2020安天杯-web的一点小思路

dedecms

上来就是cms,菜鸡害怕

谷歌cms的漏洞,得知已经好久没有更新了

底下下标是2017

直接尝试

跟着这篇博客

发现游客登录直接被ban了那么看看有没有管理员界面,扫描

/dede会传送到管理员登录界面

进入到管理员登录界面

dede直接进

然后

admin/admin

弱密码直接上

接着就是夺站了

emmm

上传图片马

按照博客上面上传的时候,发现图片马无法使用,且被编译

后面

这里发现有个php文件

那么修改一下

要修改后缀的哦!

然后读取成功

在

得到flag

结束

(简单的文件上传题2333)

Loginlogin

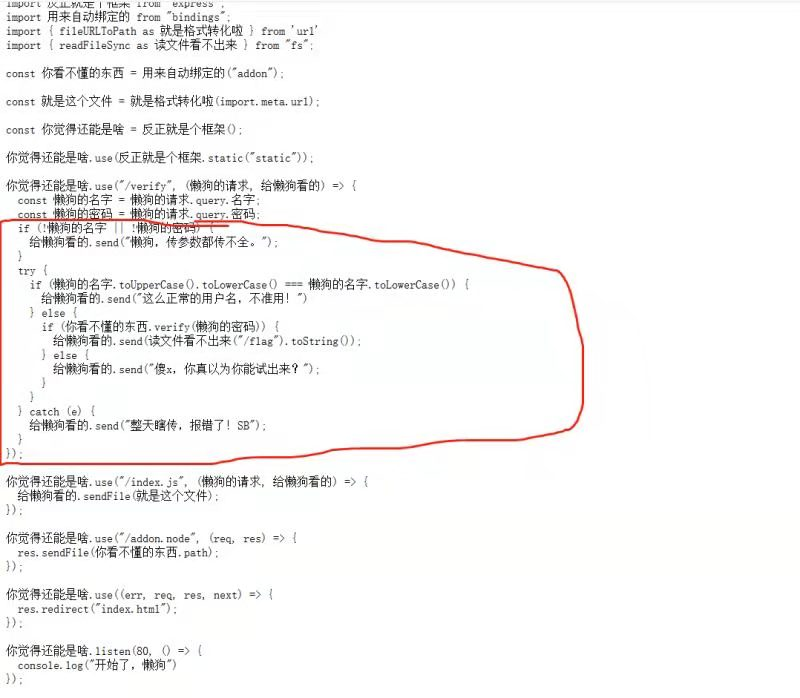

一上来界面就是骂骂咧咧的,果然被迫出题的想法都在题目里面体现的明明白白的呀

给了源码...

这题感觉很简单,考点都被我圈出来了

首先在一叶飘零师傅的博客里面找到第一步绕过用户名的地方,我构造的是admın后面会变成admin嘛

ps:在toUpperCase()函数中,字符ı会转变为I,字符ſ会变为S。在toLowerCase()函数中,字符İ会转变为i,字符K会转变为k。利用这些特性可以绕过xss的某些防御。

后面就是key了

把addnode.node下载下来,丢尽ida里面然后有个verify函数。

这一次让我最感到失败的就是自己没有滚去学re

直接把红圈里面的addon.node文件下载拖进ida里面逆向分析就可以得到login的password了.....

本题就结束了...

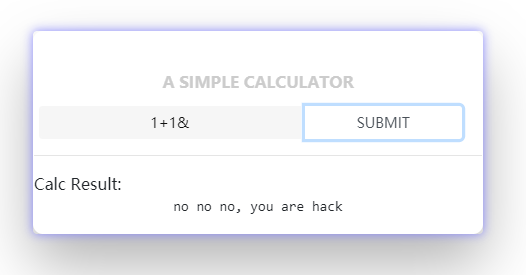

Calc

只要有符号(+-*/除外)基本就ban了,目前还不知道怎么解

只是在最后的时候讲了一下解题思路,attr函数绕过,如果有机会复现的话会再复现完善这道题

后面绕过就是构造ssti

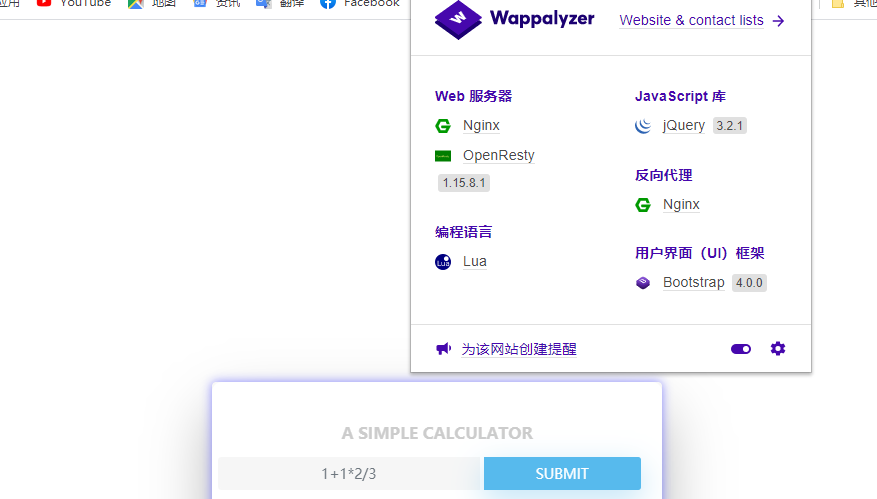

因为看了一眼这道题

猜测是Lua+Nginx+OpenResty的pwn,采用栈溢出就行,结果一连上去就500,该方法不对...

一开始的ssti就是对的2333333333