深入理解分布式锁:原理、应用与挑战| 京东物流技术团队

前言

在单机环境中,我们主要通过线程间的加锁机制来确保同一时间只有一个线程能够访问某个共享资源或执行某个关键代码块,从而防止各种并发修改异常。例如,在Java中提供了synchronized/Lock。但是在分布式环境中,这种线程间的锁机制已经不起作用了,因为系统会被部署在不同机器上,这些资源已经不是在线程间共享了,而是进程之间共享资源。为了解决这个问题,分布式锁应运而生。本文将详细解析分布式锁的原理、应用与挑战,以帮助读者更好地理解和应用分布式锁。

分布式锁的原理

首先,从最原始的锁定义来看,锁是一种同步机制,主要用于协调并发访问共享资源的行为。分布式锁也符合这个定义,只不过运行环境从单机变为分布式环境。它们的核心操作都可以分为以下三个步骤:

1. 获取:在访问共享资源前,先获取一个锁

2. 占有:获取成功的进程或线程可以访问共享资源,其他进程或线程则需要等待锁释放后才能进行访问

3. 释放:释放锁

同时,分布式锁也具备一般锁的以下特性:

1. 互斥性:这是锁的核心特性,确保在任意时刻,同一个锁只能被一个进程或线程所持有。这种特性对于确保资源的独占访问和防止并发冲突至关重要。

2. 一致性:加锁和释放锁的过程应尽量由同一个线程或进程完成,以确保锁状态的一致性,防止因锁状态不一致而导致的错误或混乱。

3. 可重入性:这意味着已经持有锁的线程或进程可以再次获得同一个锁,这在某些情况下是有用的,例如递归函数中的锁操作。

还有分布式锁的特性问题:

4. 锁租期问题:在分布式锁的场景中,为避免死锁或无法正常释放,锁通常设置有效时间。当有效时间过期但业务还在执行时,需要通过特定的机制(如watchdog)来续租,确保锁的持有者能够继续完成其操作。

5. 性能:避免锁成为分布式系统的瓶颈。

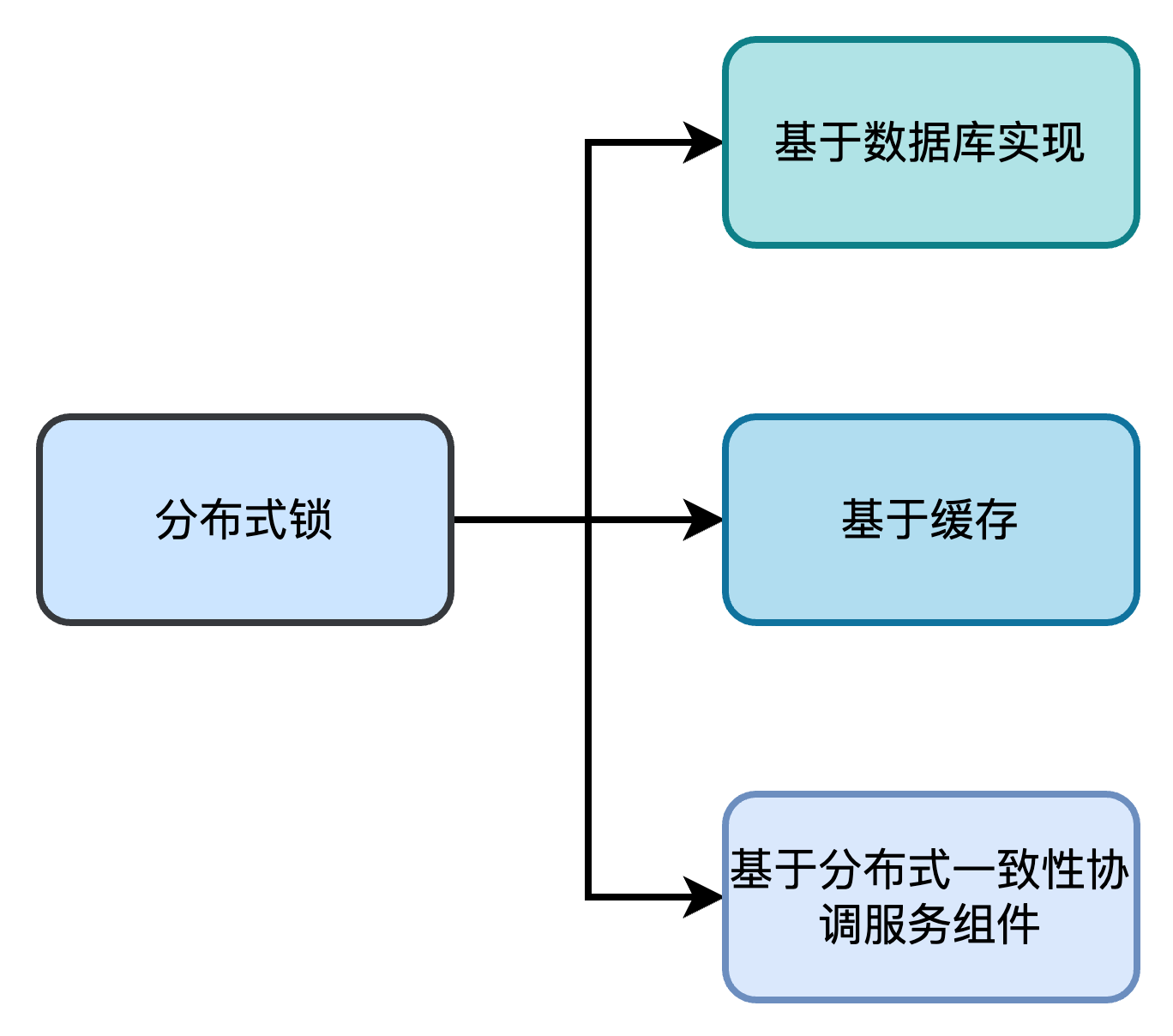

分布式锁的主流实现方案

常见的分布式锁实现方案可以分为以下三大类:基于数据库(比如MySQL),基于缓存(比如 Redis)和基于分布式一致性协调服务组件(比如 ZooKeeper、etcd)

基于数据库的分布式锁(以MySQL为例)

要实现一套基于数据库的分布式锁,最简单的方式可能就是直接创建一张锁表,然后通过操作该表中的数据来实现分布式锁。

为了更好的演示,我们先创建一张数据库表,例如:

CREATE TABLE `database_lock` (

`id` bigint(20) NOT NULL AUTO_INCREMENT,

`resource` int(11) NOT NULL COMMENT '锁定的资源',

`desc` varchar(128) NOT NULL DEFAULT '' COMMENT '描述',

`create_time` datetime COMMENT '创建时间',

`update_time` datetime COMMENT '更新时间'

PRIMARY KEY (`id`),

UNIQUE KEY `uniq_idx_resource` (`resource`)

) ENGINE=InnoDB DEFAULT CHARSET