防火墙实验-03

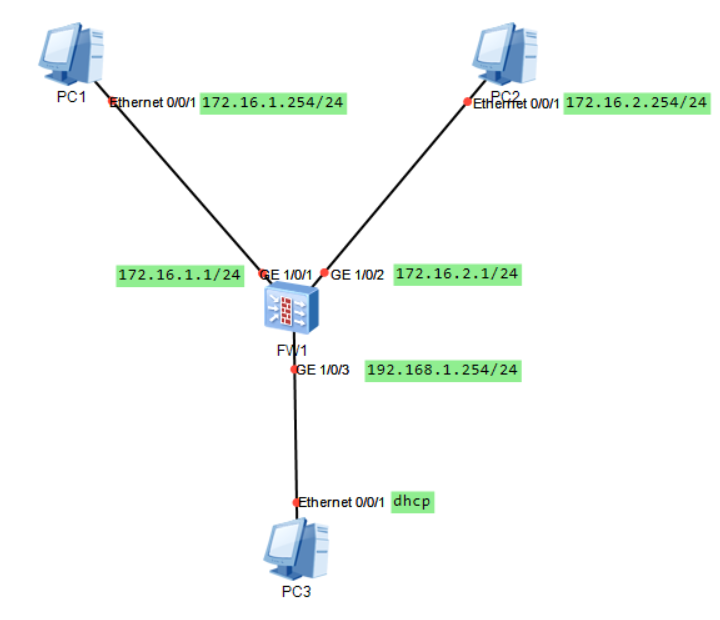

实验拓扑

- PC1 通过 WIFI 上网并共享给以太网,以太网 IP 地址为

172.16.1.254/24,连接 FW1作为 FW1 的上网出口 - PC2 通过 WIFI 上网并共享给以太网,以太网 IP 地址为

172.16.2.254/24,连接 FW1作为 FW1 的上网出口 - FW1 的 GE1 口作为管理口和外网侧业务口,IP 地址为

172.16.1.1/24;GE2 口也作为外网侧业务口,IP 地址为172.16.2.1/24;GE3 口作为内网侧业务口,IP 地址为192.168.1.254/24 - PC3 作为内网终端,通过 dhcp 的方式获取 IP 地址

本次实验使用真实物理环境操作,PC1 和 PC2 使用个人笔记本电脑模拟,FW1 使用网神 SecGate3600 防火墙,PC3 使用荣耀 20 手机模拟(接 typec 转网口拓展坞)

实验目的

PC3 能够正常访问互联网,访问 114.114.114.114 以外的电信 IP 走 PC2 线路,访问 114.144.114.114 和其他非电信 IP 走 PC1 线路。

实验步骤

Fw1 配置

初始配置

网神防火墙的默认账号密码为 admin/!1fw@2soc#3vpn,默认管理口 IP 地址为 10.0.0.1/24,默认可信主机只有 10.0.0.44。使用默认可信主机地址并使用默认账号密码登录 Web 界面后,关闭管理主机功能并修改管理口 IP 地址为 172.16.1.1/24。

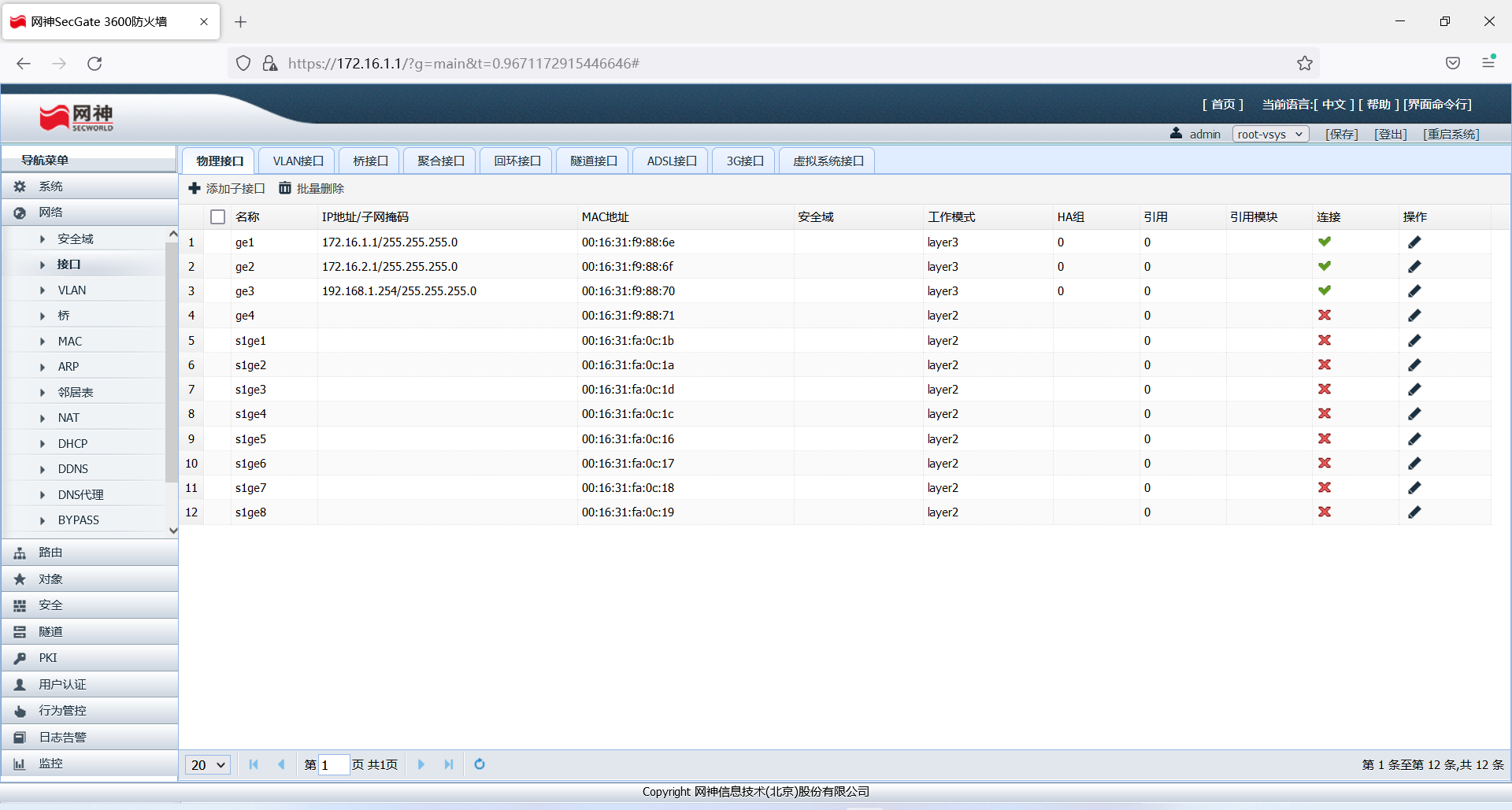

网络接口配置

- 配置外网侧业务口 GE1 的 IP 地址为

172.16.1.1/24 - 配置外网侧业务口 GE2 的 IP 地址为

172.16.2.1/24 - 配置内网侧业务口 GE3 的 IP 地址为

192.168.1.254/24

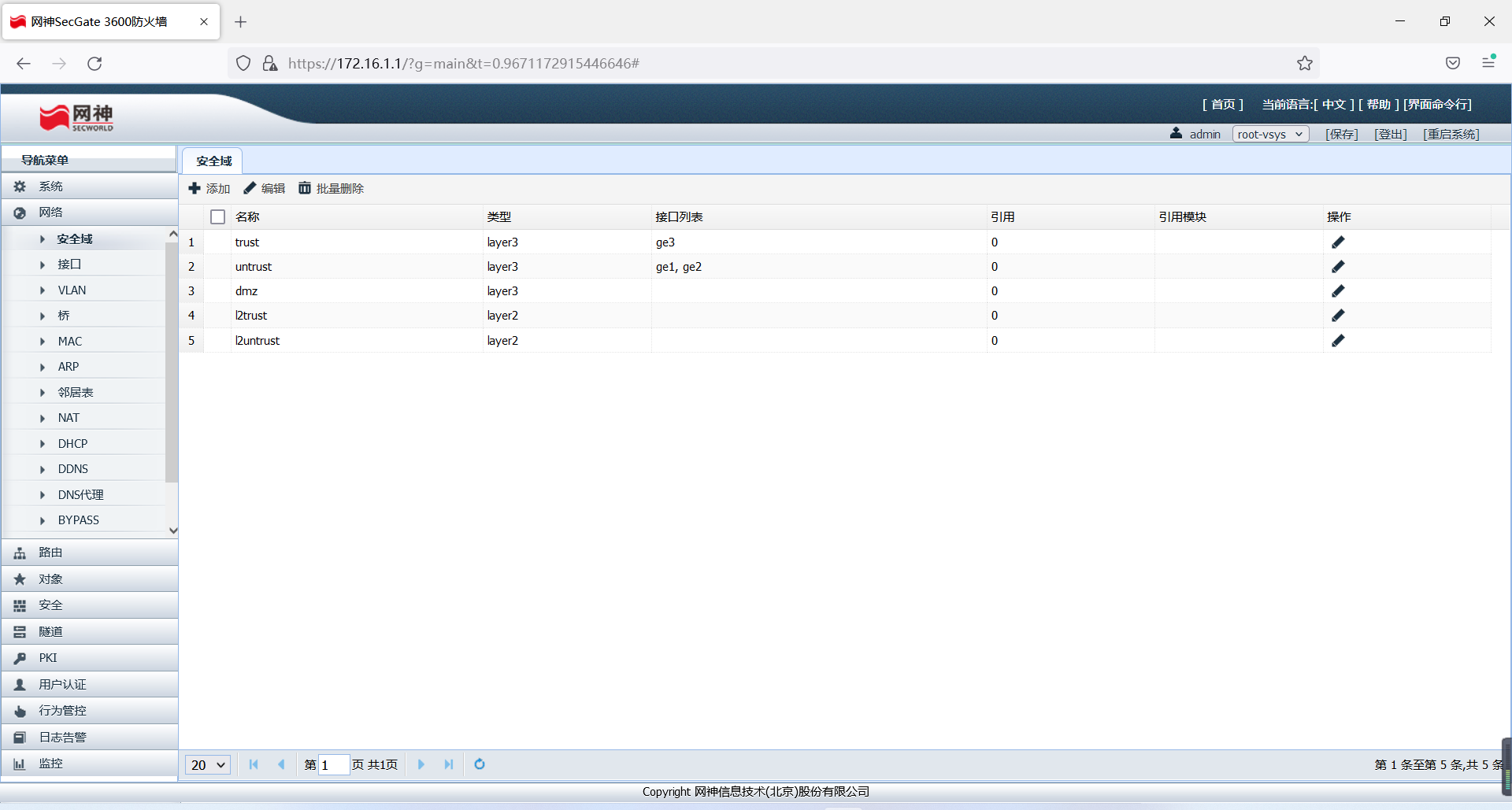

网络安全域配置

- 将 GE3 口加入 trust 安全域

- 将 GE1 口和 GE2 口加入 untrust 安全域

eNSP 中的华为防火墙管理口必须是 trust 安全域,但是网神防火墙没有这个要求,可以使用 untrust 安全域的接口进行管理

网络 NAT 配置

- 配置 NAT 策略将内网 IP 地址经过防火墙的流量进行源地址转换

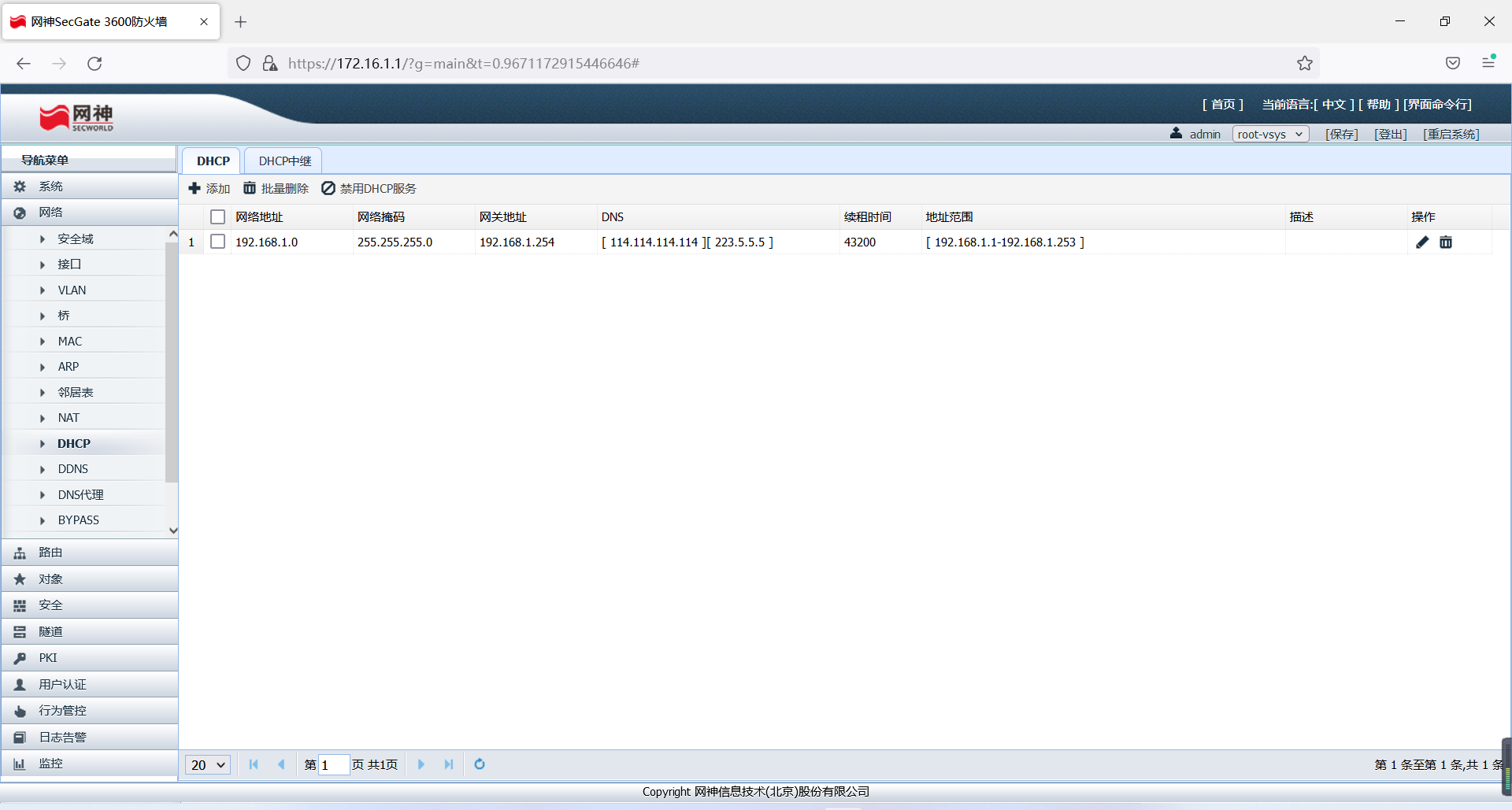

网络 DHCP 配置

- 配置 DHCP 服务,自动为内网终端分配 IP 地址

- 启用 DHCP 服务功能

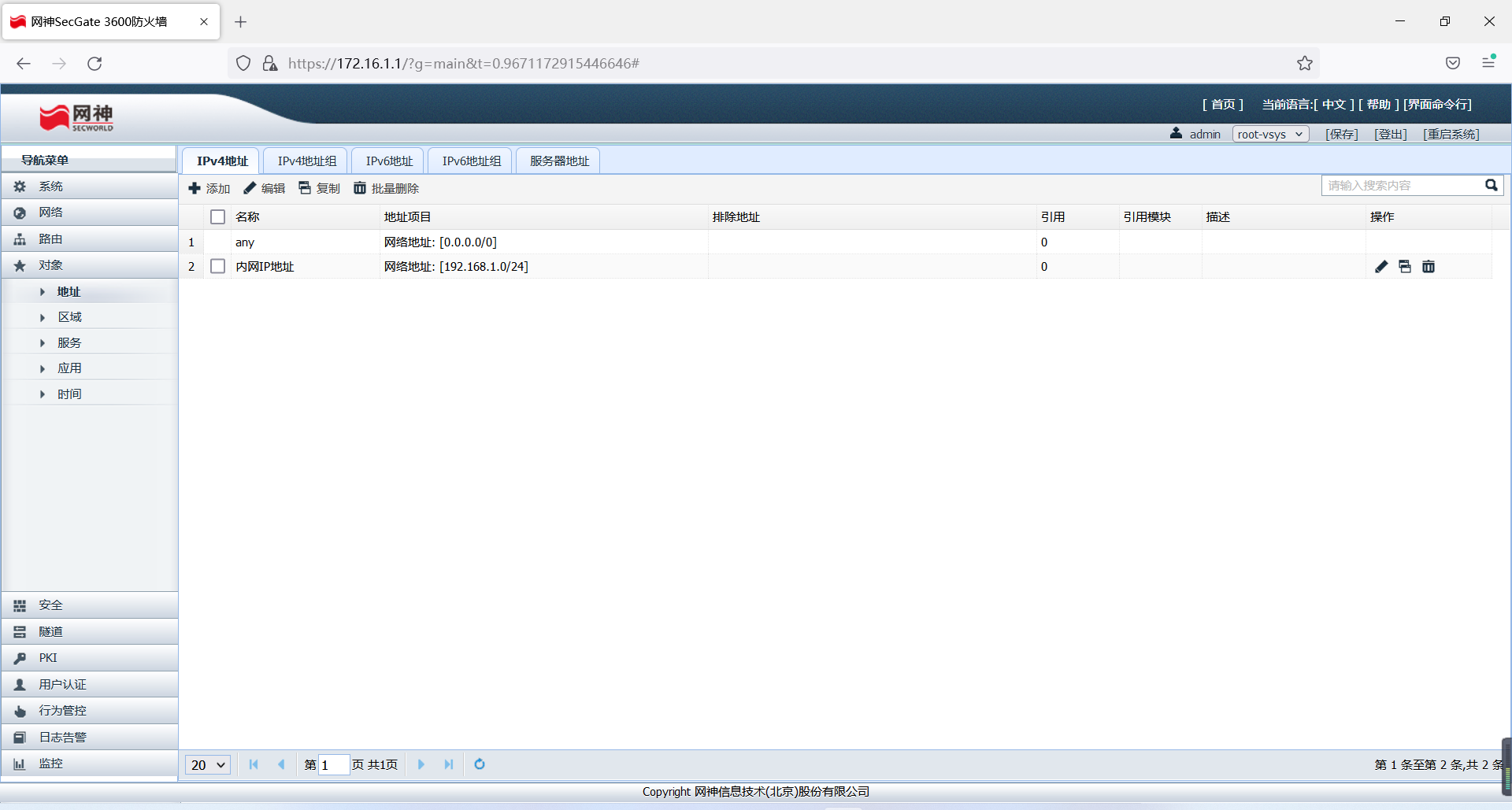

对象地址配置

- 将内网地址段

192.168.1.0/24配置成内网 IP 地址对象

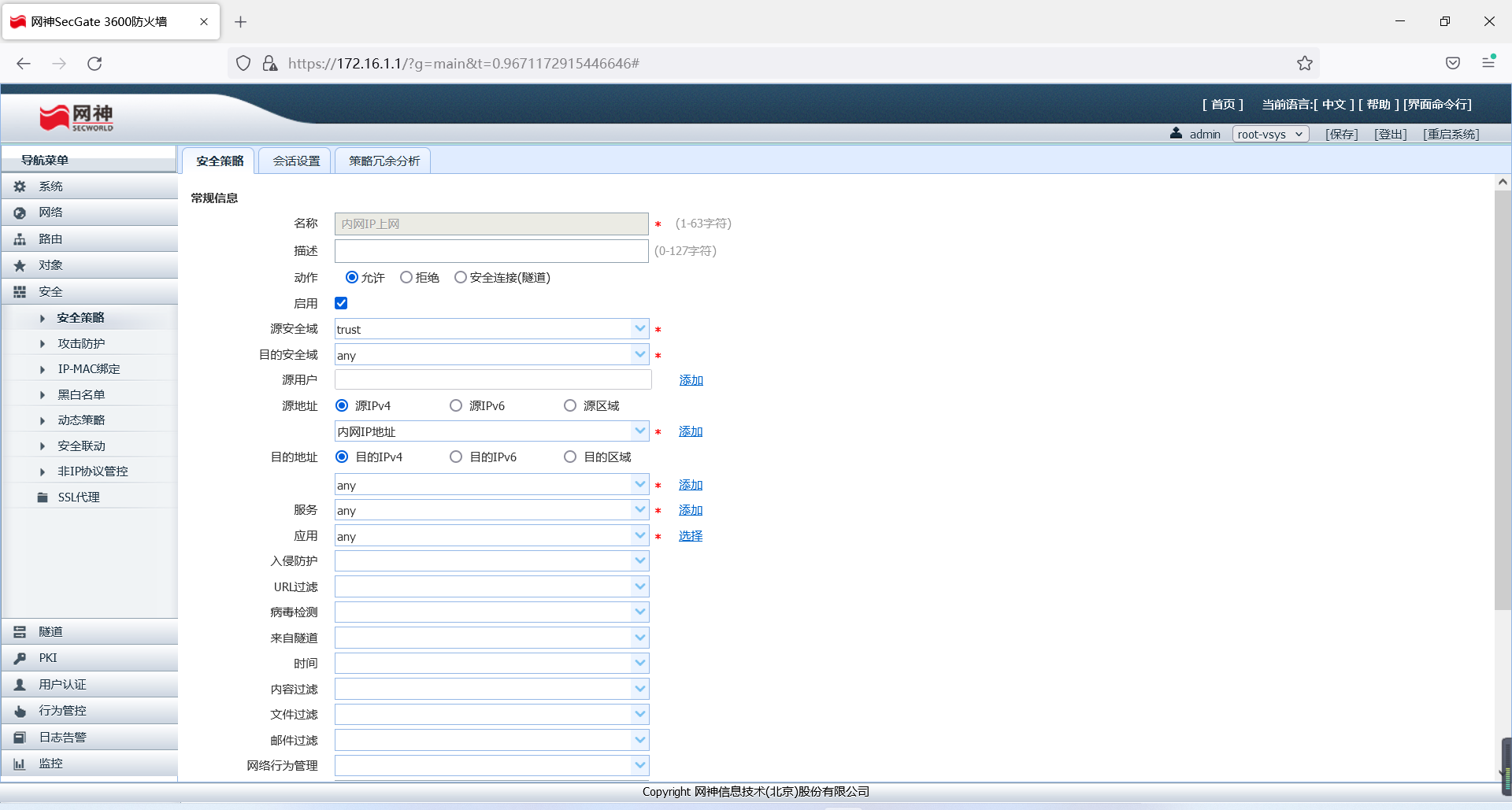

安全策略配置

- 配置安全策略允许 trust 安全域的内网 IP 地址访问任意安全域

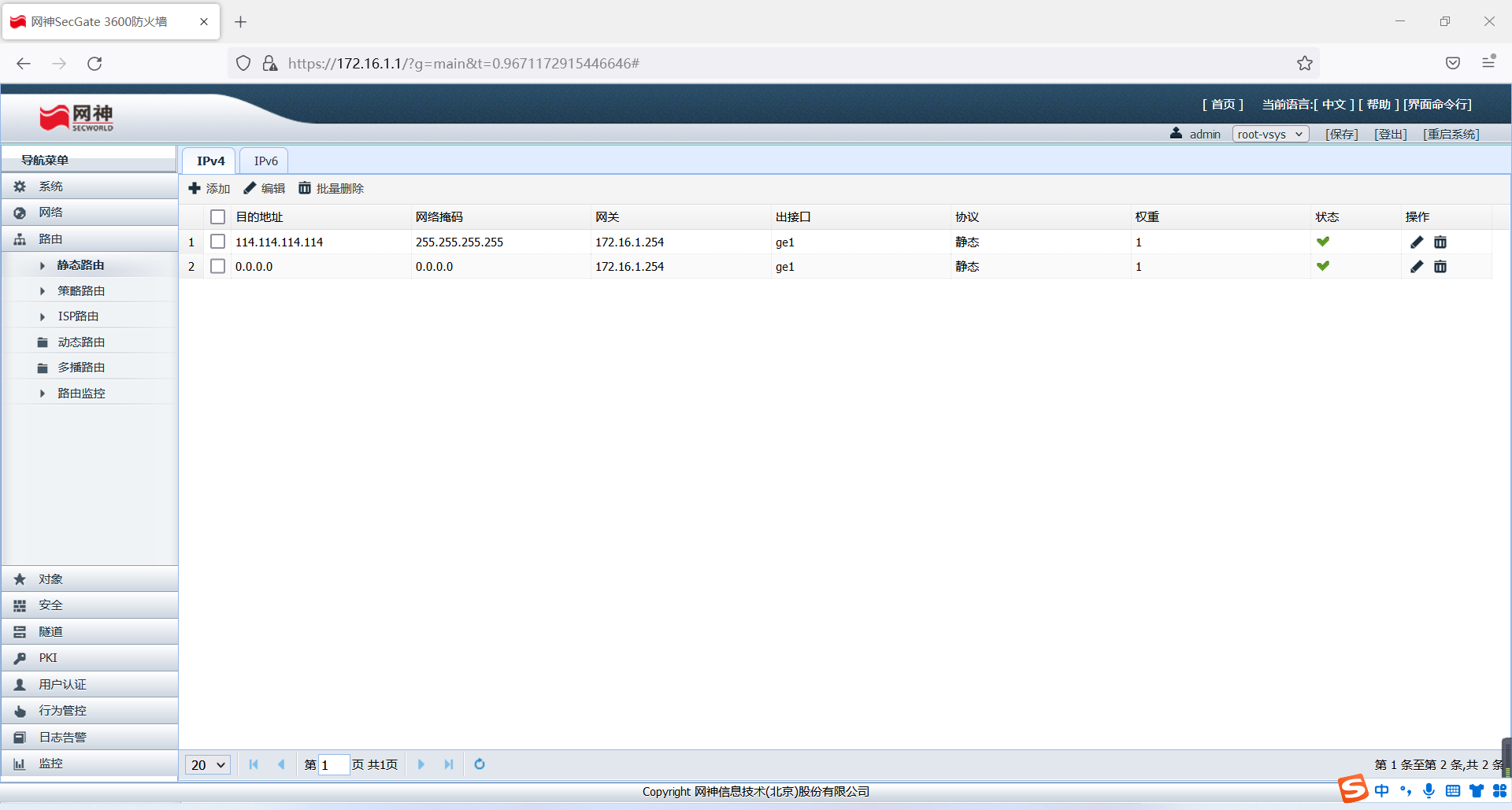

静态路由配置

- 配置静态路由,去往

114.114.114.114/32的流量网关为172.16.1.254 - 配置默认路由,去往

0.0.0.0/0的流量网关为172.16.1.254

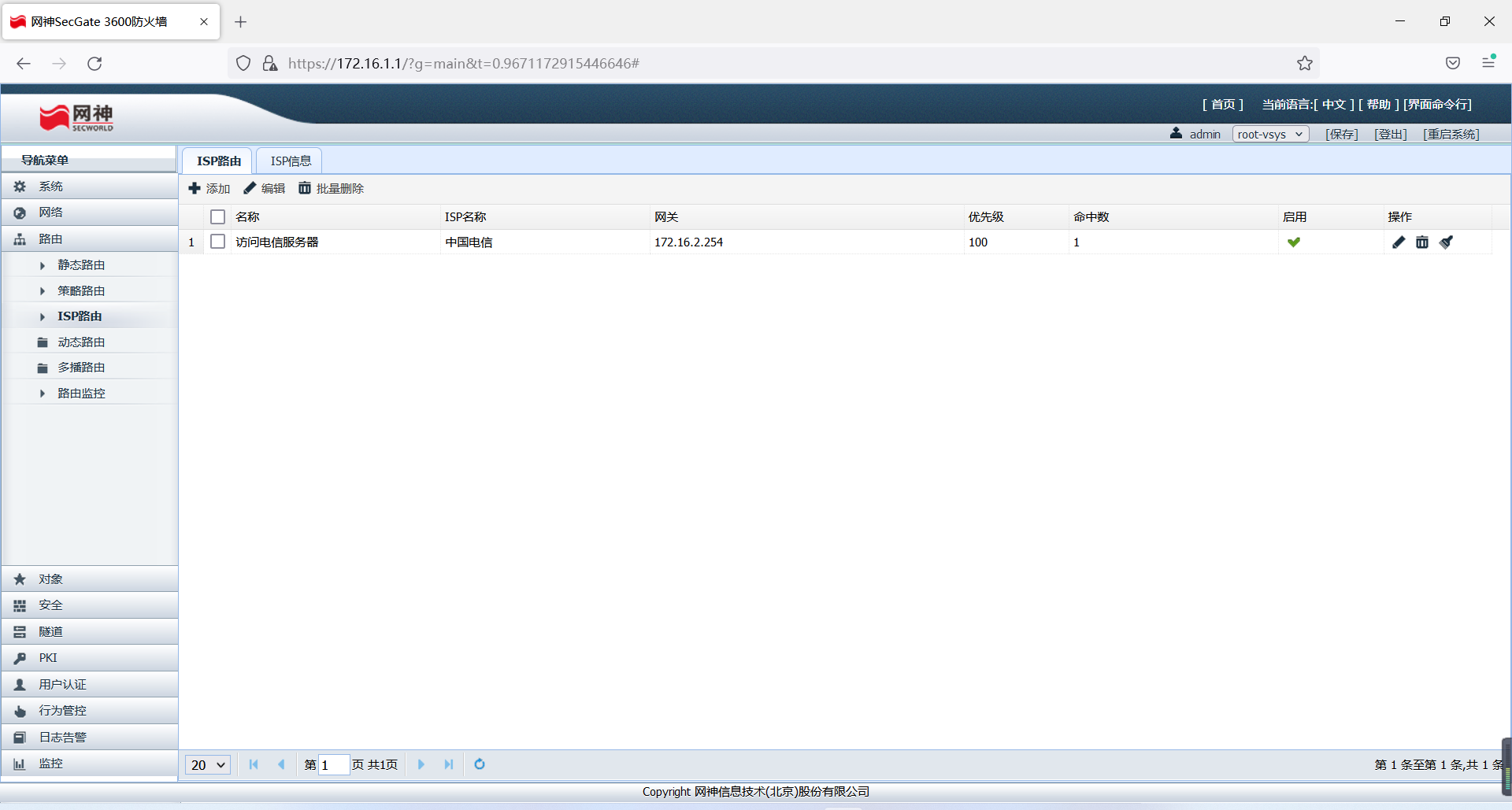

ISP 路由配置

- 配置 ISP 路由,,去往电信 IP 的流量网关为

172.16.2.254

PC1 配置

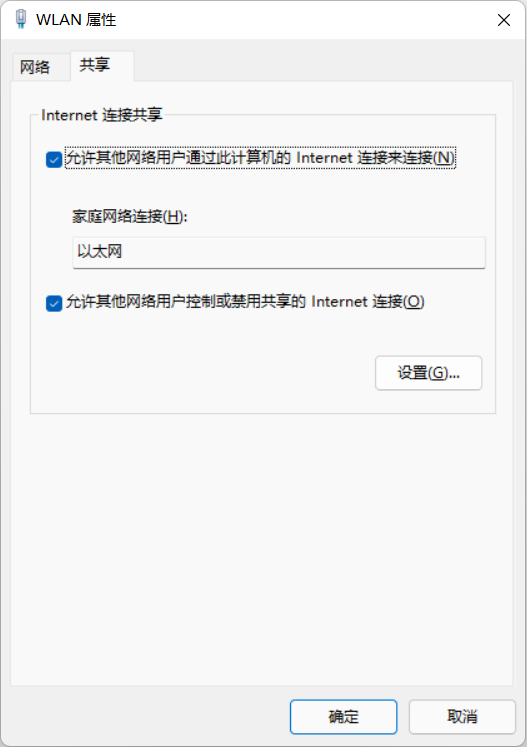

WLAN 配置

- 将 WLAN 连接共享给以太网,使内网流量可以转发到互联网

以太网配置

- WLAN 共享网络给以太网后会自动修改以太网 IP 地址

- 重新配置以太网 IP 地址为

172.16.1.254/24

PC2 配置

WLAN 配置

- 将 WLAN 连接共享给以太网,使内网流量可以转发到互联网

以太网配置

- 重新配置以太网 IP 地址为

172.16.2.254/24

结果验证

PC3 验证

手机未插入 SIM 卡且当前为非 WIFI 环境,但是能够正常访问抖音等网络应用

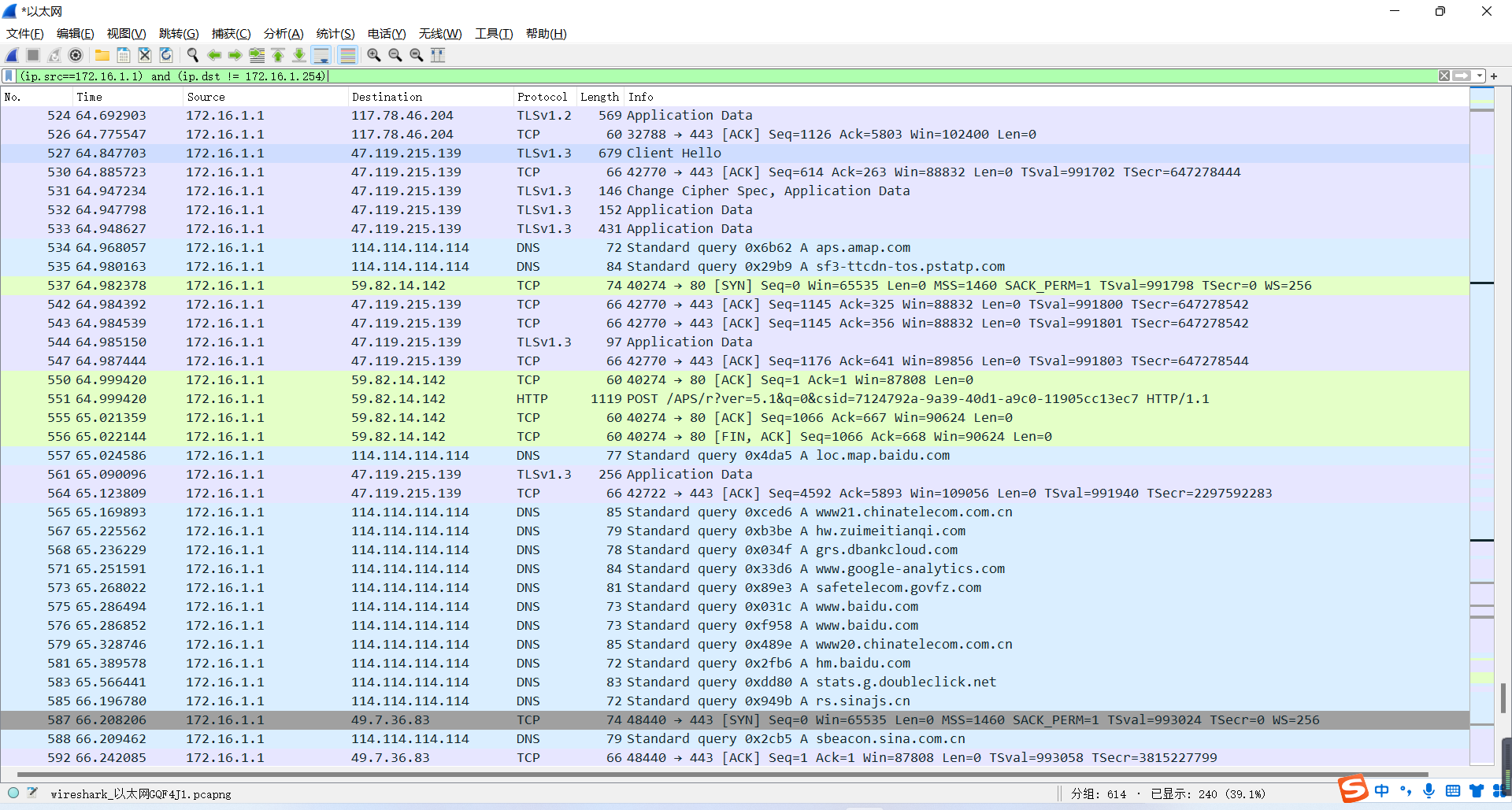

PC1 验证

在 PC1 的以太网口抓包并过滤出源 IP 为 172.16.1.1 目的 IP 非 172.16.1.254 的数据包结果如下,可以发现目的 IP 除了 114.114.114.114 以外的都是非电信 IP 地址

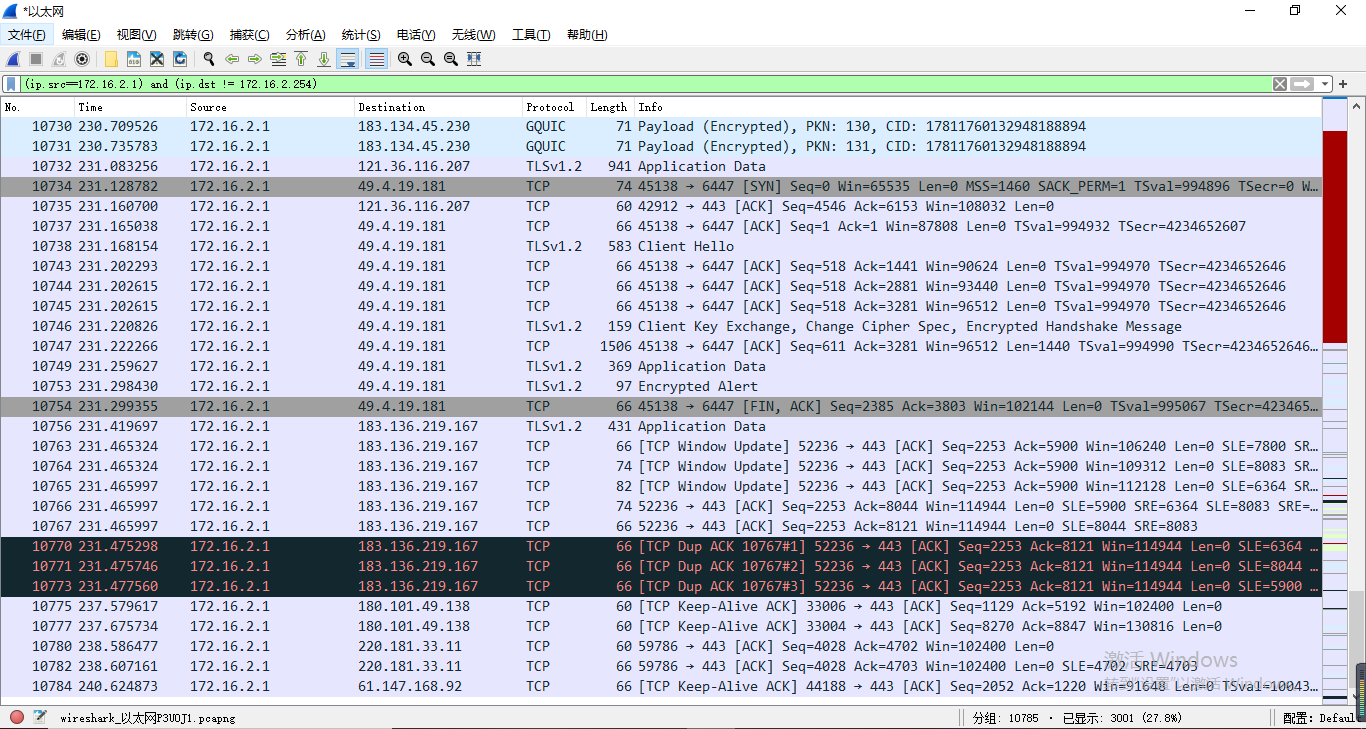

PC2 验证

在 PC2 的以太网口抓包并过滤出源 IP 为 172.16.2.1 目的 IP 非 172.16.2.254 的数据包结果如下,可以发现目的 IP 都是电信 IP 地址

猜想验证

猜想:访问 114.114.114.114 的流量走 PC1 线路是因为配置的静态路由掩码是 32 位,而 ISP 信息表中的对应掩码是 255.255.248.0,流量选路是根据最长匹配原则

验证:将静态路由修改成 114.114.0.0/16 之后进行验证发现访问 114.114.114.114 的流量还是走了 PC1 线路

结论:猜想错误,ISP 路由即使掩码长度大于静态路由,流量还是会根据静态路由进行转发,但是缺省路由优先级低于 ISP 路由

总结与收获

- 了解了什么是 ISP 路由的概念及配置方法

- 验证了错误猜想,证明了网神防火墙的路由优先级是 静态路由 > ISP 路由 > 缺省路由