20169212 2016-2017-2 《网络攻防实践》实验三

tcpdump与wireshark实践

实践要求

和结对同学一起完成,分别作为攻击方和防守方,提交自己攻击和防守的截图

(1)攻击方用nmap扫描(给出特定目的的扫描命令)

(2)防守方用tcpdump嗅探,用Wireshark分析(保留Wireshark的抓包数据),分析出攻击方的扫描目的和nmap命令

工具简介

TcpDump可以将网络中传送的数据包完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

实验环境

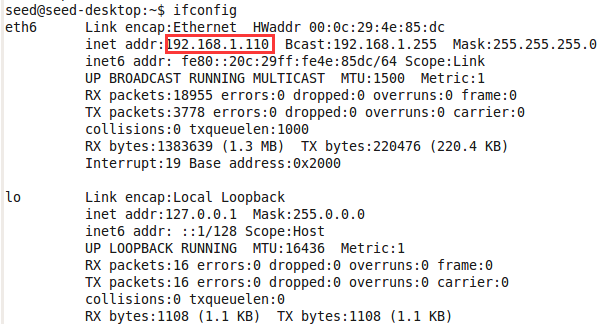

攻击机为kali rolling(IP 192.168.1.146),靶机包括SEED虚拟机(IP 192.168.1.110)。

实验过程及结果

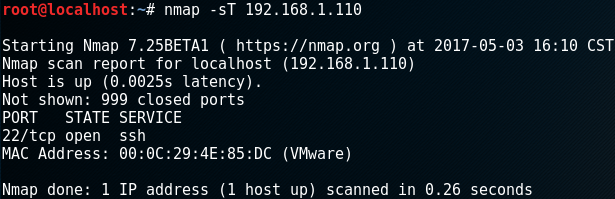

攻击方用nmap扫描:

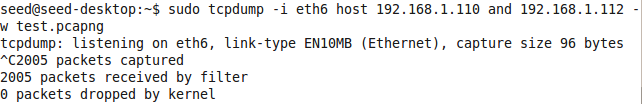

防守方用tcpdump嗅探,用Wireshark分析:

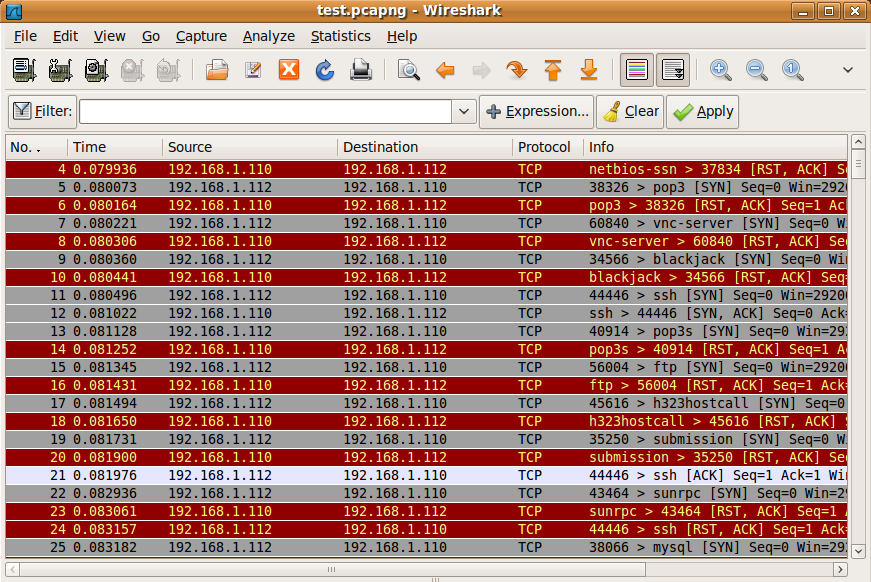

存为test.pcapng文件,将文件放入wireshark中进行分析:

可看出是对TCP进行扫描,即nmap -sT 192.168.1.110。

实验遇到的问题及解决

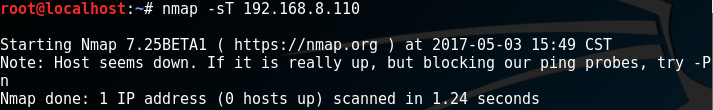

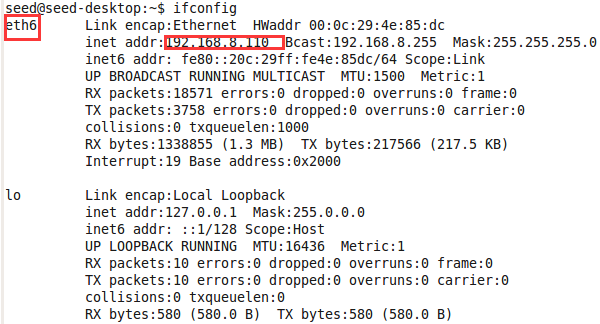

- 在扫描过程中遇到了下图所示的情况

解决:更改了如下设置

更改为与攻击机一个网段即可。

浙公网安备 33010602011771号

浙公网安备 33010602011771号