20169212 2016-2017-2 《网络攻防实践》实验二

Nmap实践

Nmap简介

NMap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包。nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

实验环境

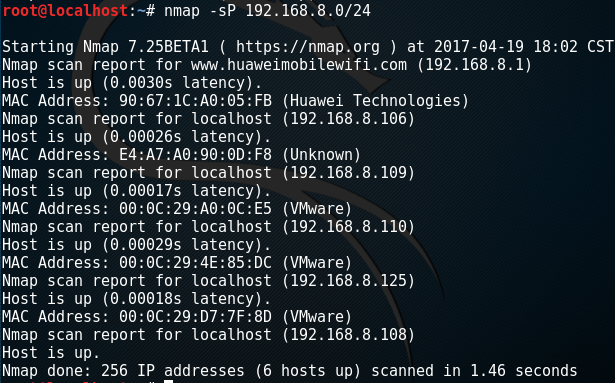

攻击机为kali rolling(IP 192.168.8.108),靶机包括Windows xp(IP 192.168.8.109)、Linux Metasploitable(IP 192.168.8.125)、SEED虚拟机(IP 192.168.8.110)。

实验过程及结果

1.靶机IP地址是否活跃?

解决:首先使用 nmap -sP 192.168.8.0/24 对这个网段的主机进行扫描,寻找活跃主机:

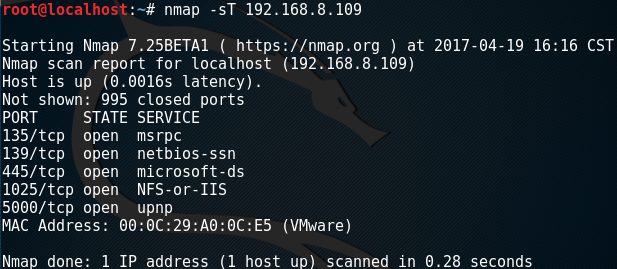

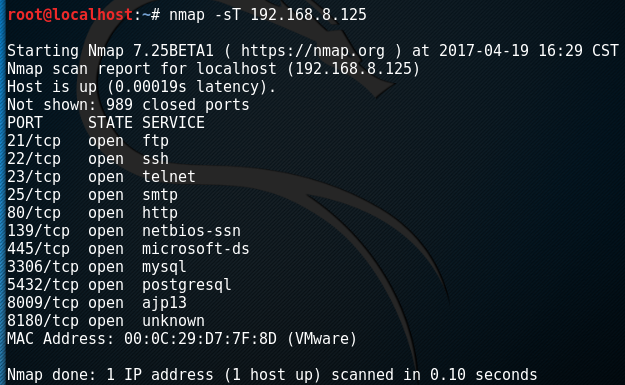

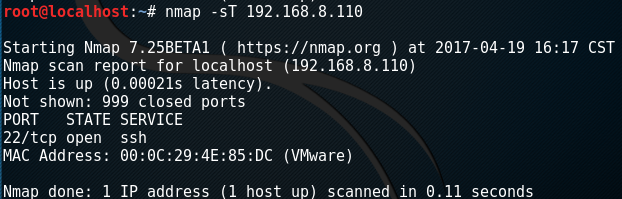

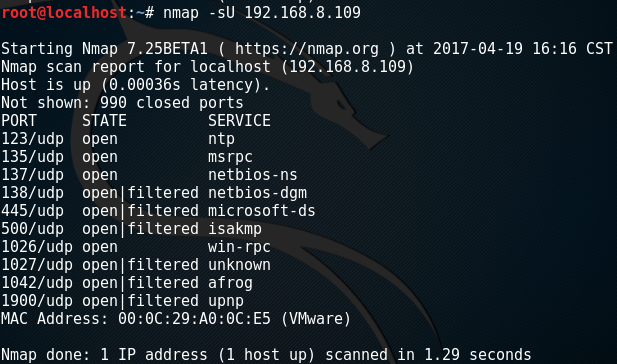

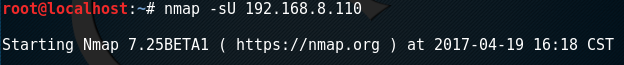

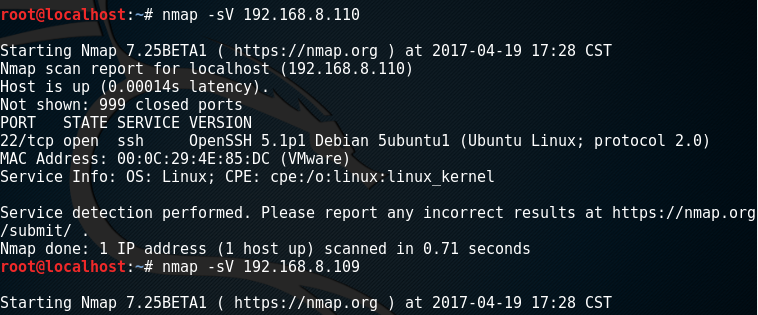

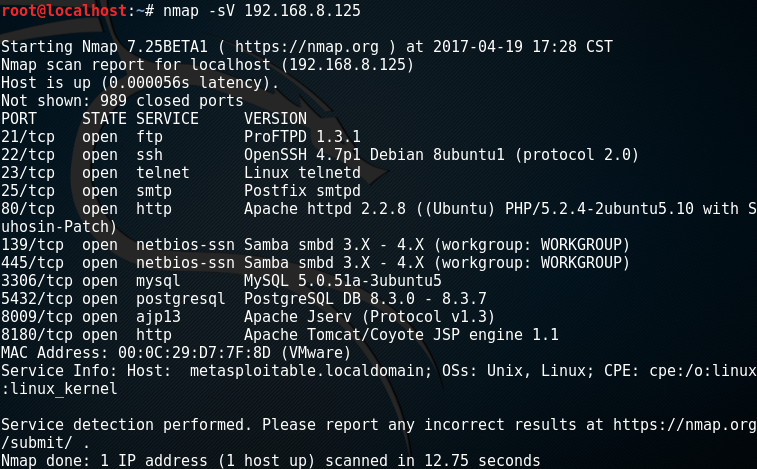

2.靶机开放了哪些TCP和UDP端口?

解决:利用TCP Connect()扫描

利用UDP端口扫描

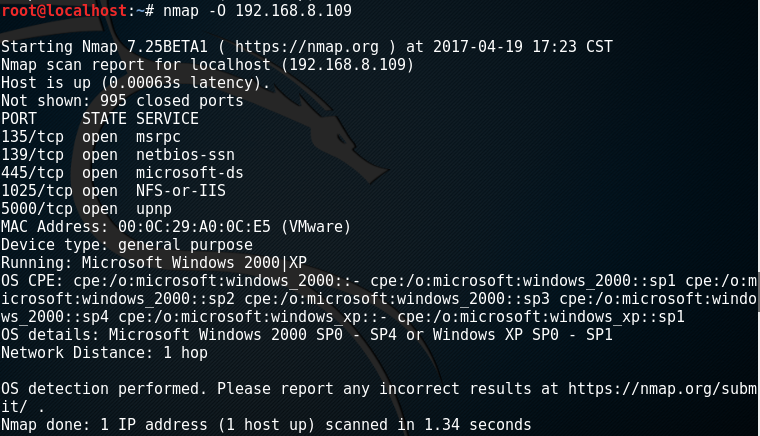

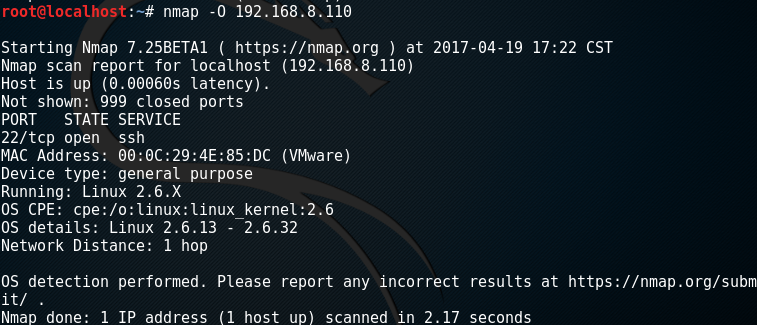

3.两个靶机的操作系统版本是?

4.靶机上安装了什么网络服务?

实验遇到的问题及解决

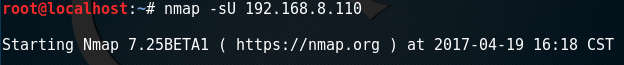

1.在扫描UDP的时候出现了下图所示的情况

推断目标机没有打开UDP端口服务,为验证这个结论,在linux靶机上输入 netstat -u -a 来查看本机udp服务情况:

可以看出并没有开放UDP服务,故出现此情况。

浙公网安备 33010602011771号

浙公网安备 33010602011771号