cbc

加密一般分为对称加密(Symmetric Key Encryption)和非对称加密(Asymmetric Key Encryption)。

对称加密又分为分组加密和序列密码。

分组密码,也叫块加密(block cyphers),一次加密明文中的一个块。是将明文按一定的位长分组,明文组经过加密运算得到密文组,密文组经过解密运算(加密运算的逆运算),还原成明文组。

序列密码,也叫流加密(stream cyphers),一次加密明文中的一个位。是指利用少量的密钥(制乱元素)通过某种复杂的运算(密码算法)产生大量的伪随机位流,用于对明文位流的加密。

解密是指用同样的密钥和密码算法及与加密相同的伪随机位流,用以还原明文位流。

分组加密算法中,有ECB,CBC,CFB,OFB这几种算法模式。

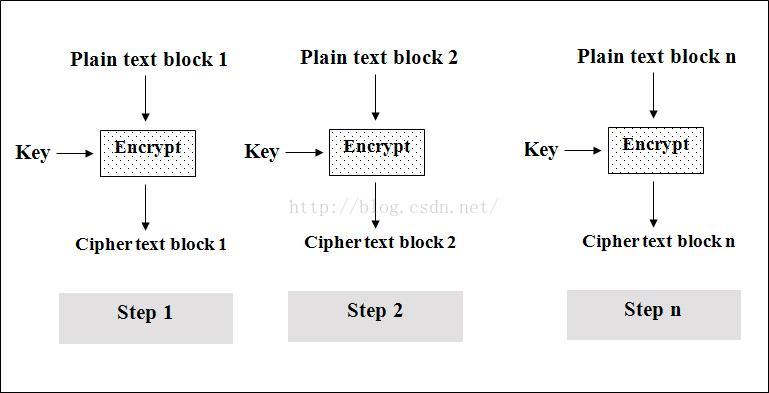

1)ECB(Electronic Code Book)/电码本模式

DES ECB(电子密本方式)其实非常简单,就是将数据按照8个字节一段进行DES加密或解密得到一段8个字节的密文或者明文,最后一段不足8个字节,按照需求补足8个字节进行计算,之后按照顺序将计算所得的数据连在一起即可,各段数据之间互不影响。

特点:

1.简单,有利于并行计算,误差不会被传送;

2.不能隐藏明文的模式;

repetitions in message may show in cipher text/在密文中出现明文消息的重复

3.可能对明文进行主动攻击;

加密消息块相互独立成为被攻击的弱点/weakness due to encrypted message blocks being independent

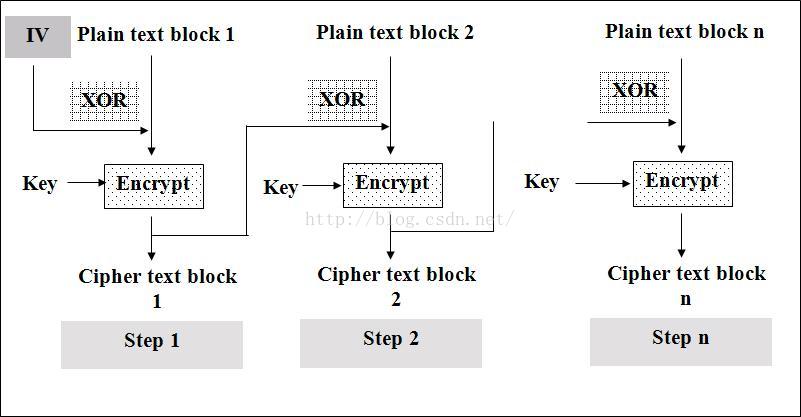

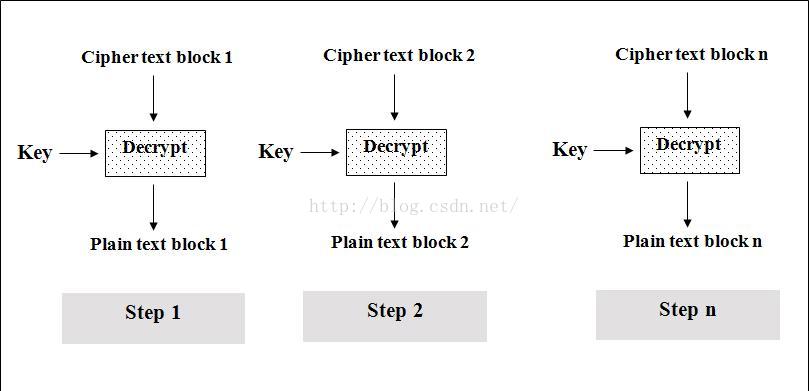

2)CBC(Cipher Block Chaining)/密文分组链接方式

DES CBC(密文分组链接方式)有点麻烦,它的实现机制使加密的各段数据之间有了联系。其实现的机理如下:

加密步骤如下:

1)首先将数据按照8个字节一组进行分组得到D1D2......Dn(若数据不是8的整数倍,用指定的PADDING数据补位)

2)第一组数据D1与初始化向量I异或后的结果进行DES加密得到第一组密文C1(初始化向量I为全零)

3)第二组数据D2与第一组的加密结果C1异或以后的结果进行DES加密,得到第二组密文C2

4)之后的数据以此类推,得到Cn

5)按顺序连为C1C2C3......Cn即为加密结果。

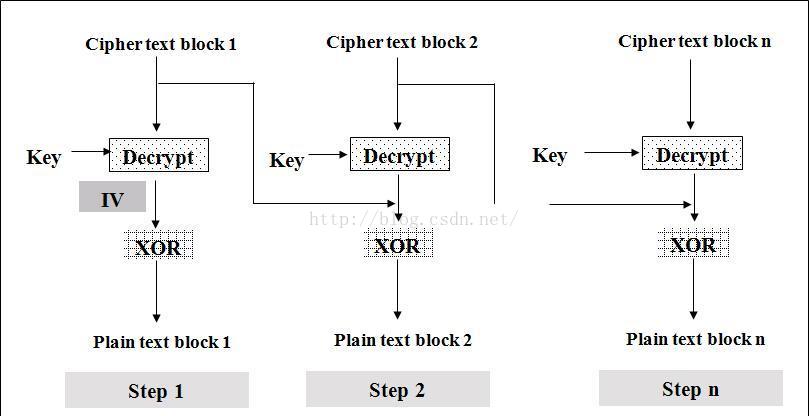

解密是加密的逆过程,步骤如下:

1)首先将数据按照8个字节一组进行分组得到C1C2C3......Cn

2)将第一组数据进行解密后与初始化向量I进行异或得到第一组明文D1(注意:一定是先解密再异或)

3)将第二组数据C2进行解密后与第一组密文数据进行异或得到第二组数据D2

4)之后依此类推,得到Dn

5)按顺序连为D1D2D3......Dn即为解密结果。

这里注意一点,解密的结果并不一定是我们原来的加密数据,可能还含有你补得位,一定要把补位去掉才是你的原来的数据。

特点:each ciphertext block depends on all message blocks/每个密文块依赖于所有的信息块

thus a change in the message affects all ciphertext blocks/明文消息中一个改变会影响所有密文块

2. need Initial Vector (IV) known to sender & receiver/发送方和接收方都需要知道初始化向量

3.加密过程是串行的,无法被并行化(在解密时,从两个邻接的密文块中即可得到一个平文块。因此,解密过程可以被并行化)。

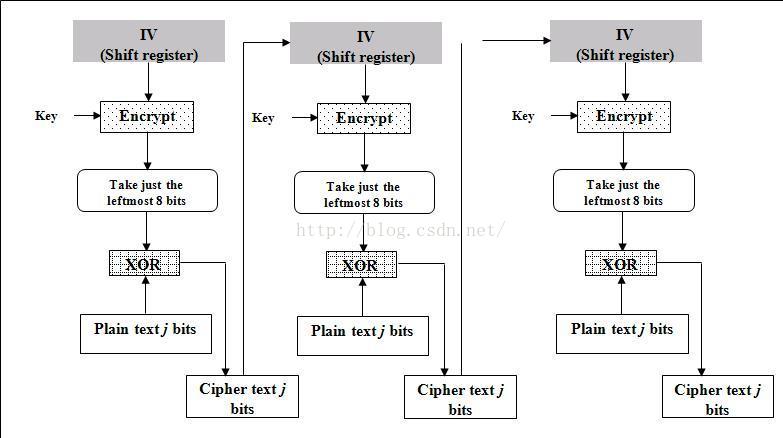

3)Cipher Feedback (CFB)/密文反馈模式

需要使用一个与块的大小相同的移位寄存器,并用IV将寄存器初始化。然后,将寄存器内容使用块密码加密,然后将结果的最高x位与平文的x进行异或,以产生密文的x位。下一步将生成的x位密文移入寄存器中,并对下面的x位平文重复这一过程。解密过程与加密过程相似,以IV开始,对寄存器加密,将结果的高x与密文异或,产生x位平文,再将密文的下面x位移入寄存器。

与CBC相似,平文的改变会影响接下来所有的密文,因此加密过程不能并行化;而同样的,与CBC类似,解密过程是可以并行化的。

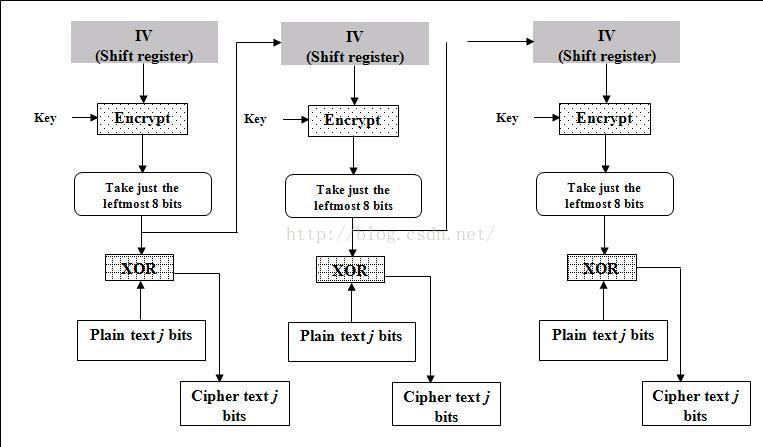

4)Output Feedback (OFB)/输出反馈模式

输出反馈模式(Output

feedback,

OFB)可以将块密码变成同步的流密码。它产生密钥流的块,然后将其与平文块进行异或,得到密文。与其它流密码一样,密文中一个位的翻转会使平文中同样位置的位也产生翻转。这种特性使得许多错误校正码,例如奇偶校验位,即使在加密前计算而在加密后进行校验也可以得出正确结果。

每个使用OFB的输出块与其前面所有的输出块相关,因此不能并行化处理。然而,由于平文和密文只在最终的异或过程中使用,因此可以事先对IV进行加密,最后并行的将平文或密文进行并行的异或处理。

可以利用输入全0的CBC模式产生OFB模式的密钥流。这种方法十分实用,因为可以利用快速的CBC硬件实现来加速OFB模式的加密过程。

对称加密算法常用的五种分组模式(ECB/CBC/CFB/OFB/CTR)

原创 Go-Bluer 最后发布于2018-11-03 14:29:32 阅读数 5132 收藏

展开

版权声明:本文为作者原创,如需转载,请注明出处

https://blog.csdn.net/weixin_42940826

注:以下图片来自于《图解密码学》,这本书讲的更全面细致,建议阅读,在我资源库中有此书,还有使用go语言具体实现和解释此书中的各种加密算法的文档,有需要的可以自习前往免费下载

Q:为什么需要分组模式?

A:明文的长度不固定,而分组密码只能处理特定长度的一块数据,这就需要对分组密码的算法进行迭代,以便将一段很长的明文全部加密,而迭代的方法就是分组的模式。

一图全览五种分组模式

常用分组模式全览

五种模式详解

1. ECB - Electronic Code Book, 电子密码本模式

特点: 简单, 效率高, 密文有规律, 容易被破解

最后一个明文分组必须要填充

des/3des -> 最后一个分组填充满8字节

aes -> 最后一个分组填充满16字节

不需要初始化向量

ECB模式图解

2. CBC - Cipher Block Chaining, 密码块链模式(推荐使用)

特点: 密文没有规律, 经常使用的加密方式

最后一个明文分组需要填充

des/3des -> 最后一个分组填充满8字节

aes -> 最后一个分组填充满16字节

需要一个初始化向量 - 一个数组

数组的长度: 与明文分组相等

数据来源: 负责加密的人的提供的

加解密使用的初始化向量值必须相同

CBC模式的加密

3. CFB - Cipher FeedBack, 密文反馈模式

特点: 密文没有规律, 明文分组是和一个数据流进行的按位异或操作, 最终生成了密文

需要一个初始化向量 - 一个数组

数组的长度: 与明文分组相等

数据来源: 负责加密的人的提供的

加解密使用的初始化向量值必须相同

不需要填充

CFB模式加密

4. OFB - Output-Feedback, 输出反馈模式

特点: 密文没有规律, 明文分组是和一个数据流进行的按位异或操作, 最终生成了密文

需要一个初始化向量 - 一个数组

数组的长度: 与明文分组相等

数据来源: 负责加密的人的提供的

加解密使用的初始化向量值必须相同

不需要填充

OFB分组模式

5. CTR - CounTeR, 计数器模式(重点,推荐使用)

特点: 密文没有规律, 明文分组是和一个数据流进行的按位异或操作, 最终生成了密文

不需要初始化向量

go接口中的iv可以理解为随机数种子, iv的长度 == 明文分组的长度

不需要填充

这里我们有必要给出CTR模式额解密流程,因为CTR模式的解密和加密是一模一样的过程,在程序实现中也是可逆的,具体程序在文章实现底部有链接

CTR分组模式

CTR解密流程

通过对比发现CTR加密即解密,解密即加密,且各分组之间是独立的,可以并发完成,效率高。

总结

以上五种分组模式中,ECB模式很容易被破解,如今已经很少再使用,其余四种分组模式各有千秋。

但极力推荐CBC模式和CTR模式,尤其是CTR模式,不需要填充,代码实现起来很方便。而且加密和解密的方法是一样的,并且可以实现并发分组,效率高,安全性也有保障

Q:何时需要填充,何时不需要填充?

A:观察分组模式的图示可以看出,加密后再进行亦或操作的不需要填充,而先进性亦或操作再加密的则不需要填充,这是因为亦或操作需要两个相同长度的数据,一一对比计算!

————————————————

版权声明:本文为CSDN博主「Go-Bluer」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_42940826/article/details/83687007

浙公网安备 33010602011771号

浙公网安备 33010602011771号