BageCMS 3.1 前端页面存储型XSS与web渗透流程

第一步:

前端XSS漏洞存在地点:前端页面->留言咨询

标注的姓名处存在XSS漏洞:可直接利用<script>..</script>语句进行xss攻击,且为存储型漏洞。(字符串长度限制为50)

危害:其他用户访问此页面(留言咨询)就会触发该xss,使其信息泄露。

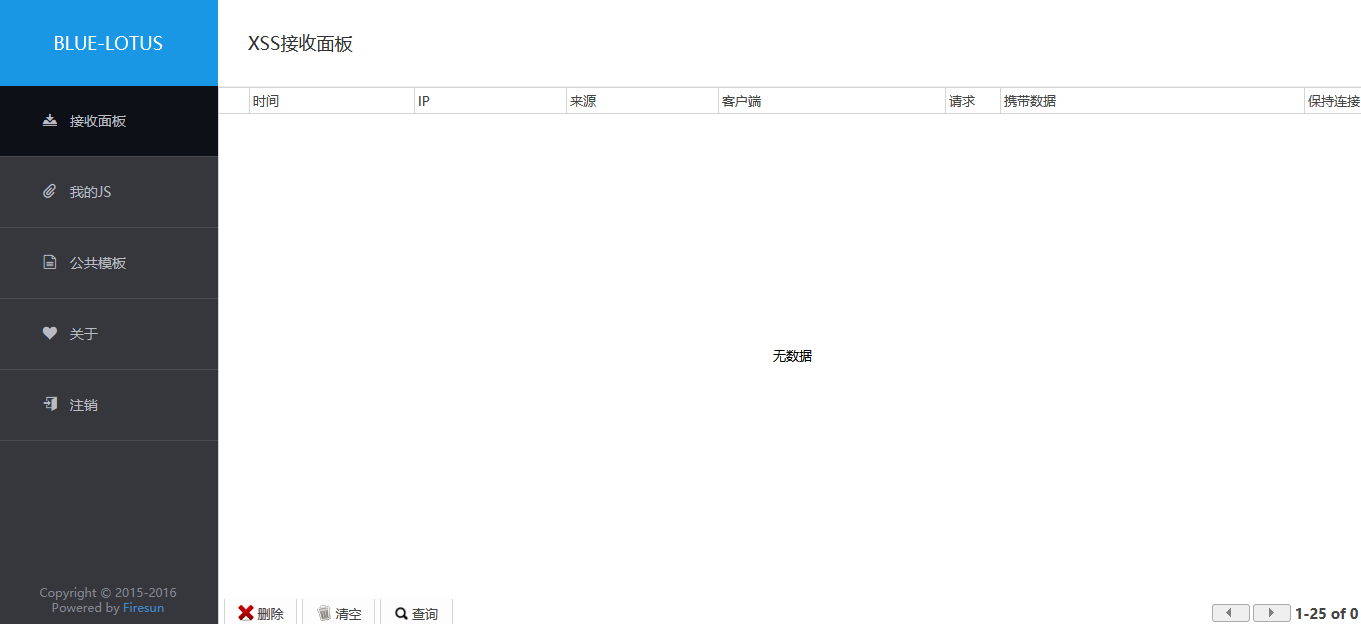

利用:(需要准备工具 Blue-Lotus )

利用Blue-Lotus创建JS模板,生成payload。再将payload用于上述XSS漏洞处,即可通过Blue-Lotus获取每个访问该页面(留言咨询)的用户cookie信息。

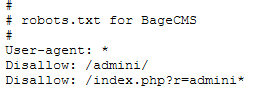

第二步:(需要准备工具dirsearch)

运用dirsearch扫描网站,发现robots.txt文件,通过访问robots.txt发现后台登录页面。利用一阶段获取的cookie(该处需要获取admin的cookie)成功登录后端页面(注:cookie是添加在进入后台登录页面时发送的请求,而非账户登录模块)

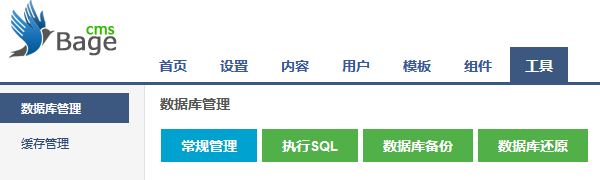

第三步:

发现该cms中存在写入文件操作,但需要admin权限。

发现该cms中存在直接执行sql语句功能,通过执行sql语句,将自身添加为admin管理员权限,再利用文件写入一句话木马,成功getshell。

浙公网安备 33010602011771号

浙公网安备 33010602011771号