2021年 hw红队样本分析(三) - NimShellcodeLoader

0x01 样本概况

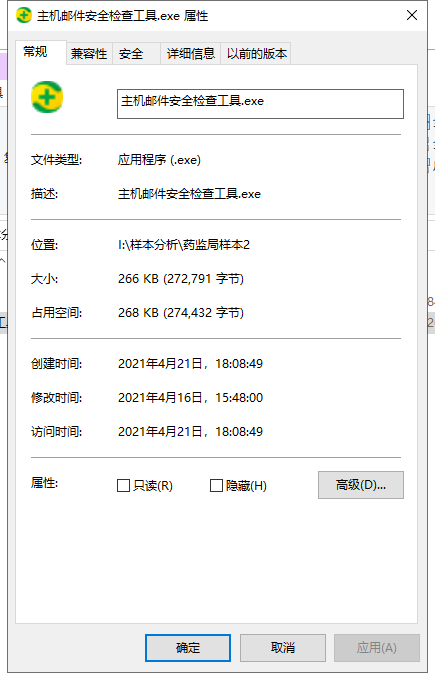

Name:主机邮件安全检查工具

ico使用的是360的图标

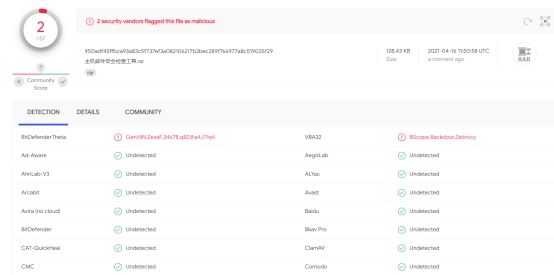

在Virustotal网站上,样本报毒1引擎,基本上绕过了全部国产杀毒,免杀效果较好

0x02 样本分析

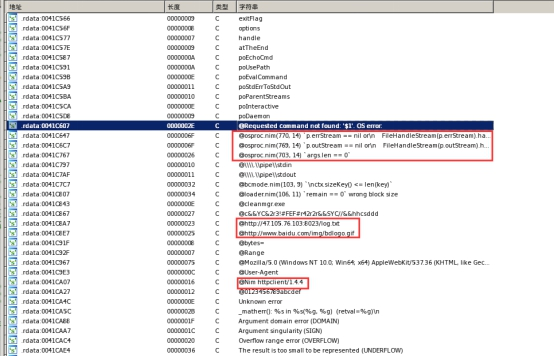

对该样本进行反编译处理,

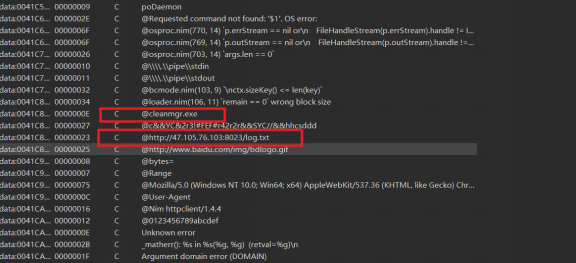

根据程序中各地址字符串信息可以推断

该样本使用了较为小众的语言nim作为shellcode loader

因为该样本使用的是nim语言,导致反编译出现有较大困难

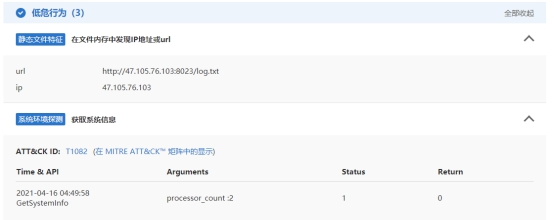

获取到了部分远程加载地址

http://47.105.76.103:8023/log.txt

http://47.105.76.103:8081/cm

http://47.105.76.103:8081/lbJD

根据字符串信息+动态调试结果推断该恶意样本执行流程如下

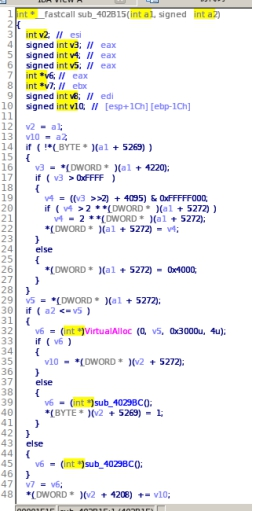

下载http://47.105.76.103:8023/log.txt

数据解密后注入到cleanmgr.exe进程中

然后VitualAlloc放入内存加载

根据Yara规则识别为Cobbaltstrike HTTPS x64载荷

0x03 样本loader来源

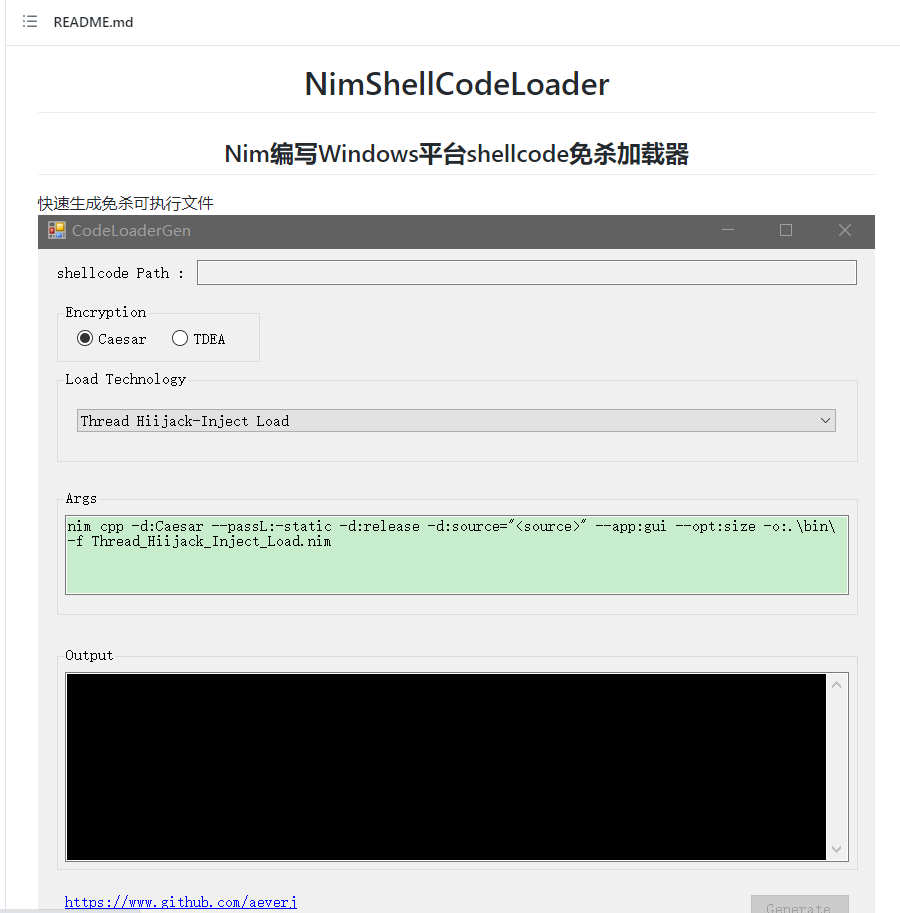

经过一番Github搜索,发现该GIT项目生成的C2样本与本样本在执行方法和逻辑上高度一致

https://github.com/aeverj/NimShellCodeLoader

推测红队使用了本项目进行C2程序生成

0x04 样本下载链接

链接:https://pan.baidu.com/s/1uqsba-YPlBAIv5wuR_vXWQ

提取码:m78s