每日一洞 | 细说渗透江湖之出荆棘入深林

酒仙桥六号部队公众号

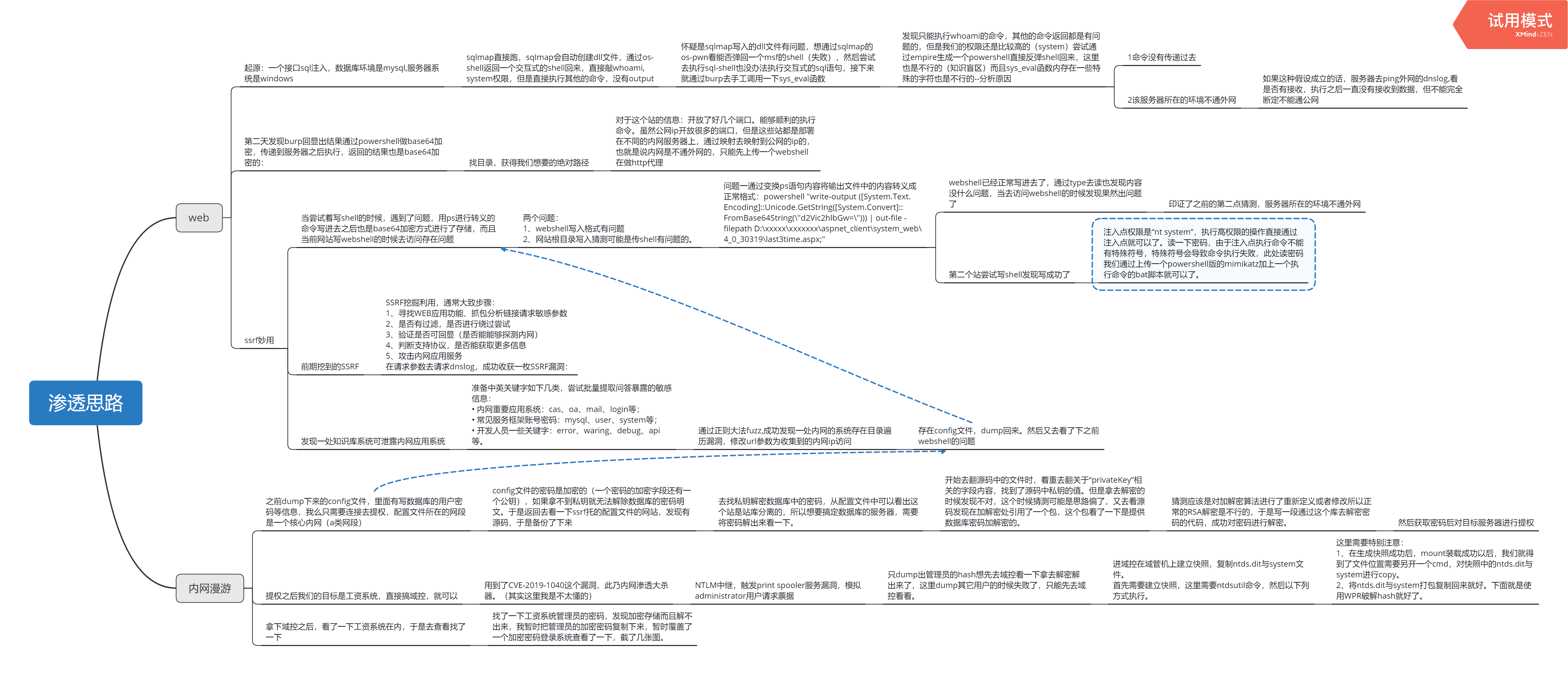

渗透思路如下:

心得:

上面这篇文章有以下几点思路:

1 dnslog(内网ping外网可以检测是否有被ping到)

http://www.dnslog.cn/

2 powershell做base64加密可以让其有回显,回显也是base64加密

Powershell "string="ipconfig";[convert]::ToBase64String([Text.Encoding]::UTF8.GetBytes(string))"

3 因为powershell base64传输加密了,所以我们写shell的格式要正确用以下方法

通过变换ps语句内容将输出文件中的内容转义成正常格式:powershell "write-output ([System.Text.Encoding]::Unicode.GetString([System.Convert]::FromBase64String(\"d2Vic2hlbGw=\"))) | out-file -filepath D:\xxxxx\xxxxxxx\aspnet_client\system_web\4_0_30319\last3time.aspx;"

4 ssrf利用好可以读取内网的文件,托配置文件(好久没看ssrf都快忘记了)

SSRF挖掘利用,通常大致步骤: 1、寻找WEB应用功能、抓包分析链接请求敏感参数 2、是否有过滤,是否进行绕过尝试 3、验证是否可回显(是否能能够探测内网) 4、判断支持协议,是否能获取更多信息 5、攻击内网应用服务 在请求参数去请求dnslog,成功收获一枚SSRF漏洞

5 cve-2019-1040(内网利器,其实我也不懂,后面会专门写一篇文章)