会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

J0ng

博客园

首页

新随笔

联系

订阅

管理

2021年12月1日

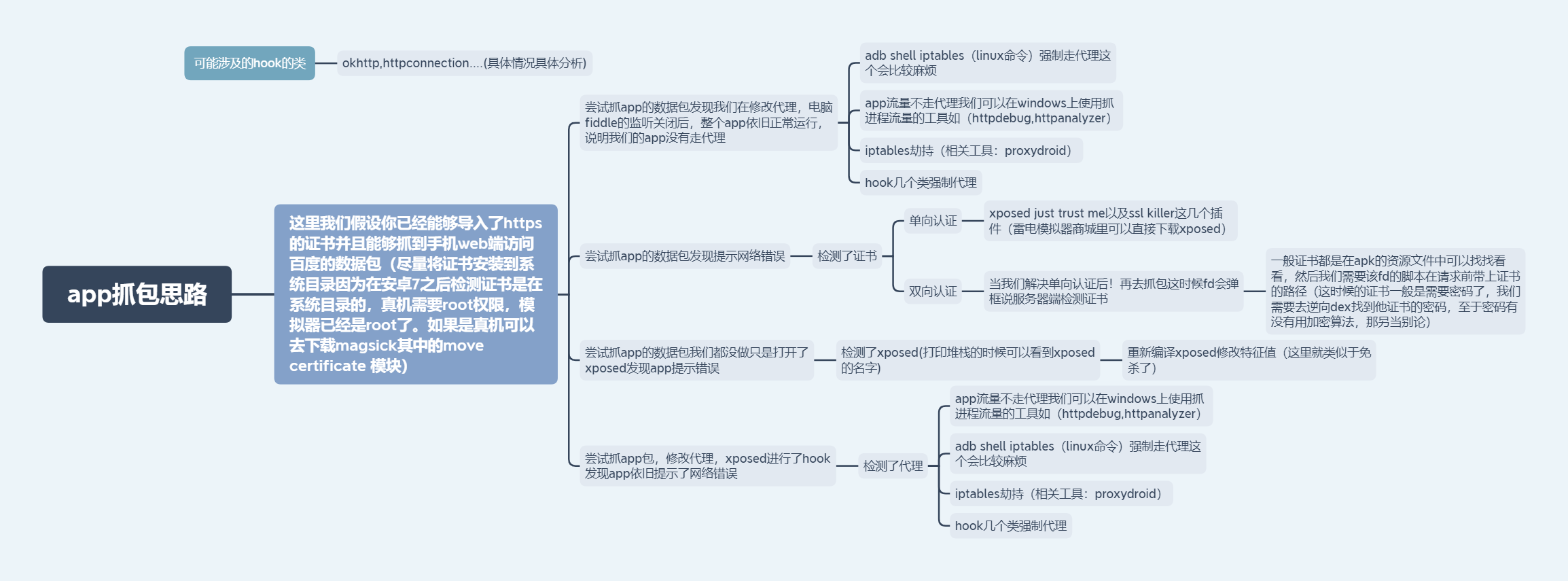

app渗透抓包总结(未完)

摘要:

阅读全文

posted @ 2021-12-01 17:34 sasdsaxvcx

阅读(52)

评论(0)

推荐(0)

2021年2月17日

内网 | 提权

摘要: windows 单机提权总结。 前言:我们本地已经打好了环境,并且我们对apache进行了降权。如下: 第三方服务提权 udf提权 条件: (1)MySQL数据库没有开启安全模式。 (2)已知的数据库账号具有对MySQL数据库insert和delete的权限,最好是root最高权限。 (grant

阅读全文

posted @ 2021-02-17 11:21 sasdsaxvcx

阅读(288)

评论(0)

推荐(0)

2021年2月4日

内网 | 横向(杂项)

摘要: 横向移动 ptx(没有得到明文) pth(pass the hash) 拿不到明文,我们又想用ntlm hashes搞事情 条件:目标的用户名以及ntlm hash 工具:smbmap,crackmapexec,smbexec,msf,mimikatz.exe 注意:在使用pth的时候我们需要注意k

阅读全文

posted @ 2021-02-04 20:06 sasdsaxvcx

阅读(414)

评论(0)

推荐(0)

2021年1月5日

内网 | windows单机权限维持

摘要: windwos单机权限维持 前言:win10关闭windows defender reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" /v "DisableAntiSpyware" /d 1 /t REG

阅读全文

posted @ 2021-01-05 22:04 sasdsaxvcx

阅读(506)

评论(0)

推荐(0)

2020年10月13日

汇编 | 汇编框架

该文被密码保护。

阅读全文

posted @ 2020-10-13 20:30 sasdsaxvcx

阅读(6)

评论(0)

推荐(0)

2020年10月3日

Whitelist program

该文被密码保护。

阅读全文

posted @ 2020-10-03 14:36 sasdsaxvcx

阅读(32)

评论(0)

推荐(0)

2020年9月30日

内网 | 内网基础(2)

该文被密码保护。

阅读全文

posted @ 2020-09-30 16:16 sasdsaxvcx

阅读(16)

评论(0)

推荐(0)

内网 | 内网基础(1)

该文被密码保护。

阅读全文

posted @ 2020-09-30 15:16 sasdsaxvcx

阅读(21)

评论(0)

推荐(0)

2020年8月15日

ctf-php-04

摘要: #ctf-php-04 代码如上其实通读起来并不难,但是有以下几点需要注意 for ($i = 0; $i < count($value); ++$i) { echo count($value); echo $value[$i]; echo chr($value[$i]); } 重写了一下循环的代码

阅读全文

posted @ 2020-08-15 17:29 sasdsaxvcx

阅读(234)

评论(0)

推荐(0)

ctf-php-03

摘要: #ctf-php-03 这道题本身读懂代码并没有什么问题 \(parsed = parse_url(\)_SERVER['REQUEST_URI']); if(isset($parsed["query"])) 上面两段代码其实就是接受我们的url,并且把提交参数的地方提取出来。 就是127.0.0.

阅读全文

posted @ 2020-08-15 14:03 sasdsaxvcx

阅读(139)

评论(0)

推荐(0)

下一页

公告