第二课之Target

BurpSuite 第二课

讲解选项Target(目标)的功能

再复习个英文单词:Spider 蜘蛛(爬行);Scanner 扫描;intruder 入侵者;Case sensitive 区分大小写;Regex 表达式;intercept 拦截;websocket 连接、通讯;

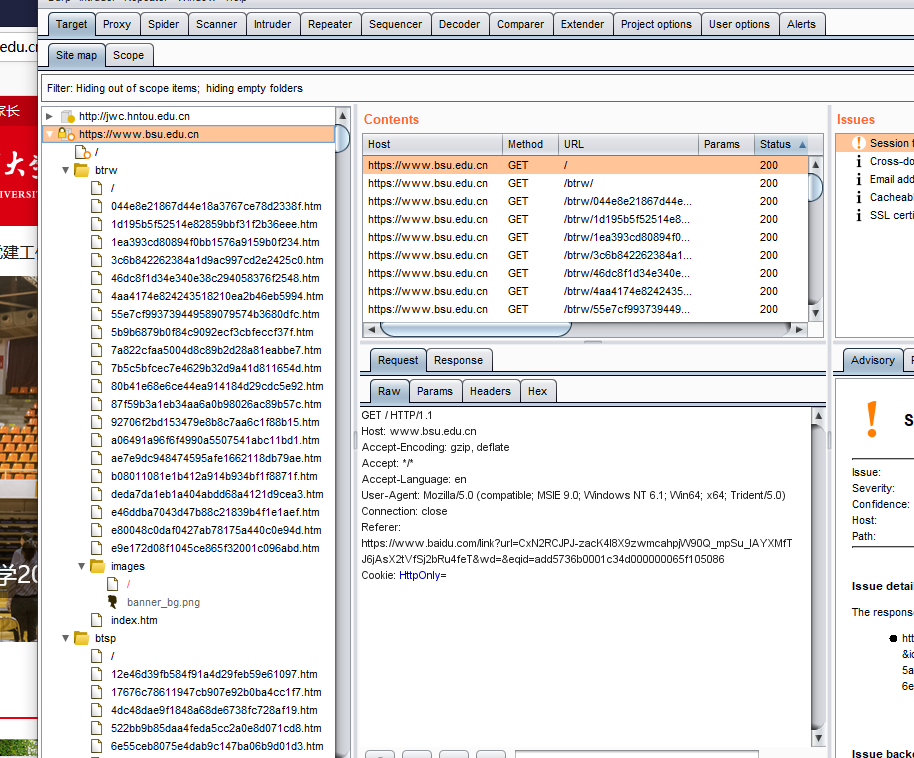

打开Burp Suite 界面

点击选项Target:

Site map:站点地图——对要抓取的网站目录爬行之后的结果的呈现。Scope 范围

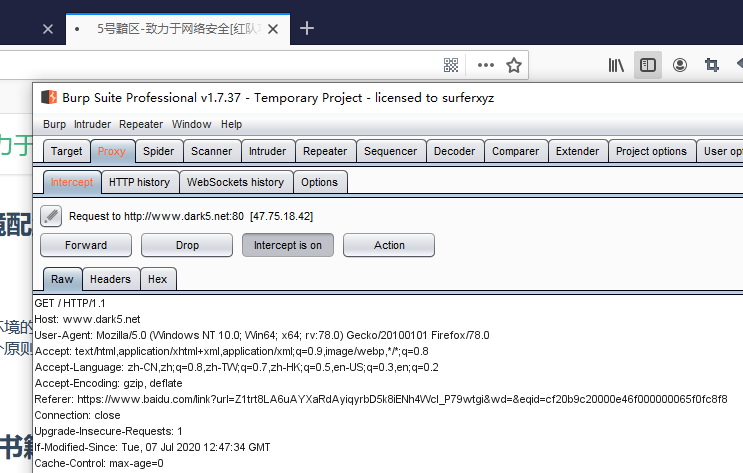

操作:1、先用选项Proxy的子选项 Intercept 来抓取www.dark5.net/的数据包:

2、点击Action里的Send to Spide:为什么不直接去点击Target而先发送给Spider:因为Targe目标相当于一块黑板,是写最终内容的地方,而这个Spider就相当于老师,老师写的所有东西都会呈现在黑板上去

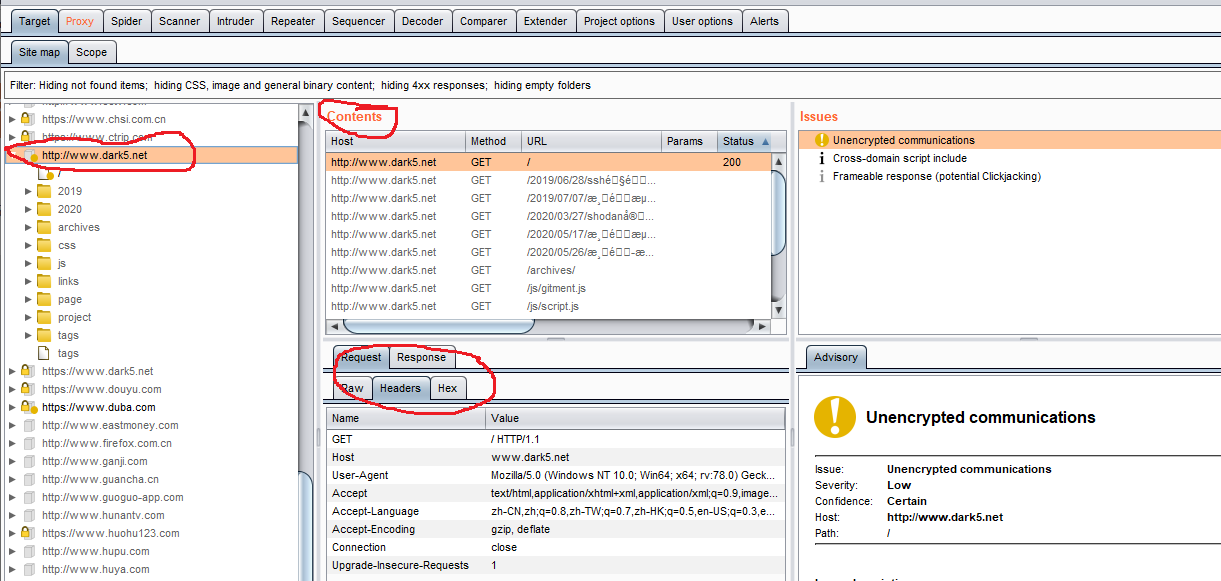

3、会弹出一个框:点击yes,然后去Target选项里看:

在子选项卡Site map里点击对应的网址www.dark5.net/ 就会弹出对应的内容:

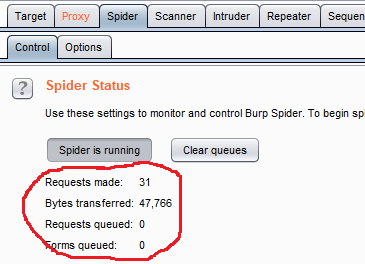

在爬取网站目录的过程中,选项Spider会有动态显示,因为我们是Send to Spider ,通过Spider来抓取的,有点像网络爬虫。如果Requests made和Bytes transferred的值保持不变,Requests queued和Forms queued的值为0,则表示爬取完毕。

如果目标网址的网页(.html)里有form表单,并且提交方式为POST,那被Spider爬取到就会弹出如下一个框,可以检验目标网站的表单是否被注入过。我上面的例子目标网站www.dark5.net/是包含有表单,所以不会弹出此框。

练习:自己操作,有改进的地方:

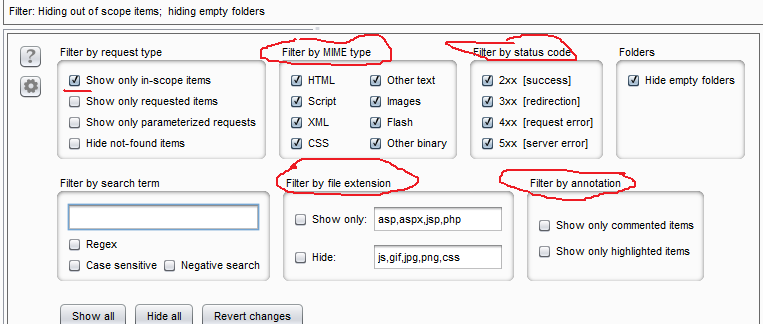

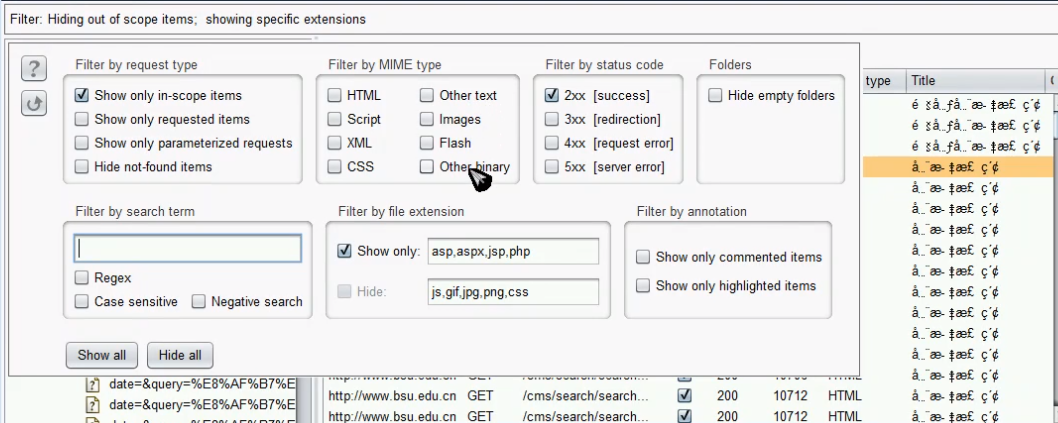

首先在Target选项的Filter进行设置:要显示那些内容,这样就只显示目标网址的目录的内容

当数据爬取完毕后(查看Spider的内容可以知道是否完毕):

Requests queued和Forms queued的值为0,以及上面两个值不再动态变化,说明爬取完毕

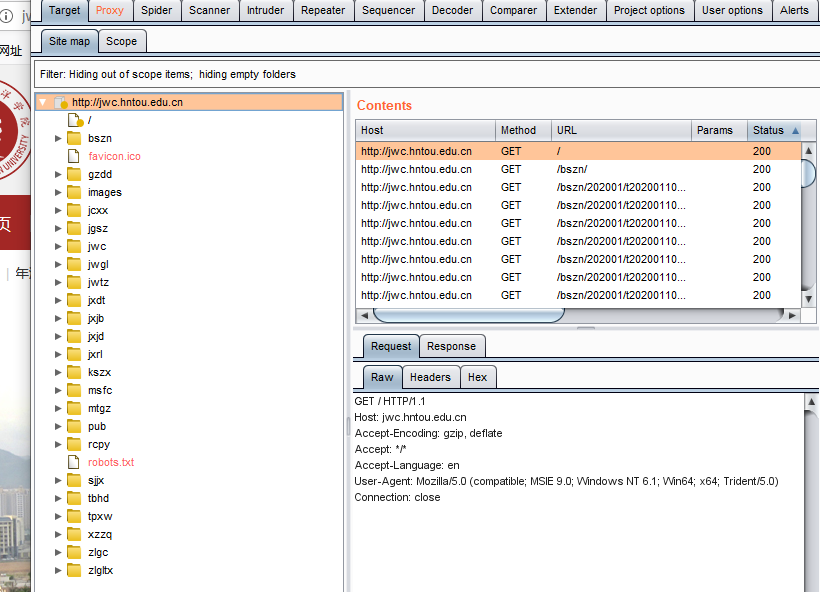

下面继续看Target爬取到的网站的目录

一般网站的后台是不会被爬取下来的,不然就是Bug,网站的后台一般以.php,.asp ,.jsp的文件,在上上张图的Filter的选项的Filter by the extension,点击Show Only :asp。。。。

看看是否有此类文件,这里爬的是学校的教务系统,不过没有任何后台文件被爬下来。

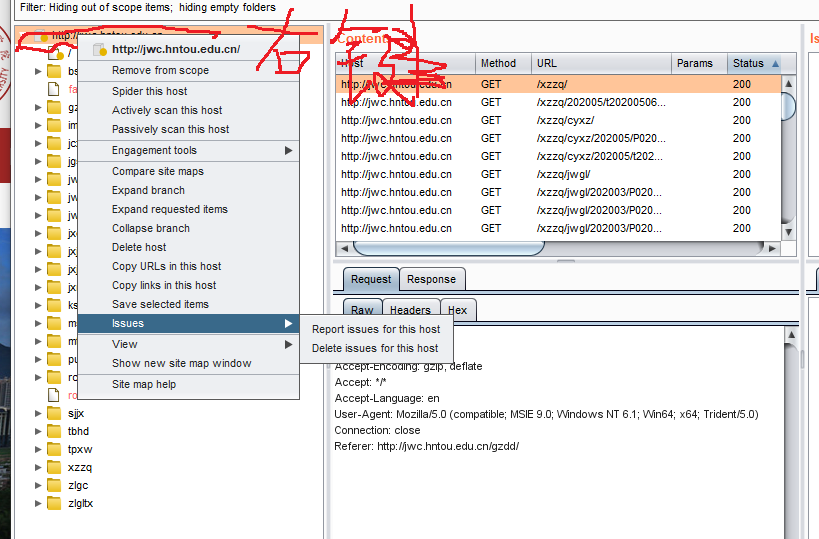

下面看看Target目录的鼠标右键弹出的几个选项的功能:

右键网址:Spider this host 爬取这个主机(对这个目标网址再爬取一次);Expand requested items 将该网站下的目录结构以树状形式展现,点击Collapse branch就会收紧;Show new site map window 打开新的窗口查看当前的内容。

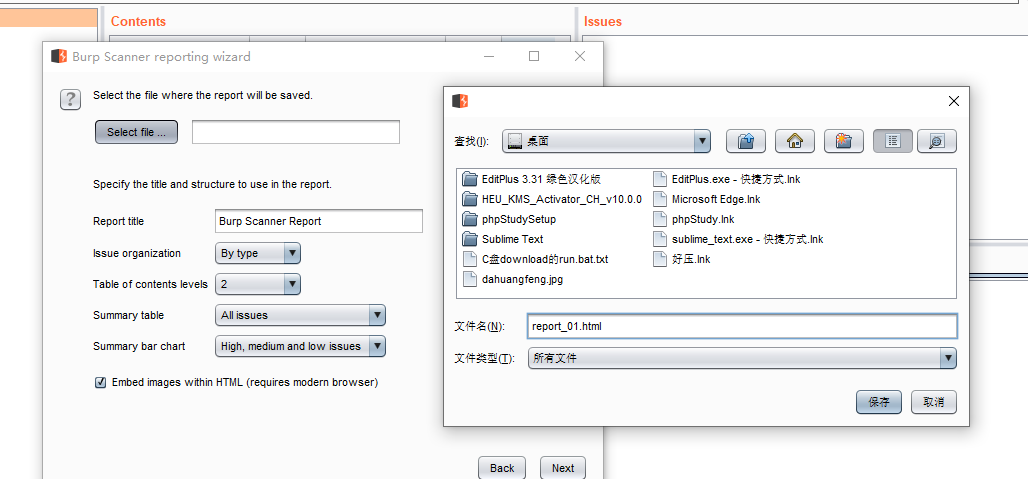

issues的Report issure for this host:将对该网站的扫描结果(类似安全评估)保存下来。一路点next,这里先保存到桌面。

1、

2、

3、

打卡此报告,就是下面的内容

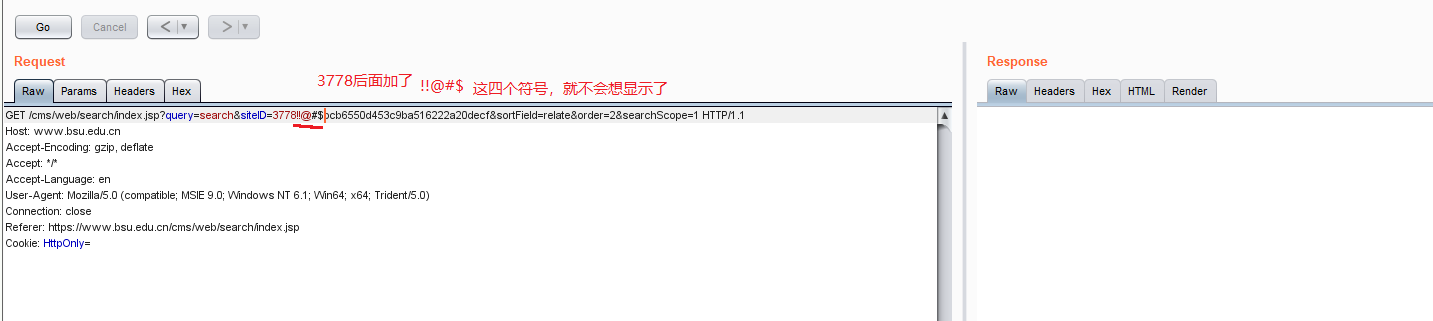

实例:爬取北京体育大学的网站

Proxy之后,在Send to Spider ,就把Intercept is on关闭,对Target不会有影响,然后把目录结构展开成树状:

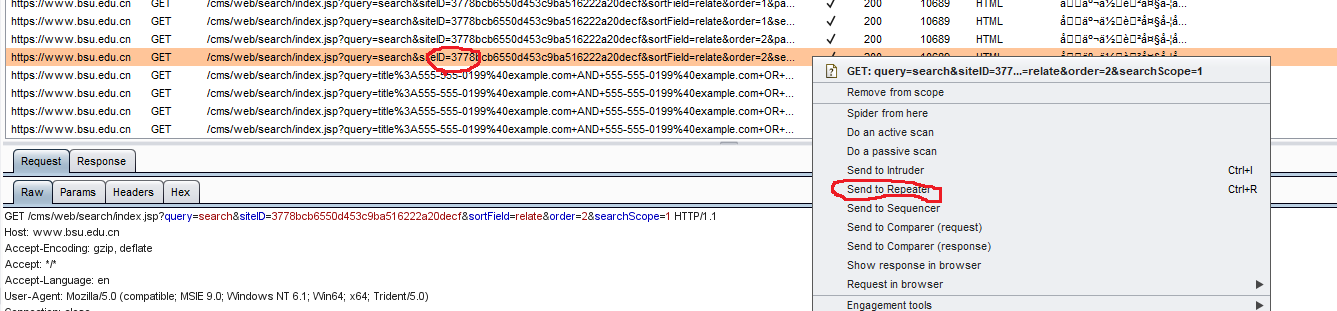

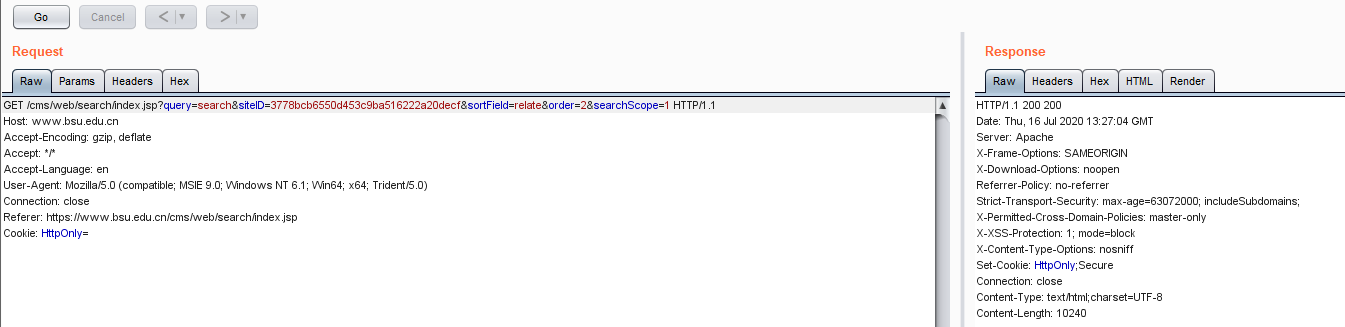

点击Filter进行显示的筛选,主要找带有参数的文件,.php,.jsp等

在网站目录的右边的Contents板块,根据Params(参数)值排序,有对号的就是有参数值,可以检查是否有被注入的漏洞;

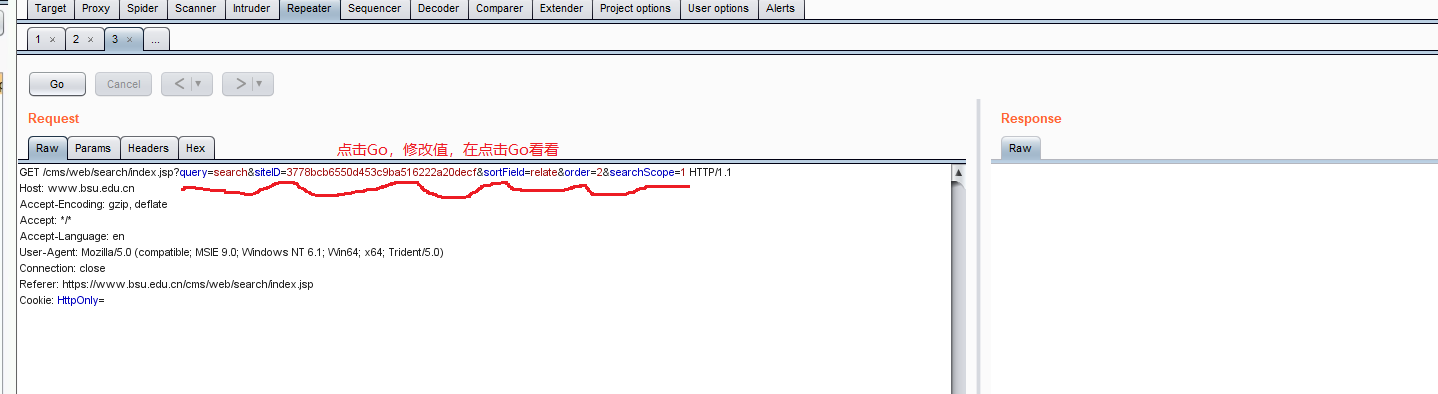

之后点击Repeater的选项卡

加了值后:

浙公网安备 33010602011771号

浙公网安备 33010602011771号