nmap、Nessus、AWVS漏洞扫描工具简单用法

又是把笔记搬出来分享的一篇文章,有些步骤我自己都快忘了。。。下面开始漏洞扫描实验。

一、 实验名称:漏洞扫描

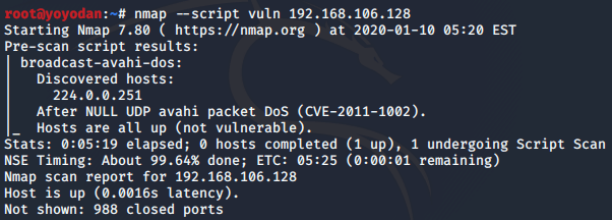

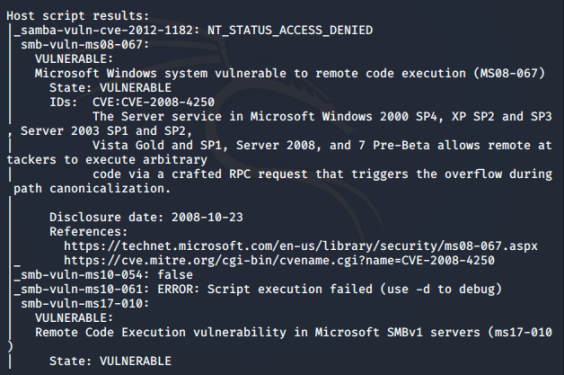

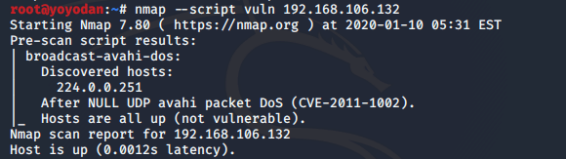

二、 实验环境:VMware Workstation pro虚拟机、kali-linux-2019.4(攻击机1)、Nessus WVS2合1(攻击机2)、WinXPenSP3(靶机1)、Windows 7 x64(靶机2)、攻击机1 ip:192.168.106.129、攻击机2 ip:192.168.106.133、靶机1 ip:192.168.106.128、靶机2 ip:192.168.106.132

三、 实验原理:本次实验利用了nmap和Nessus_AWVS2合1工具,这里其实是有三个工具nmap、Nessus和AWVS,这三个工具都是基于端口扫描,其原理是当一个主机向远端一个服务器的某一个端口提出建立一个连接的请求,如果对方有此项服务,就会应答,如果对方未安装此项服务时,即使你向相应的端口发出请求,对方仍无应答,利用这个原理,如果对所有熟知端口或自己选定的某个范围内的熟知端口分别建立连接,并记录下远端服务器所给予的应答,通过查看记录就可以知道目标服务器上都安装了哪些服务,然后就可以通过所提供的这些服务的己知漏洞就可进行攻击。

四、 实验步骤:

方法一:

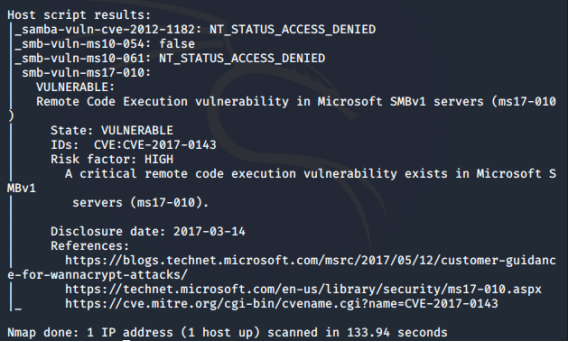

1. 打开kali-linux系统终端,得到XP系统ip地址后输入常见漏洞扫描命令扫描XP系统:nmap --script vuln 192.168.106.128,得到存在的漏洞信息,命令操作参考文章:https://blog.csdn.net/Perpetual_Blue/article/details/109491280

2. 接着尝试扫描win7系统漏洞

方法二:

这里给大家提个醒,像这些采用暴力枚举的工具大家平时用虚拟机、靶机实验实验就行了,最好不要用到别人的网站上,容易导致网站服务器崩溃,在未授权的情况下是构成犯罪的。

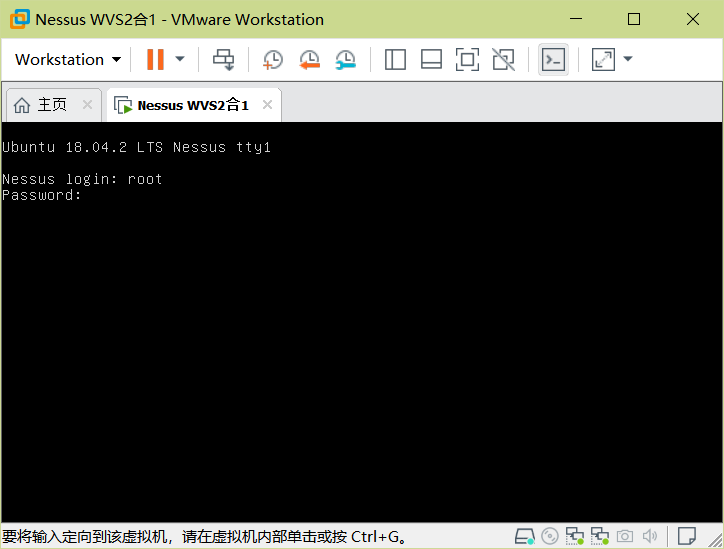

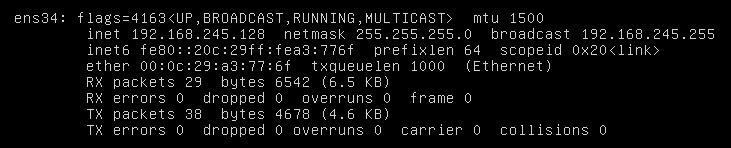

1. 打开Nessus-linux系统,输入linux账号密码,登入系统后输入ifconfig获得ip(同kali)

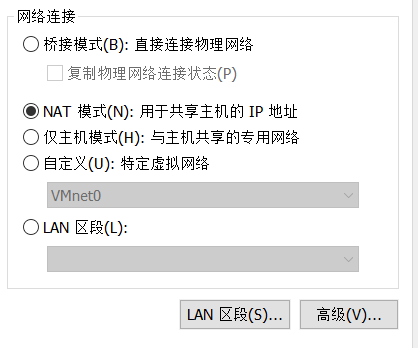

如果小伙伴出现没有inet的情况,看看自己的虚拟机网络模式设置,将其设置为NAT模式,关于这三种网络模式的区别大家可以去百度了解一下。

2. 我们首先进入Nessus网页后台https://192.168.245.128:8834/登录用户

顺便一提,设置好虚拟机的用户名和密码后可以在这里备注记录以防忘记

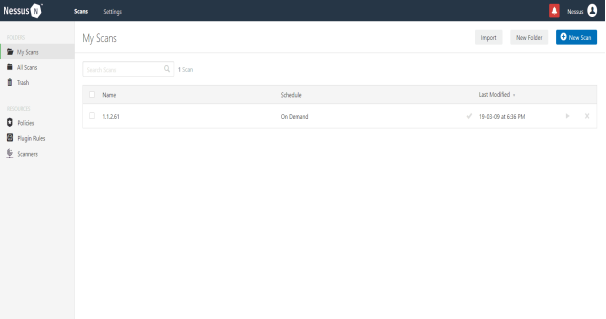

3. 点击My Scans,点击右上角的+New Scan创建新扫描

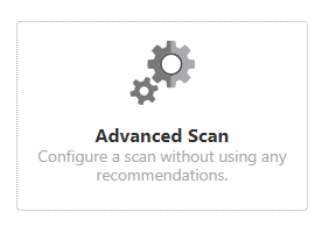

4. 选择高级扫描

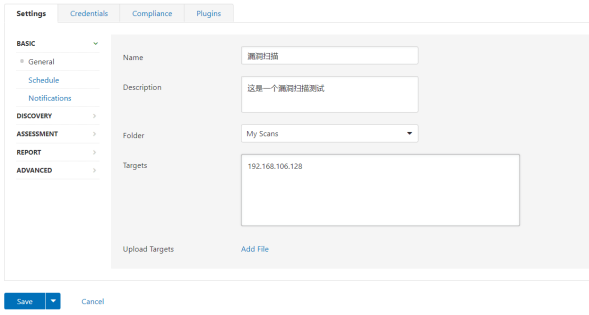

5. 下面信息关键在targets中填入目标ip。

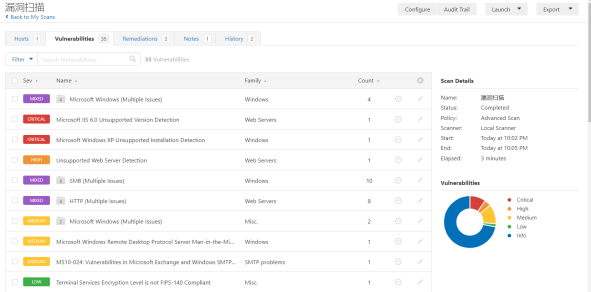

6. 保存后点击运行得到漏洞信息。

7. 同理得到win7系统漏洞信息

8. 这里应该是方法三,但因为我使用的是Nessus和AWVS二合一的工具,所以这里我放在一起写了,分开也是一样的。进入AWVS网页后台https://192.168.245.128:13443/登录用户,登录账号密码放在了下载包的说明txt里。

9. 进入后点击Add Target添加网址就可以扫描web漏洞了