Applied Cryptography(4)——非对称加密系统(Asymmetric Cryptosystems)

非对称加密系统(RSA)

非对称加密系统(Asymmetric Cryptosystems)

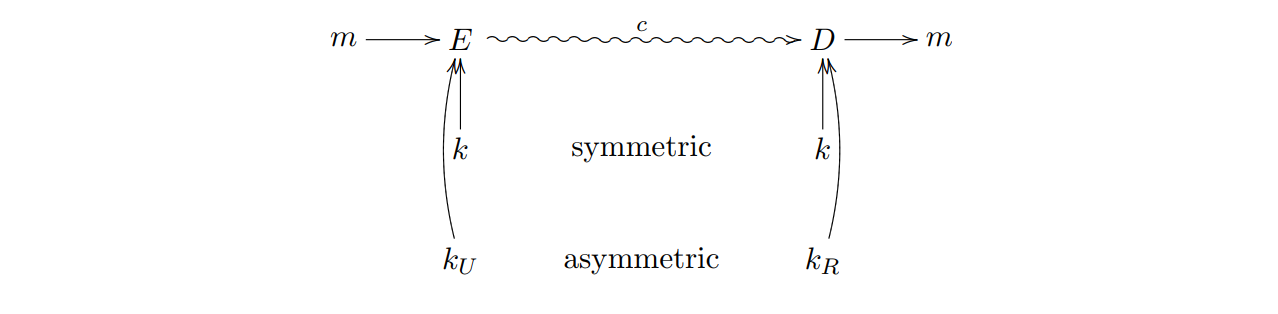

非对称加密系统(公钥用于加密,私钥用于解密):

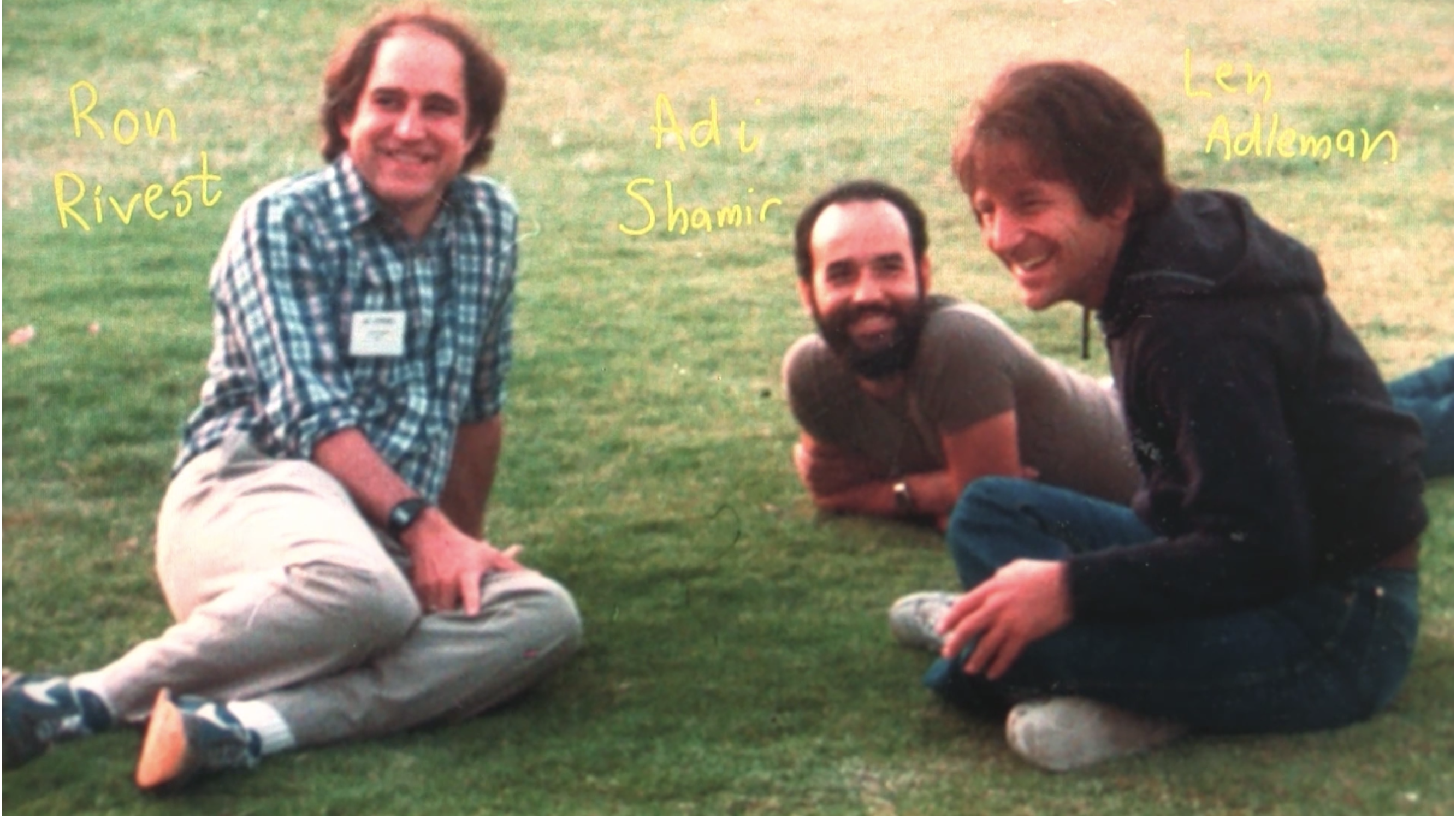

RSA加密算法是首个非对称加密算法,由罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)在1977年一起提出的。当时他们三人都在麻省理工学院工作。RSA 就是他们三人姓氏开头字母拼在一起组成的。

本节主要从以下几方面进行学习:

- RSA

- Using RSA in practice

- Applications

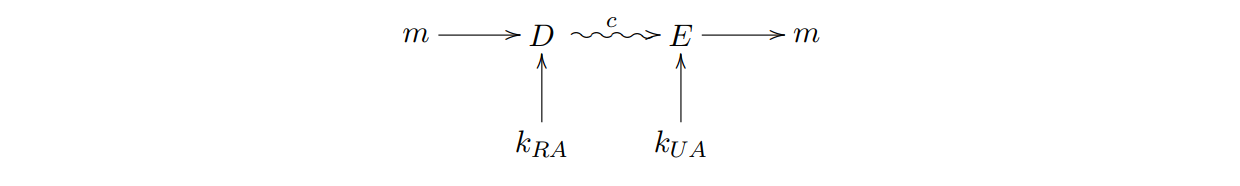

数字签名(Digital Signature)

非对称加密系统的应用之一

Alice利用她的私钥()加密签名,Bob用Alice的公钥()进行解密,证实该消息确实是由Alice本人发送的。

RSA加密系统

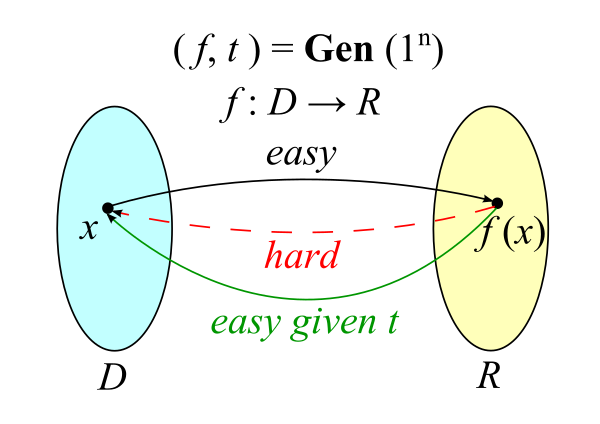

陷门函数("Trap door" one-way function)

在理论计算机科学和密码学中,陷门函数是一种在一个方向上很容易计算,但在没有特殊信息的情况下很难在相反方向上计算(寻找它的逆)的函数,称为“陷门”。陷门函数是单向函数的一种特殊情况,广泛用于公钥密码学中。Diffie & Hellman (1976)创造了这个术语。已经提出了几个函数类,很快就发现陷门函数比最初想象的更难找到。

RSA是第一个具有该属性的加密系统。

RSA Cryptosystems names after Rivest, Shamir and Adleman is the most famous asymmetric cryptosystem used worldwide.

It works as follows:

- The public key is a pair of 2 numbers: where the product of 2 large prime numbers and is a secret number.

- The secret key is a pair of 2 numbers: where is the modulus as before and is a secret number.

- To perform encryption fo some message :

- To perform decryption on a ciphertext using the secret key :

如何选择的值?

RSA的正确性

RSA正确即需证明一条消息能够加密解密后复原,则需要满足:

即我们的目标是选择合适的 ,使其满足:

如何选择合适的 ,首先需要知道欧拉定理(Euler's Theorem)

欧拉定理(Euler's Theorem)

欧拉函数(Totient function)

在数论中,对正整数n,欧拉函数 是小于等于 的正整数中与 互质的数的数目。

如果 是一个质数,则 .

如果 ,并且 均为质数,则:

证明欧拉定理

即 与 在模 下同余; 为欧拉函数。

费马小定理(Fermat's little theorem)

假如 是一个整数, 是一个质数,那么 是 的倍数,可以表示为:

如果 不是 的倍数,这个定理也可以写成更加常用的一种形式:

费马小定理的证明:

考虑在 时的一组数:

则 为集合 的重新排列,即 在余数中恰好出现一次。这是因为对于任意两个相异的 ,它们的差不是 的倍数,所以不会有相同的余数,且任一 也不是 的倍数,所以余数不为 ,因此:

至此,费马小定理为:

但是我们还需要证明:

- Case1 : 是一个质数,则 ,利用费马小定理即可证明

- Case2 : 不是质数,且 与 互质

定义集合 是与 互质的数 的集合由欧拉函数的定义可知, 数组的大小就是 的值,即 。

由于 与 互质,所以不存在 使得 ,即 数组内的元素各异,且 数组与 数组大小相同(和 互质的数只有 个),且数组 内的每一元素也与 互质,所以 数组与 数组具有相同的元素,则 数组是 数组的重新排列。则:

证毕

再回到RSA...

RSA加密算法我们需要选择两个大的质数 和 ,,计算

- 公钥:

- 私钥:

- 加密函数:

- 解密函数:

- 可逆性(Invertibility):

由欧拉定理:, 与 互质,则我们需要找出一组 和 ,使得 ,又因为 ,则 ,即上式为:

由于我们希望私钥更加保密且难以被攻击者猜测,所以我们应该随机选择 的值(私钥中包含 )。而 则是可以公开的,实际上, 常常被赋予一个较小的值

随机选择一个 使得其与 互质,则

Q:已知 和 的前提下,计算 困难吗?

A:不困难,可利用扩展欧几里得算法(Extended Euclidean algorithm)。

Q:已知 和 的前提下,计算 困难吗?

A:是的,否则RSA将不具有安全性。

至此,我们说明了RSA的正确性。

RSA的安全性

给定 和 的条件下,很难找到 的值

对于攻击者来说,在知道 和 的前提下,很容易计算出 ,而 的因子 ,其中

所以我们的安全性主要依靠以下两条原则:

- 表明所有破解 RSA 的方法都可以轻松地因数分解

- 证明对大数因数分解是困难的

通过 计算 和 比对 直接进行因数分解更容易吗?

我们的目标是证明在知道 的前提下,我们可以很容易找到 和

则联立方程组:

解方程组即可求出 与 。所以在知道 的前提下,很容易计算出 和 。

还需说明目前没有比因数分解 更容易的方法计算出

我们已知 (公钥内包含),假设知道一种方法能够轻松地计算出 ,则我们很容易得到 ,则轻松地完成了对大数 的因数分解,很容易破解了RSA。

大数的因数分解有多难?

- RSA-129,1994年,1600台机器 (129 decimal digits)

- RSA-768,2009年,需要2000年的计算(232 digital digits)。这一事件威胁了现通行的1024-bit密钥的安全性,普遍认为用户应尽快升级到2048-bit或以上。

- 1994年,彼得·秀尔证明一台量子计算机可以在多项式时间内进行因数分解。假如量子计算机有朝一日可以成为一种可行的技术的话,那么秀尔的算法可以淘汰RSA和相关的派生算法。(即依赖于分解大整数困难性的加密算法)

典型密钥长度

NIST建议的RSA密钥长度为至少2048位

已公开的或已知的攻击方法

大数因数分解

针对RSA最流行的攻击一般是基于大数因数分解。1999年,RSA-155(512 bits)被成功分解,花了五个月时间(约8000 MIPS年)和224 CPU hours在一台有3.2G中央内存的Cray C916计算机上完成。

2009年12月12日,编号为RSA-768(768 bits, 232 digits)数也被成功分解。这一事件威胁了现通行的1024-bit密钥的安全性,普遍认为用户应尽快升级到2048-bit或以上。

时间攻击

1995年,丹·博内和大卫·布鲁姆利提出了一种非常意想不到的攻击方式:假如Eve(窃密者)对Alice的硬件有充分的了解,而且知道它对一些特定的消息加密时所需要的时间的话,那么她可以很快地推导出d。这种攻击方式之所以会成立,主要是因为在进行加密时所进行的模指数运算是一个比特一个比特进行的,而比特为1所花的运算比比特为0的运算要多很多,因此若能得到多组信息与其加密时间,就会有机会可以反推出私钥的内容。

利用RSA加密一个文档

但是,RSA加密算法代价昂贵:加密相同大小的明文,RSA需要花费使用对称加密方法1000倍左右的时间。

那么我们如何利用RSA加密一个大型文档呢?

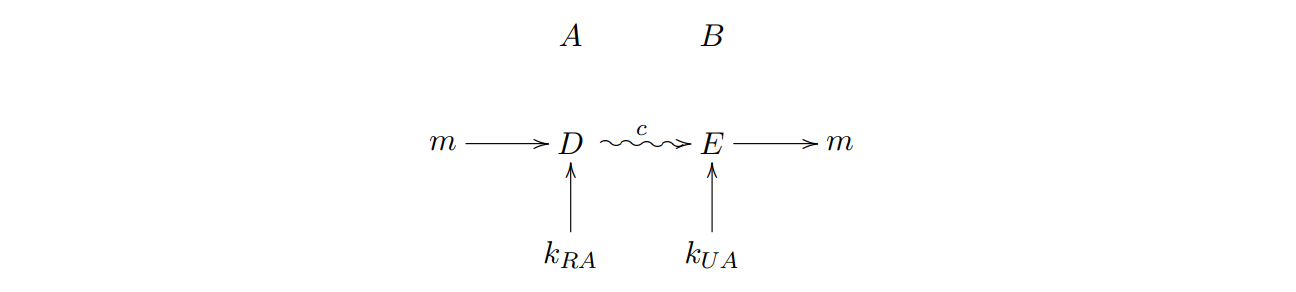

实际的运用中(如TLS)一般结合了对称加密(如AES)和非对称加密(如RSA)两者

假设我们有公钥 和私钥 ,加密算法RSA,以及加密哈希函数

利用RSA加密部分摘要,剩余的大部分明文继续采用对称加密方法。

最后,留下一个问题,使用非对称加密算法时,Bob如何获取到Alice的公钥呢?请参看如何构建公钥基础设施PKI

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】