buuoj-[2019红帽杯]easyRE

1.elf文件 64bit

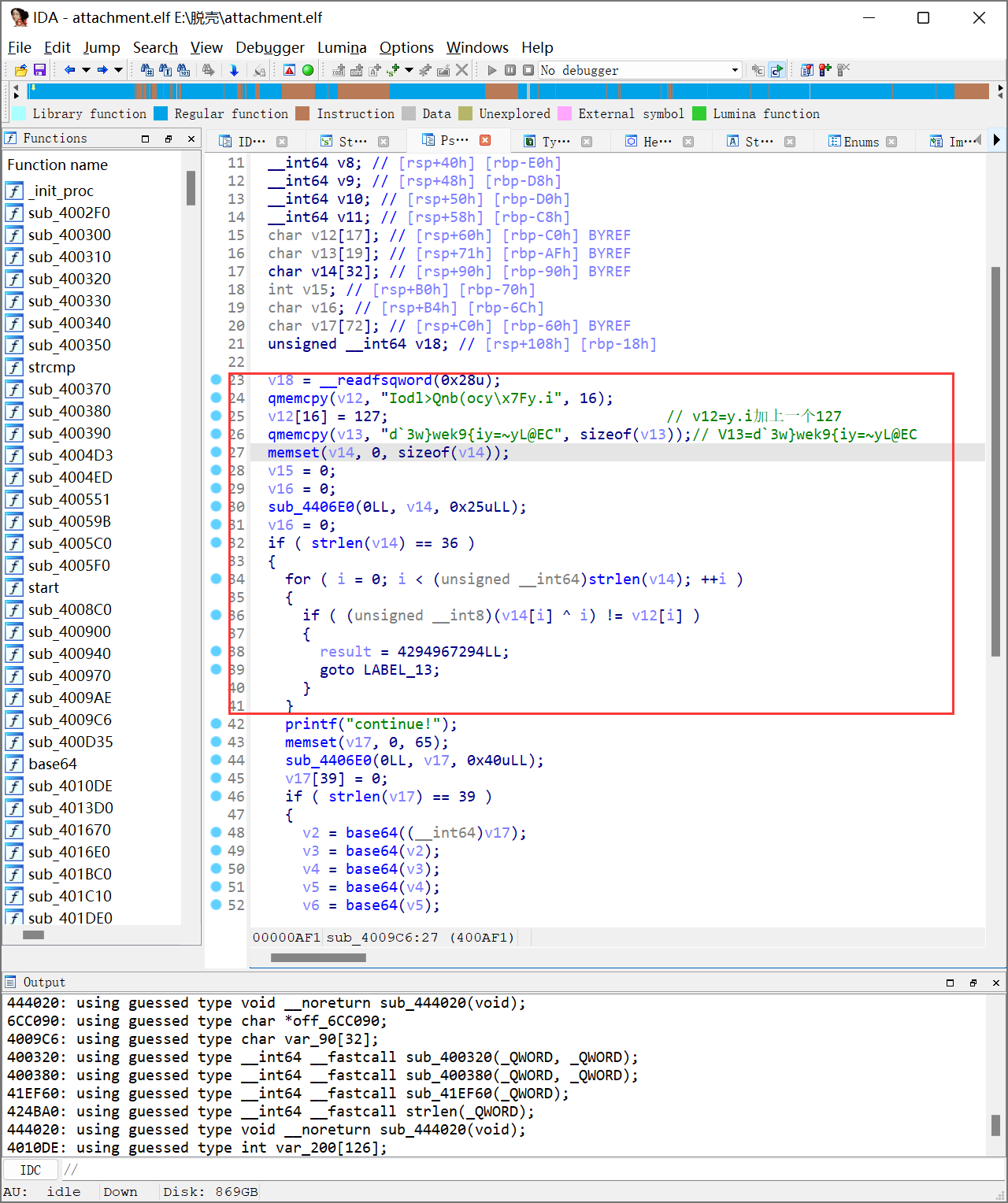

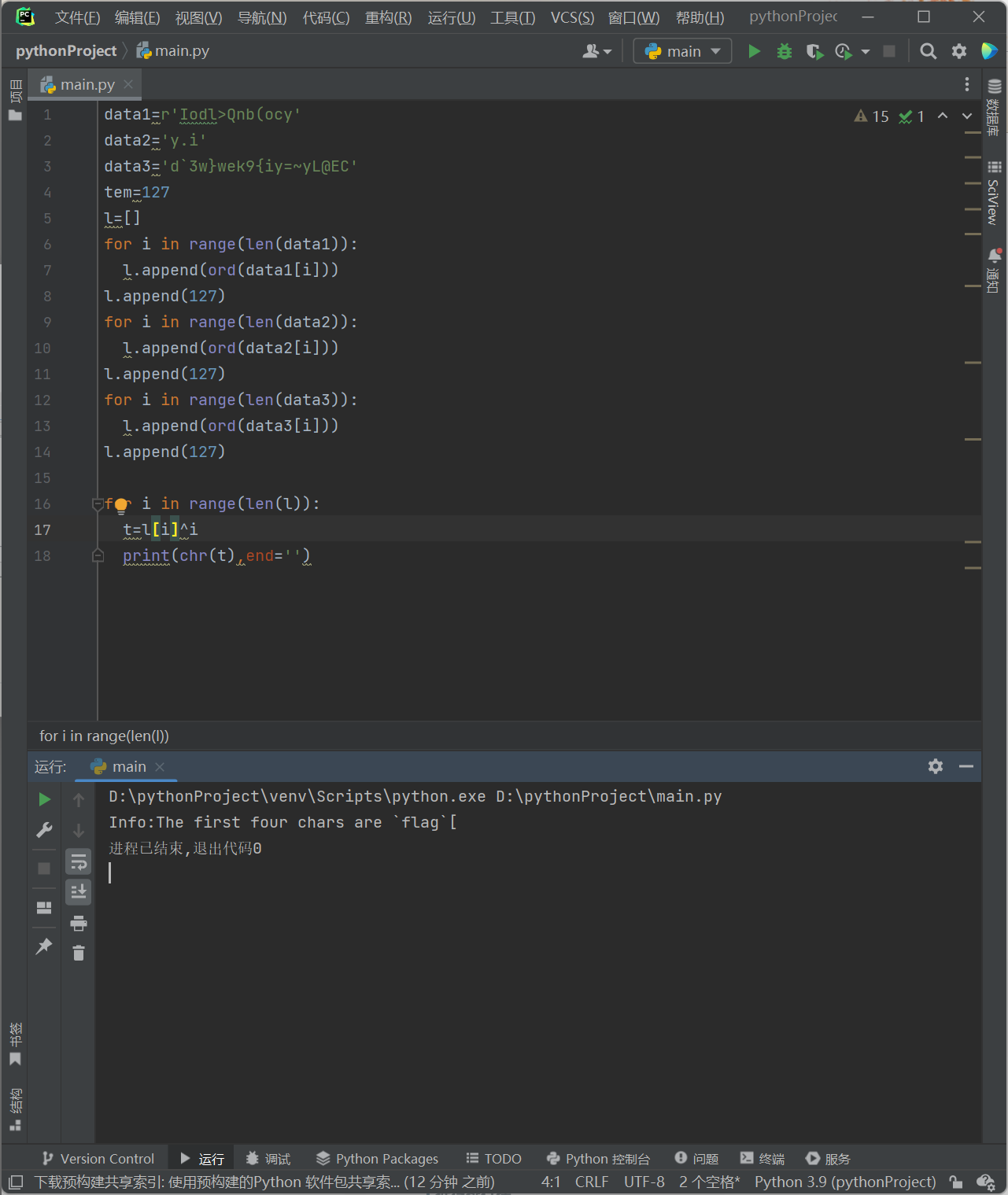

2.找到主程序

continue上面

解出来是这个:Info:The first four chars are flag

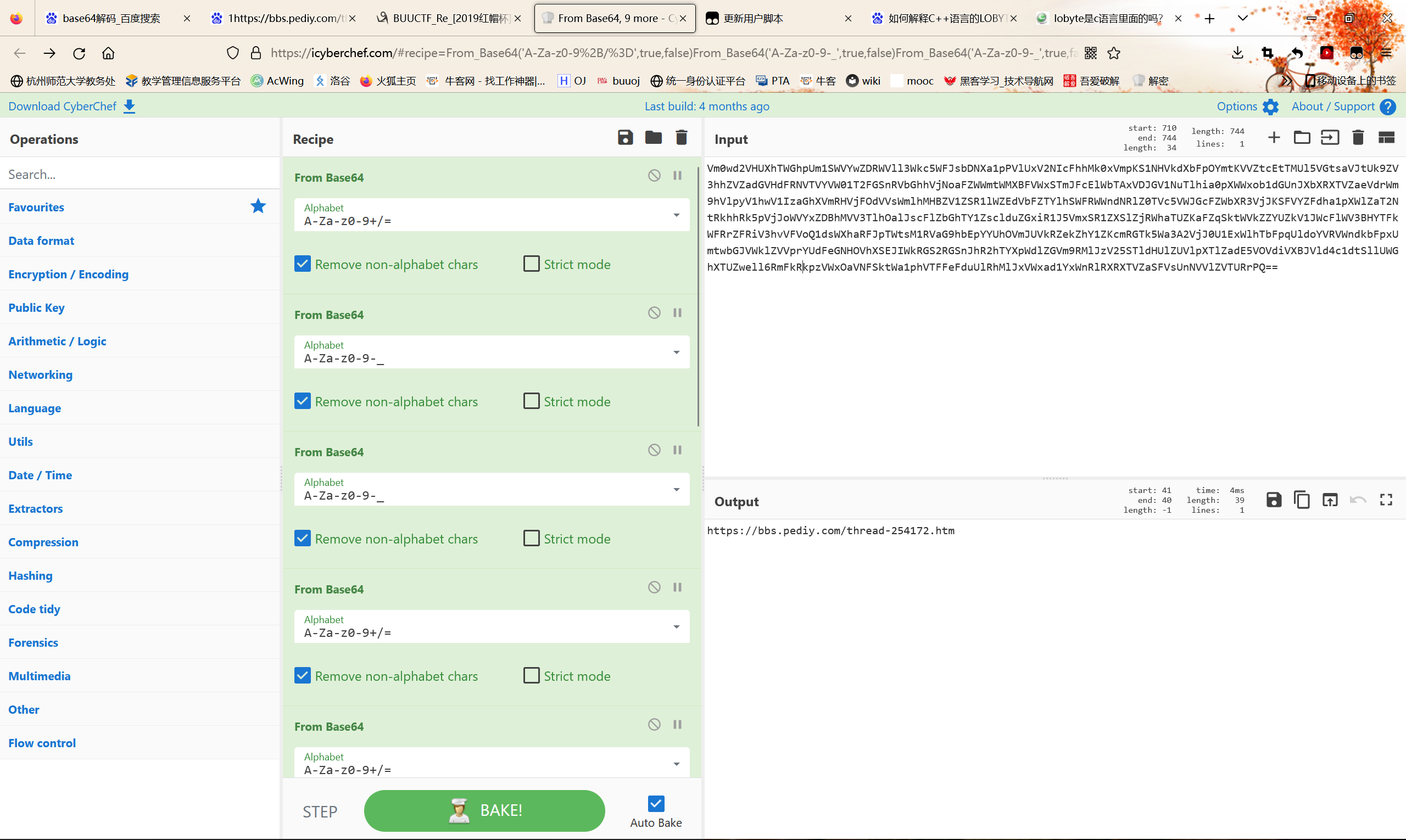

屁股有一段base64套娃,解出来是一个网址

没啥用。。

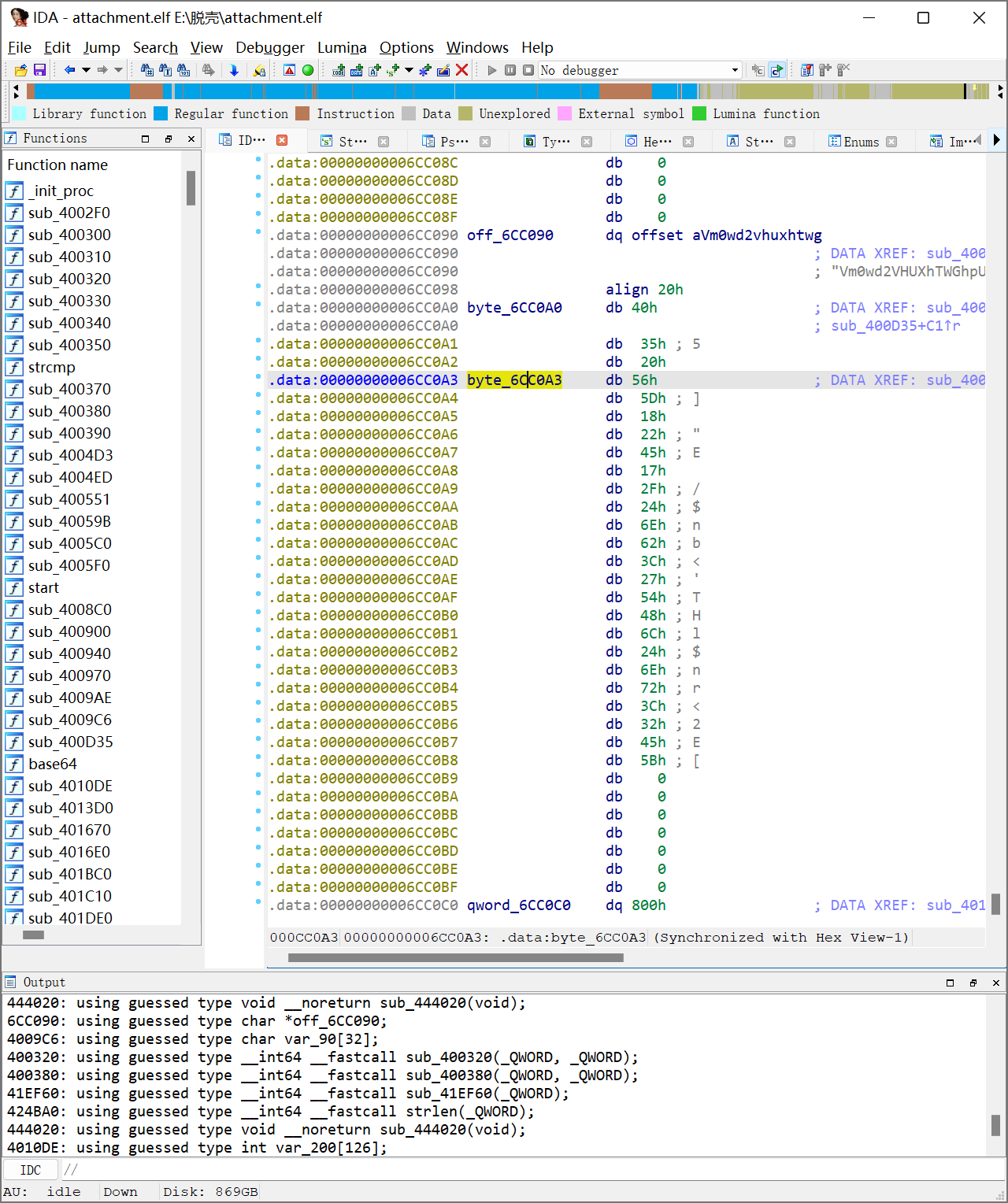

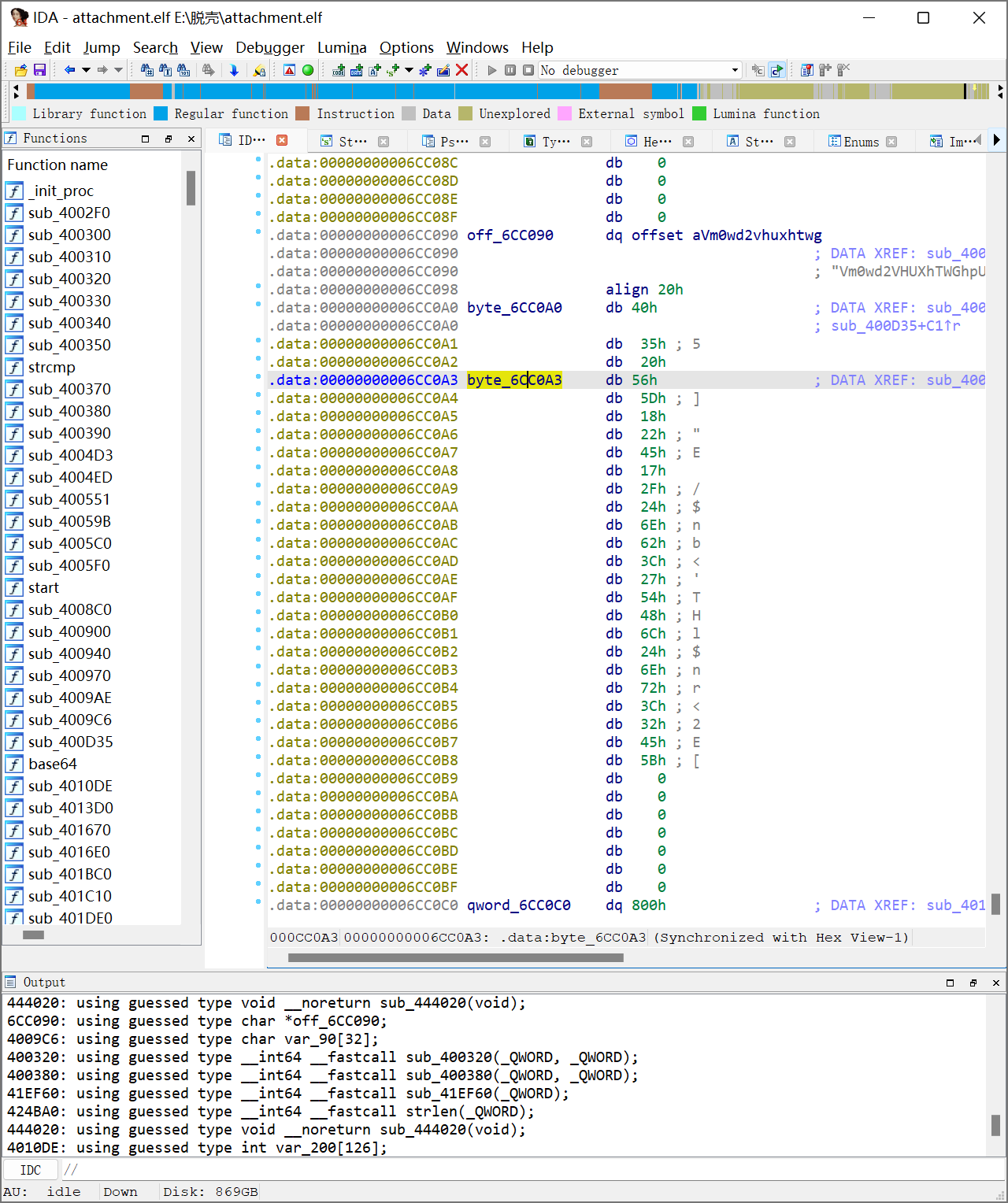

3.没思路了去百度,然后找到了这样一段没用过的数据

用前四位依次异或‘f’、‘l’、‘a'、'g'得到的密钥

再依次去异或其他数组里面的数据

data1=[0x40, 0x35, 0x20, 0x56, 0x5D, 0x18, 0x22, 0x45, 0x17, 0x2F,

0x24, 0x6E, 0x62, 0x3C, 0x27, 0x54, 0x48, 0x6C, 0x24, 0x6E,

0x72, 0x3C, 0x32, 0x45, 0x5B]

data2='flag'

key=[0]*4

for i in range(4):

tem=data1[i]^ord(data2[i])

key[i]=tem

print(key)

for i in range(len(data1)):

tem=key[i%4]^data1[i]

print(chr(tem),end='')

flag{Act1ve_Defen5e_Test}