十道水题

周报(10.23周日--)

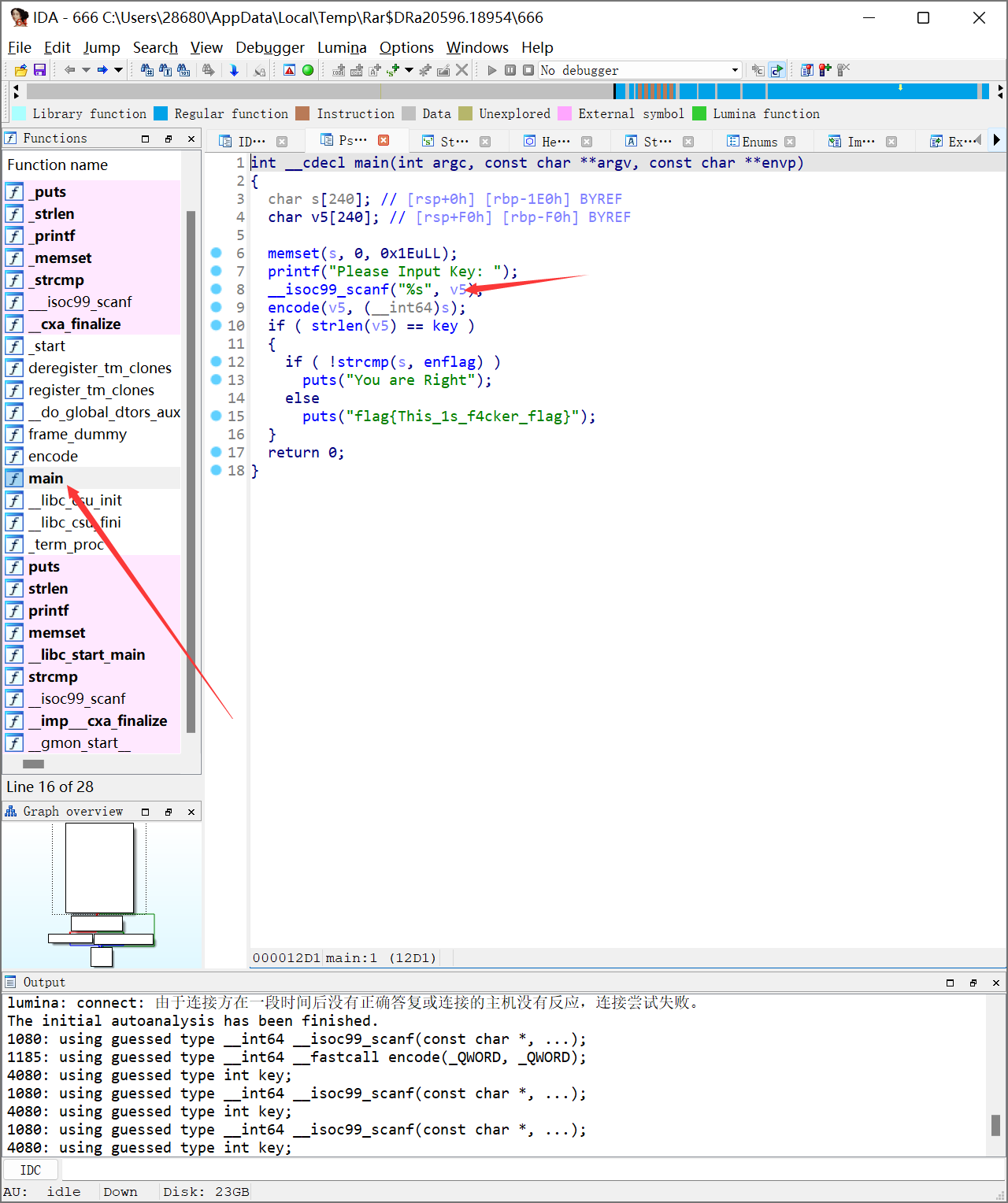

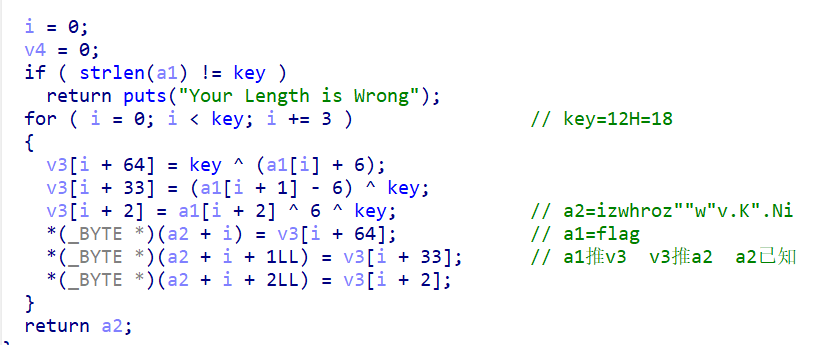

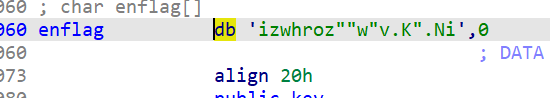

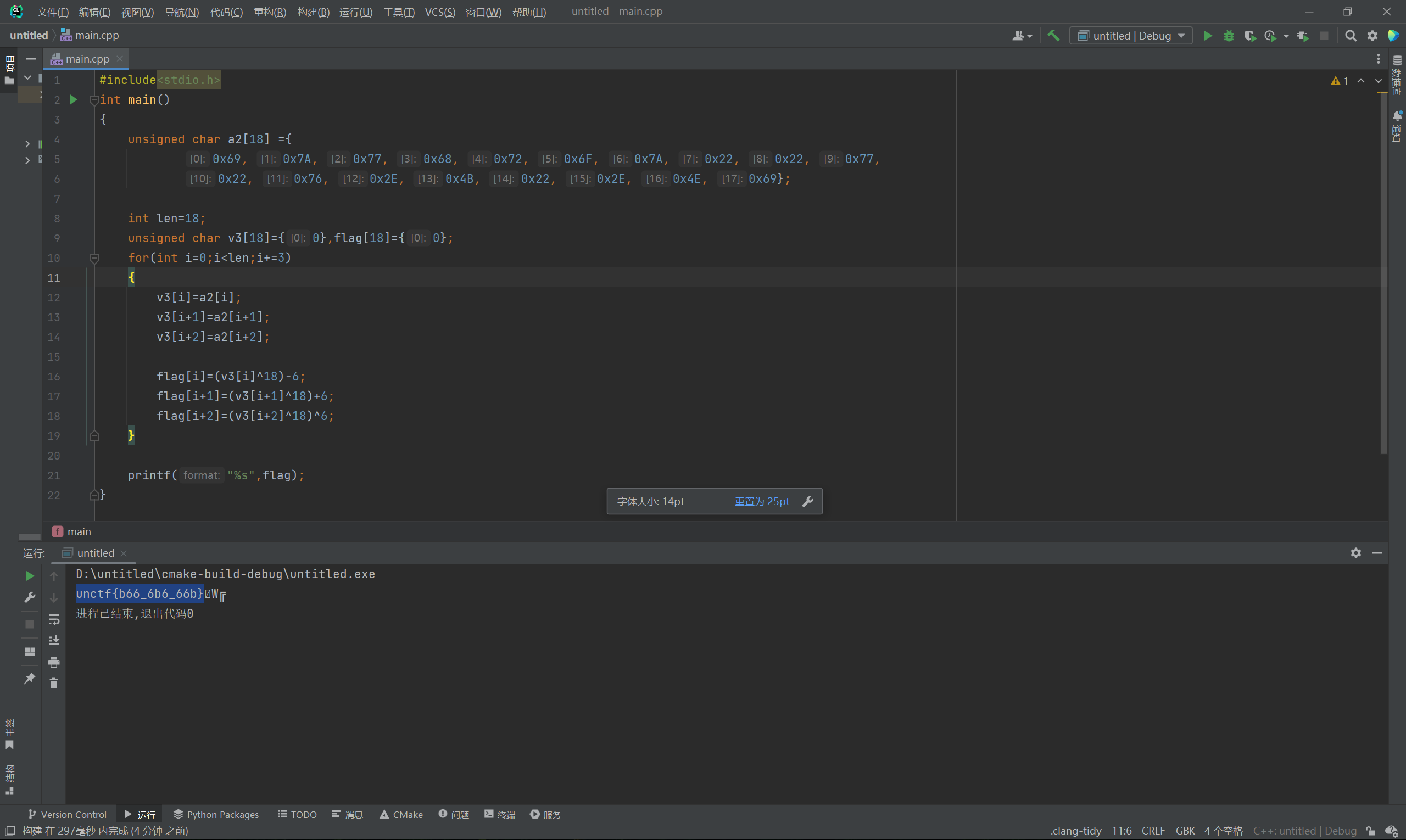

Q1.攻防世界【666】

1.

有主函数直接进,输入了flag(v5),然后进入了叫encode的函数

2.进入encode,key=12H(十进制18),下面进行了简单的操作,其中a2是图一中的enflag

3.编写脚本即可

Q2.作业【base】

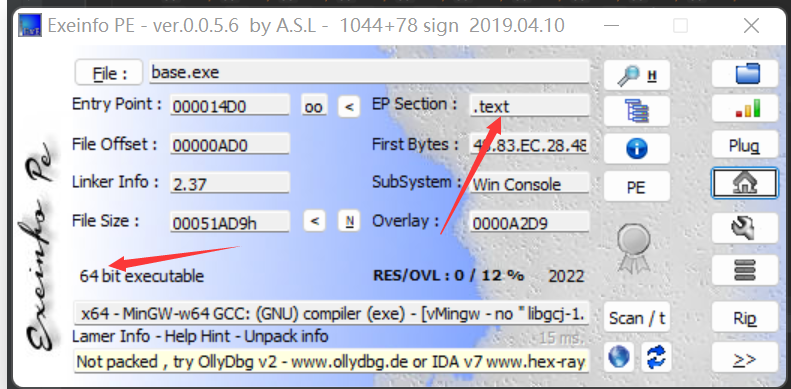

1.64bit 无壳

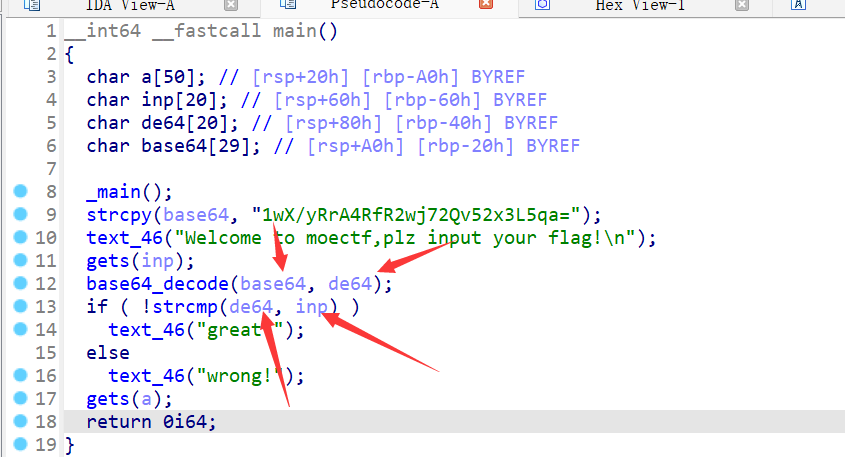

inp是flag ,等于de64,de64与base64进入了base64_decode函数

因此要找出de64

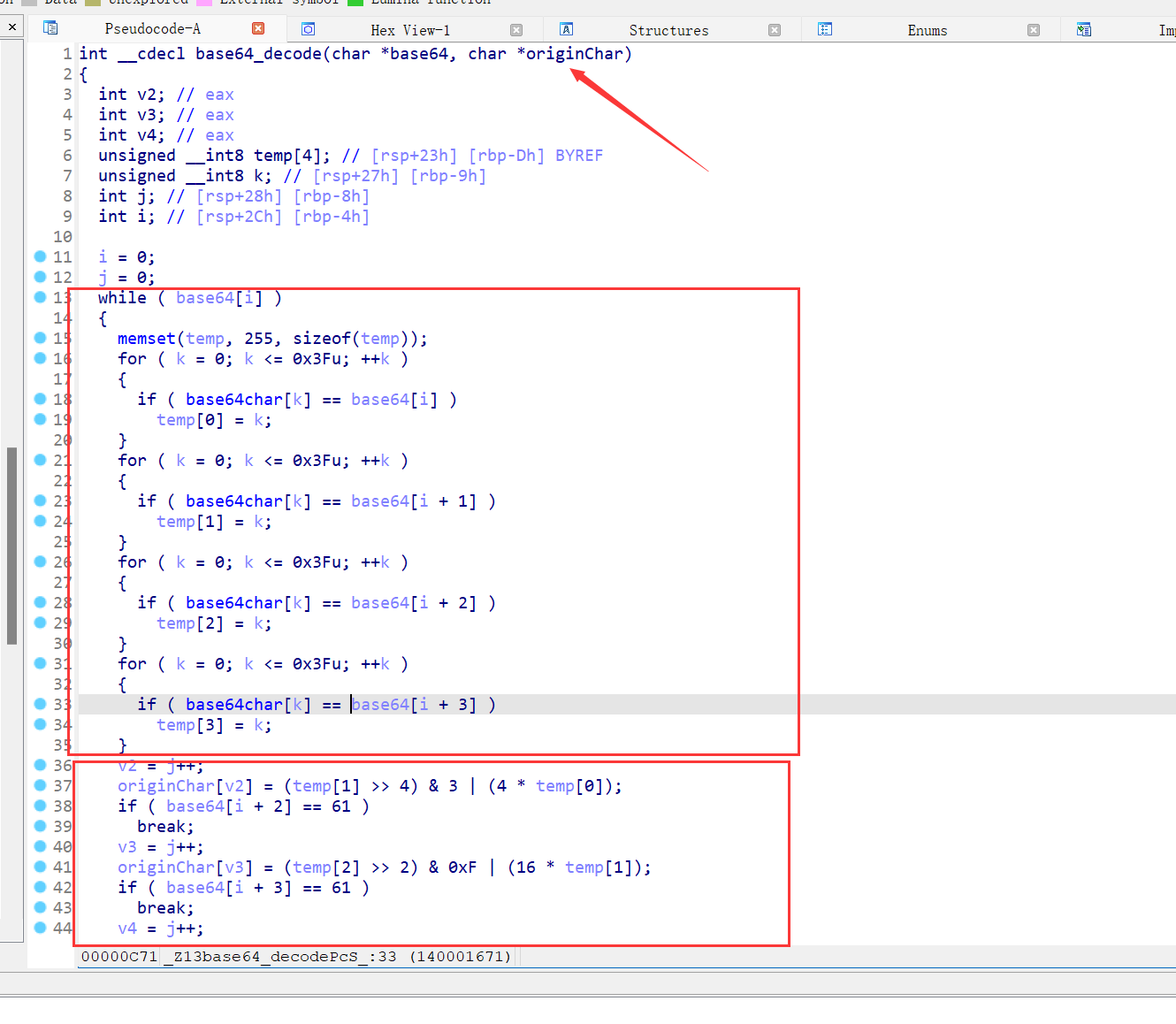

3.进入base64_decode函数

originchar即为所求

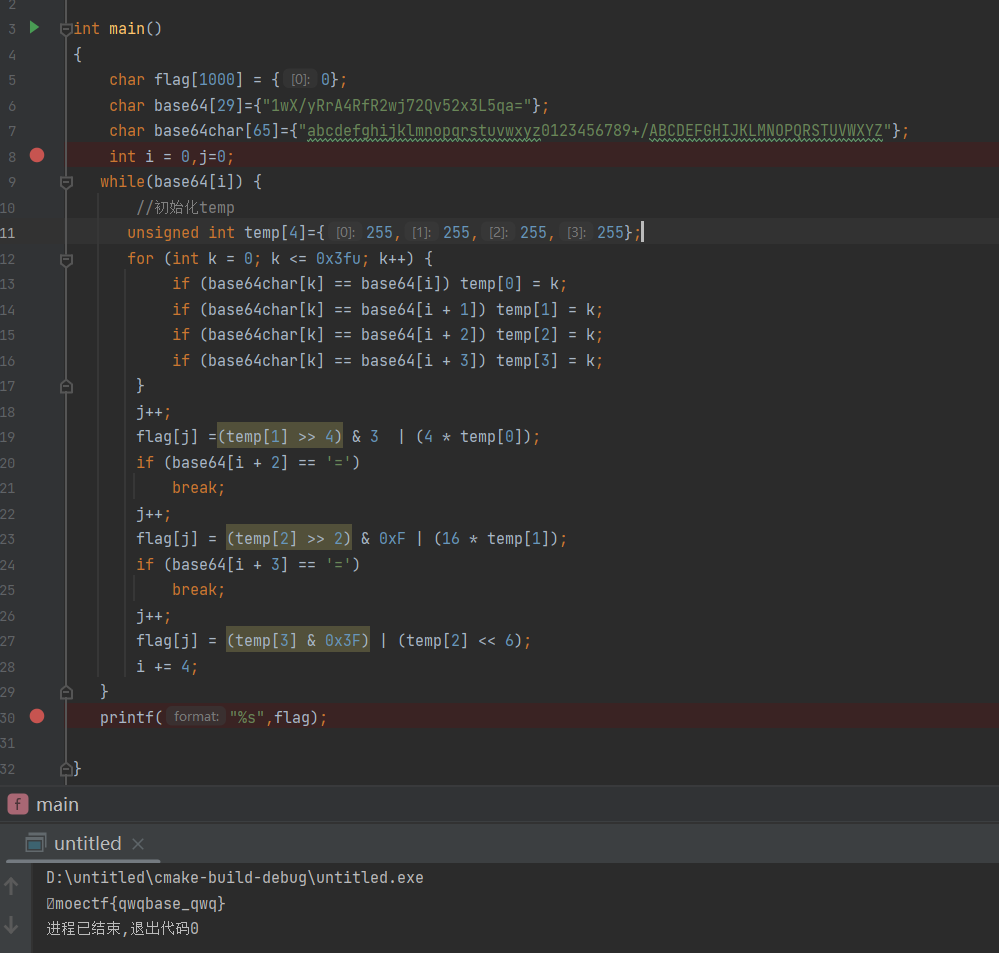

4.编写脚本

moectf{qwqbase_qwq}

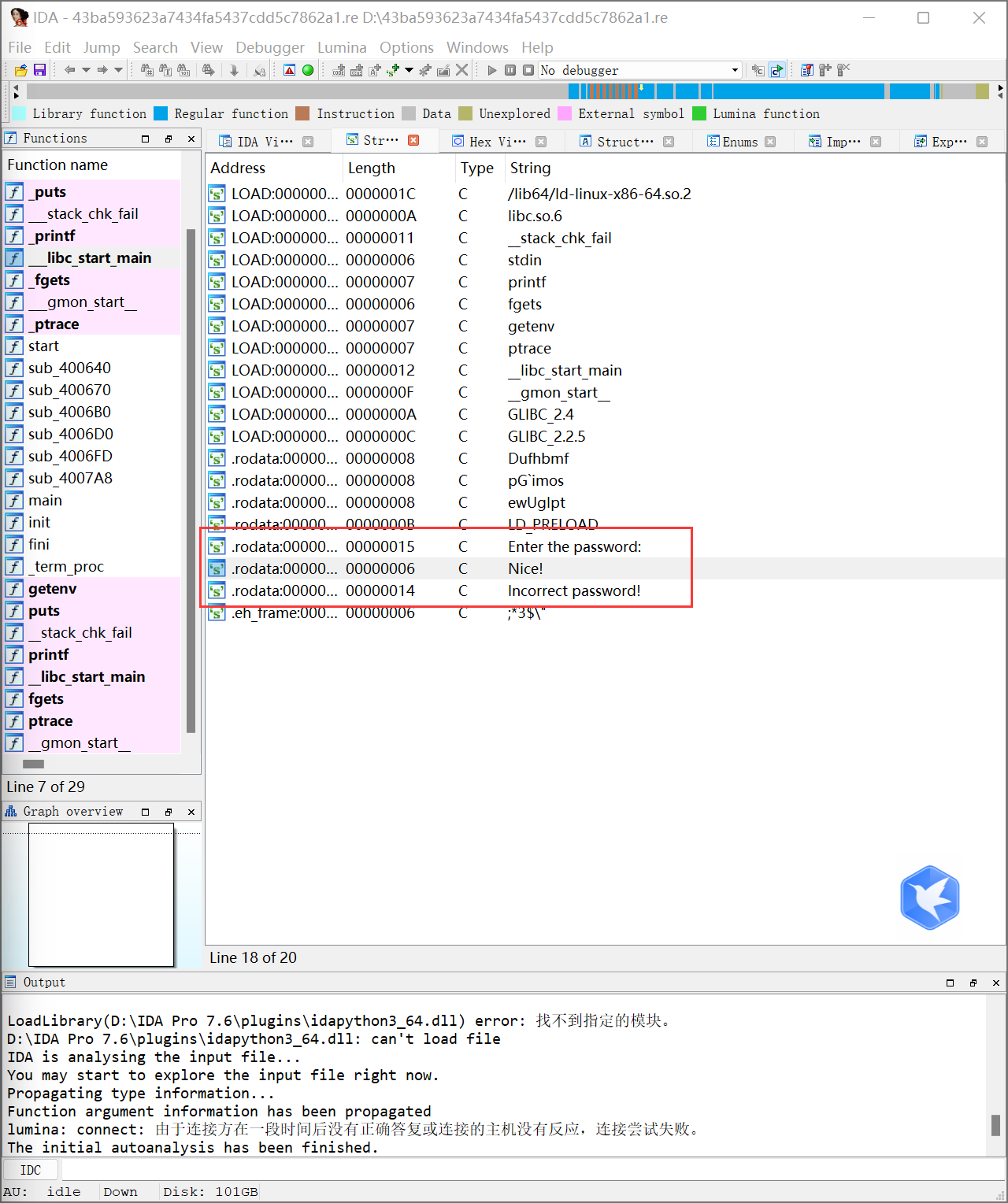

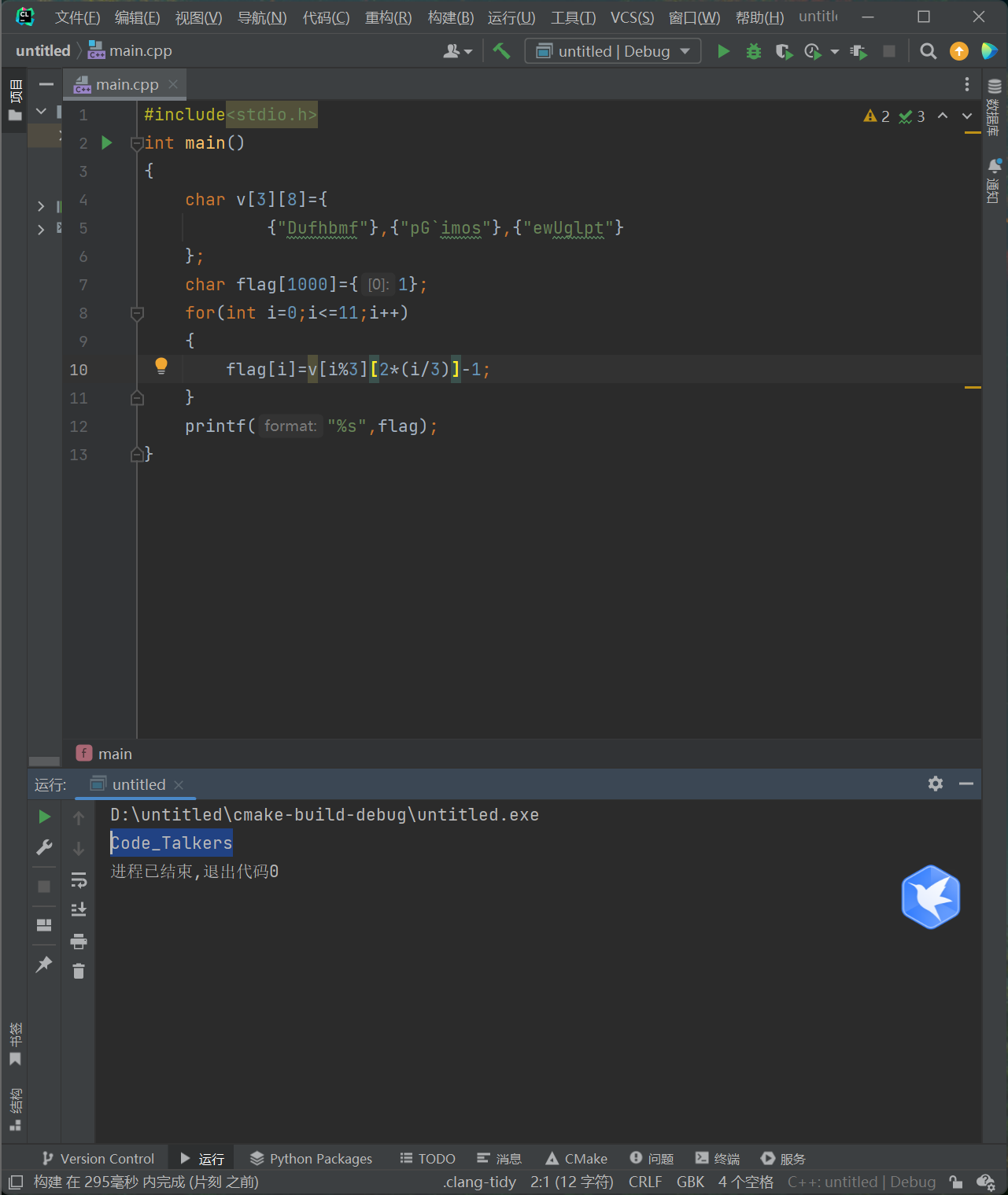

Q3.【攻防世界】Reversing-x64Elf-100

1.关键字符串

2.关键函数,单击进入

3.编写脚本

flag 为Code_Talkers

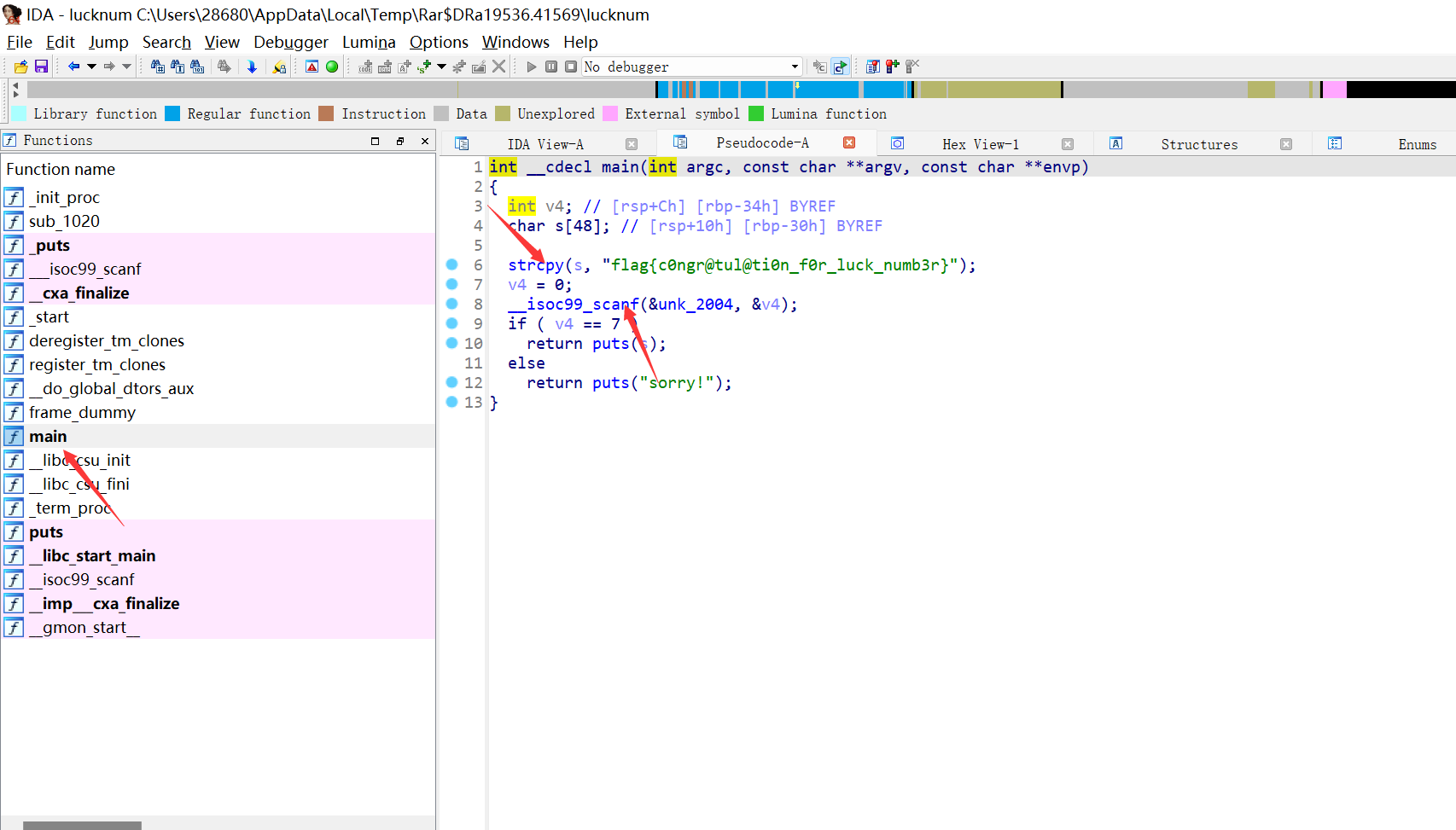

Q4.【攻防世界】【水】 lucknum

1.两道水题

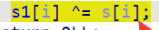

Q5【攻防世界】【水】xxxorrr

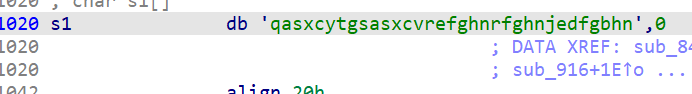

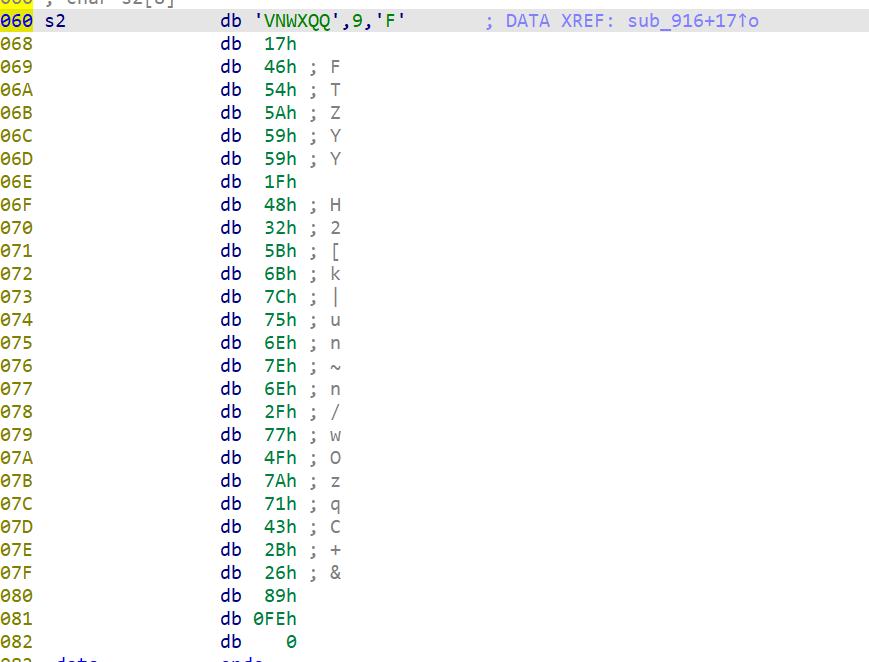

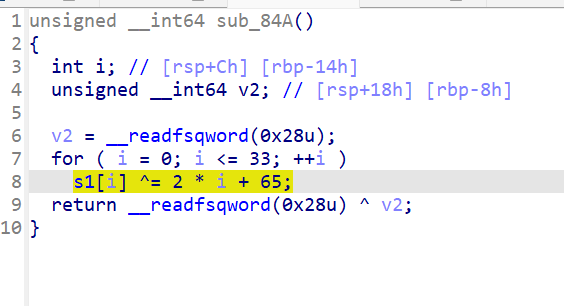

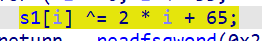

1.有主函数直接点进去了

2.流程是:

step1:

step2:

3.编写脚本

flag{c0n5truct0r5_functi0n_in_41f}

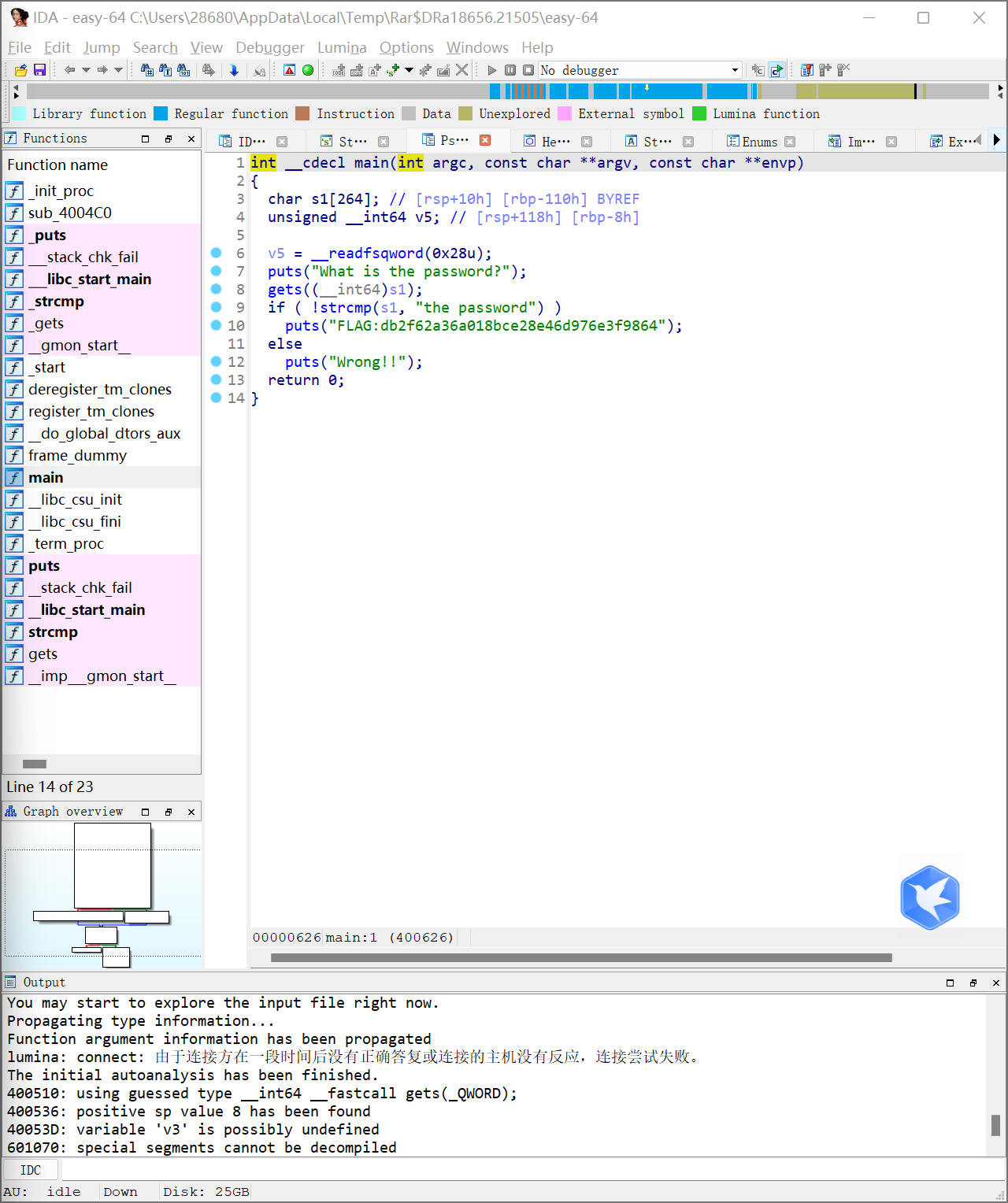

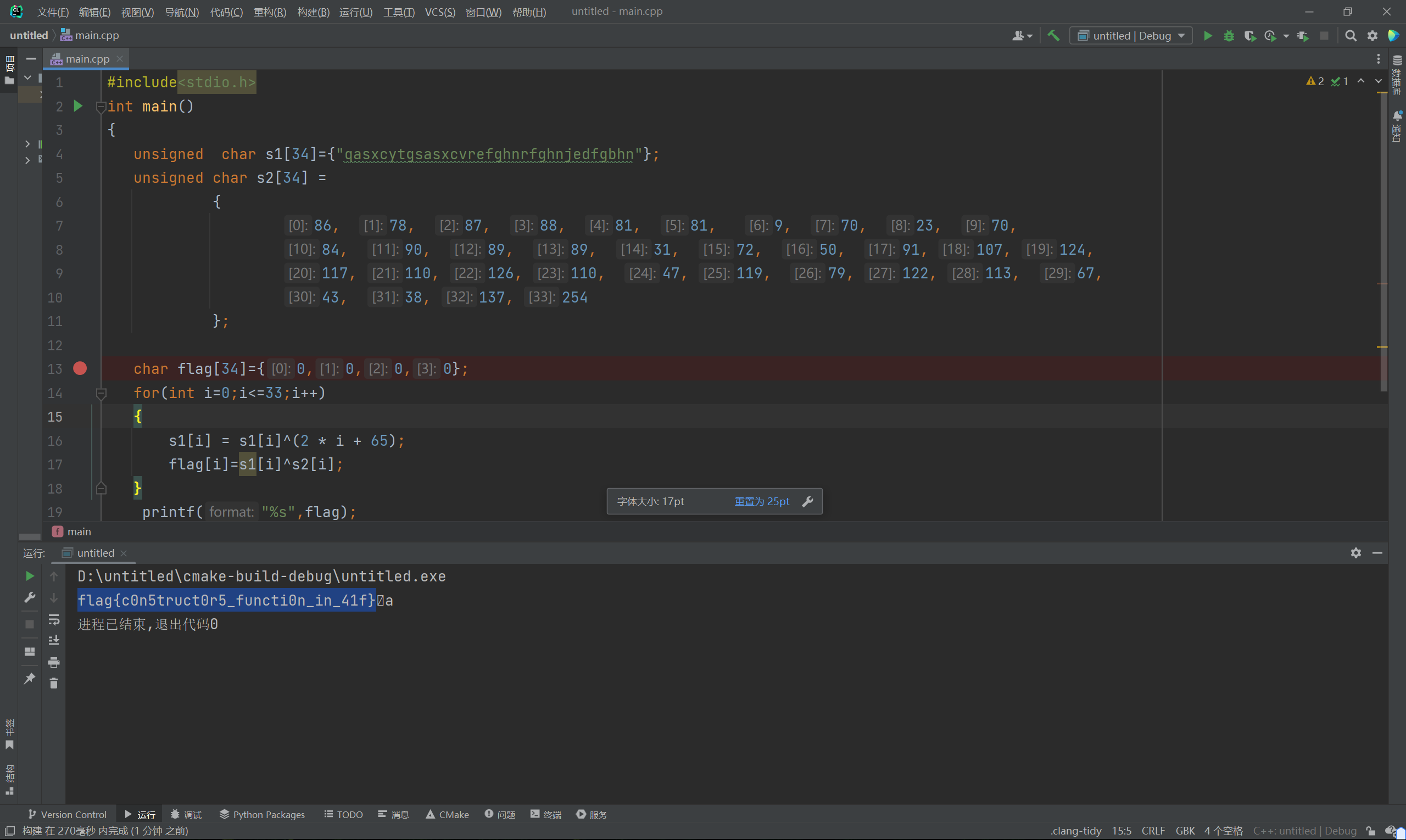

Q6【2021ISCTF】简单的re

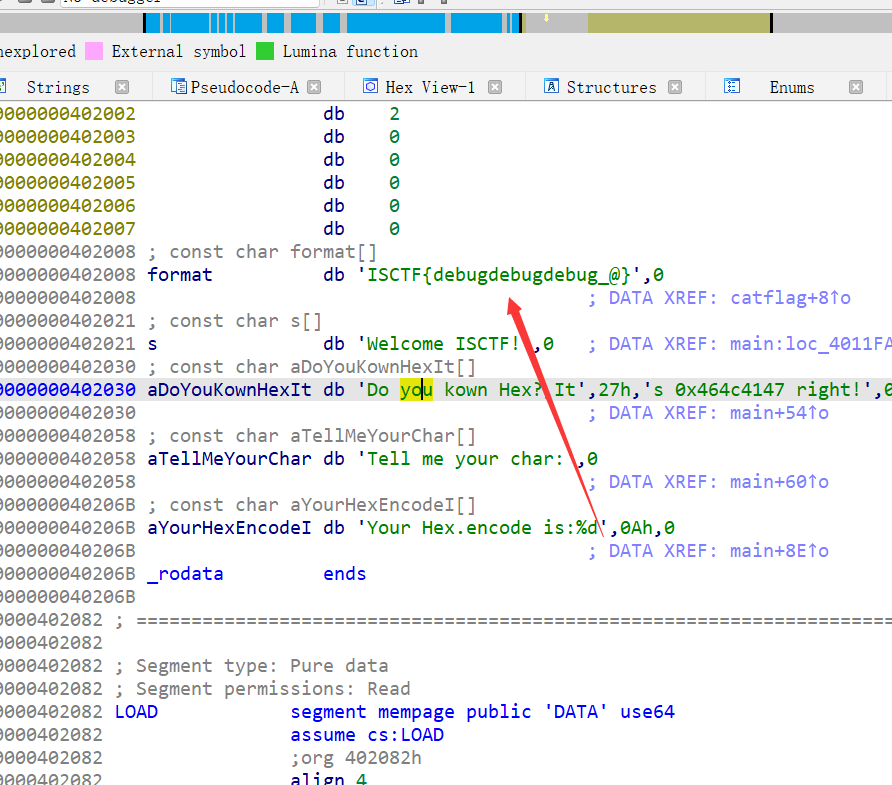

Q7【2022ISCTF】SigninReverse

1.64bit无壳

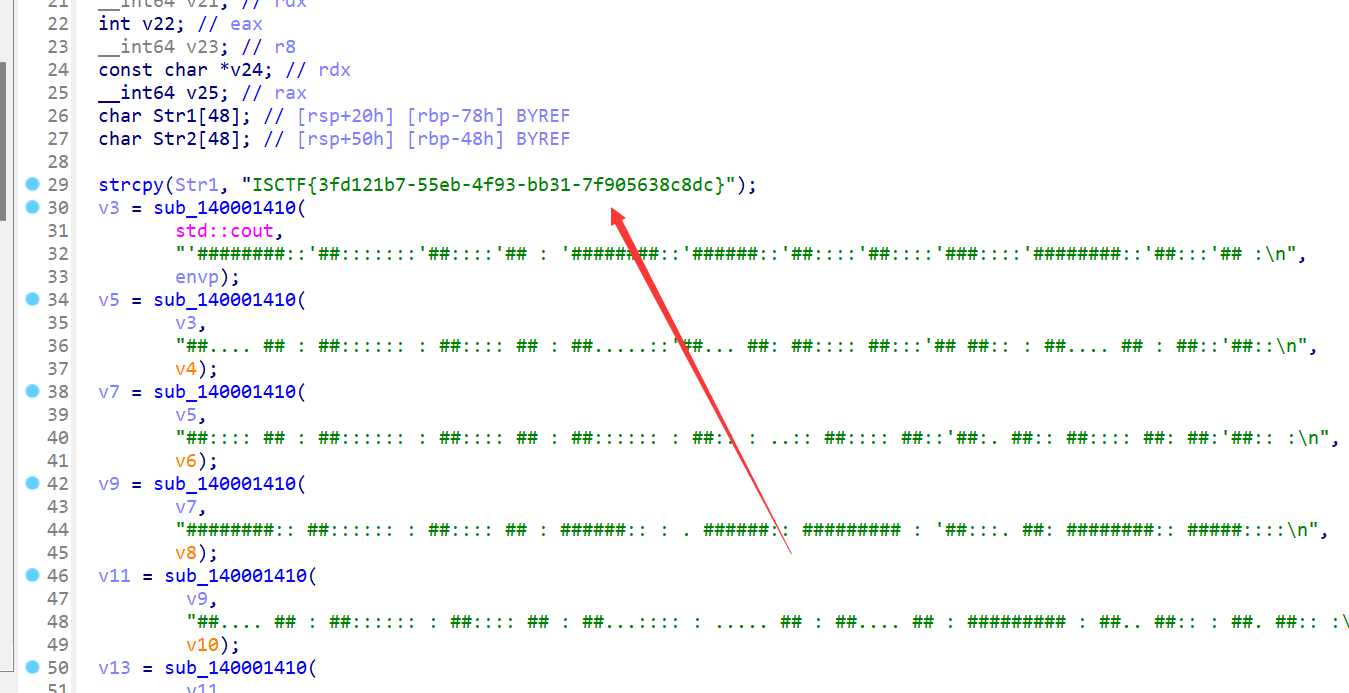

Q8【2022ISCTF】ezbase

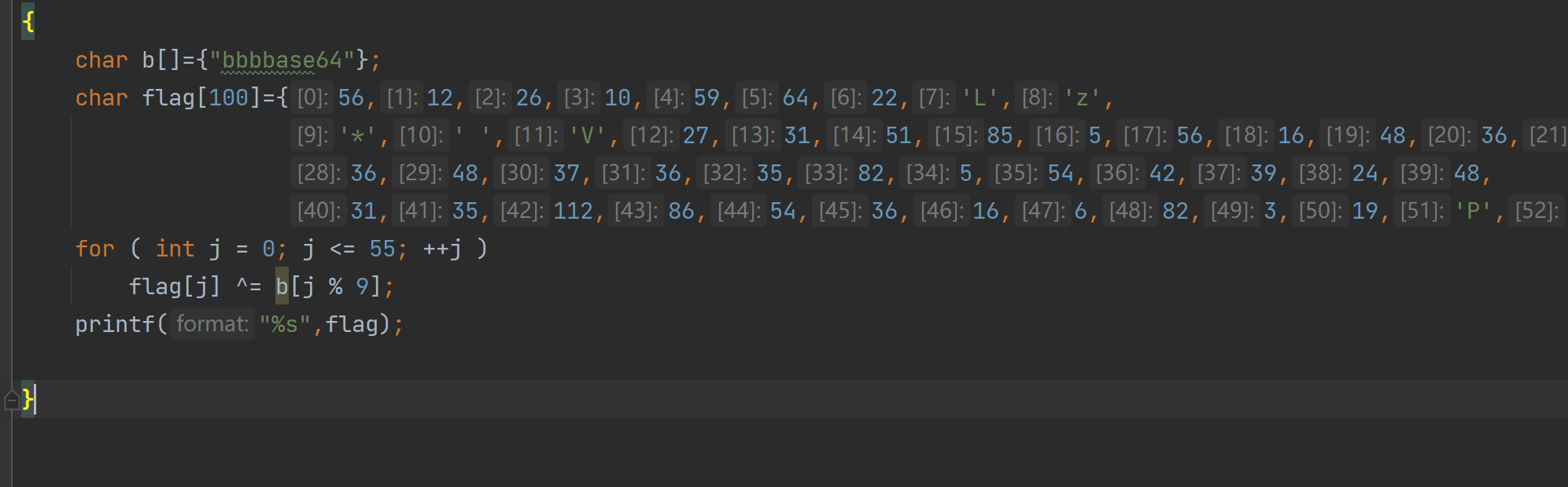

1.64bit无壳

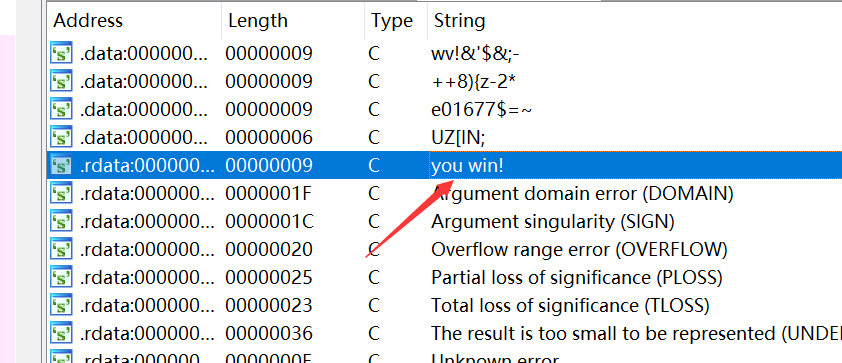

2.shift+F12查找关键字符串

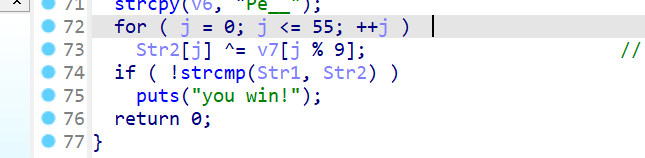

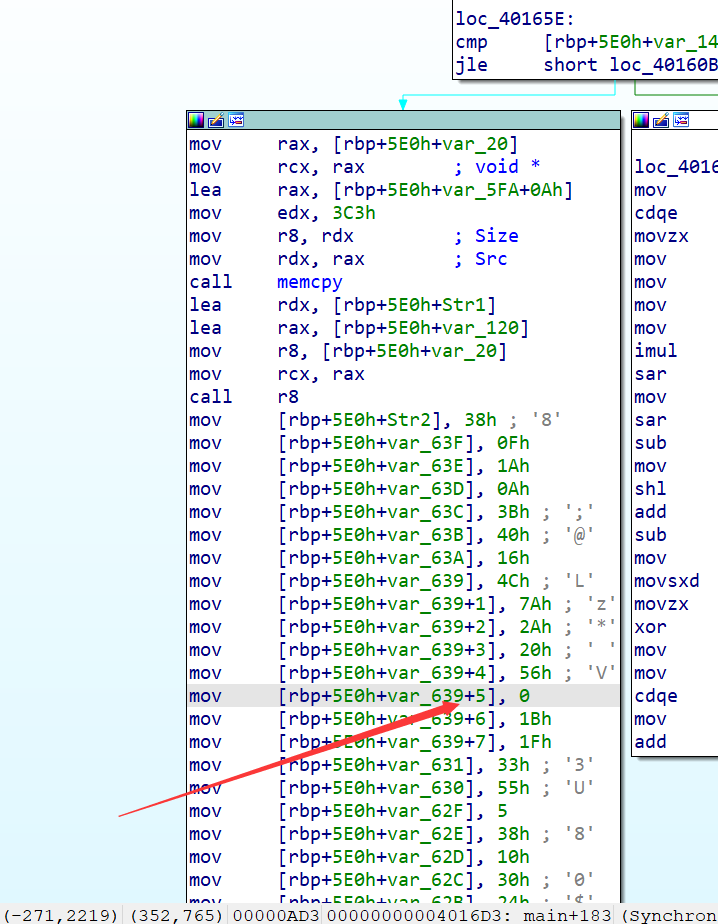

3.找到关键函数

str2是flag 进行了一个简单的异或操作

一个简单的脚本就够了:

4.这本是一道很简单的题目 但是输出结果就是乱码

最后发现是ida没有识别这个0

6.修改脚本后得到加密后的字符串ZnxhZ3szNHB4bzlVc1ZrRFdSTnU1WFRDWFd1THEzQlFFbTFrd3pvfQ==

得到f|ag{34pxo9UsVkDWRNu5XTCXWuLq3BQEm1kwzo}

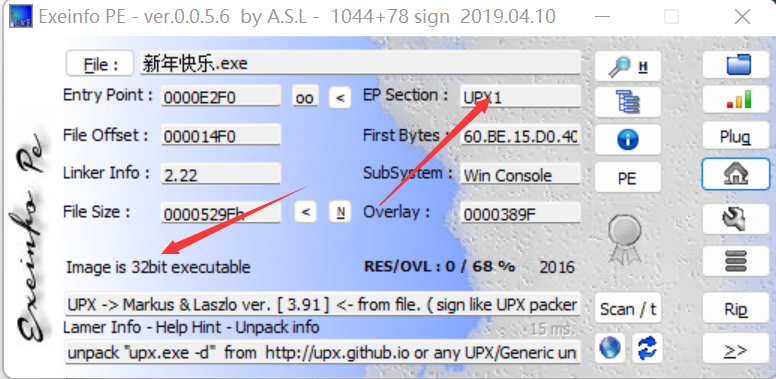

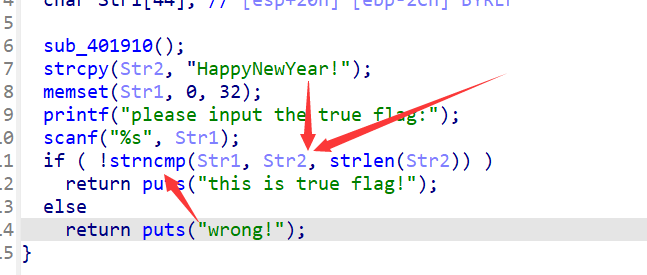

Q9【BUUOJ】新年快乐

1.32bit有壳

flag=str2=HappyNewYear!

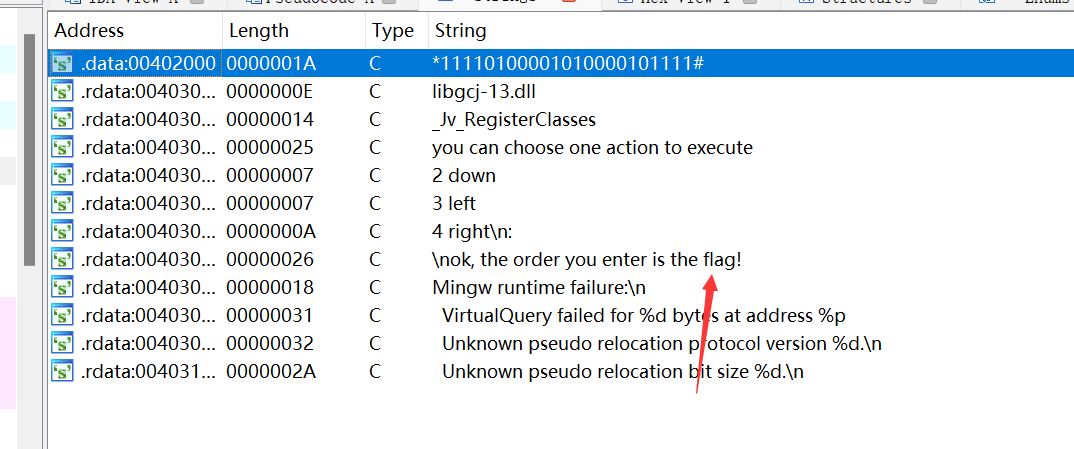

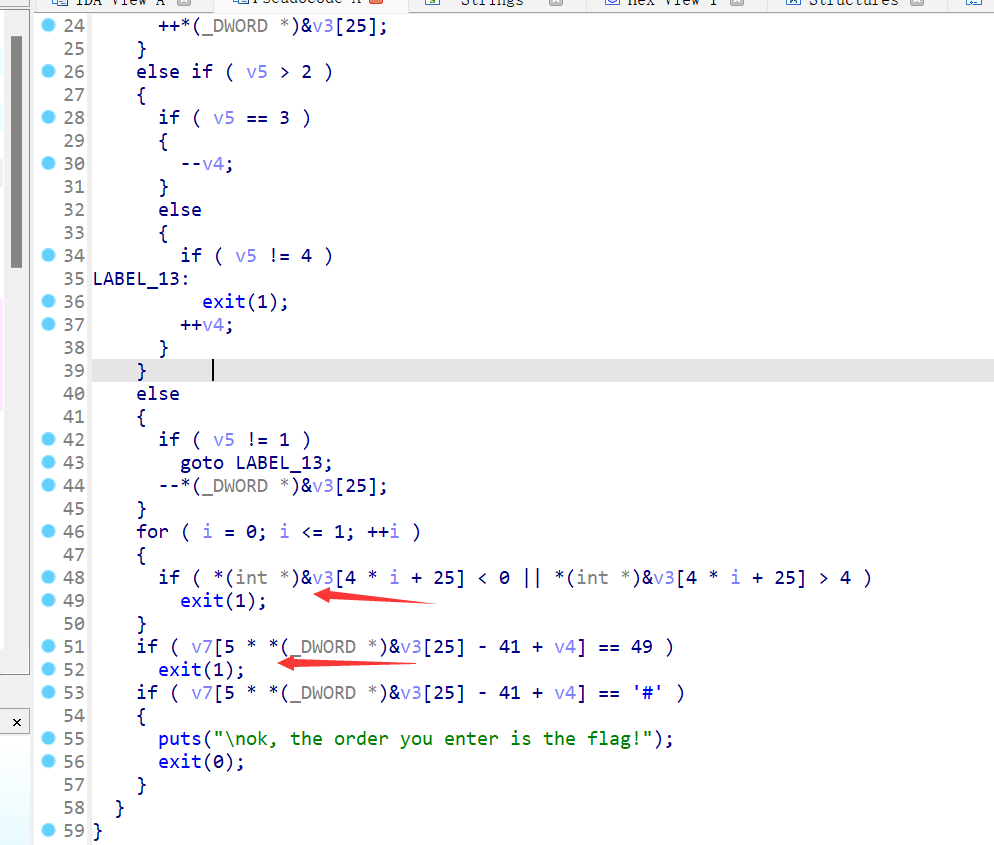

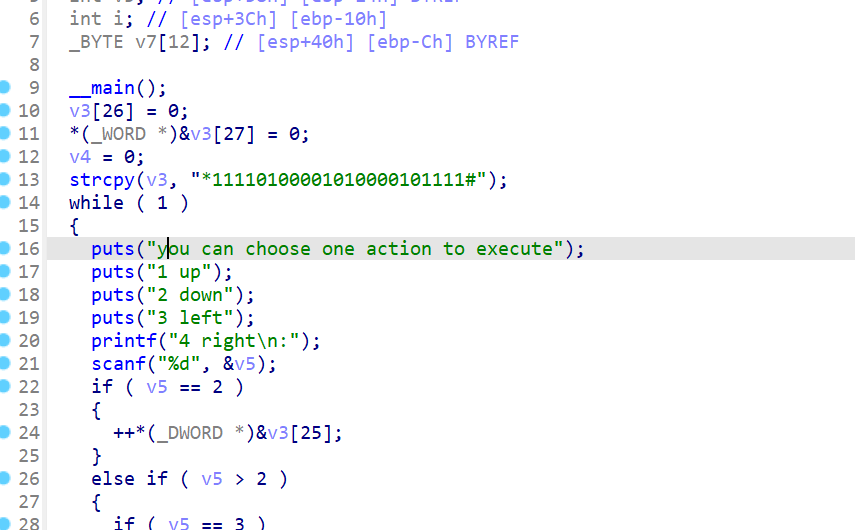

Q10【BUUOJ】不一样的flag1

1.32bit无壳

只有当v7的值等于#才不会exit

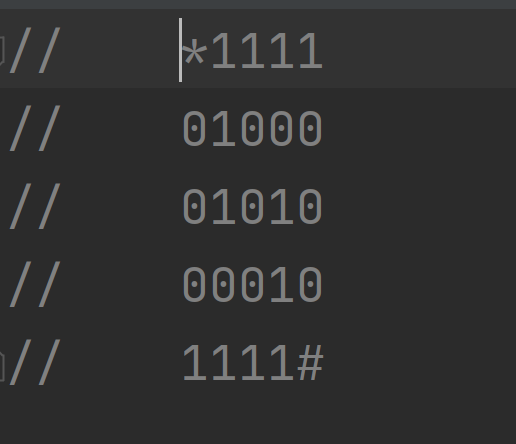

结合信息应该是迷宫,走出迷宫的路线为flag

迷宫为v3(从*走到#)

222441144222

flag{222441144222}