kali linux之操作系统识别/SMB扫描

操作系统识别技术种类很多,好产品采用多种技术结合

查看TTL值:

linux:64(1-64)

某些unix:255

windows:128(65-128)

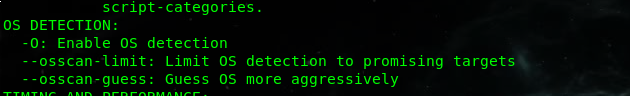

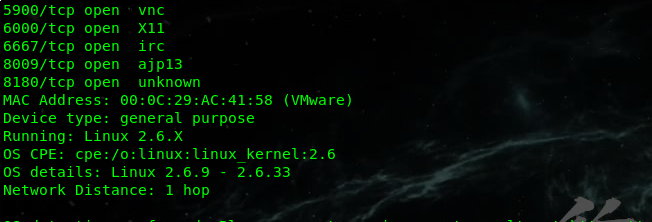

nmap

被动操作系统识别

p0f

——————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————

SNMP扫描(明文传输,可以用抓包嗅探的方式,抓出来明文的数据)

信息的金矿,经常被错误的配置,public / private / manager

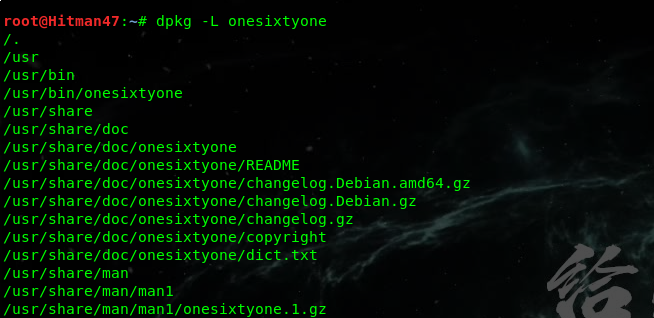

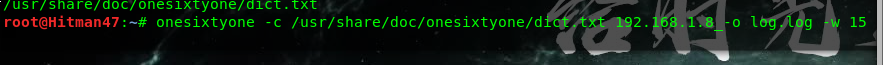

onesixtyone

常用参数

-c 字典文件,(包含要尝试的社区名称)

-i 目标文件(-i批量扫描,不加默认扫描一台)

-o 输出日志

-d 调试模式,使用两次以获取更多信息

-w 发送数据包之间等待n毫秒(1/1000秒)(默认为10)

自带的字典 /usr/share/doc/onesixtyone/dict.txt

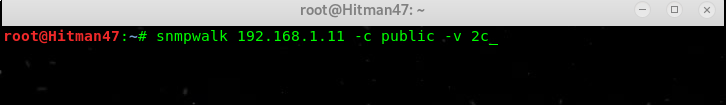

snmpwalk

nmpwalk是SNMP的一个工具,它使用SNMP的GETNEXT请求查询指定OID(SNMP协议中的对象标识)入口的所有OID树信息,并显示给用户。通过snmpwalk也可以查看支持SNMP协议(可网管)的设备的一些其他信息,比如cisco交换机或路由器IP地址、内存使用率等,也可用来协助开发SNMP功能

–v:指定snmp的版本, 1或者2c或者3。

–c:指定连接设备SNMP密码(或者字典)。

–V:显示当前snmpwalk命令行版本。

–r:指定重试次数,默认为0次。

–t:指定每次请求的等待超时时间,单为秒,默认为3秒。

–l:指定安全级别:noAuthNoPriv|authNoPriv|authPriv。

–a:验证协议:MD5|SHA。只有-l指定为authNoPriv或authPriv时才需要。

–A:验证字符串。只有-l指定为authNoPriv或authPriv时才需要。

–x:加密协议:DES。只有-l指定为authPriv时才需要。

–X:加密字符串。只有-l指定为authPriv时才需要。

系统时间,版本,用户,账号,进程、主机名,工作组、MAC、IP、网络通信的机器、C盘等硬盘序列号,虚拟内存,固定硬盘’等等,都可以出来。还有其他更多的信息,得针对这里的数值去进行查找

——————————————————————————————————————————————————————————————————————————-————

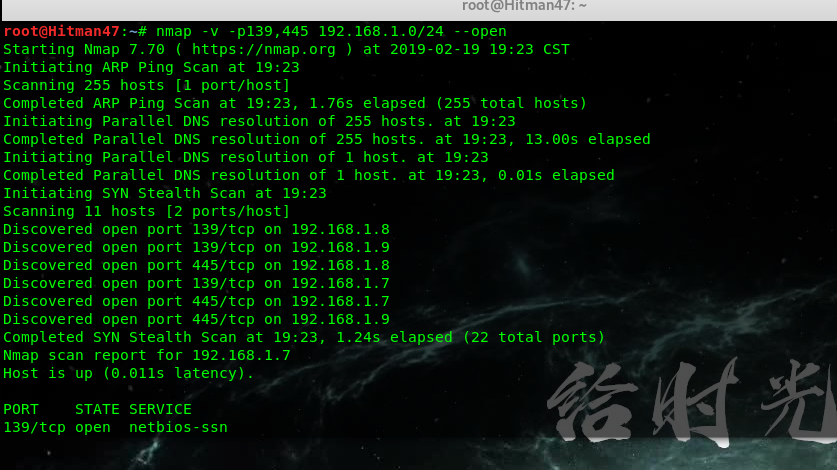

SMB扫描 server message block协议

微软历史上出现安全问题最多的协议,实现复杂,默认开发,文件共享

如:空会话未认证身份访问(smb1),

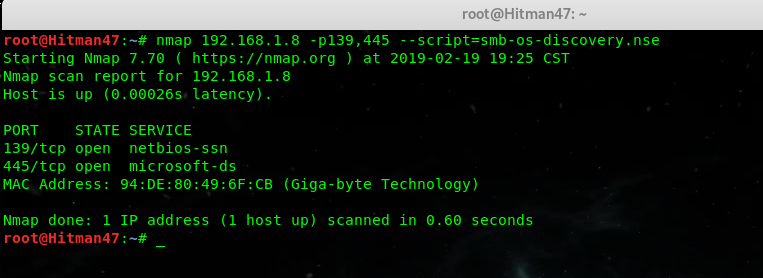

nmap

windows一般都是在139,445两端口之一 -v 显示详细信息

或者也可以直接用nmap脚本发现

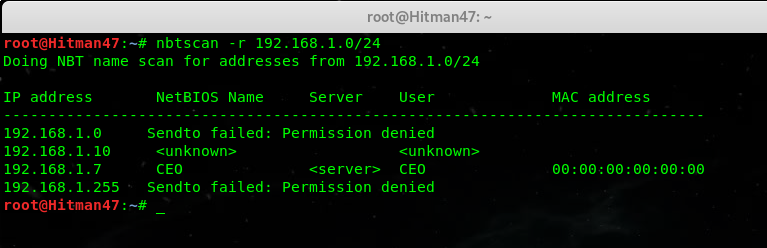

nbtscan

常用参数

-r 使用本地端口137扫描

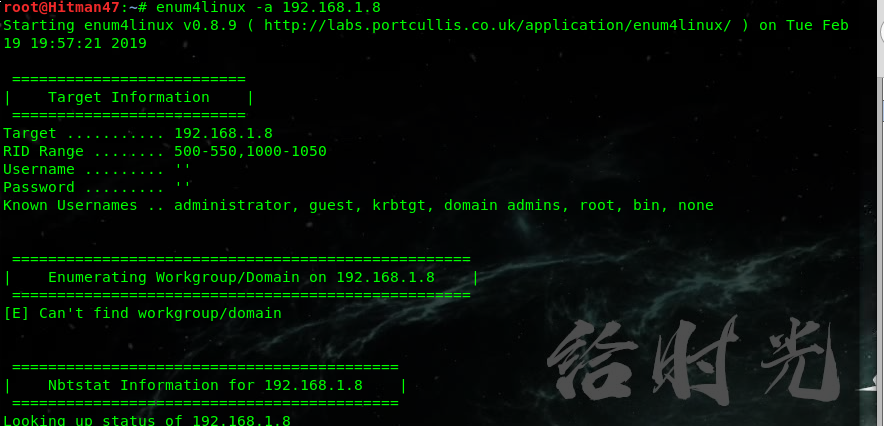

enum4linux

参数

-U获取用户列表

-M获取机器清单*

-S获得分享清单

-P获取密码策略信息

-G获取组和成员列表

-d详细,适用于-U和-S

-u user指定要使用的用户名(默认为“”)

-p pass指定要使用的密码(默认为“”)

-r通过RID循环枚举用户

-R范围要枚举的RID范围(默认值:500-550,1000-1050,表示-r)

-o获取操作系统信息

-i获取打印机信息

-w wrkg手动指定工作组(通常自动找到)

-n做一个nmblookup(类似于nbtstat)

-v详细。显示正在运行的完整命令(net,rpcclient等)

目标........... 192.168.1.8

RID范围........ 500-550,1000-1050

用户名 ......... ''

密码.........''

已知用户名..管理员,来宾,krbtgt,域管理员,root,bin,none

===================================================

| 在192.168.1.8上枚举工作组/域

===================================================

[E]无法找到工作组/域

===========================================

| Nbtstat信息为192.168.1.8 |

===========================================

查找状态192.168.1.8

没有来自192.168.1.8的回复

====================================

| 会话检查192.168.1.8 |

====================================

在连接(.)中使用未初始化的值$ global_workgroup或在./enum4linux.pl第437行使用字符串。

[E]服务器不使用 用户名' ',密码' '进行会话。 中止剩余的测试。

_______________________________________________________________________________________________________________________

smtp扫描

nc

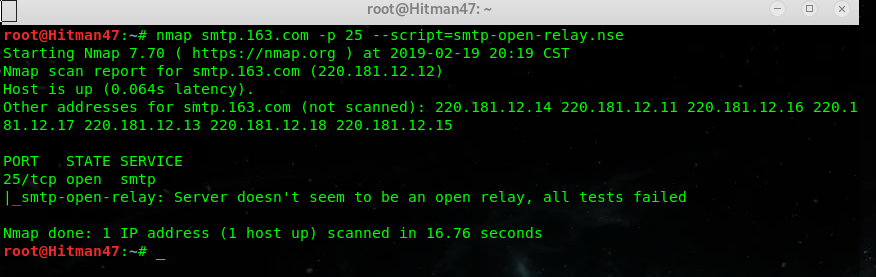

nmap下的--script=smtp-open-relay.nse脚本(有的邮件服务器开放了邮件中继,即open-relay,会被黑客拿来发大量垃圾邮件,钓鱼邮件,推广邮件等)

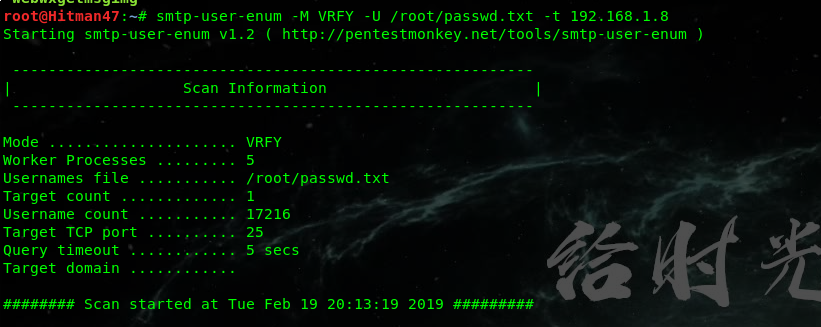

smtp-user-enum

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.feiyusafe.cn