kali linux之主动信息收集(二层发现)

主动信息收集:

直接与目标系统交互信息,无法避免留下访问的痕迹

使用受控的第三方电脑进行探测,如(使用代理或者使用肉鸡,做好被封杀的准备,使用噪声迷惑目标,淹没真实的探测流量)

识别活着的主机,会有潜在的被攻击的目标(二,三,四层发现,输出ip列表),使用不同的扫描探测,根据返回结果判断目标状态

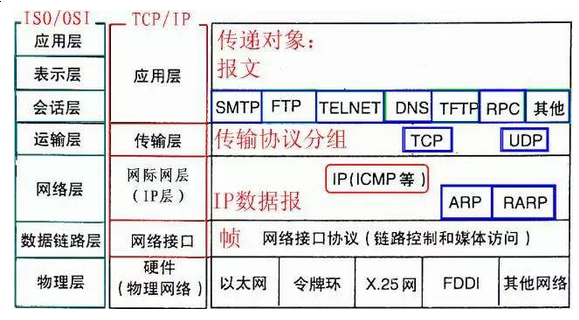

OSI七层模型

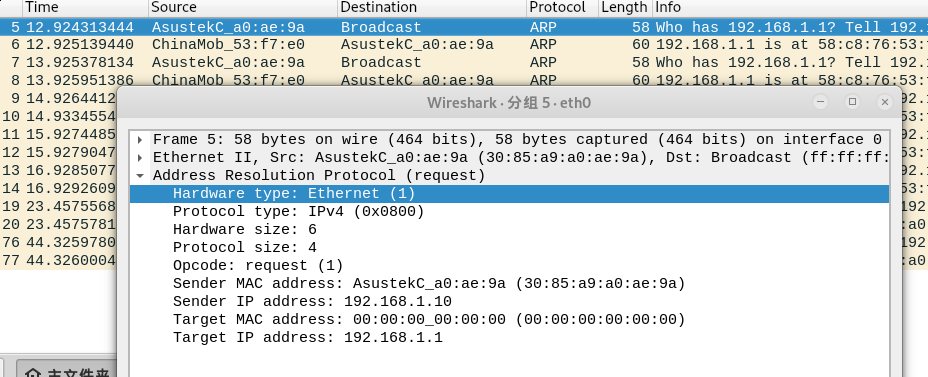

二层发现:扫描速度快,可靠,但是不可路由,可利用arp协议进行抓包

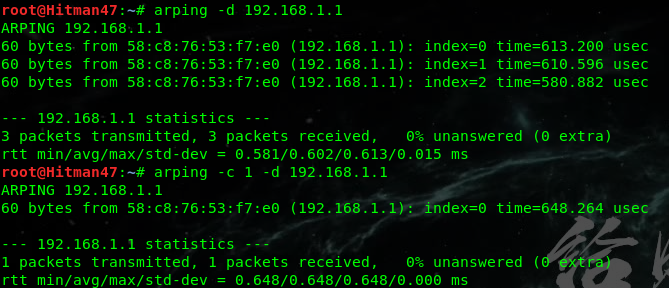

arping

常用参数

-c 发送几个数据包

-d 发现重复的响应(可用发现局域网arp欺骗)

探测192.168.1.11,并且抓包查看(arping只可以扫描单个主机,并不能扫描一个网段,但是可以写脚本)

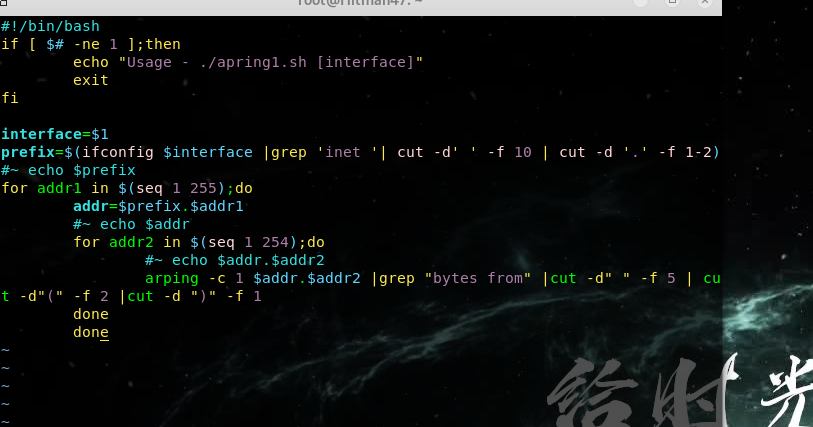

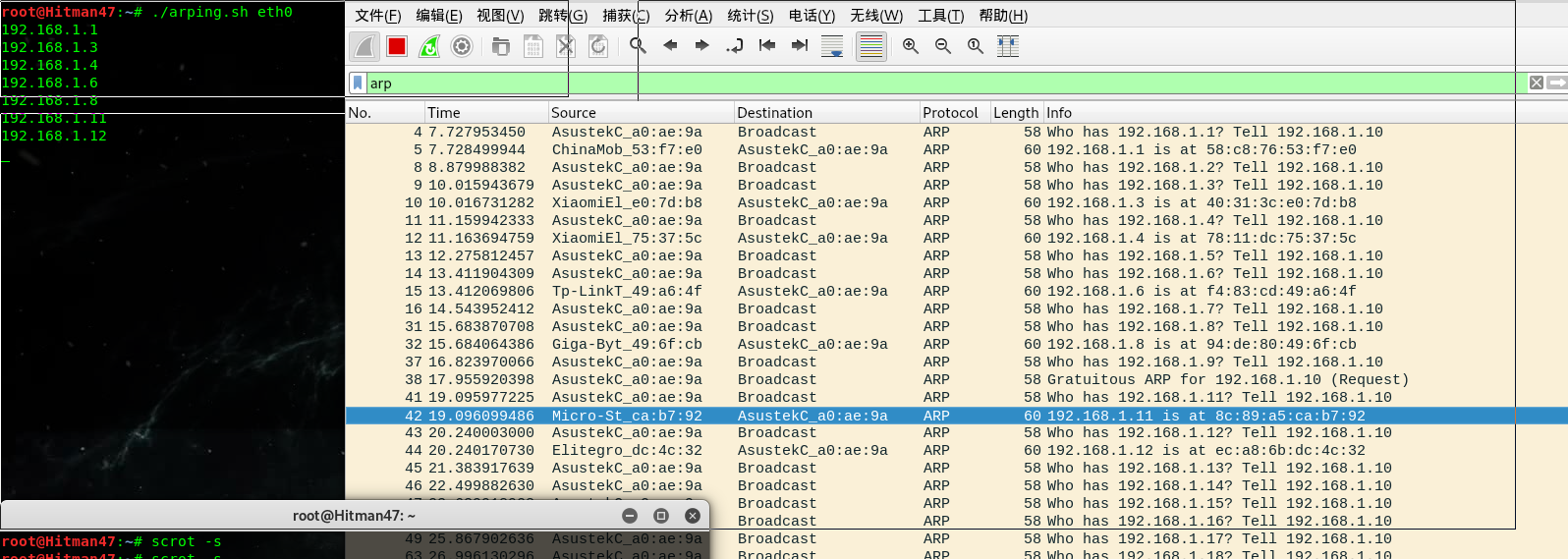

写成脚本,即可以批量扫描网段

执行,就会把我网段的所有存活主机列出来了

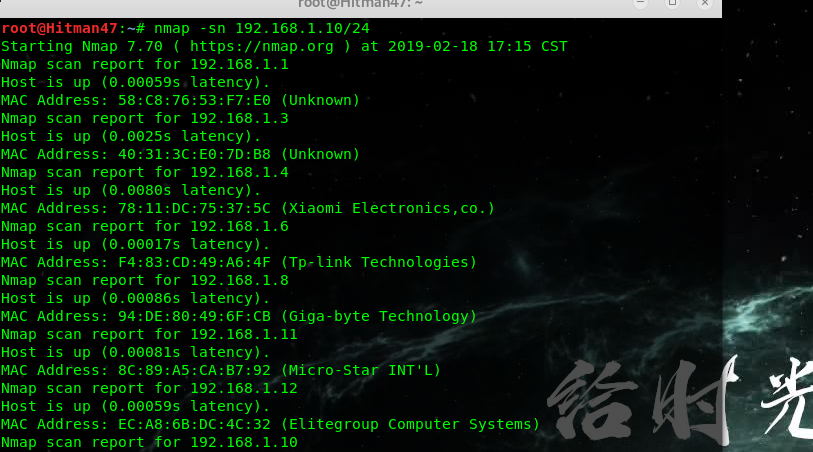

nmap:强大的扫描工具,更多功能后期写,今天只写二层发现

-sn: Ping Scan - disable port scan(只做四层的主机发现,不做端口扫描)

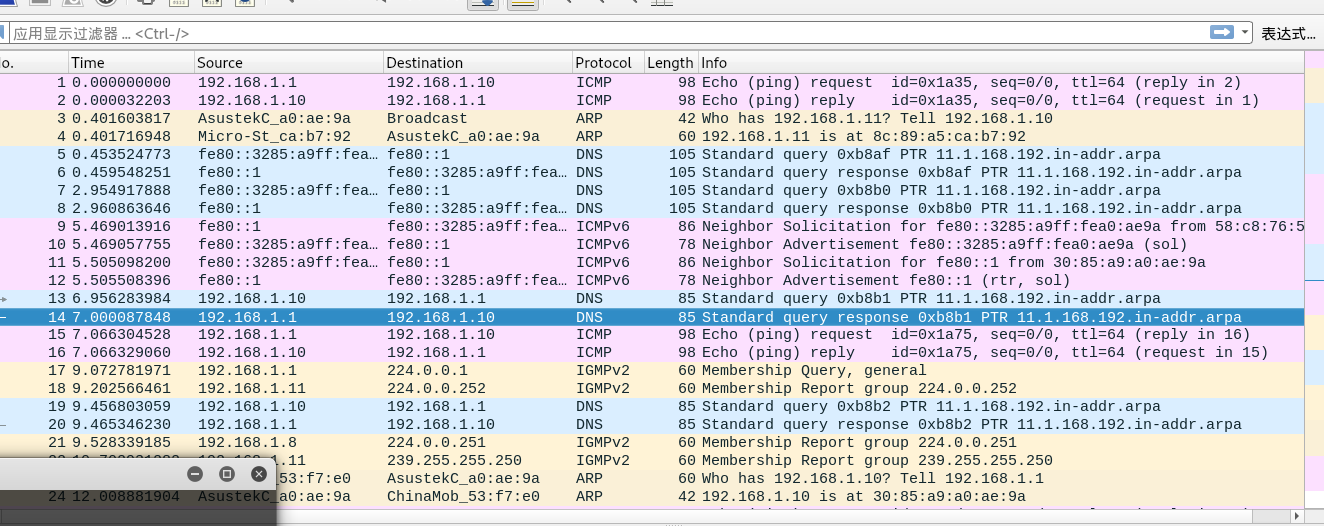

-sn严格意义上来说不是真正的arp发现,除了做arp扫描后还做了dns解析(有图有真相)

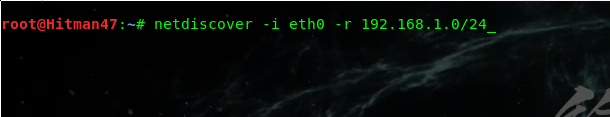

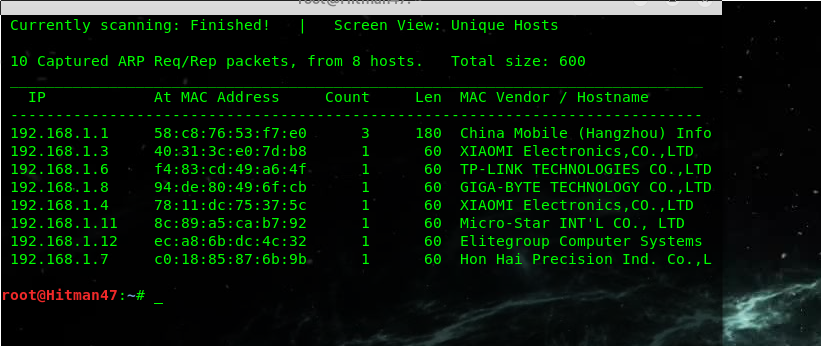

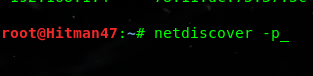

netdiscover:专注于二层发现,无线网和有线网络环境都适用,支持主动模式和被动模式

常用参数

-i 指定在哪个网卡上探测

-r 指定网络地址段

-p 进入被动模式,把网卡设置为混杂模式

主动模式

被动模式

scapy:作为python库进行调用,也可以作为单独的工具使用,抓包,分析,创建,修改,注入网络流量

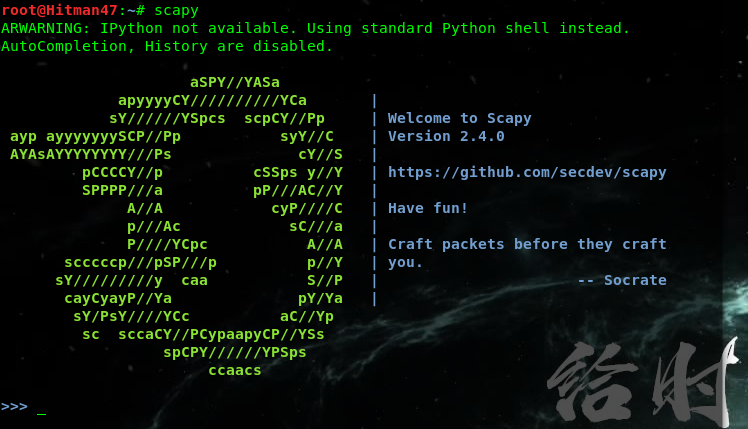

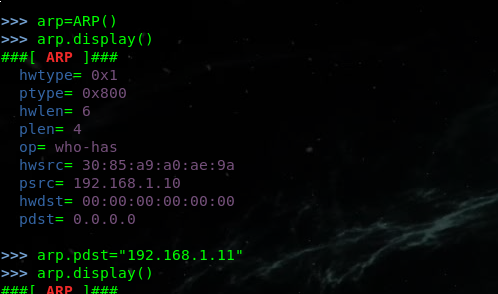

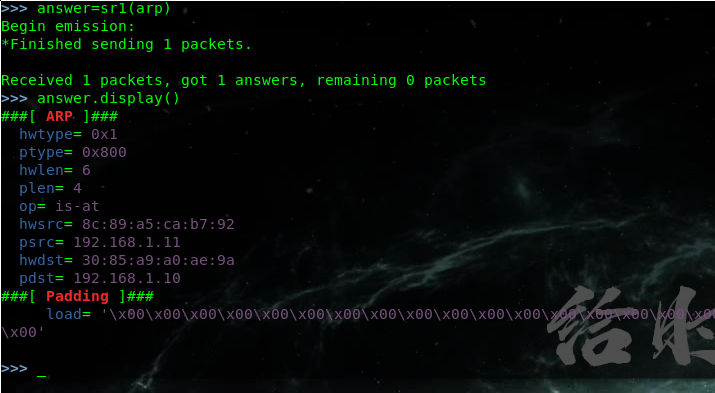

使用arp函数,使用arp函数下的display()方法(这里调用函数必须大写)

hwtype= 0x1(硬件类型)

ptype= 0x800(协议类型)

hwlen= 6(硬件地址长度)

plen= 4(协议地址长度)

op= who-has(who-has操作,arp查询 )

hwsrc= 30:85:a9:a0:ae:9a(源mac地址)

psrc= 192.168.1.10(源地址)

hwdst= 00:00:00:00:00:00(目标mac地址)

pdst= 0.0.0.0(目标地址)

抓包的清楚

调用arp协议,定义arp=ARP(),定义好后使用display()方法,然后定义目标apr.pdst=目标用户

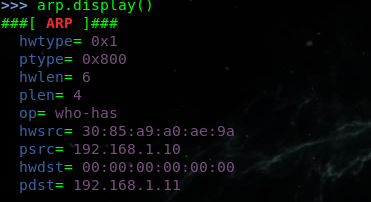

查看定义好的变量,看到pdst已经定义为目标了

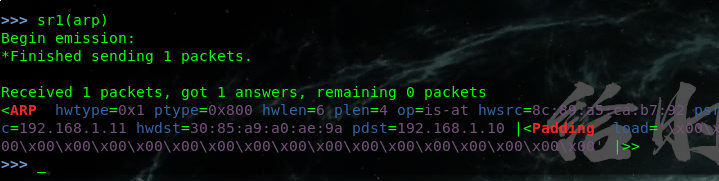

使用sr1()函数发送请求,就可以看到返回目标信息了

然后查看answer信息,先把answer定义进去,然后answer.display()

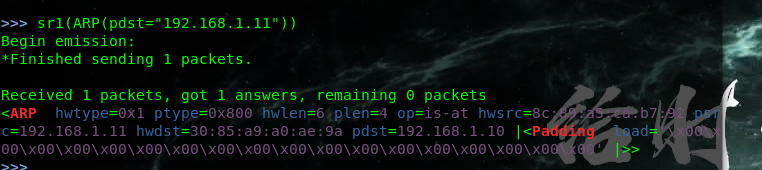

或者也可以直接以一行的形式直接刚上去,这样的形式,如果遇到不存在的ip地址,那么他会一直等到那个ip地址出现,才会进行下一个

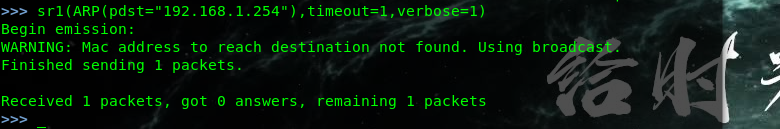

解决那个问题,可以加超时信息 timeout=1,verbose=1时把详细信息显示出来,0则不显示超时信息

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

浙公网安备 33010602011771号

浙公网安备 33010602011771号