SQLInjection 靶场配置

对于渗透,太小型的网站没有太大价值,而大型网站(比如各种电商平台)对于代码审计往往非常严格,新手基本找不到漏洞,而一些比较容易搞掉的站点(政府.gov、各种教育网站.edu或者很多商业中型站点)渗透又有喝茶甚至受到刑事处罚的危险(参考世纪佳缘案件),所以搭建本地的渗透靶场环境是比较有价值的, 同时从源码学习(白盒测试),对于新手帮助很大。

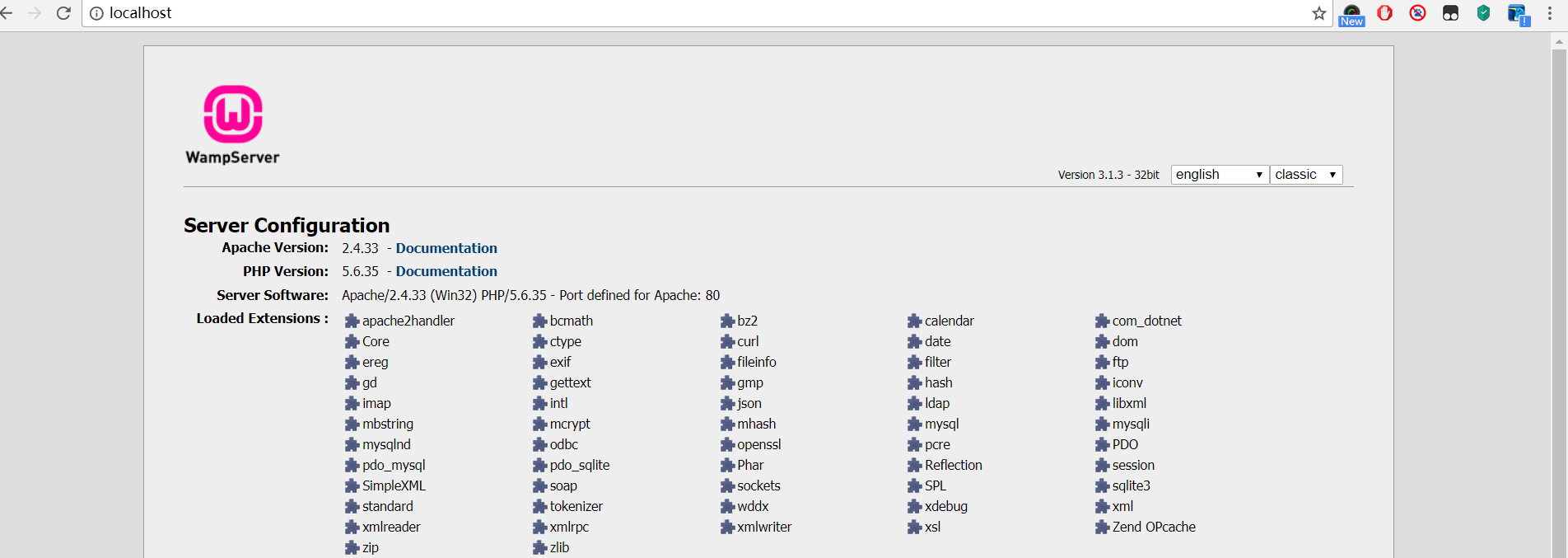

首先尝试运行环境:Ubutun16.04 + Apache + php + Mysql,但是关于apache的网站根目录的var/www配置没有成功,所以暂时转用Windows + WampServer,最后成功配置DVWA靶场环境和sqli-labs靶场环境。

WampServer环境

登陆http://localhost 或是 http://127.0.0.1 验证是否配置成功:

配置成功

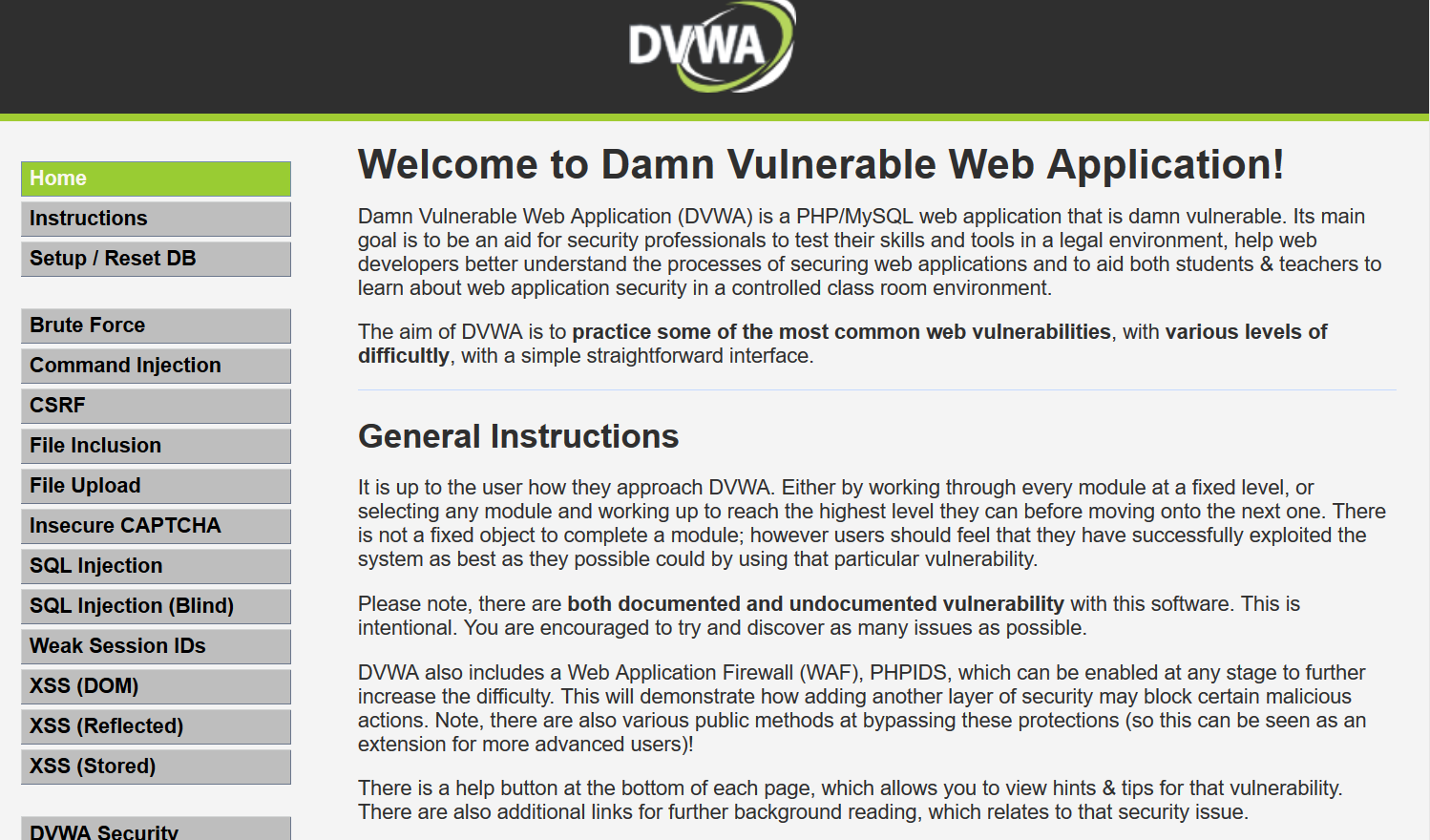

DVWA

DVWA(Damn Vulnerable Web Application)教学包含了SQL注入、XSS、盲注等常见安全漏洞

github网站:https://github.com/ethicalhack3r/DVWA

配置成功:

DVWA index.php

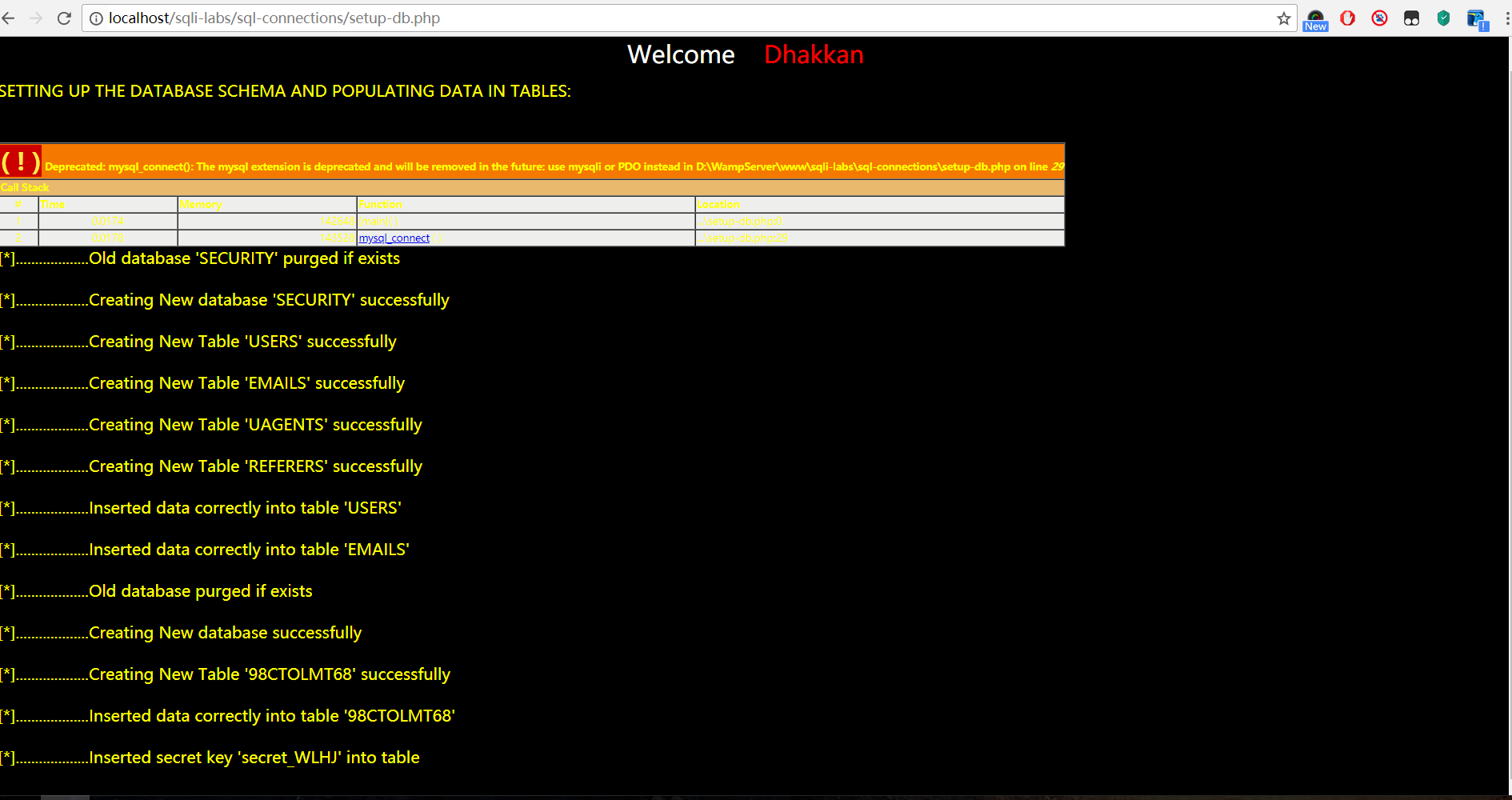

Sqli-labs

闯关游戏教程,新手打怪升级适用

github网站:https://github.com/Audi-1/sqli-labs

配置成功:

成功配置数据库

进入第一个Demo站点:

Lesson 1

运行成功,然后就可以开始愉快地玩耍了。

Summary

- Ubuntu下使用chmod 777修改文件的读写权限很重要,不然每次都需要sudo修改文件

- 靶场配置时基本都需要初始化配置Mysql的root和password,比如DVWA-master/config里的config.inc.php

- 使用firefox和HackBar工具提高效率

- 虽然Ubuntu下环境的配置更加艰难,但是还是感觉Linux比Windows在权限设置上更加清晰,管理员、用户和组群的权限区别很明显,缺点就是要使用更繁杂的命令去修改和区分权限。

浙公网安备 33010602011771号

浙公网安备 33010602011771号