Rad最新版本的安全工具测试

第一章. 工具简介

官方网站:https://stack.chaitin.com/tool/detail?id=2

一款专为安全扫描而生的浏览器爬虫

注(本工具需要提前装好新版本的 Chrome,否则将无法使用)

通过调用Chrome,可以智能爬取各种 Web2.0 网站,模拟人的行为进行点击、输入等,自动事件触发和表单填充,助力漏洞扫描更快一步

支持Windows,Linux,MacOS(包括M1芯片版)

支持手动登录网站后继续爬取

支持在爬取过程中对相似度高的页面进行去重,过滤静态文件、重复请求减少资源消耗

支持自由配置代理,UA等设置

支持为指定域名配置headers

支持多种输出,可选择输出域名,完整请求,JSON

支持自定义请求关键字/正则过滤,防止危险请求触发、意外登出

支持自定义并发控制,合理调配资源占用

支持自定义行为控制,限制单个页面中点击深度,点击次数、点击时间间隔、超时时间

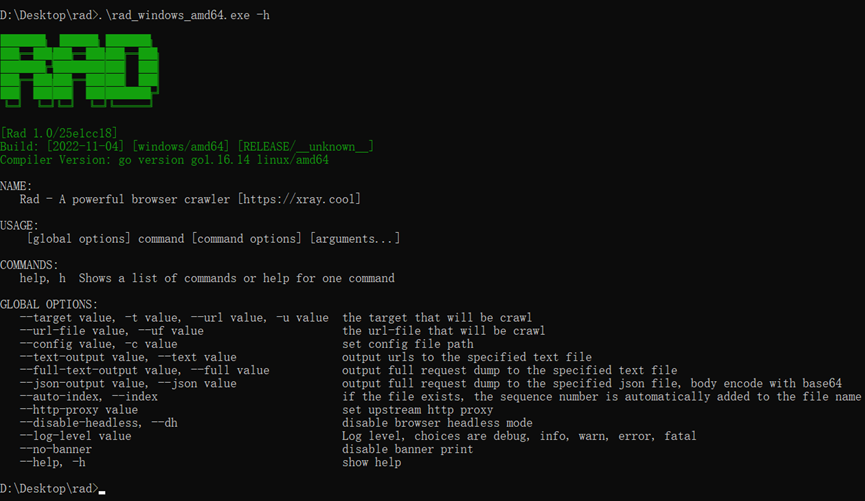

1.使用-h查看Rad本身自带的帮助信息

2.--target|-t|--url|-u 该参数都可以指定扫描目标,作用一样

3.--config|-c 该参数可指定使用哪个配置文件,当未使用该参数时默认rad_config.yml

4. --text-output|-text 指定输出模式为txt,且将导出基本结果,也就是只有请求类型与请求地址。

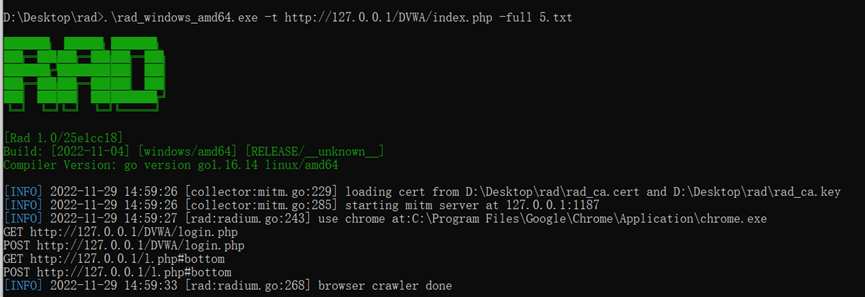

5.--full-text-output|--full 指定输出模式为txt,且将导出完整请求,也就是包括了请求头与请求体。

6 --json-output|--json 指定输出模式为json,且将导出完整请求,也就是包括了请求头与请求体。

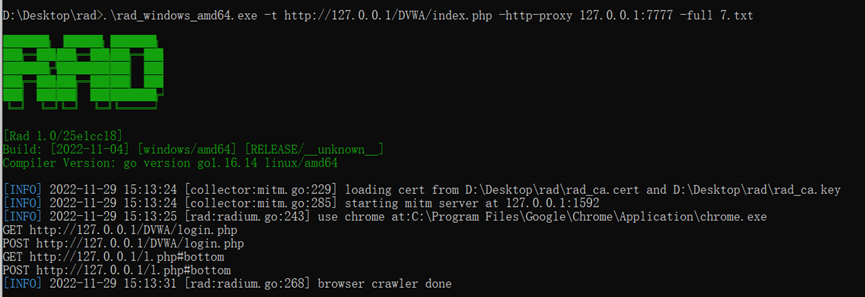

7 --http-proxy 设置代理服务器,需要注意,此处的原理为:Rad为调用起的Chrome设置了代理,而不是Rad本身使用代理

8 --log-level 指定输出等级,默认输出info,当级别高于info后,info将不被输出.级别分为:debug, info, warn, error, fatal

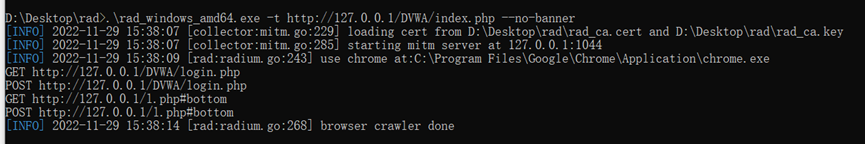

9.--no-banner 去掉banner信息

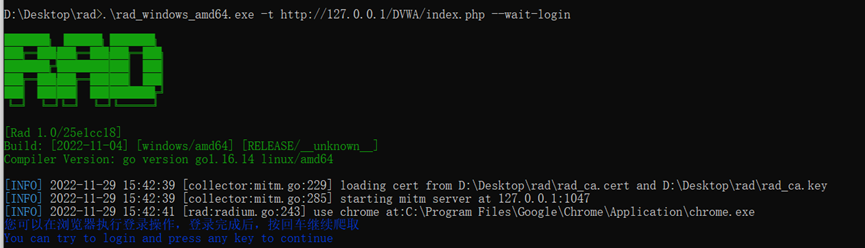

10. --wait-login 使用该参数会自动禁用无头浏览模式,开启一个浏览器供手动登录。在登录完毕后在命令行界面点击回车键继续爬取。注意需要登陆时请在配置文件中开启图片显示功能,否则会出现验证码不显示的现象

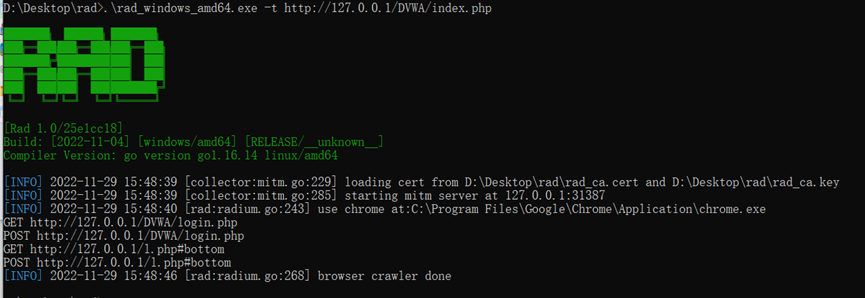

以下为登陆全流程

首先会开启一个空白界面,需要手动在地址栏输入要登陆的地址

输入账户密码后,回到命令行回车,便开始爬取

第二章. 后门测试

运行截图

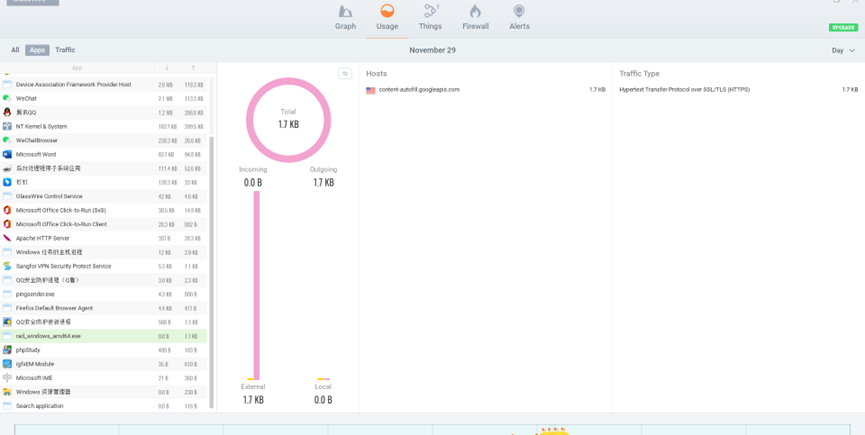

流量检测

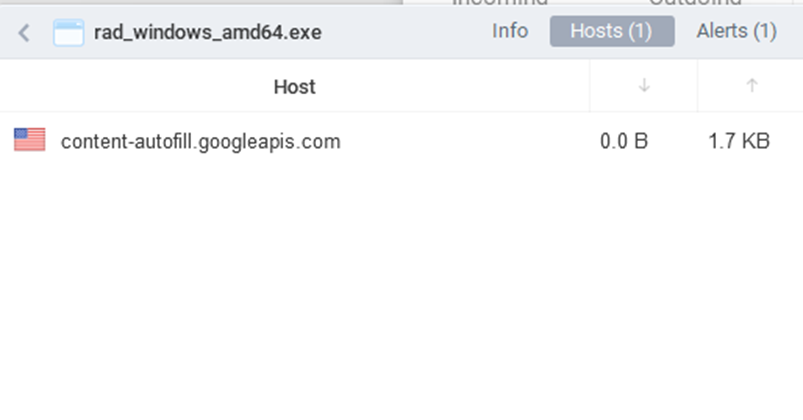

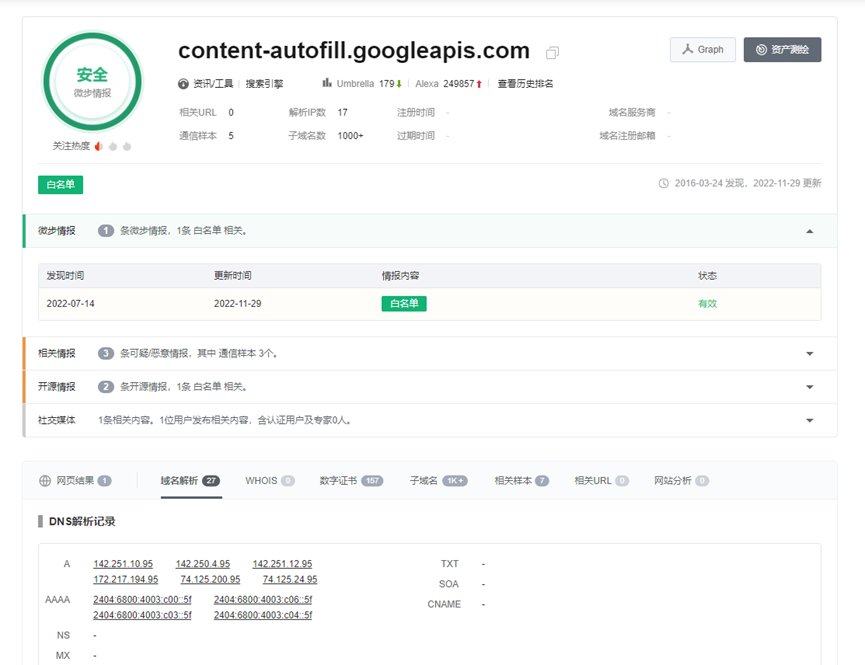

通过运行Rad进程,检测到进程发出的流量指向content-autofill.googleapis.com(172.217.160.74)

通过分析进程流量,检测到的流量未发现存在后门特征。

对域名进行情报分析,发现属于安全域名。

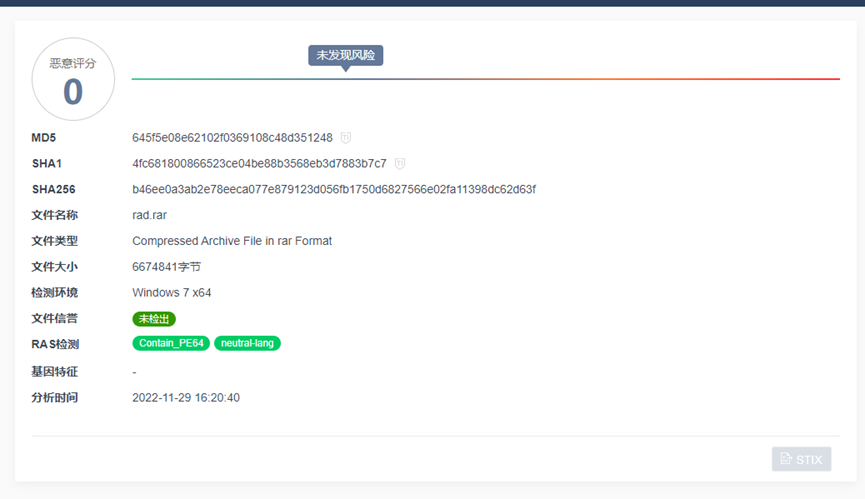

第三章. 沙盒检测

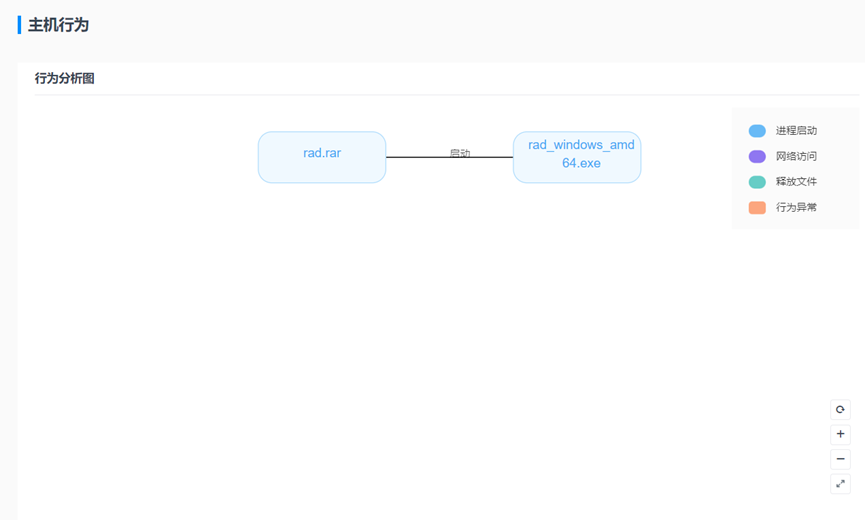

将Rad的可执行程序上传到沙盒平台进行检测,分析进程行为。

行为分析发现释放1个文件,属于Rad正常运行所需的配置文件。

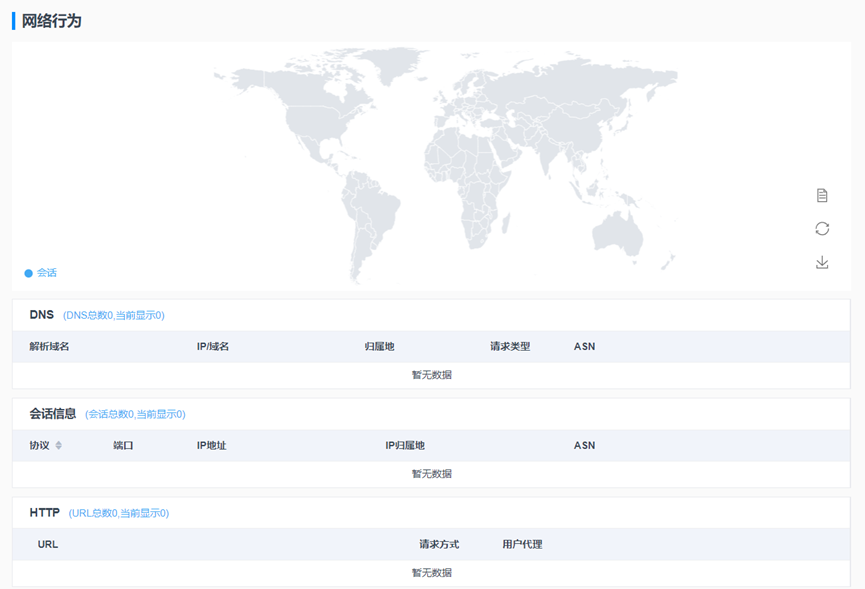

网络行为分析,未发现可疑的行为

风险分析,诊断为“未发现风险”

第四章. 检测结论

通过对工具的流量分析和沙盒分析,最终确认该工具属于安全的工具,不具备后门传输和释放恶意文件的特征。

本功法来自三千大道(博客园),由小仙:{Hndreamer}创作,本文章均采用知识共享署名-非商业性使用-相同方式共享 4.0 国际许可协议进行许可,转载请注明源功法及作者链接:https://www.cnblogs.com/Hndreamer/p/16986846.html

一款专为安全扫描而生的浏览器爬虫

一款专为安全扫描而生的浏览器爬虫

.jpeg)