攻防世界-mfc逆向

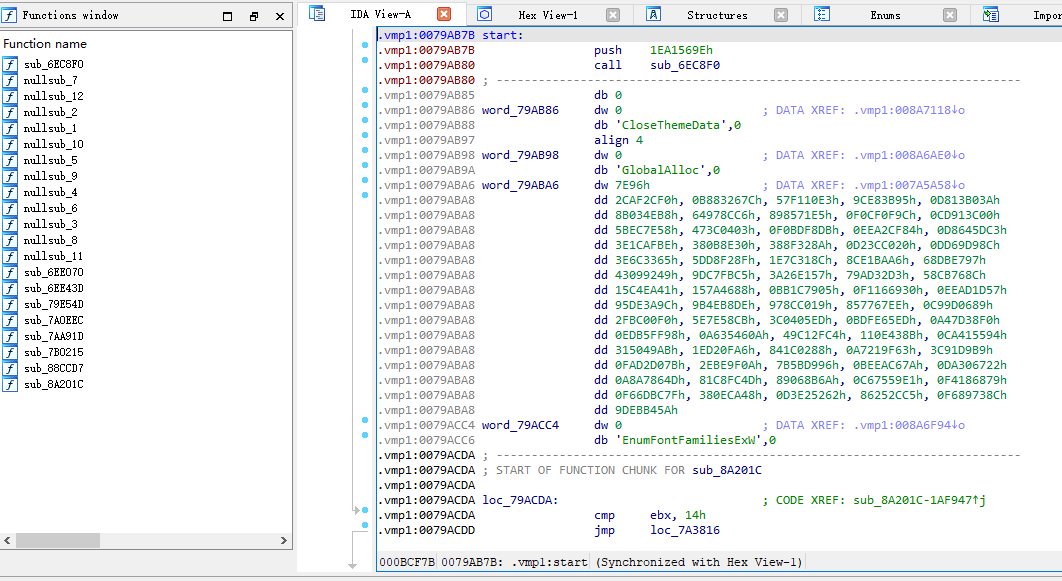

文件被加了vmp,静态分析难度很大

运行程序

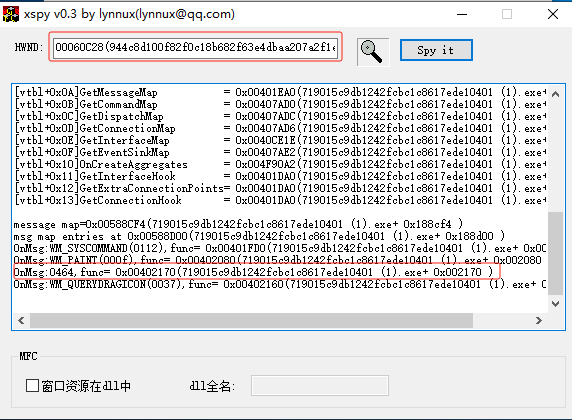

发现是mfc框架程序,根据提示应该在控件里去找,可以用xspy进行分析

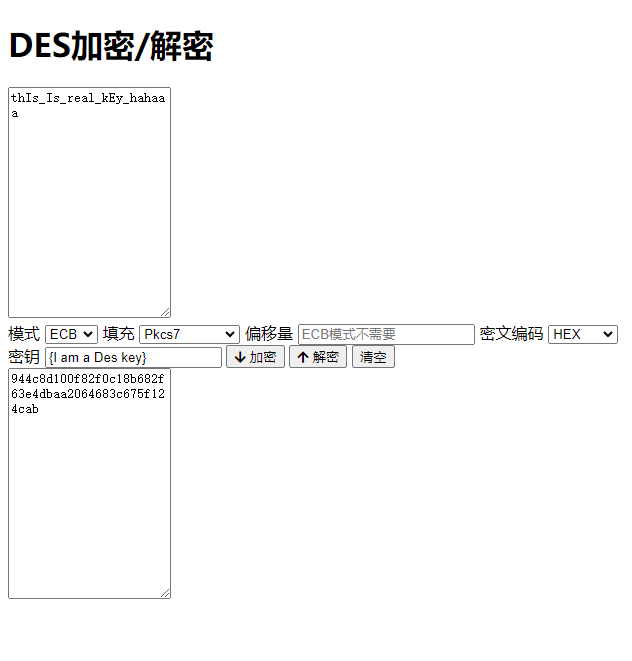

发现窗口句柄中有一串密文944c8d100f82f0c18b682f63e4dbaa207a2f1e72581c2f1b,并且发现一条特殊的onMsgOnMsg:0464,func= 0x00402170(MFC1.exe+ 0x002170 ),它并不是以宏的形式出现,应该是自定义的消息,所以程序怎么点击都无法触发任何效果,得传入一个特殊数字0464,来触发func函数。

#include<Windows.h> #include<stdio.h> int main() { HWND h = FindWindowA(NULL, "Flag就在控件里"); if (h) { SendMessage(h, 0x0464, 0, 0); printf("success"); } else printf("failure"); }

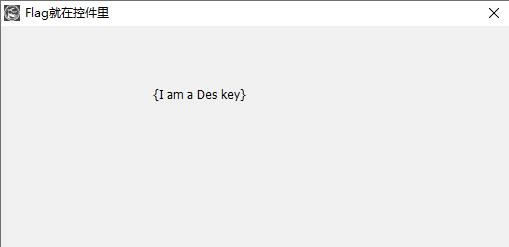

使用API函数FindWindow获取窗口句柄,SendMessage发送消息,得到了des解密密钥信息{I am a Des key}

最后将之前的字符串DES解密得到thIs_Is_real_kEy_hahaaa

浙公网安备 33010602011771号

浙公网安备 33010602011771号