[攻防世界 - reverse - 新手区] getit

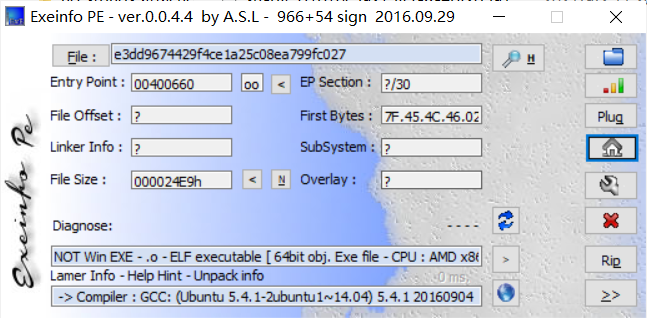

先exeinfo查一下,是64位文件linux环境

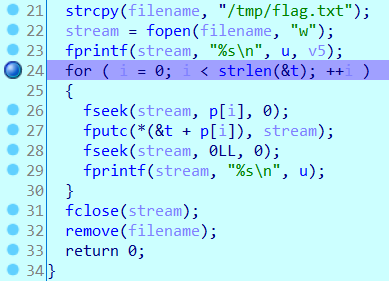

64位ida打开,观察到21行到30行中程序生成了flag.txt,并且在strlen(t)次循环中分别将p[i]与字符串u输出到了文件头,于是猜测flag可能与t, p[i], u有关

进行动态调试,在24行设置断点

直接分别双击t, p[i], u, 最后发现t存储了flag

合并一下字符串(注意到鼠标放在t上显示了char[]'S')

得到flag:

SharifCTF{b70c59275fcfa8aebf2d5911223c6589}