Nginx 配置错误导致漏洞

1、CRLF注入漏洞

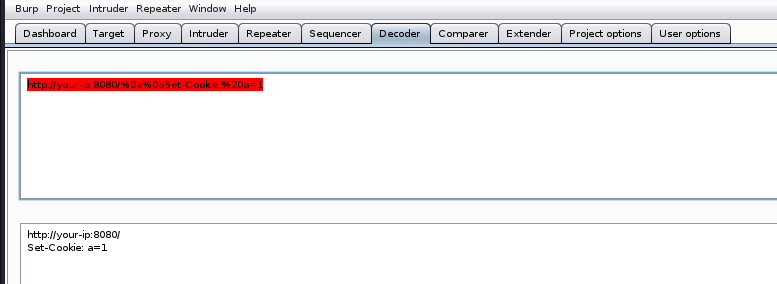

CRLF是”回车+换行”(\r\n)的简称,其十六进制编码分别为0x0d和0x0a。先看payload,因为%0a%0d的存在导致换行。

在HTTP协议中,HTTP header与HTTP Body就是用两个CRLF分隔的,浏览器就是根据这两个CRLF来取出HTTP内容并显示出来。所以,一旦我们能够控制HTTP消息头中的字符,注入一些恶意的换行,这样我们就能注入一些会话Cookie或者HTML代码。CRLF漏洞常出现在Location与Set-cookie消息头中。

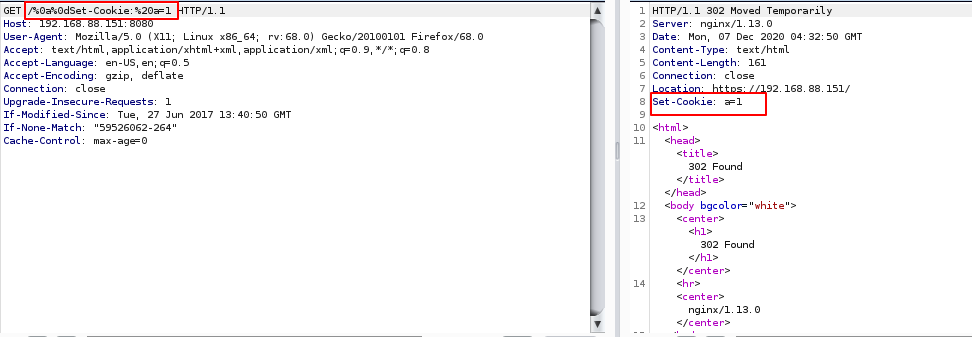

输入payload之后可以看到在响应包头里面多了一行set-cookie:a=1。

注入两个%0a%0d还能造成无视浏览器Filter的反射型XSS。可以学习这篇文章https://www.leavesongs.com/PENETRATION/Sina-CRLF-Injection.html

解决的办法就是过滤\r 、\n之类的换行符,避免输入的数据污染到其他HTTP头。

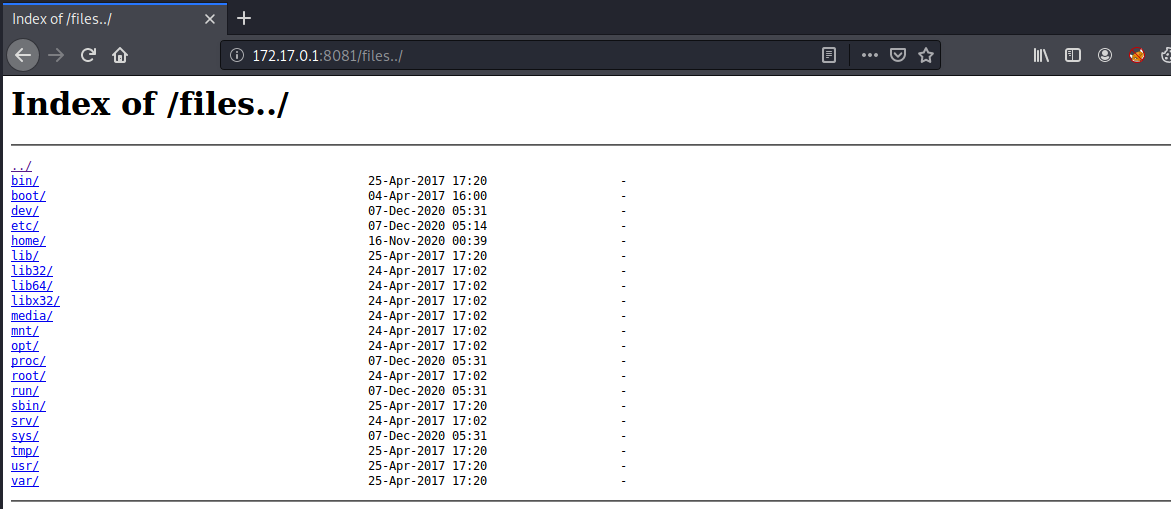

2、目录穿越漏洞

这个常见于Nginx做反向代理的情况,动态的部分被proxy_pass传递给后端端口,而静态文件需要Nginx来处理。

假设静态文件存储在/home/目录下,而该目录在url中名字为files,那么就需要用alias设置目录的别名:

location /files {

alias /home/;

}

此时,访问http://example.com/files/readme.txt,就可以获取/home/readme.txt文件。

但我们注意到,url上/files没有加后缀/,而alias设置的/home/是有后缀/的,所以我们访问/files../,就相当于访问/home/../,因为/files等价于于/home/。这个就导致我们可以从/home/目录穿越到他的上层目录。

修复方法:只需要保证location和alias的值都有后缀/或都没有这个后缀。

参考链接

https://www.leavesongs.com/PENETRATION/nginx-insecure-configuration.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号