【THM】Red Team Threat Intel(红队威胁情报)-红队

本文相关的TryHackMe实验房间链接:https://tryhackme.com/room/redteamthreatintel

本文相关内容:将威胁情报应用于红队演练和对手模拟。

简介

威胁情报(TI-Threat Intelligence)或网络威胁情报 (CTI-Cyber Threat Intelligence)是指归属于攻击者的信息、TTPs(Tactics, Techniques, and Procedures),通常可被网络安全防御方用于增强威胁检测措施;对于红队而言,网络威胁情报可以用于协助从进攻者的角度来进行对手模拟。

本文学习目标:

- 了解威胁情报的基本知识,以及如何将其应用于红队演练。

- 学习如何创建一个由威胁情报驱动的红队活动。

- 使用框架来理解相关概念并利用威胁情报。

什么是威胁情报

CTI(网络威胁情报)可以通过收集IOCs(Indicators of Compromise-危害指标)和普遍分布的TTPs来进行填充(对数据采取行动),并可以由ISACs(Information and Sharing Analysis Centers-信息与共享分析中心)来维护;此外,情报平台和框架也有助于CTI的使用,它们主要关注所有威胁活动的总体时间轴。

注意:术语ISAC(信息与共享分析中心)在网络威胁情报领域使用较少,它在网络安全中的对应概念通常指的是是威胁情报平台。

通常情况下,防御方会使用威胁情报来为不断变化的威胁环境提供背景支持并且将量化相关调查结果;例如,IOCs(危害指标)可通过对手留下的痕迹(如域名、ip、文件、字符串内容等)被量化。在实际处理威胁情报时,蓝队可以利用各种IOCs(危害指标)来构建检测以及分析行为,而从红队的角度来看,则可以把威胁情报看作是红队对蓝队适当利用CTI进行检测的能力的分析。

在本文中,我们将重点关注APT(高级持续性威胁)活动以及如何利用其文档化的TTPs。

在下一小节中,我们将详细说明威胁情报的细节及其对红队的意义。

红队如何应用威胁情报

如前所述,红队将利用CTI来辅助进行对手模拟并将其作为支撑对手行为的证据。

为了帮助填充CTI(网络威胁情报)内容和收集TTPs,红队通常还可以使用威胁情报平台和框架,如MITRE ATT&CK、TIBER-EU和OST Map等;这些网络框架将收集已知的TTPs,并根据不同的特征对它们进行分类,例如以下特征:

- Threat Group——威胁组织

- Kill Chain Phase——对应的杀伤链阶段

- Tactic——策略;战术

- Objective/Goal——目的/目标

一旦选定要模拟的目标对手,接下来的任务就是要识别该对手已经分类的所有TTPs,并将它们映射到已知的网络杀伤链中,这个概念将在下文中做进一步介绍。

TTPs通常被用于规划攻防演练所需的技术,而这并不是红队在演练执行过程中所需要重点关注的内容;根据团队的规模,红队可能会选择雇用CTI团队或威胁情报操作员来为红队收集TTPs。在实际的攻防演练执行期间,红队还可以使用网络威胁情报来辅助制作工具,修改流量和行为,并模拟目标对手。

总体而言,红队将填充威胁情报内容,并通过所收集的TTPs和IOCs(危害指标)来分析和模拟对手的行为。

TIBER-EU框架

TIBER-EU (Threat Intelligence-based Ethical Red Teaming)是由欧洲中央银行围绕着威胁情报的使用而开发的一个通用框架。

根据欧洲央行的TIBER-EU白皮书所述,“基于威胁情报的道德红队框架(TIBER-EU)使欧洲和国家当局能够与金融基础设施和机构(以下统称为‘实体’)合作,从而制定并落实计划,以测试和提高他们对复杂网络攻击的抵御能力。”

TIBER-EU框架与其他框架的主要区别在于“Testing-测试”阶段,该阶段需要威胁情报来支持红队的测试。

这个框架包含了一个最佳实践,而不是仅从红队的角度来观察任何可操作的东西。

如果你有兴趣进一步阅读这个框架,以下是一些公开的相关白皮书和文档:

- https://www.ecb.europa.eu/pub/pdf/other/ecb.tiber_eu_framework.en.pdf

- https://www.crest-approved.org/membership/tiber-eu/

- https://www.fireeye.com/content/dam/fireeye-www/services/pdfs/pf/ms/sb-tiber-eu.pdf

TTP Mapping(映射)

TTP映射被红队用来将网络攻击者所收集的TTP映射到一个标准的网络杀伤链中,将TTP映射到杀伤链有助于红队计划一个演练以模拟对手。

要开始TTP映射,必须先选择一个敌手(网络攻击者)作为目标,选择敌手的依据是:

- Target Industry——目标行业

- Employed Attack Vectors——使用的攻击向量

- Country of Origin——来源国家

- Other Factors——其他因素

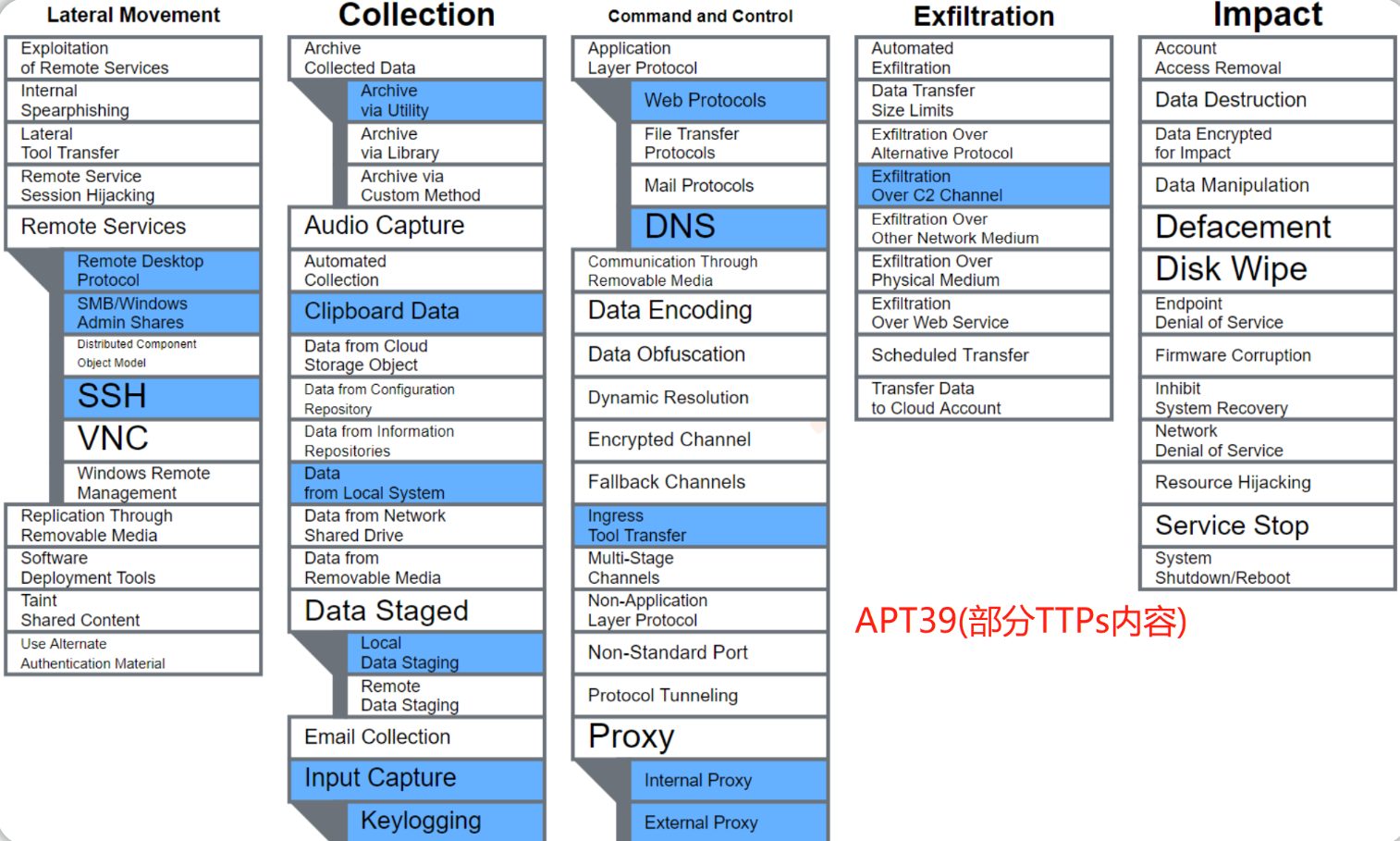

作为这个小节的一个例子,我们可以使用APT39作为模拟对手,这是一个由伊朗外交部管理的网络间谍组织,主要以针对各种各样的行业而闻名。

我们将使用洛克希德·马丁公司的网络杀伤链作为我们的标准网络杀伤链来绘制TTPs。

我们可以首先选择MITRE ATT&CK框架来收集TTPs,它能够提供分类TTPs的ID编号和相关描述。

ATT&CK提供了一个关于威胁组织所收集的TTPs的基本摘要,我们可以使用ATT&CK Navigator来帮助我们可视化每个TTP,并根据其在网络杀伤链中的位置进行归类。

tips:Navigator可以将ATT&CK链可视化,并能在相应的子节点下突出显示网络威胁组织的特定TTPs。

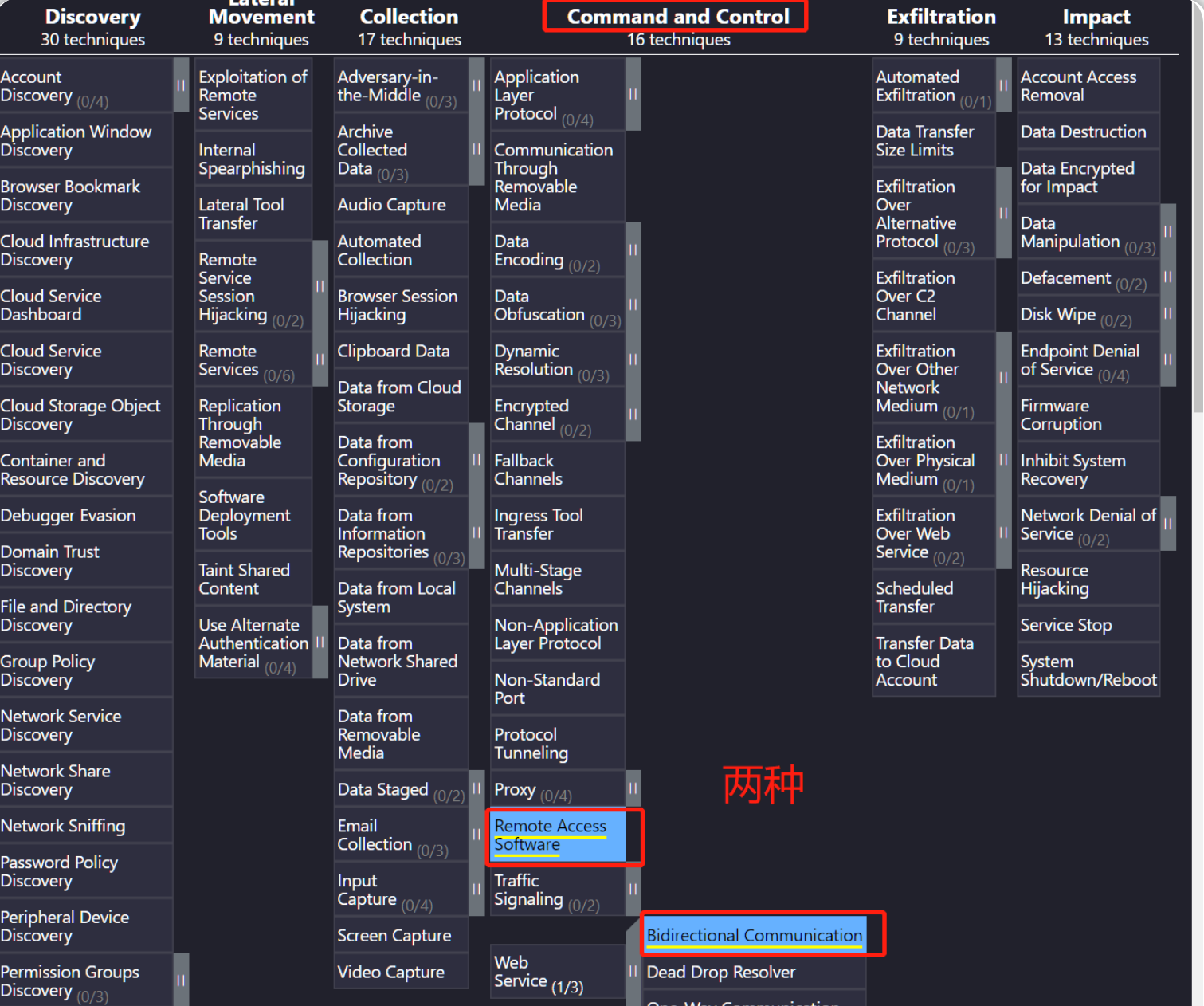

如何使用ATT&CK导航器:

首先访问MITRE ATT&CK官网,导航到“Groups-组”页面并选择目标组织,然后在“Techniques Used-使用的技术”旁边找到“ATT&CK Navigator Layers-ATT&CK导航器图层”,再从其下拉菜单中选择“View-视图”;此时,目标组织的ATT&CK Navigator层应该已经被打开,所选组织的特定TTPs也将在选项卡中高亮显示。

通过Navigator层,我们可以指定在演练期间将要使用的各种TTPs,下面是一个经过编辑的网络杀伤链,它映射的是APT39组织的TTPs:

- Reconnaissance(侦察)

- No identified TTPs, use internal team methodology——没有确定的TTPs,使用内部团队方法

- Weaponization(武器化)

- Command and Scripting Interpreter——命令和脚本解释器

- PowerShell

- Python

- VBA——Visual Basic宏语言

- User executed malicious attachments——用户执行恶意附件

- Command and Scripting Interpreter——命令和脚本解释器

- Delivery(投递)

- Exploit Public-Facing Applications——利用面向公众的应用程序

- Spearphishing——鱼叉式网络钓鱼

- Exploitation(漏洞利用)

- Registry modification——注册表修改

- Scheduled tasks——计划任务

- Keylogging——键盘记录

- Credential dumping——凭据转储

- Installation(安装)

- Ingress tool transfer——入口工具传输

- Proxy usage——代理使用

- Command & Control(命令和控制)

- Web protocols (HTTP/HTTPS)——网络协议(HTTP/HTTPS)

- DNS——域名系统

- Actions on Objectives(针对目标的行动)

- Exfiltration over C2——通过C2工具进行数据外泄操作

通过使用MITRE ATT&CK将完成威胁情报收集的大部分所需工作,但我们也可以选择使用其他威胁情报平台和框架来补充威胁情报信息,比如:我们可以使用另一种TTPs框架——OST Map。

OST Map提供了一个可视化的绘图来连接多个威胁参与者以及他们所使用的TTPs。

还有其他开源和企业威胁情报平台也可以帮助红队进行对手模拟以及TTP映射,例如:

- Mandiant Advantage

- Ontic

- CrowdStrike Falcon

答题

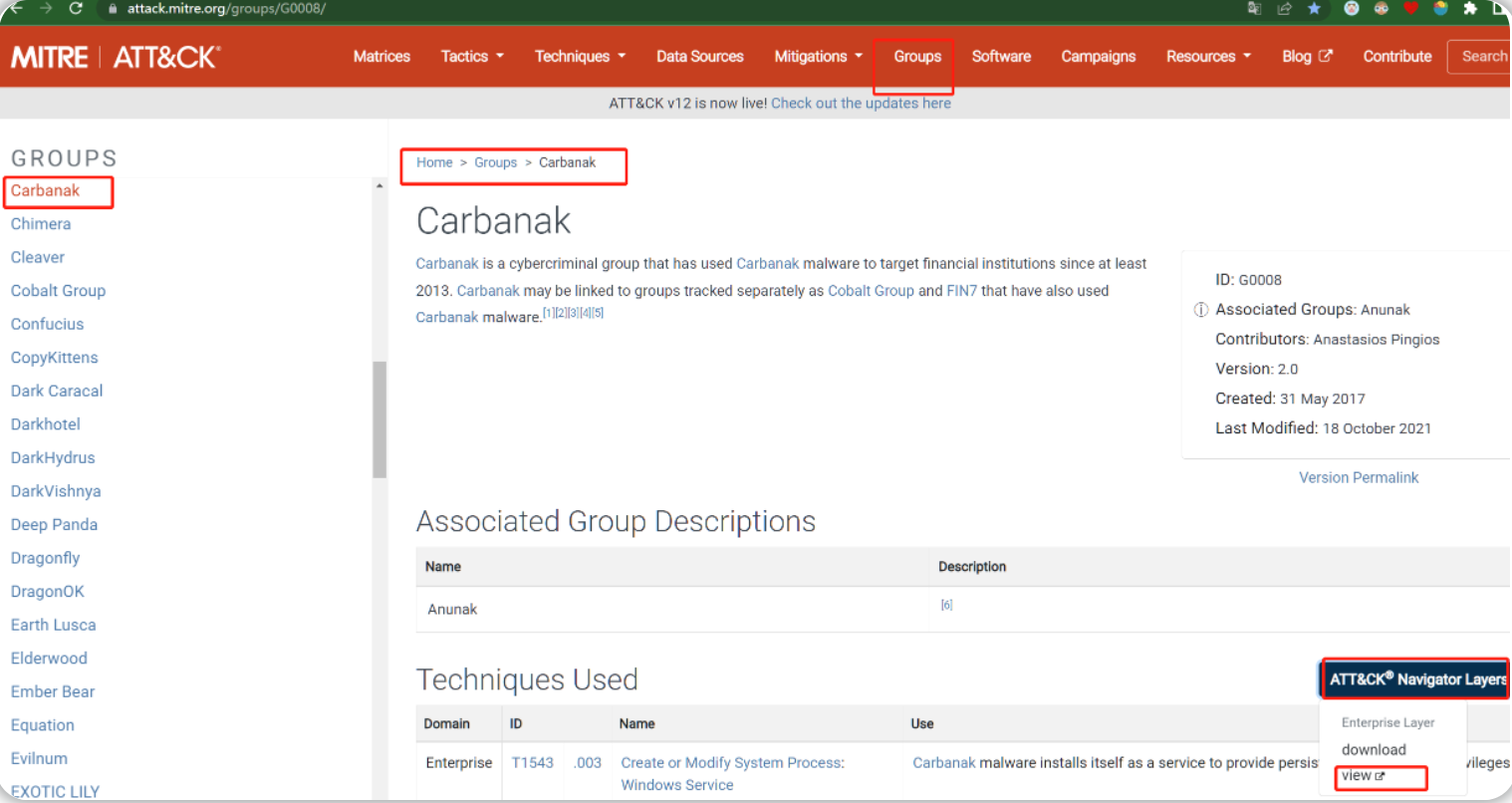

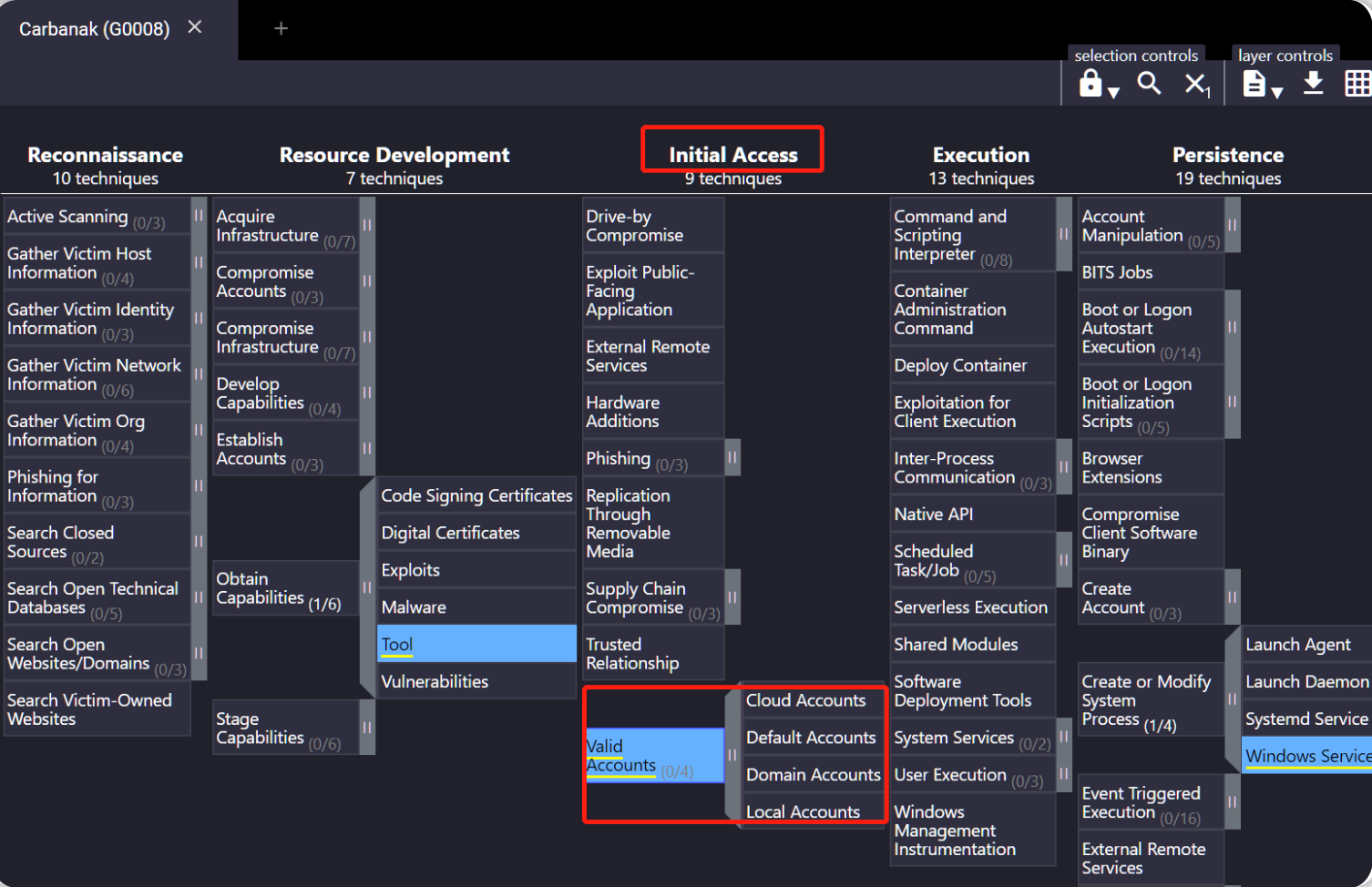

访问MITRE ATT&CK官网,并导航至Carbanak组织的“View-视图”,然后回答以下问题。

Carbanak 使用了多少命令和控制技术?

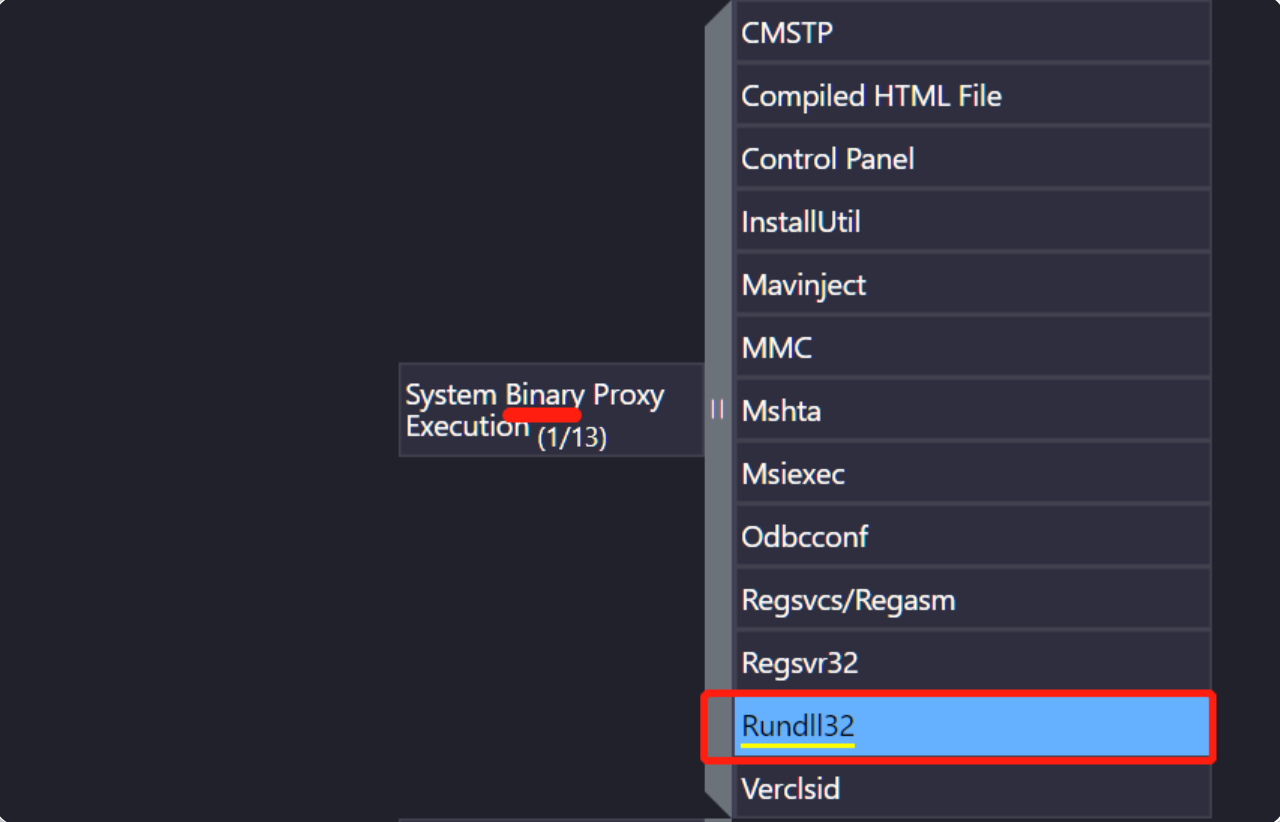

Carbanak 使用哪些已签名的二进制文件来规避防御?

Carbanak 采用了什么初始访问技术?

红队对于CTI的其他应用

CTI 也可以在演练执行期间使用,这主要用于模拟对手的行为特征,例如:

- C2 Traffic(对手所使用的C2工具的流量特征)

- User Agents——用户代理

- Ports, Protocols——端口,协议

- Listener Profiles——侦听器配置文件

- Malware and Tooling(对手所使用的恶意软件和工具的特征)

- IOCs——危害指标

- Behaviors——行为

红队能够使用CTI来完成的第一个行为是:操控C2(命令与控制)的流量,简而言之--红队能够使用CTI来识别目标对手的流量,然后通过修改C2流量以模拟对手的特征。

关于红队基于所收集的CTI来修改C2流量的一个例子是:利用C2工具中的可塑性配置文件,可塑的配置文件可允许红队操作员控制C2侦听器流量的多个方面。

配置文件中要实现的内容可以从ISACs(信息与共享分析中心)和所收集到的IOCs(危害指标)或捕获的数据包中获取,包括:

- Host Headers:主机的HTTP请求头,用于指定请求发送到的服务器和端口号,这对于设置了虚拟主机的服务器很有用,因为一个IP地址可能对应多个域名。

- POST URIs:HTTP中的POST方法,用于向服务器发送数据,例如表单提交或文件上传,POST请求的数据通常包含在请求体中,而不是在URI中。

- Server Responses and Headers:服务器对客户端请求的回应,包含一个状态码和一些响应头;状态码表示请求是否成功或出现了什么错误,例如200表示请求成功,404表示找不到资源,500表示服务器内部错误等,响应头则提供了一些额外信息,例如响应的位置、使用的服务器软件、内容的类型或编码格式等。

针对目标对手所收集到的流量可以帮助红队使他们的流量看起来与目标对手相似,从而使对手模拟更加接近真实情况。

红队可以使用CTI来完成的第二个行为是:分析目标对手所使用的恶意软件和工具,了解这些软件和工具的行为和动作,从而开发出能够模拟类似行为或者具有类似关键技术指标的攻击性工具。

这方面的一个例子是——如果目标对手使用了自定义的dropper(一种恶意软件),那么红队可以通过以下几点来模仿这个dropper:

- Identifying traffic:识别流量,指的是分析网络中数据和消息的传输情况。

- Observing syscalls and API calls:观察系统调用和API调用,指的是监控程序与操作系统或其他软件之间的交互过程,以了解程序的行为和功能。

- Identifying overall dropper behavior and objective:识别dropper的整体行为和目标,指的是分析dropper的特征、功能、有效载荷、安装方式等,以确定它的恶意性和威胁程度。

- Tampering with file signatures and IOCs:篡改文件签名和IOCs(危害指标),指的是修改文件的特征码或者危害指标(Indicators of Compromise),以避免被杀毒软件或其他安全工具检测到。

从行为威胁情报中收集到的情报和工具可以帮助红队准备特定的工具,红队将使用这些工具来实施计划好的TTPs。

创建一个由威胁情报驱动的活动

创建一个由威胁情报所驱动的红队活动将采用上文所涵盖的所有知识和主题,并需将它们结合起来。

本小节的任务流程在逻辑上将遵循红队在开始计划一个红队活动时的路径:

- Identify framework and general kill chain——识别所使用的框架和通常的杀伤链

- Determine targeted adversary——确定目标对手

- Identify adversary's TTPs and IOCs——确定对手的TTPs(战术,技术和程序)和IOCs(危害指标)

- Map gathered threat intelligence to a kill chain or framework——将收集到的威胁情报映射到杀伤链或框架

- Draft and maintain needed engagement documentation——起草和维护所需的红队演练文档

- Determine and use needed engagement resources (tools, C2 modification, domains, etc.)——确定并使用所需的演练资源(包括工具、C2修改、域等)

在本小节中,我们将从头到尾了解红队策划一场由威胁情报所驱动的活动的思维过程。

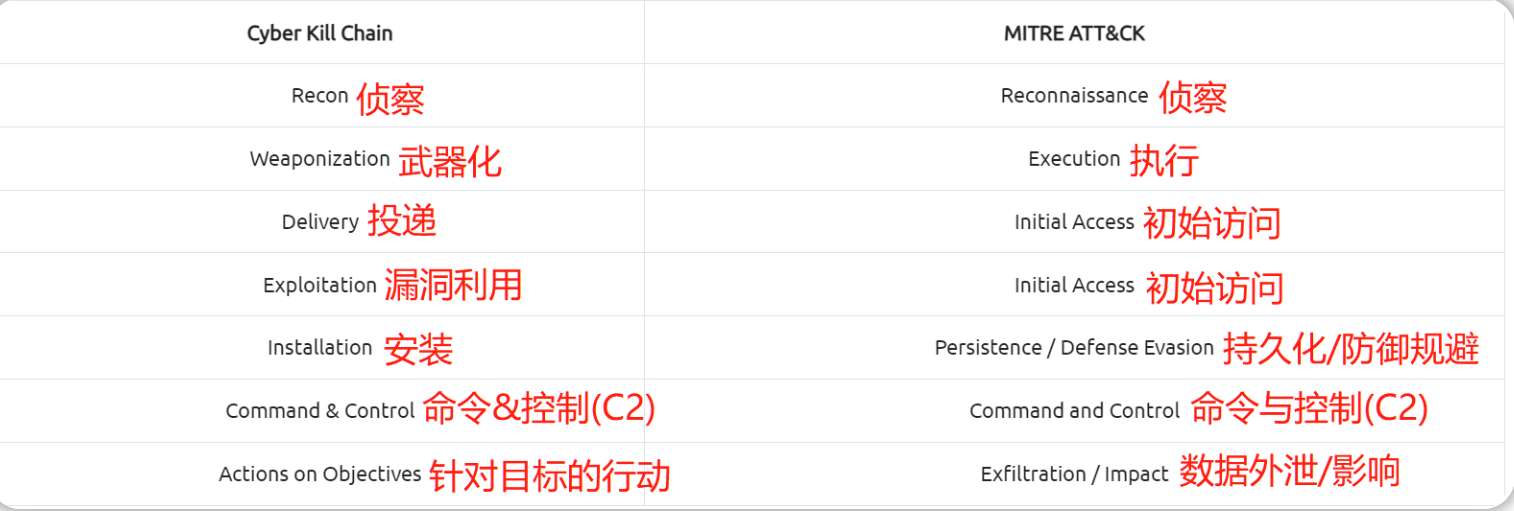

在策划一场由威胁情报所驱动的红队活动时,最困难的部分可能是映射两种不同的网络框架;为了使这个过程更简单化,下面提供了一个用于比较洛克希德·马丁网络杀伤链和MITRE ATT&CK框架的基本表:

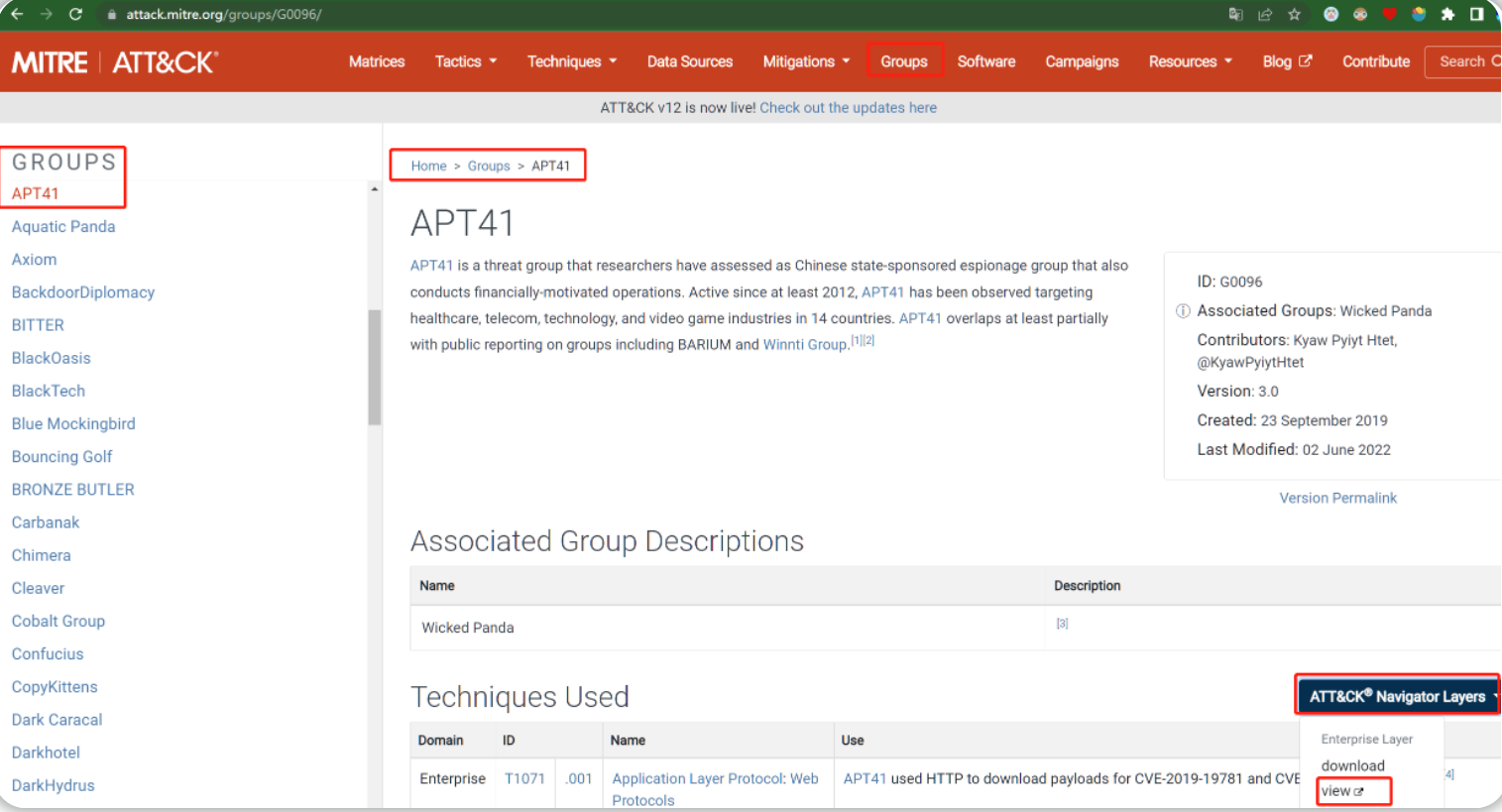

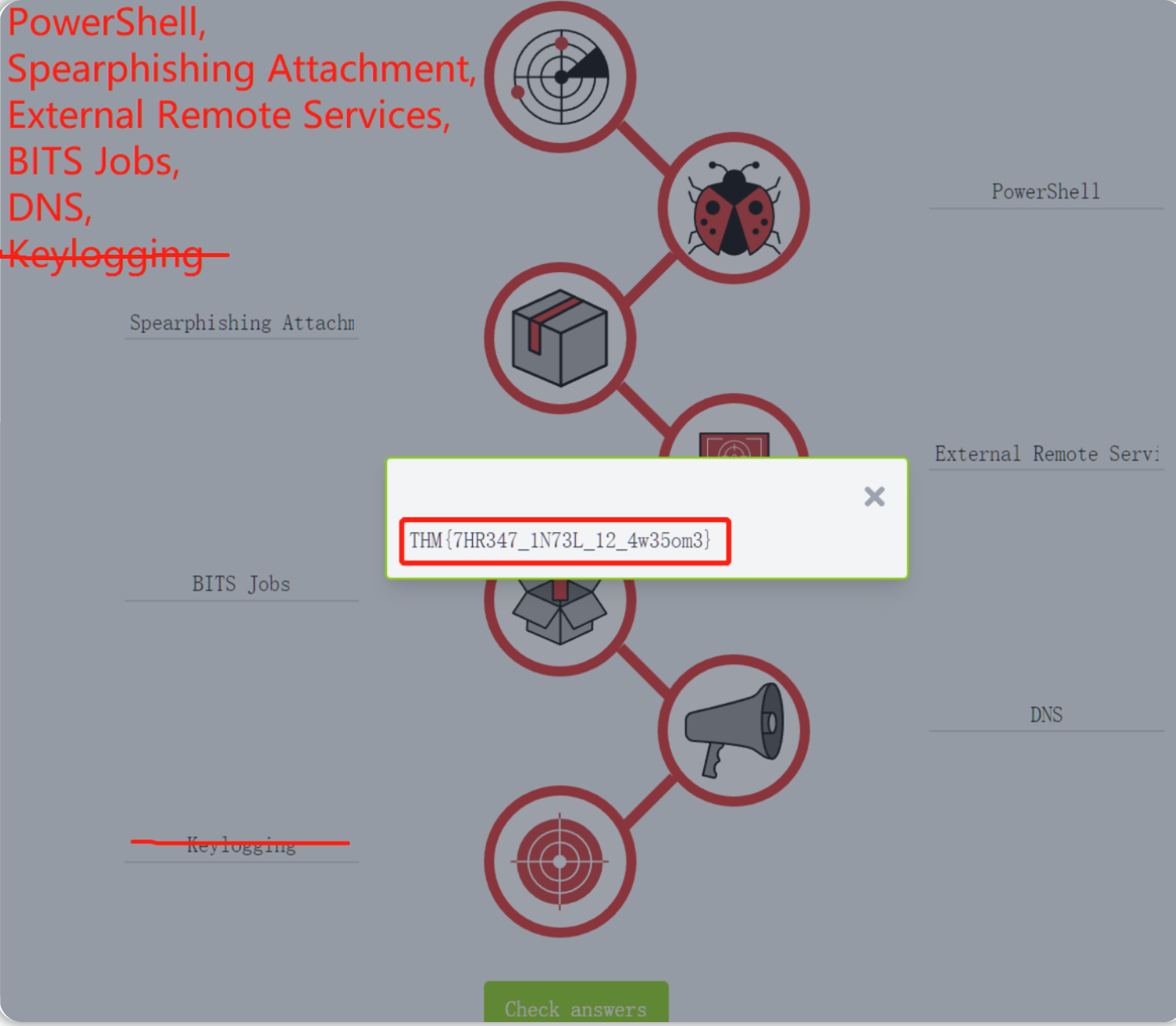

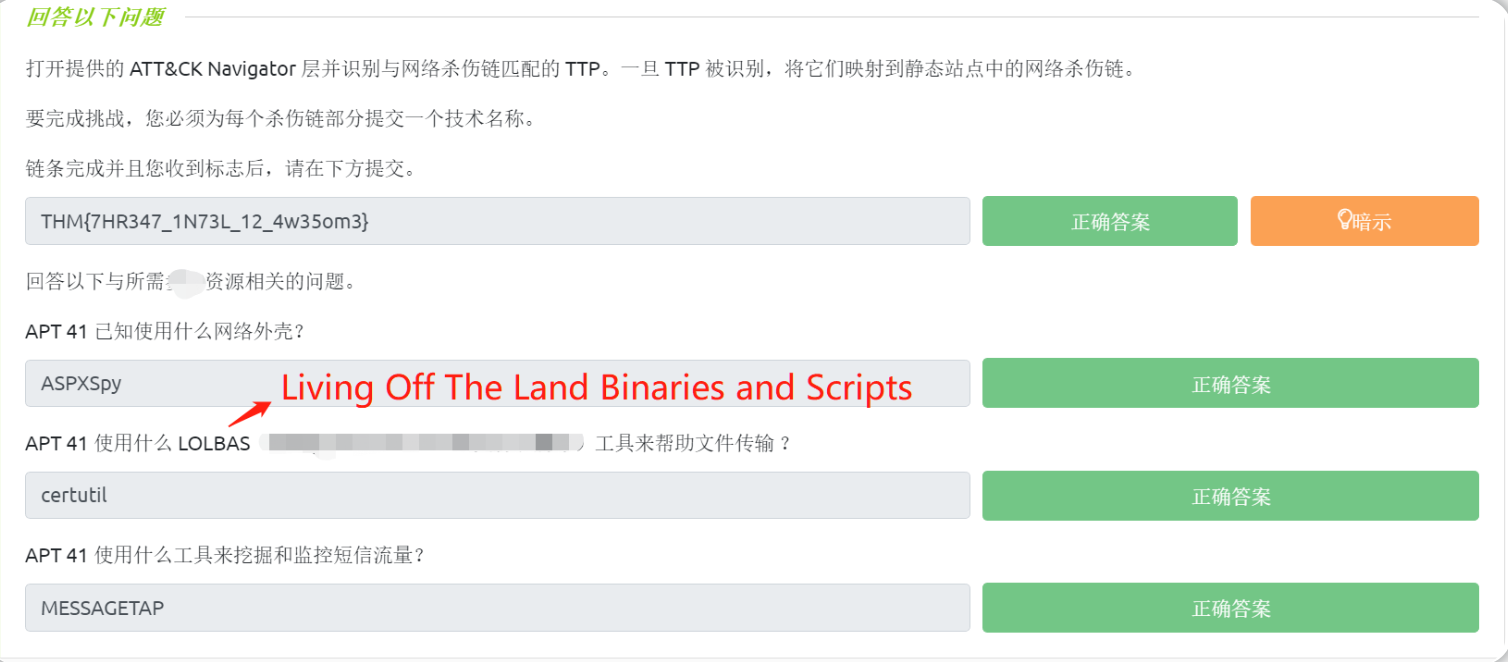

答题

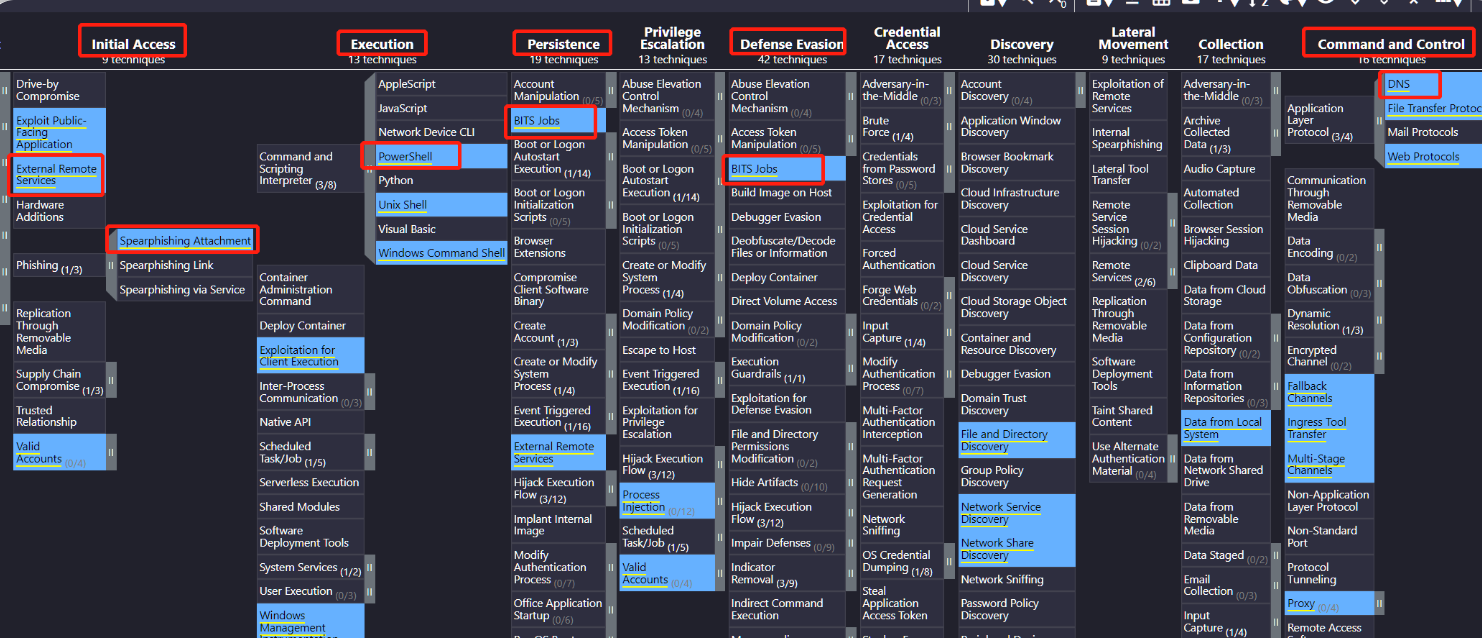

tips:你所属的红队团队已经决定使用洛克希德·马丁公司的网络杀伤链来模拟APT41组织,该组织是客户行业范围内最符合客户目标的对手。

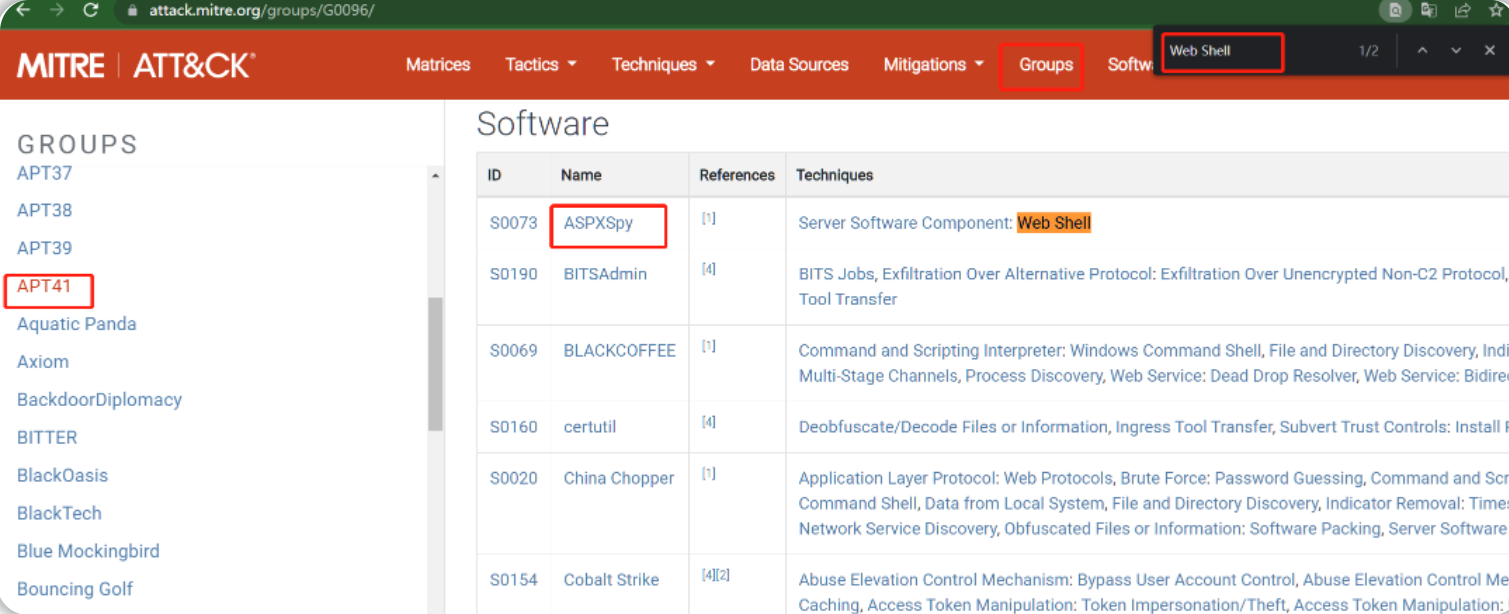

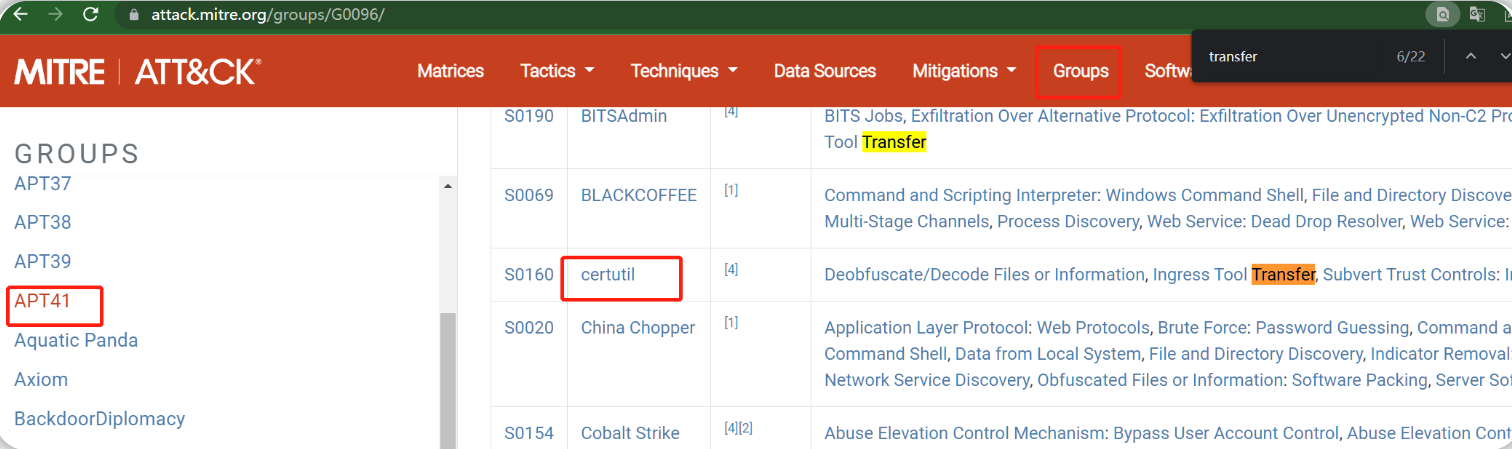

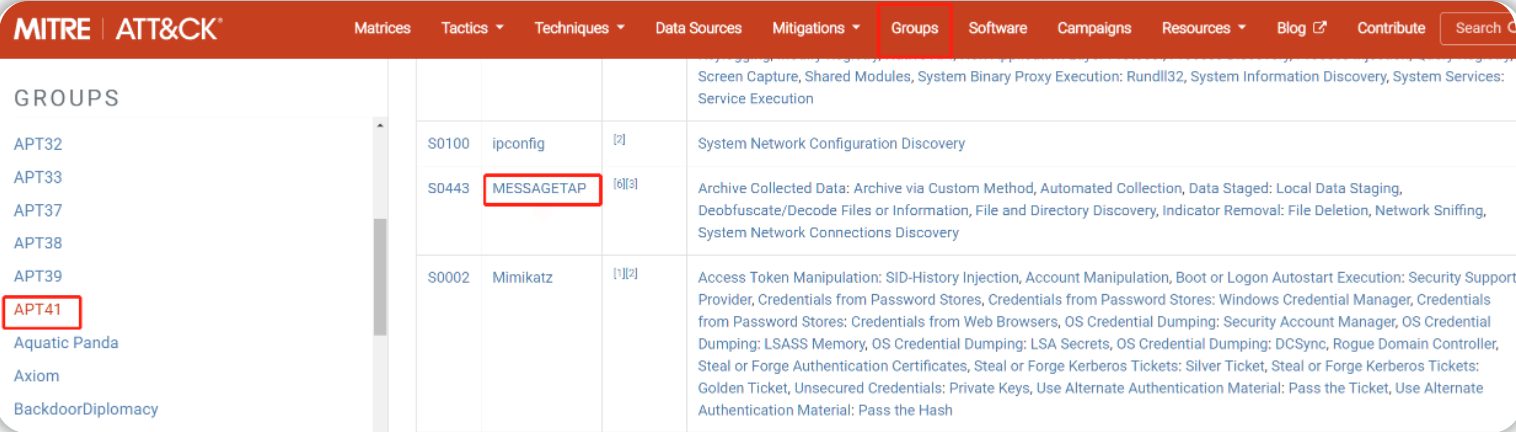

访问MITRE ATT&CK官网,并导航至APT41组织的“View-视图”:

通过APT41组织的ATT&CK Navigator层来识别与网络杀伤链匹配的TTP:

APT41将使用什么Web Shell?

APT41将使用什么LOLBAS工具来帮助文件传输(transfer)?

APT41使用什么工具来挖掘和监控短信流量?

小结

在计划红队演练时,必须注意对手模拟的重要性,以及威胁情报如何帮助你识别对手(网络攻击者)及其行为。

每个红队都有自己在现实世界中收集和消化威胁情报的方法,本文仅涵盖了通常可以应用于红队场景中的威胁情报概念以及相关基础知识。

在计划红队演练时,请记住从多个角度来观察场景是至关重要的:进攻的角度、防守的角度和对手(网络攻击者)的角度。

通过利用威胁情报允许我们作为红队并通过使用蓝队的方法来更深入地了解对手(网络攻击者)的行为。

将威胁情报应用于红队演练和对手模拟。

将威胁情报应用于红队演练和对手模拟。