【THM】Crack the hash(hash破解)-练习

本文相关的TryHackMe实验房间链接:https://tryhackme.com/room/crackthehash

本文介绍:练习hash破解--使用hashcat工具来破解不同hash算法加密下的hash值。

本实验所使用的字典链接:https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

Crack the hash Level 1

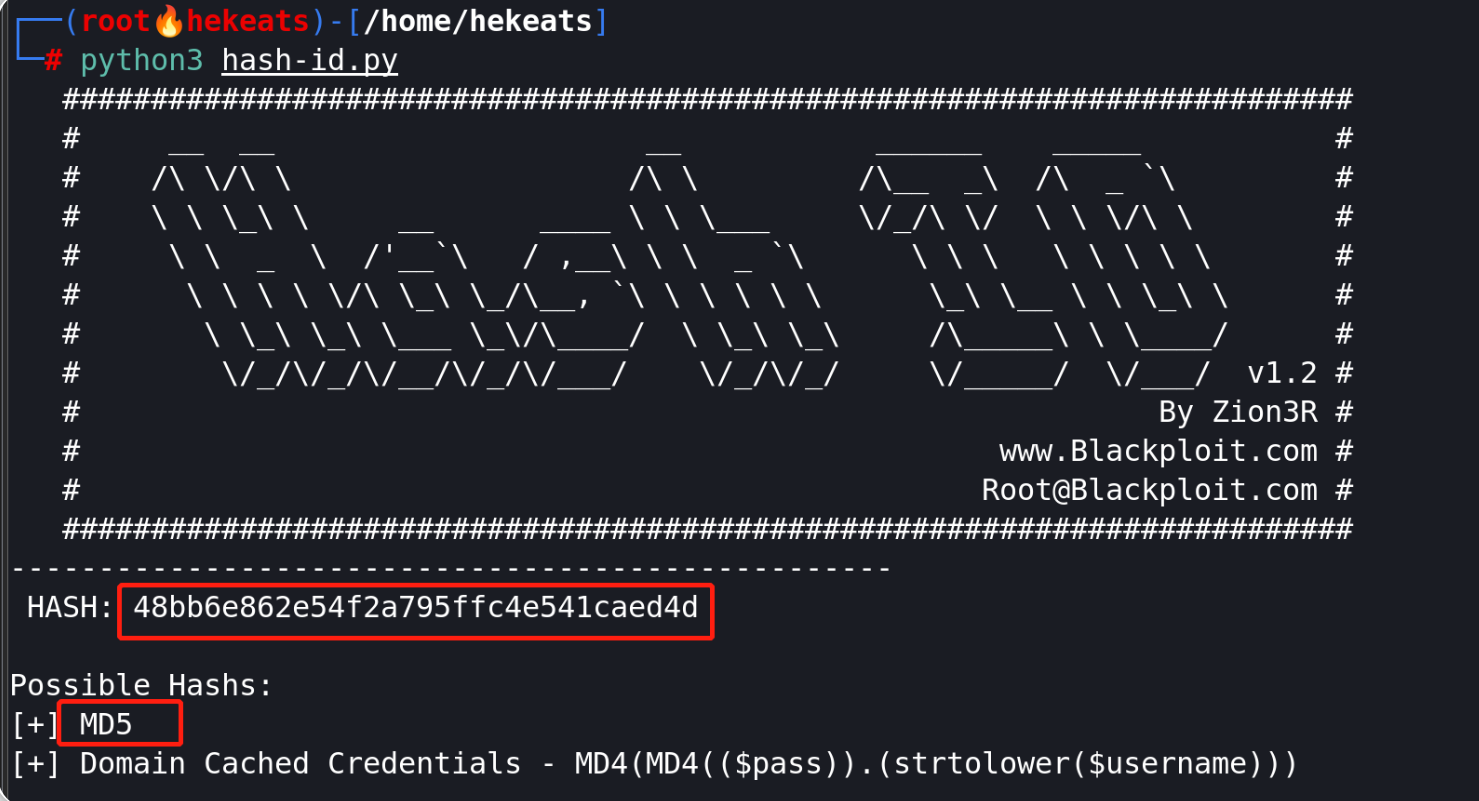

MD5 HASH

hash值1:48bb6e862e54f2a795ffc4e541caed4d

识别hash类型

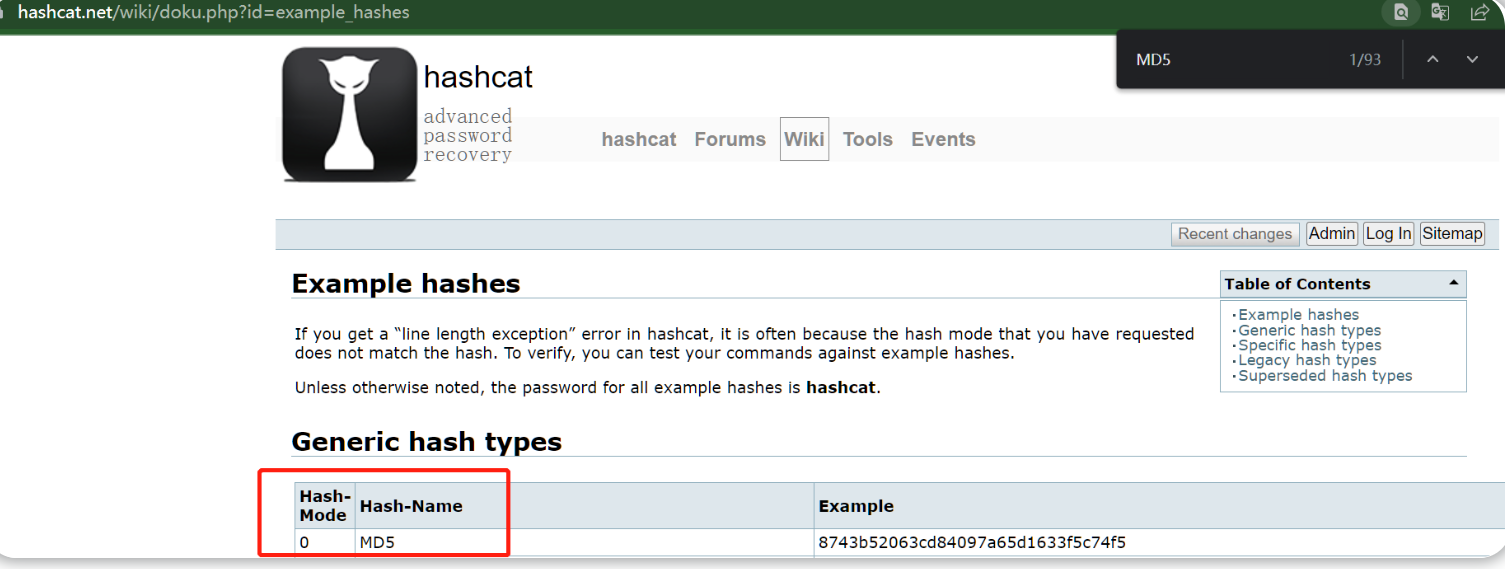

查找hashcat模式编号

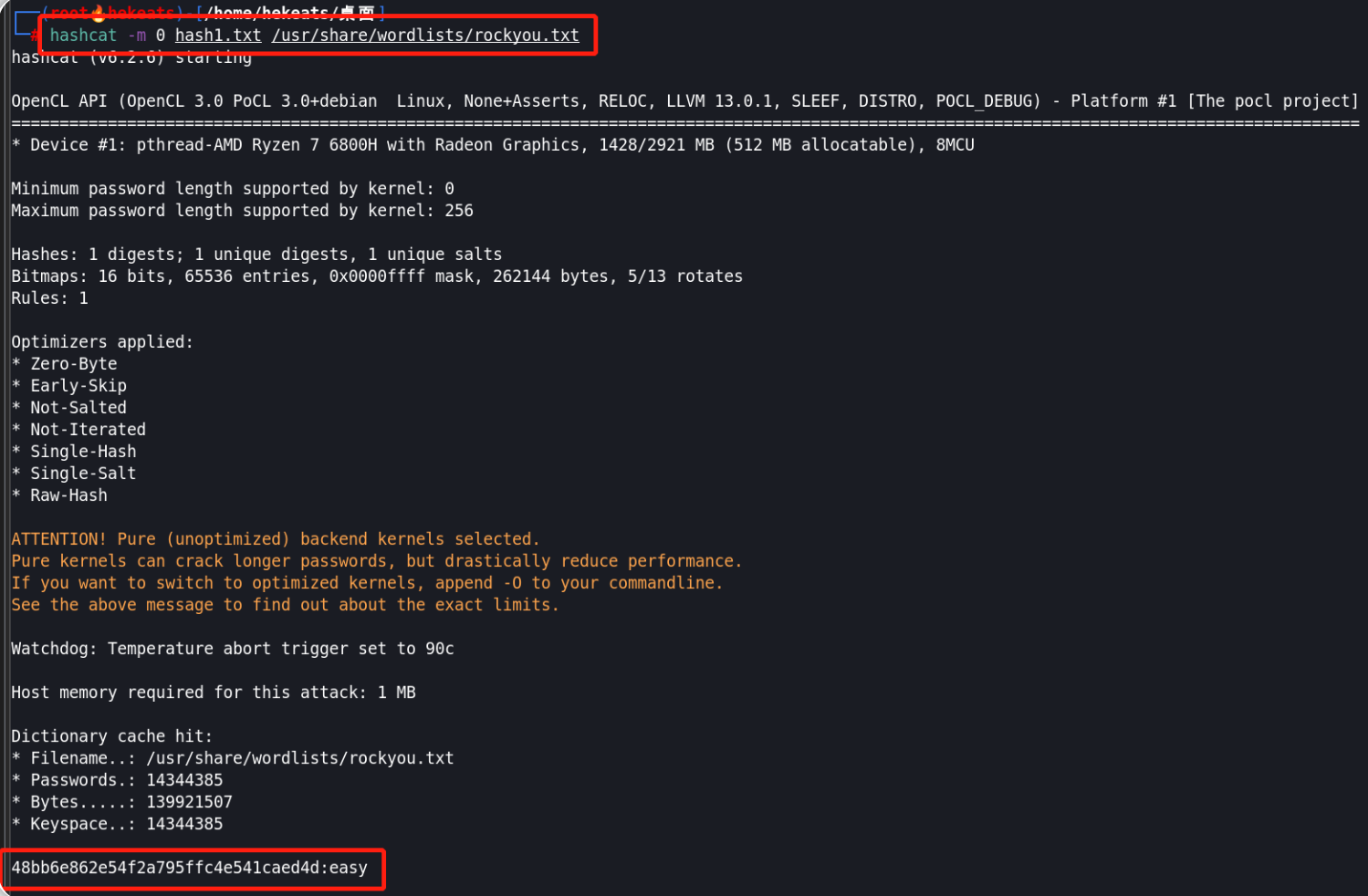

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash1.txt文件中)

hashcat -m 0 hash1.txt /usr/share/wordlists/rockyou.txt

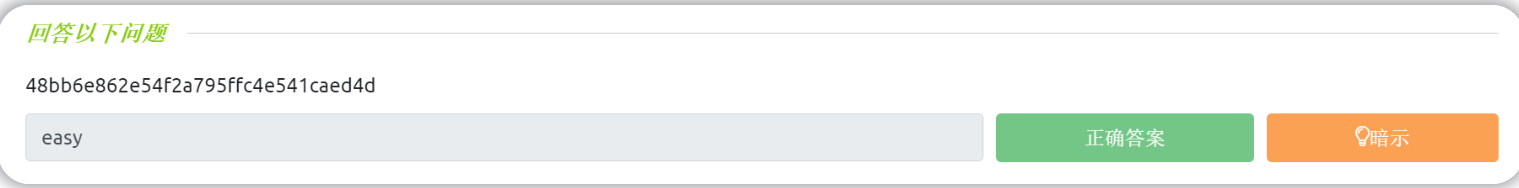

破解结果为:easy

SHA1 HASH

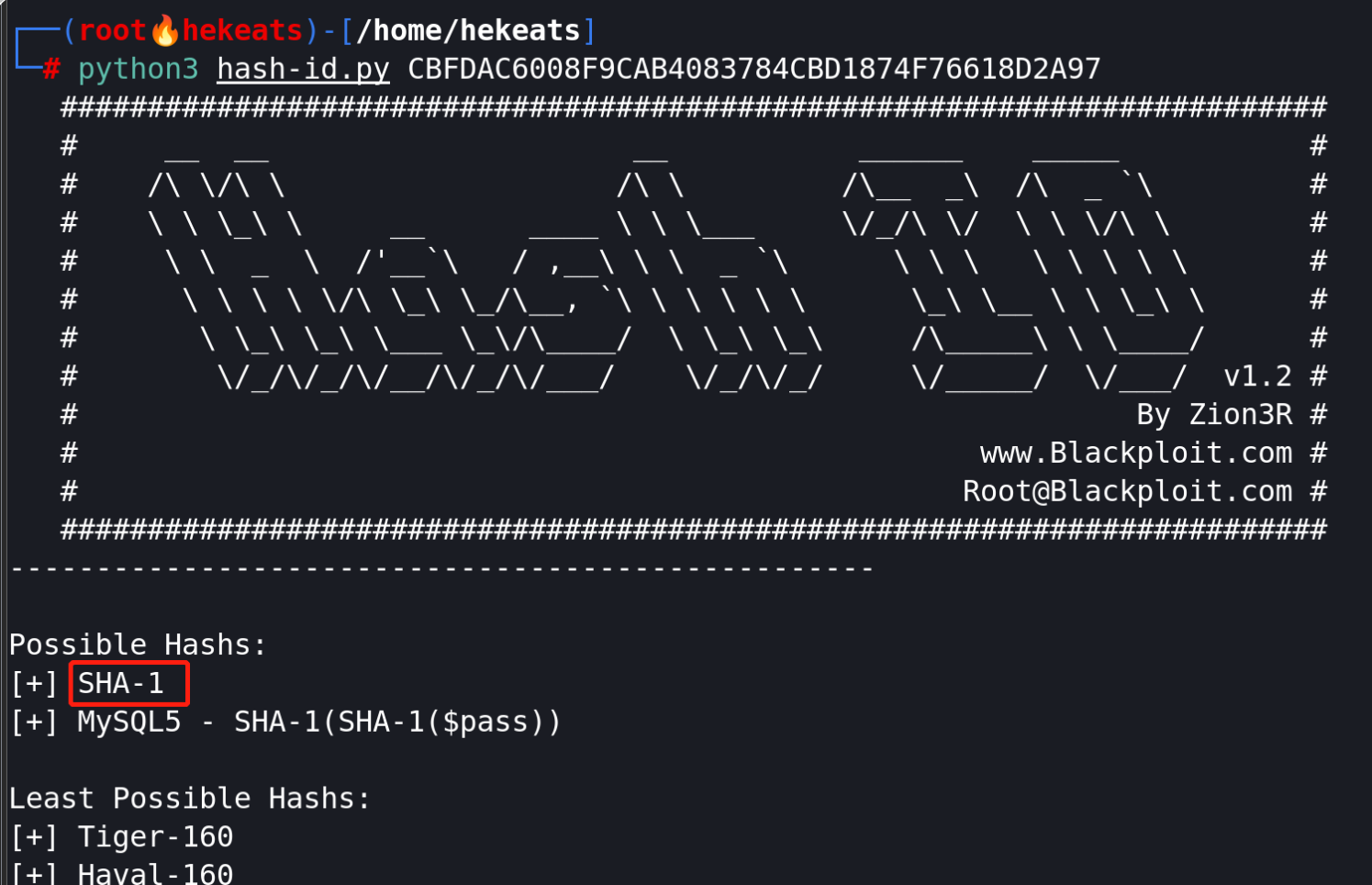

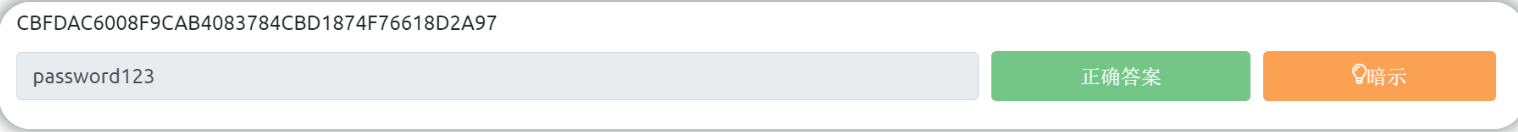

hash值2:CBFDAC6008F9CAB4083784CBD1874F76618D2A97

识别hash类型

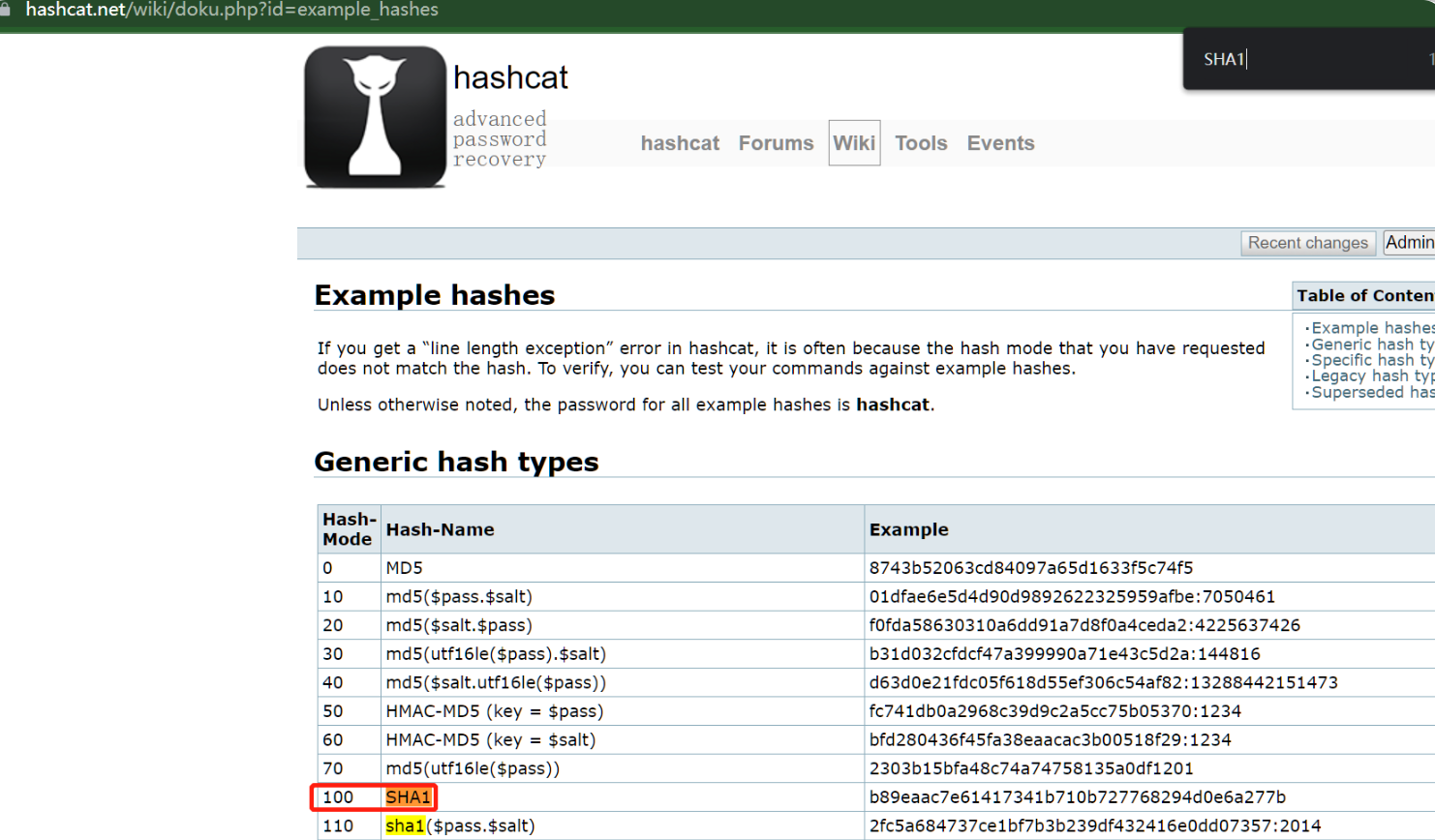

查找hashcat模式编号

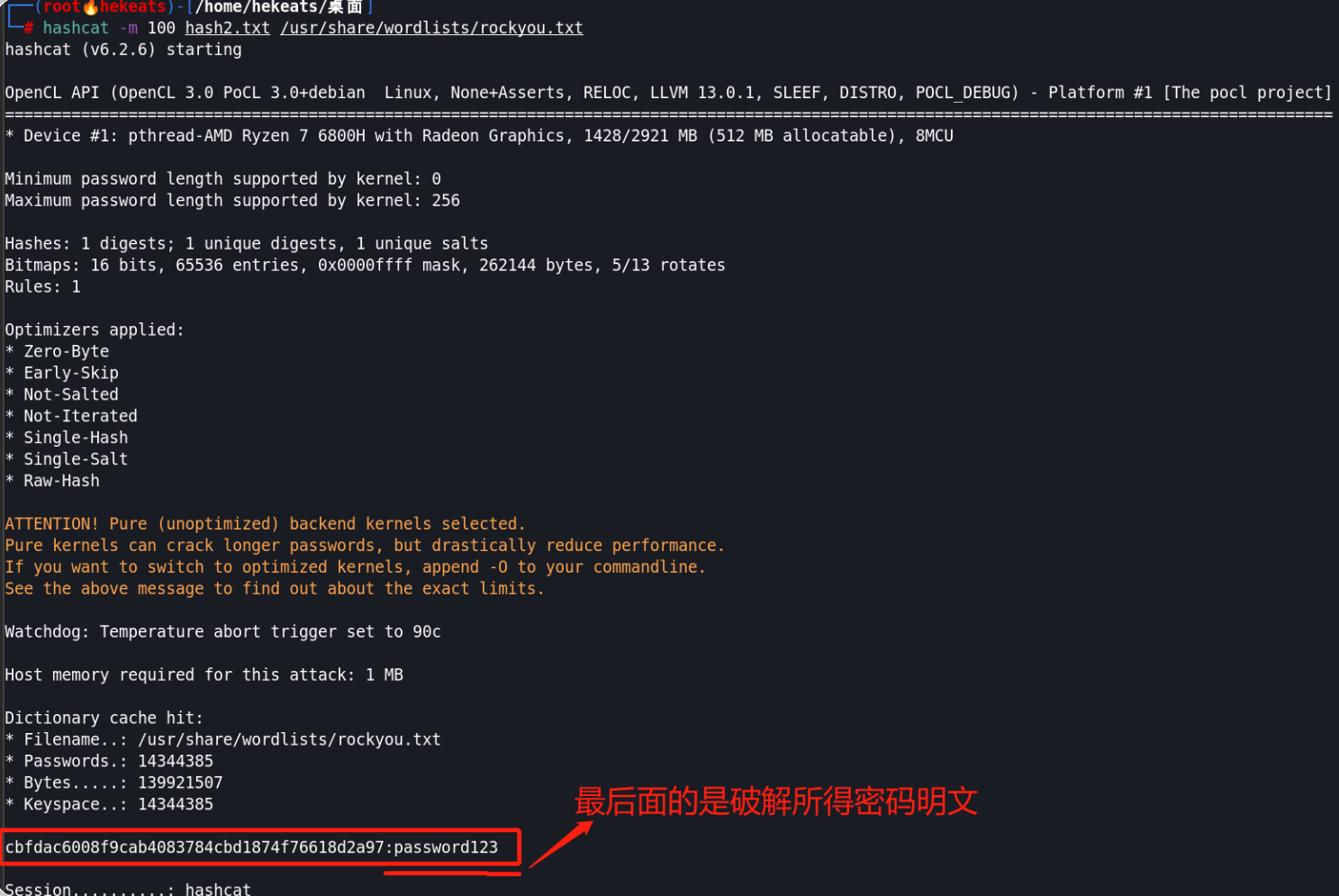

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash2.txt文件中)

hashcat -m 100 hash2.txt /usr/share/wordlists/rockyou.txt

破解结果为:password123

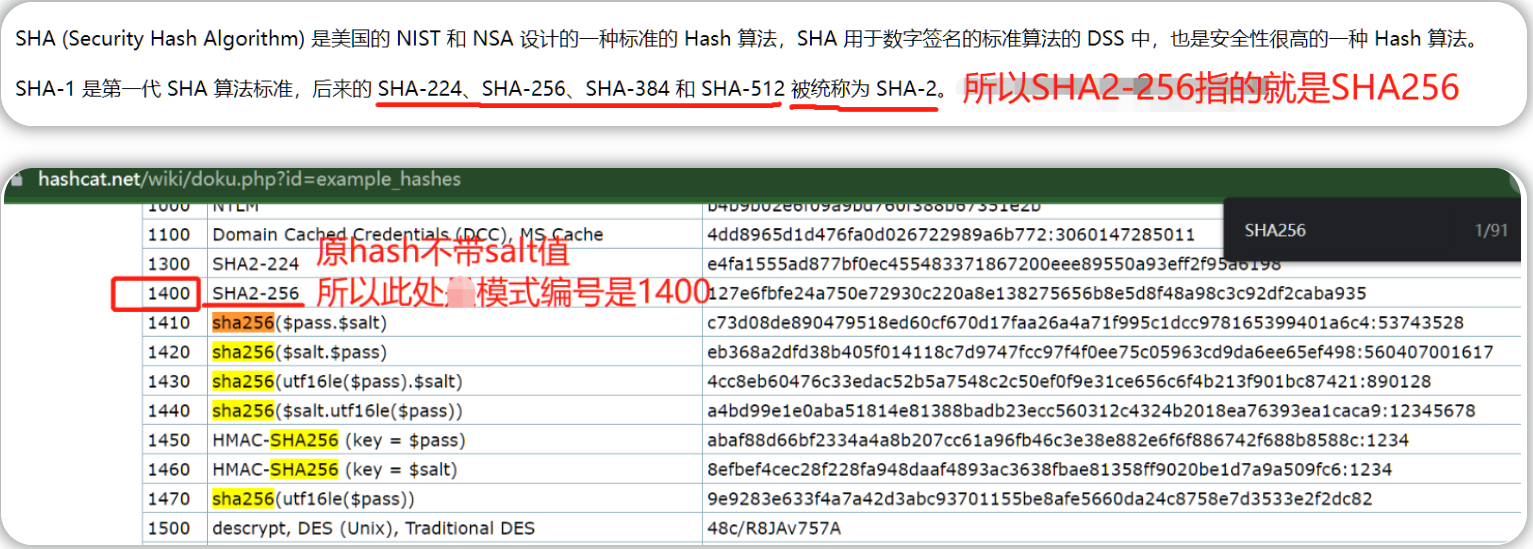

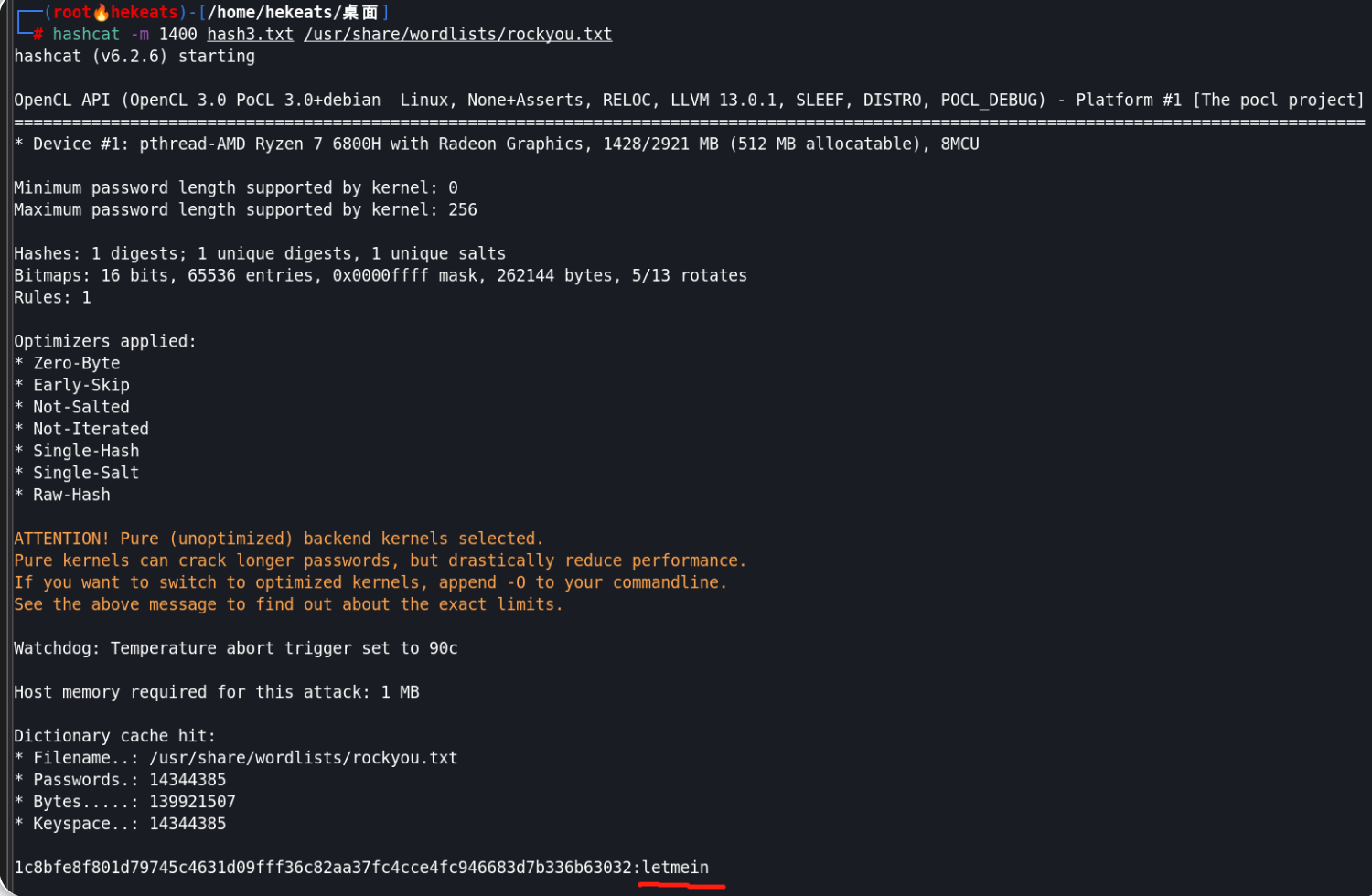

SHA256 HASH

hash值3:1C8BFE8F801D79745C4631D09FFF36C82AA37FC4CCE4FC946683D7B336B63032

识别hash类型

查找hashcat模式编号

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash3.txt文件中)

hashcat -m 1400 hash3.txt /usr/share/wordlists/rockyou.txt

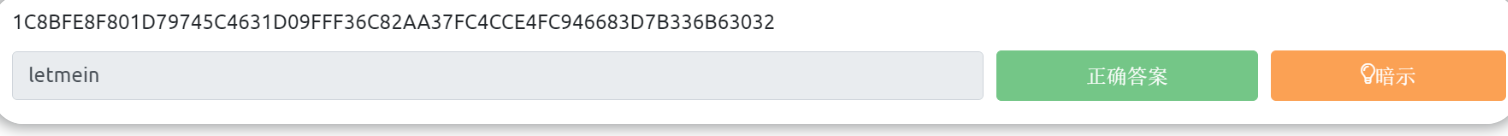

破解结果为:letmein

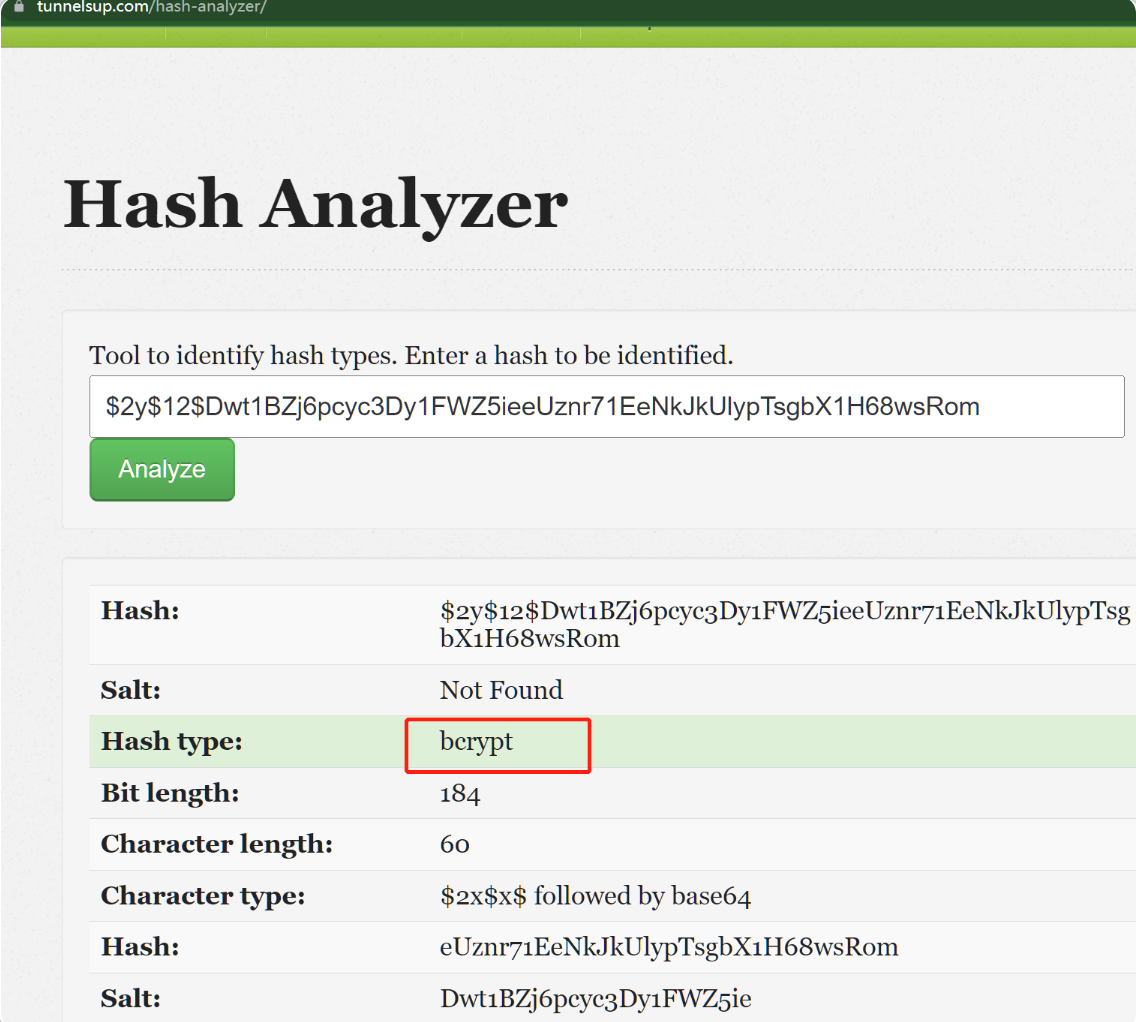

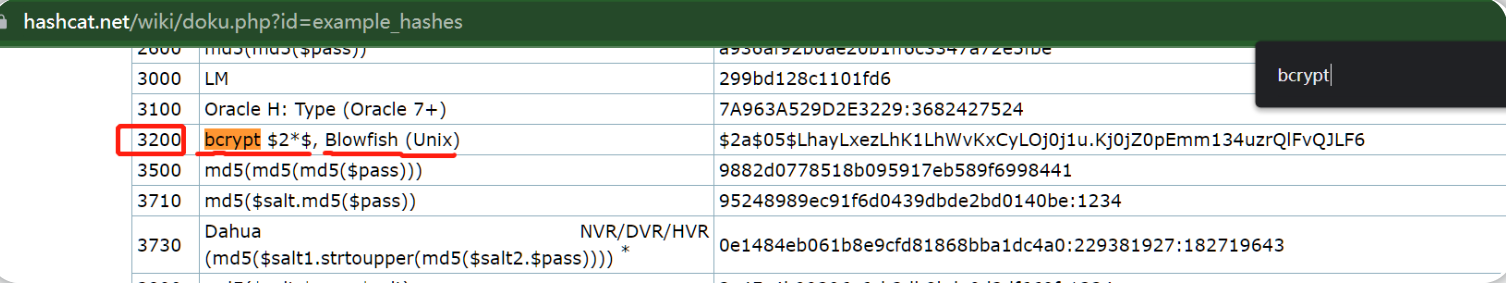

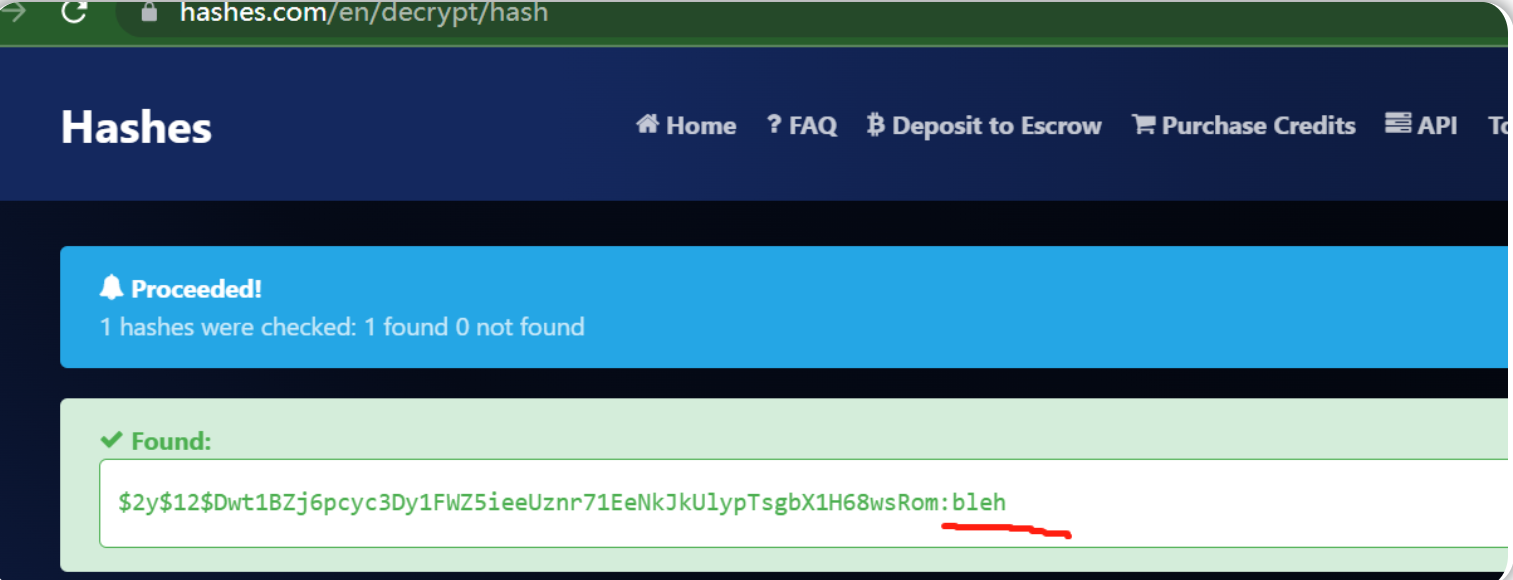

bcrypt \(2*\) HASH

hash值4:$2y\(12\)Dwt1BZj6pcyc3Dy1FWZ5ieeUznr71EeNkJkUlypTsgbX1H68wsRom

识别hash类型

查找hashcat模式编号

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash4.txt文件中)

hashcat -m 3200 hash4.txt /usr/share/wordlists/rockyou.txt

本题使用hashcat进行破解的等待时间过长,所以我们选择使用以下网站进行在线破解:https://hashes.com/en/decrypt/hash

破解结果为:bleh

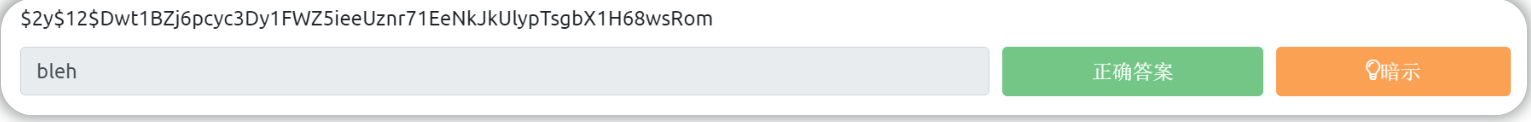

MD4 HASH

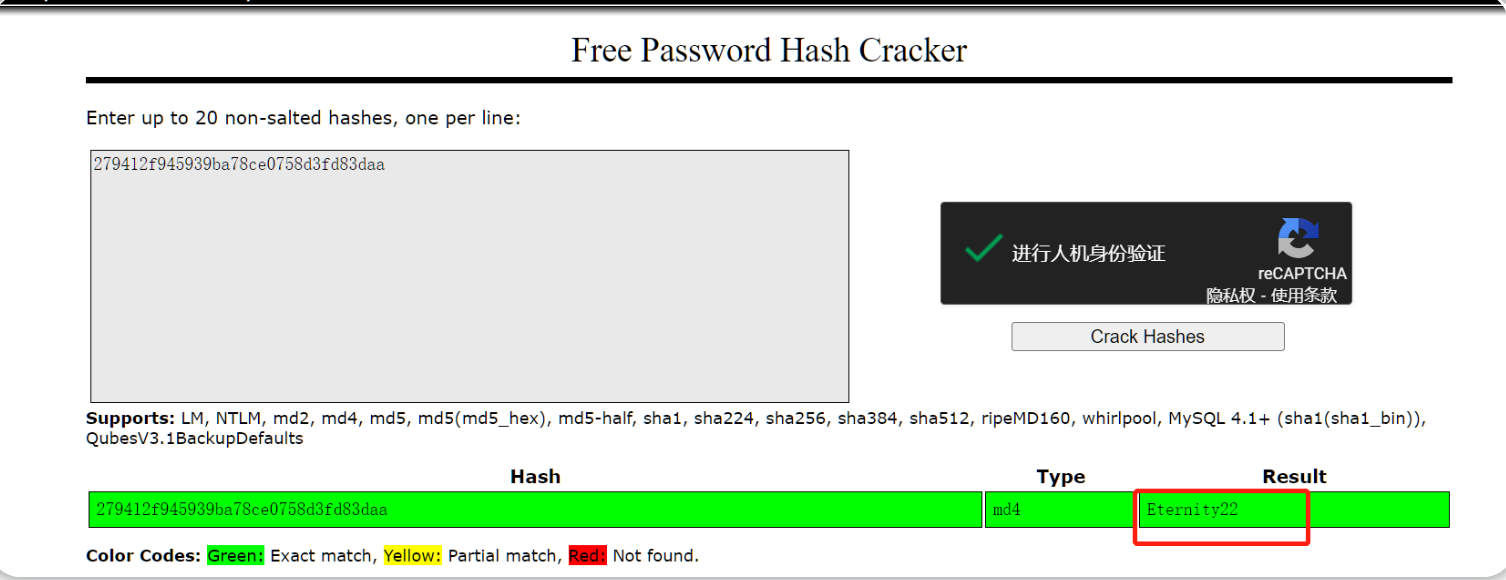

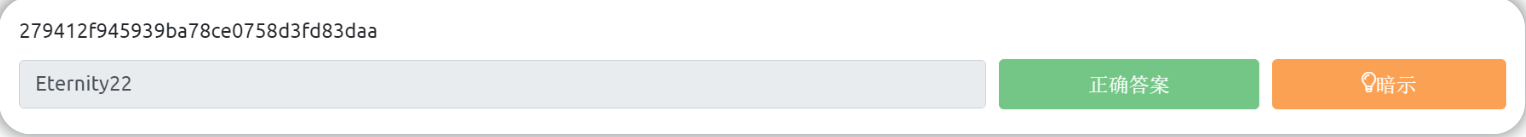

hash值5:279412f945939ba78ce0758d3fd83daa

识别hash类型

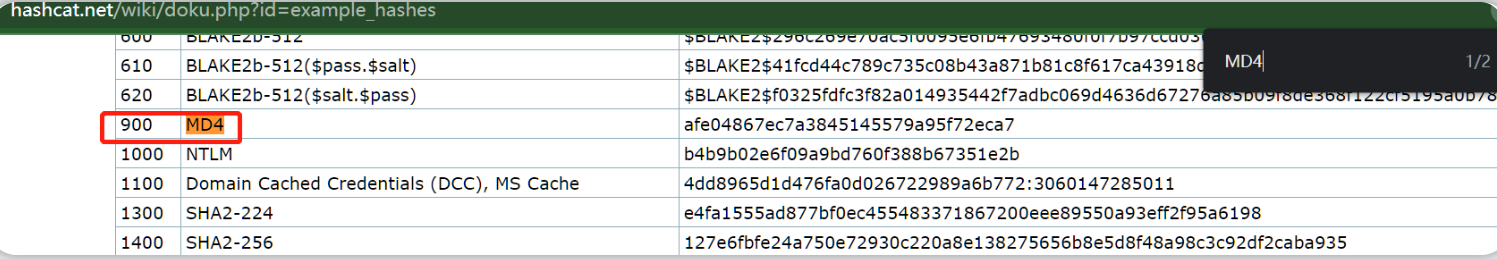

查找hashcat模式编号

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash5.txt文件中)

hashcat -m 900 hash5.txt /usr/share/wordlists/rockyou.txt

本题使用hashcat进行破解的效果不理想,所以我们选择使用以下网站进行在线破解:https://crackstation.net

破解结果为:Eternity22

Crack the hash Level 2

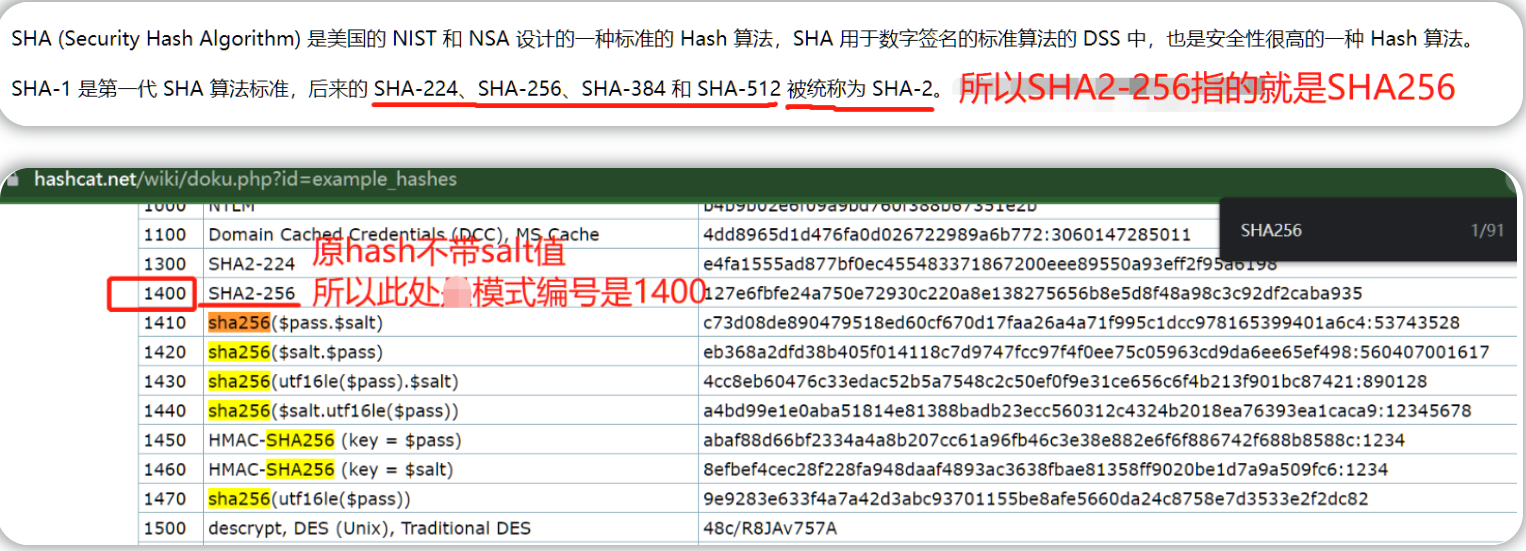

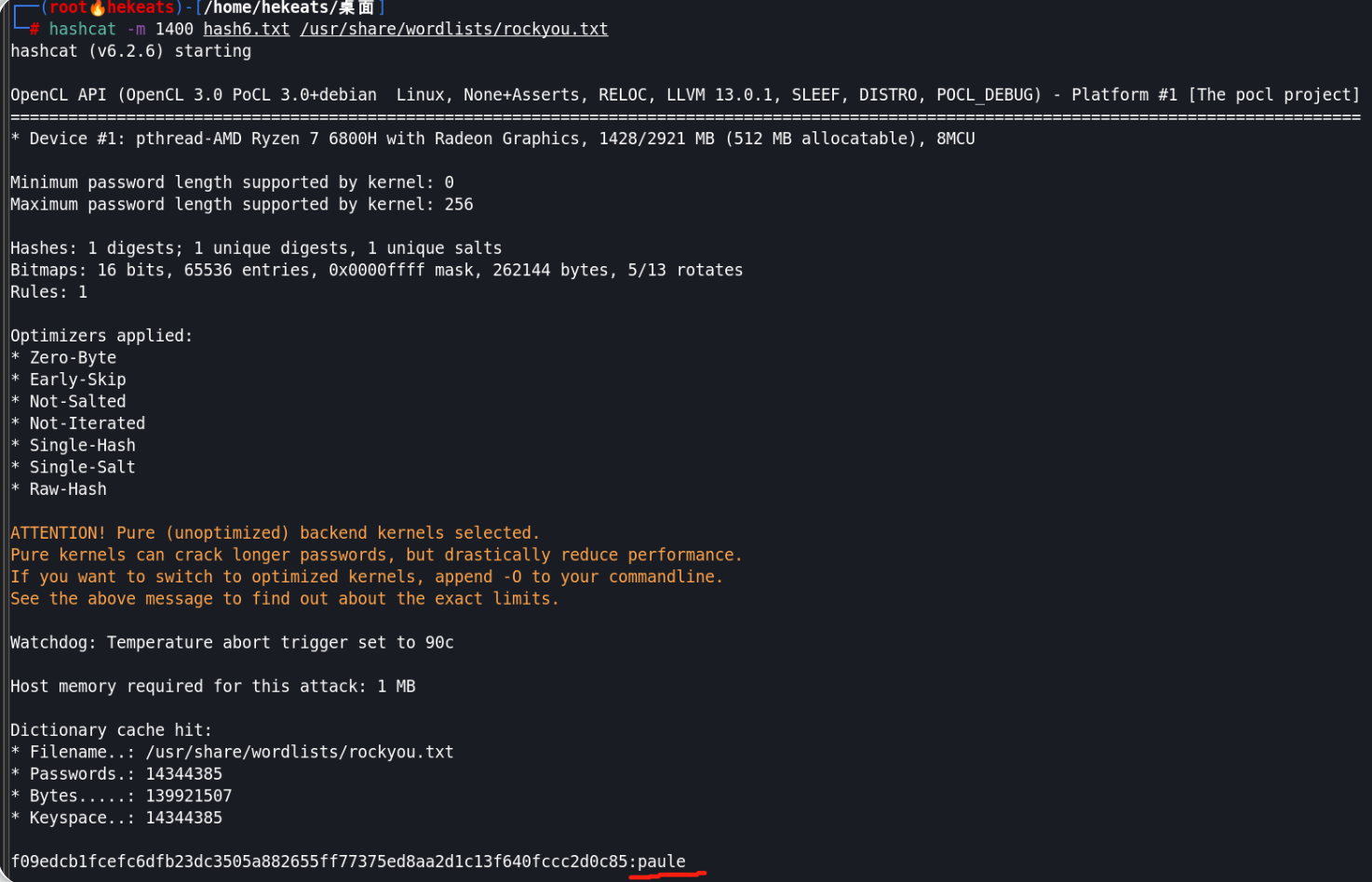

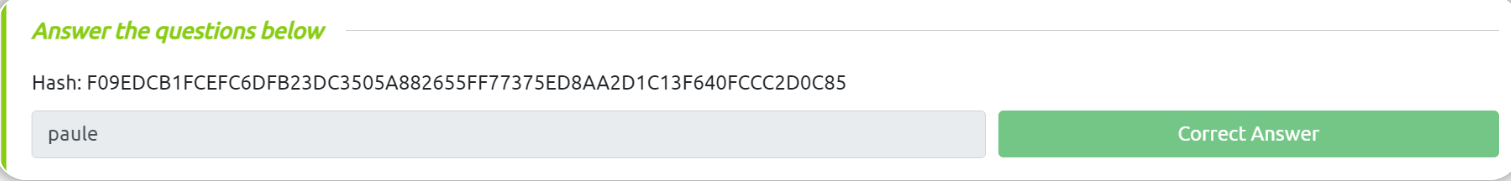

SHA256 HASH

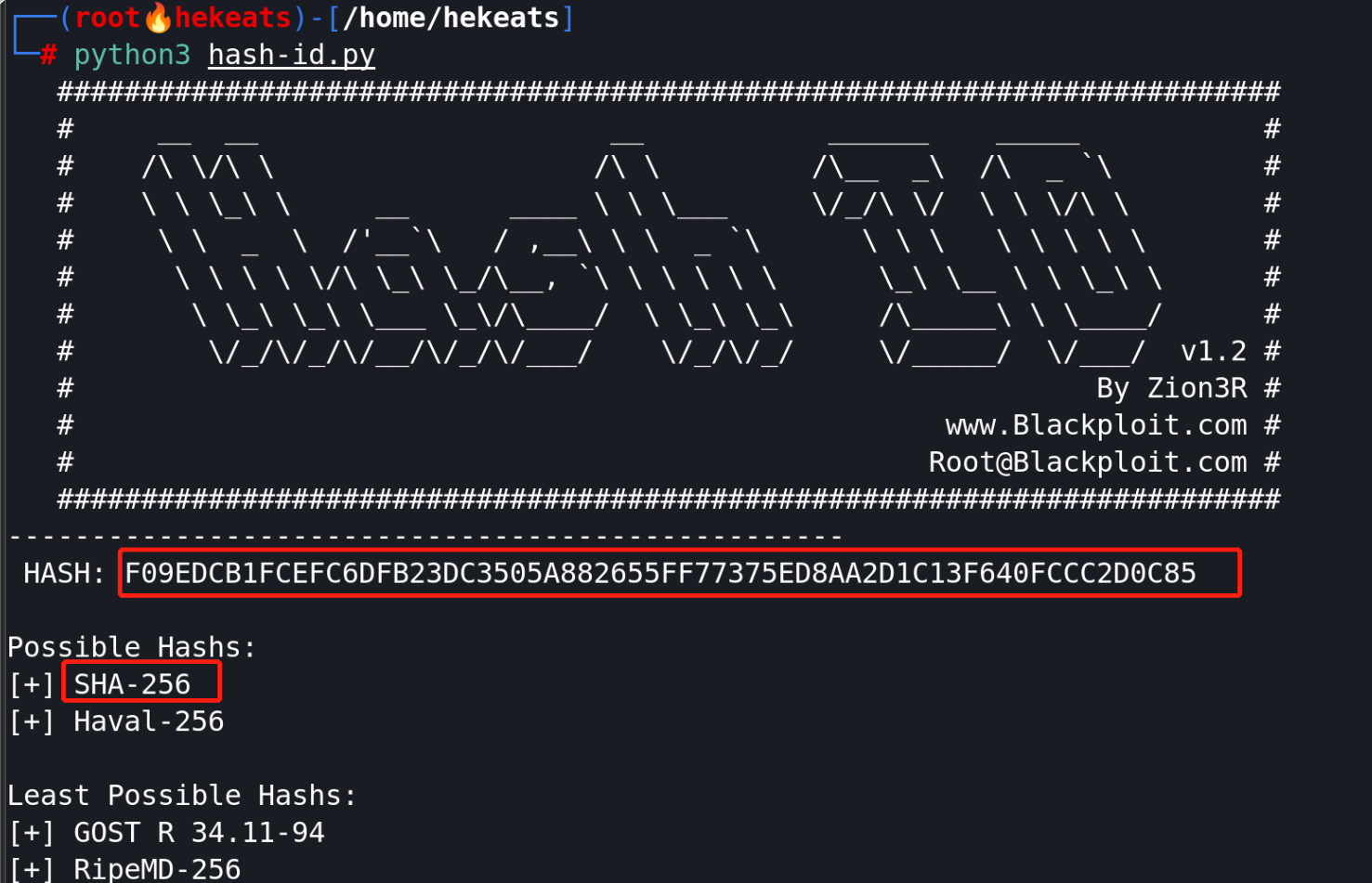

hash值6:F09EDCB1FCEFC6DFB23DC3505A882655FF77375ED8AA2D1C13F640FCCC2D0C85

识别hash类型

查找hashcat模式编号--此处的hash值和上文的hash值3的算法类型相同,所以此处hash值的模式编号也是1400 。

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash6.txt文件中)

hashcat -m 1400 hash6.txt /usr/share/wordlists/rockyou.txt

破解结果为:paule

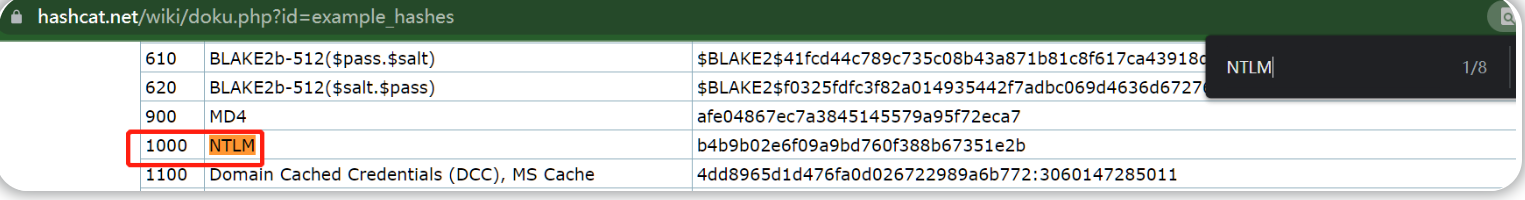

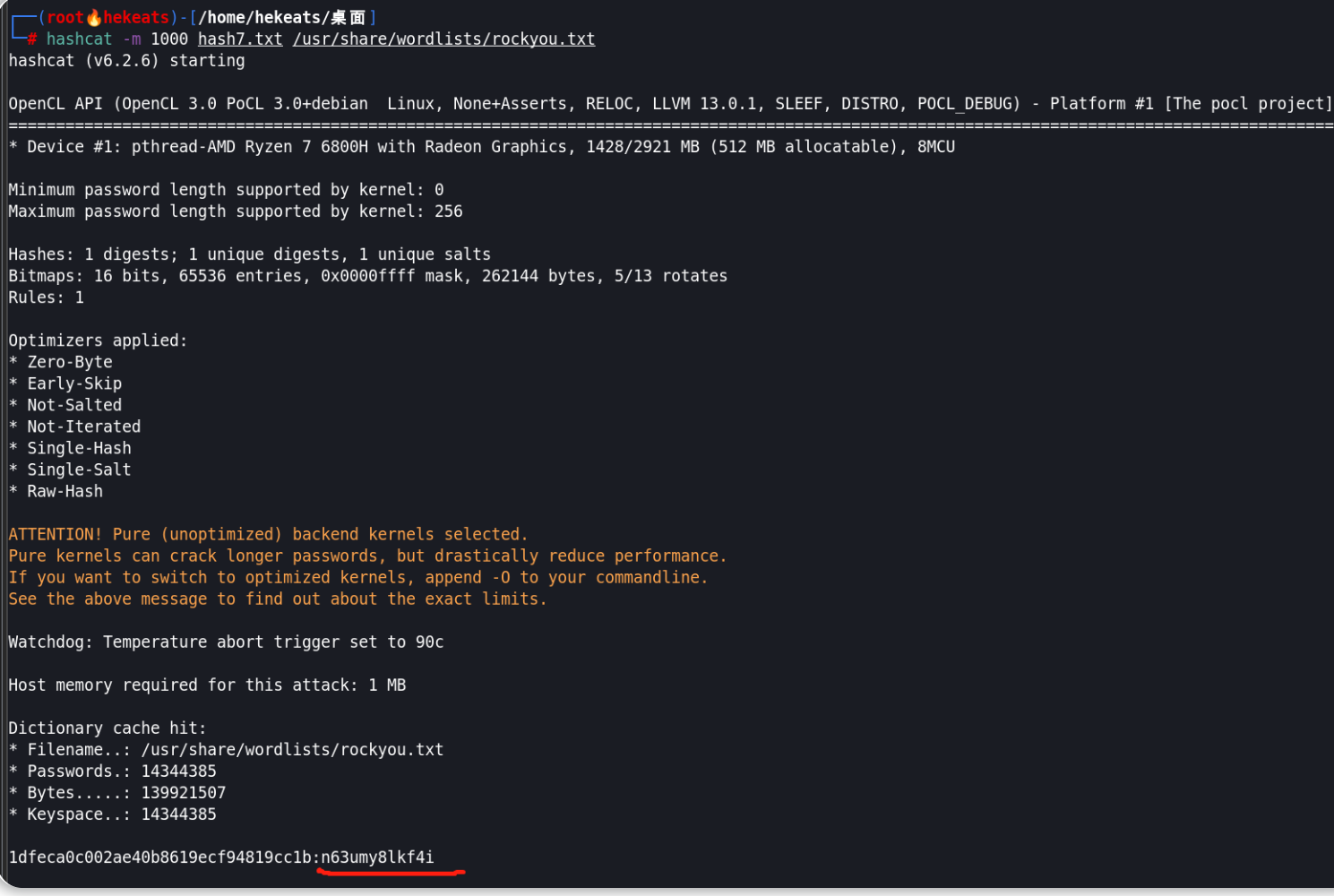

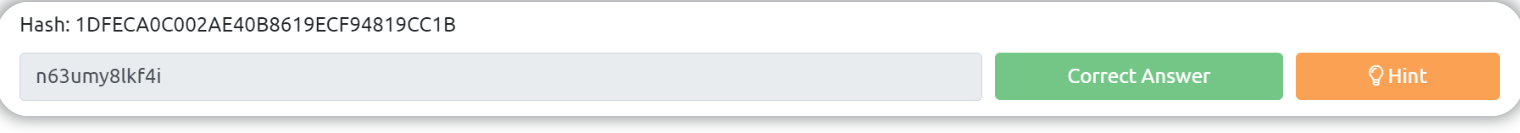

NTLM HASH

hash值7:1DFECA0C002AE40B8619ECF94819CC1B

识别hash类型(此处可以看一下该实验房间页面中的提示信息)

查找hashcat模式编号

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash7.txt文件中)

hashcat -m 1000 hash7.txt /usr/share/wordlists/rockyou.txt

破解结果为:n63umy8lkf4i

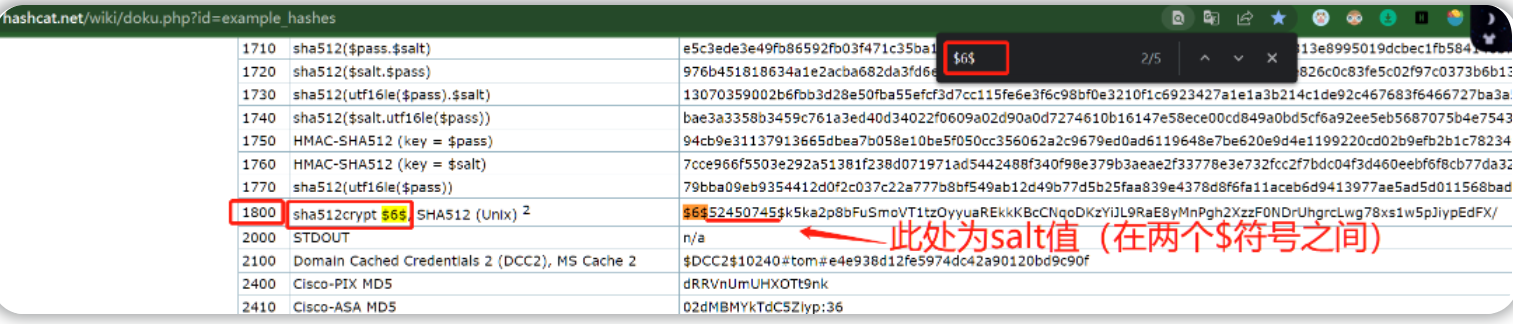

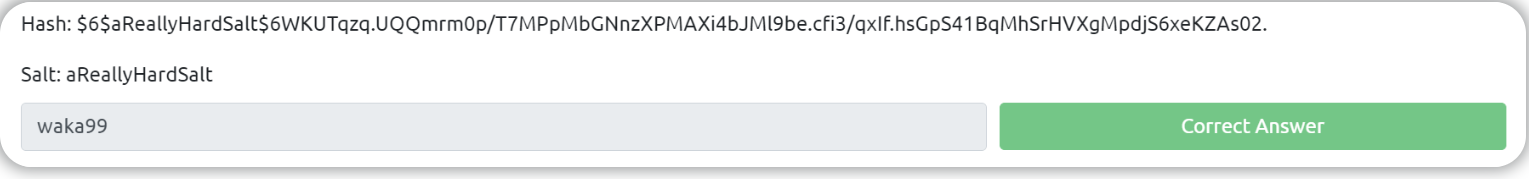

sha512crypt \(6\) HASH

hash值8:\(6\)aReallyHardSalt$6WKUTqzq.UQQmrm0p/T7MPpMbGNnzXPMAXi4bJMl9be.cfi3/qxIf.hsGpS41BqMhSrHVXgMpdjS6xeKZAs02.

注意本题中的hash值:salt值写在上面的第二个\(符号与第三个\)符号之间、上面的hash值所包含的最后一个字符是"." 请不要遗漏。

根据原hash值的格式前缀(\(6\))直接找到hash类型、hashcat模式编号:

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash8.txt文件中)

hashcat -m 1800 hash8.txt /usr/share/wordlists/rockyou.txt --force

本题使用hashcat进行破解的等待时间过长,所以我们选择使用以下网站进行在线破解:https://hashes.com/en/decrypt/hash

破解结果为:waka99

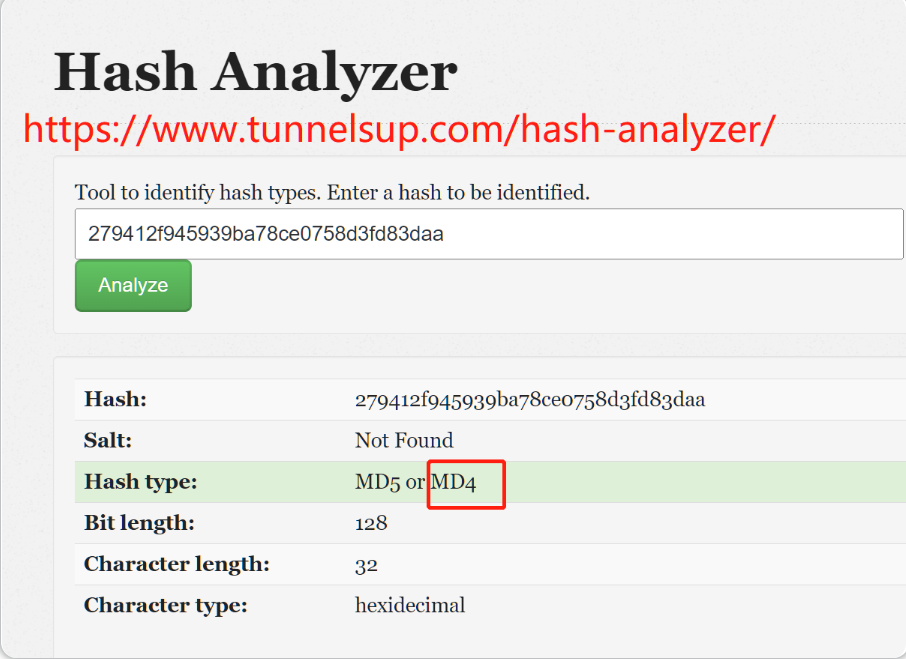

SHA1 (with $salt)--sha1加盐hash算法

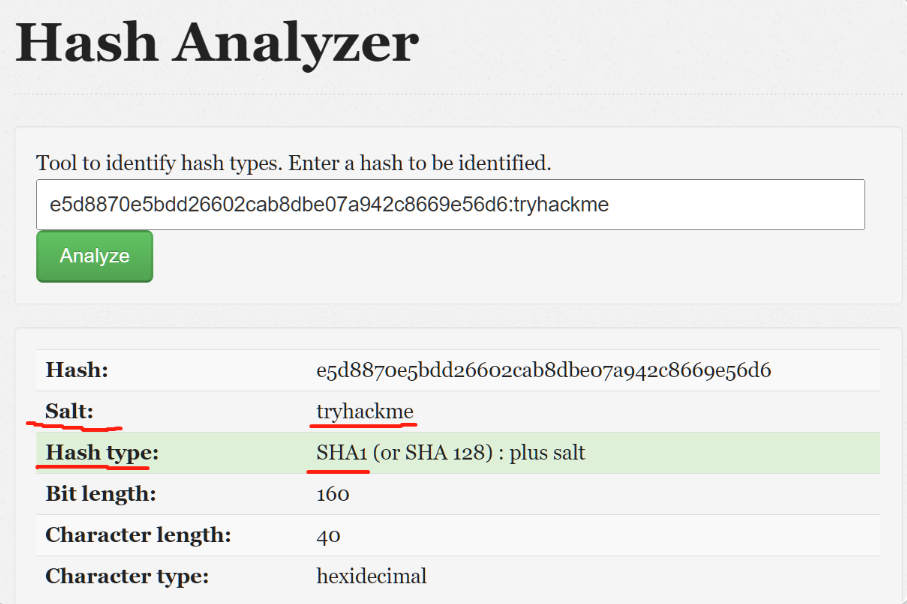

hash值9:e5d8870e5bdd26602cab8dbe07a942c8669e56d6:tryhackme

识别hash类型

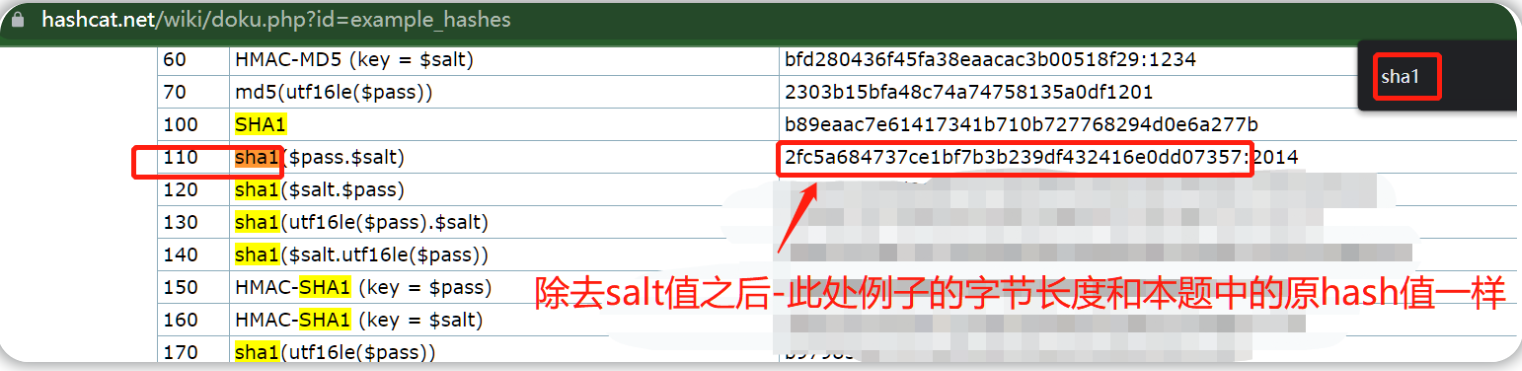

查找hashcat模式编号

tips:此处我们使用网站https://www.tunnelsup.com/hash-analyzer/ 测出了本题中除去salt值的原hash值字节长度与下图列表中的hashcat模式编号110所对应的hash示例一样(当然在对下图中的hash示例测量字节长度时,也需要除去salt值)。

使用hashcat进行hash破解(先将要破解的hash值 保存至kali机上的hash9.txt文件中)

hashcat -m 110 hash9.txt /usr/share/wordlists/rockyou.txt

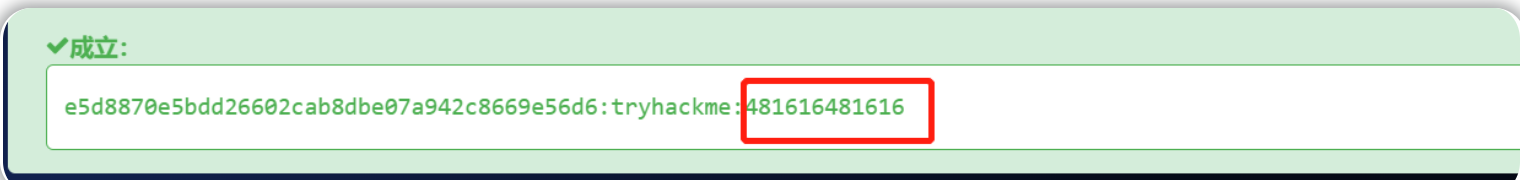

本题使用hashcat进行破解的效果不理想,所以我们选择使用以下网站进行在线破解:https://hashes.com/en/decrypt/hash

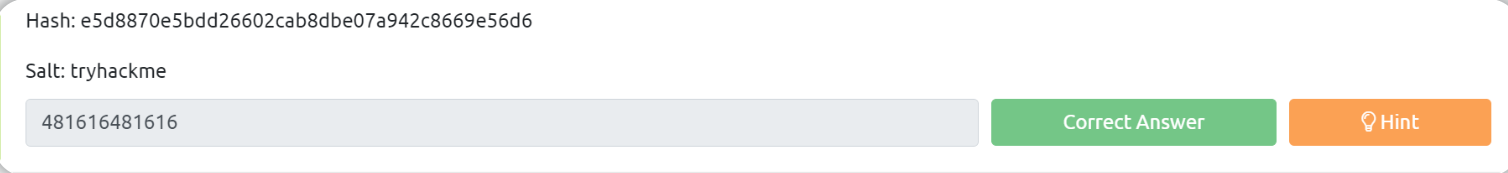

破解结果为:481616481616

hash破解辅助工具参考

在线hash破解网站1:https://crackstation.net

在线hash破解网站2:https://hashes.com/en/decrypt/hash

hashcat模式列表:https://hashcat.net/wiki/doku.php?id=example_hashes

hash类型识别脚本:https://github.com/blackploit/hash-identifier

在线hash类型识别1:https://md5hashing.net/hash_type_checker

在线hash类型识别2:https://www.tunnelsup.com/hash-analyzer

在线hash类型识别3:https://www.onlinehashcrack.com/hash-identification.php

练习hash破解--使用hashcat工具来破解不同hash算法加密下的hash值。

练习hash破解--使用hashcat工具来破解不同hash算法加密下的hash值。