【HTB】Crocodile

介绍

目录会显示在文章右侧。

一、关卡Crocodile

先创建实例:

TASK1

第一题:哪个nmap扫描参数表示在扫描过程中使用默认脚本?

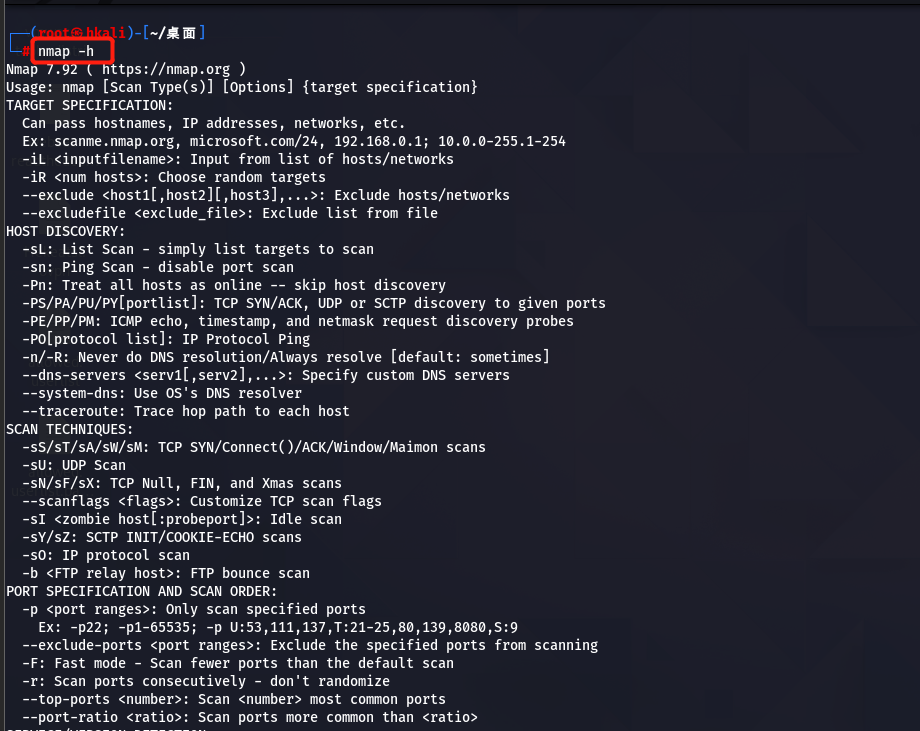

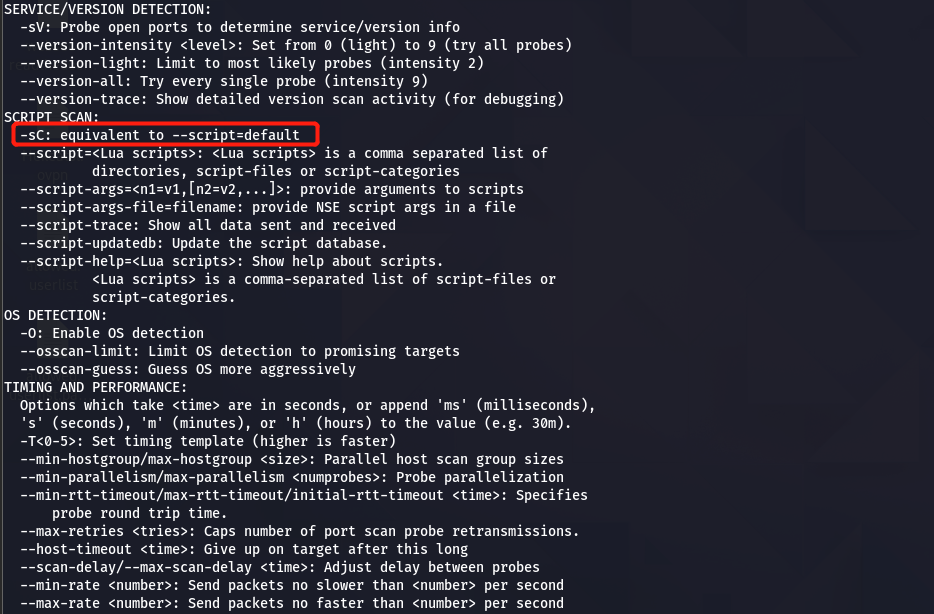

使用以下命令,查看帮助信息即可得到答案:

nmap -h

由图可知,答案为:-sC

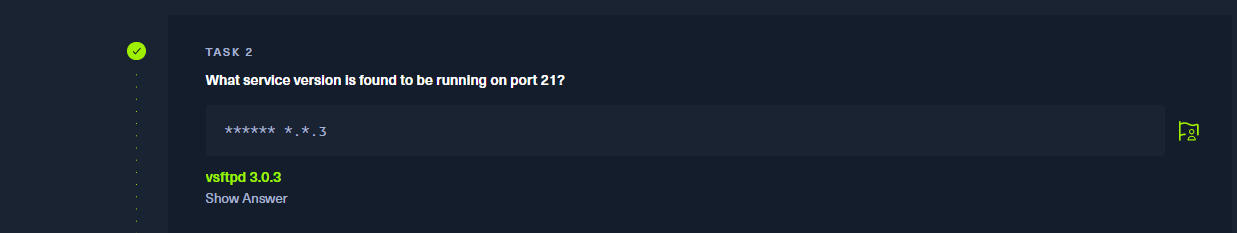

TASK2

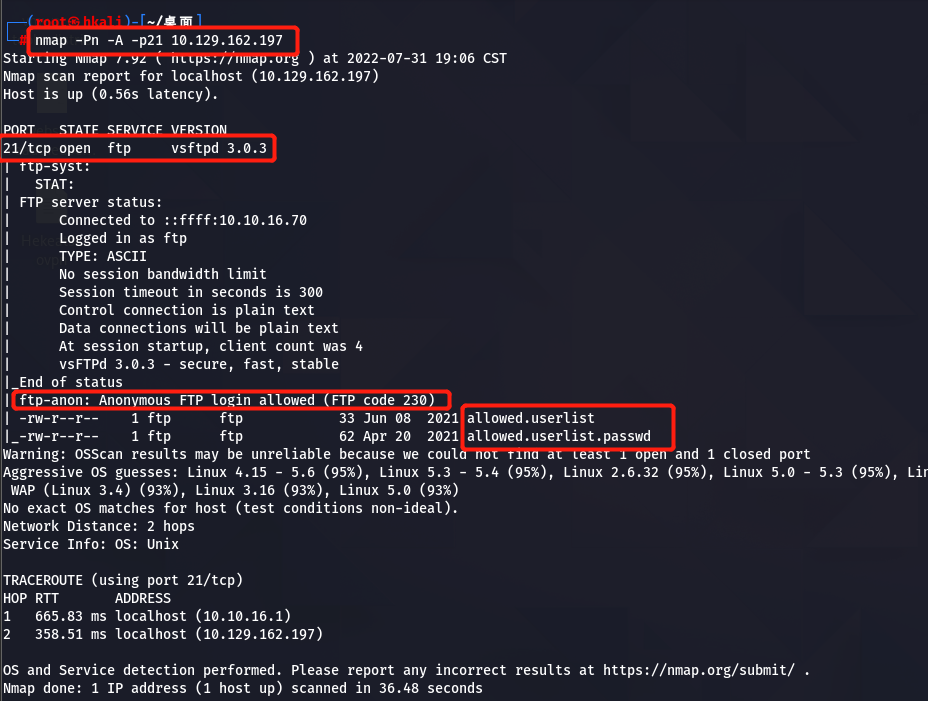

第二题:在端口21上运行的服务版本是什么?

使用命令:

nmap -Pn -A -p21 10.129.162.197

由上图可知,答案为: vsftpd 3.0.3

TASK3

第三题:“允许匿名FTP登录”消息返回给我们的FTP代码是什么?

由之前的Nmap扫描结果可知,答案为:230

TASK4

第四题:我们可以使用什么命令来下载我们在FTP服务器上找到的文件?

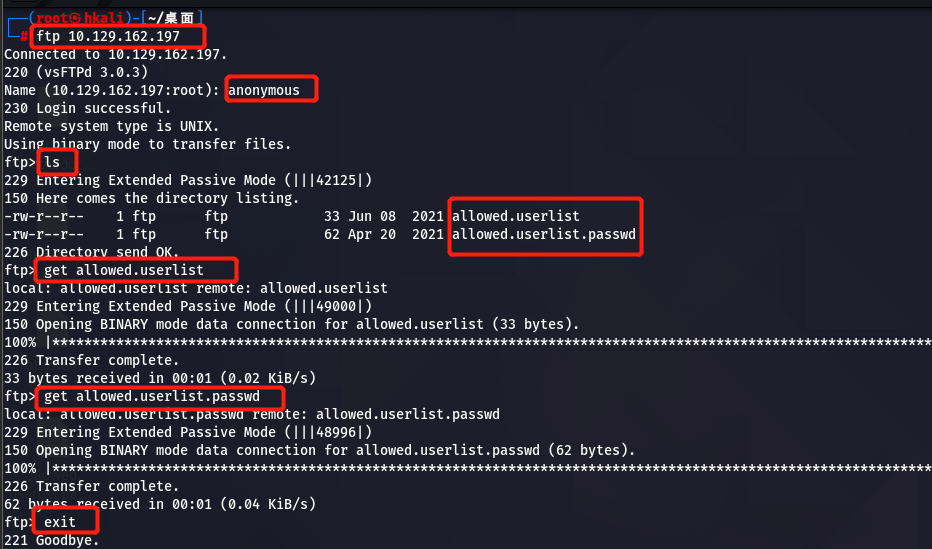

我们先使用以下命令连接目标机的ftp服务:

ftp 10.129.162.197

接着输入:

anonymous //匿名登录

使用以下命令:

ls//查看ftp服务器上的文件信息

get allowed.userlist//下载文件allowed.userlist到本地kali机

get allowed.userlist.passwd//下载文件allowed.userlist.passwd到本地kali机

exit//退出ftp服务

由图可知,答案为:get

TASK5

第五题:查看我们刚才所下载到的文件,文件内容中有一个看起来有更高权限的用户名,该用户名是什么?

使用命令 查看从ftp下载的文件:

cat allowed.userlist

cat allowed.userlist.passwd

由图可知,答案为:admin

TASK6

第六题:目标主机上运行的是什么版本的Apache HTTP服务器?

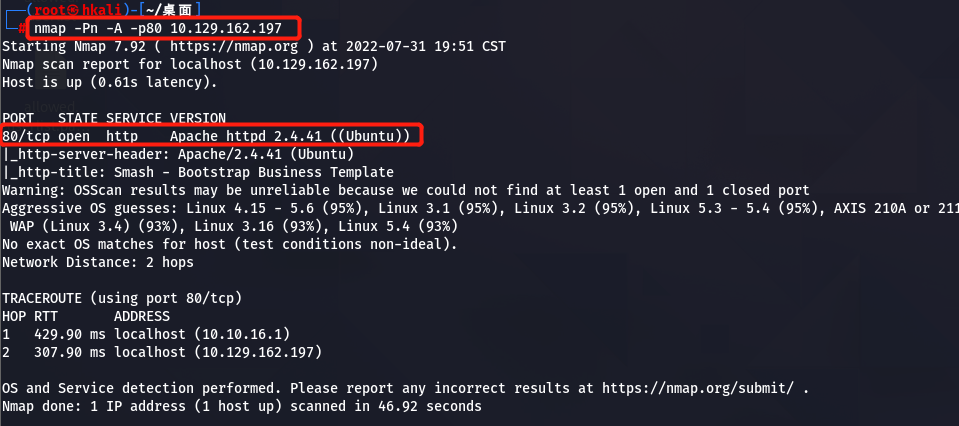

HTTP服务对应的默认端口为80,所以使用命令:

nmap -Pn -A -p80 10.129.162.197

由图可知,答案为:2.4.41

TASK7

第七题:已知有一个很方便的且能直接安装在我们的浏览器中的网站组件分析插件,该插件的名称是什么?

Wappalyzer是一个信息收集工具,主要用于对网站所用的组件进行分析,它可以作为浏览器插件而直接安装在浏览器中。

答案: Wappalyzer

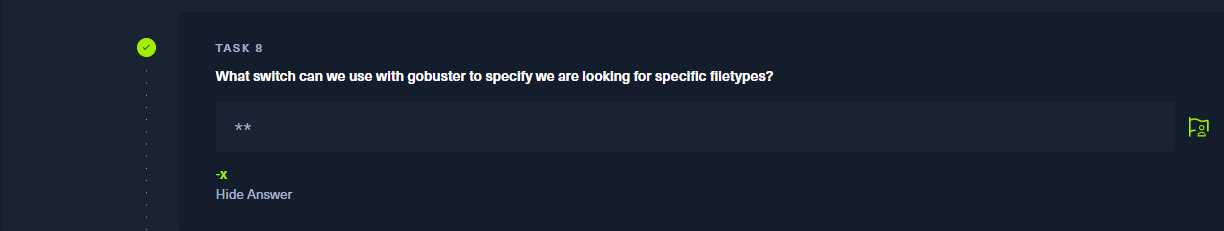

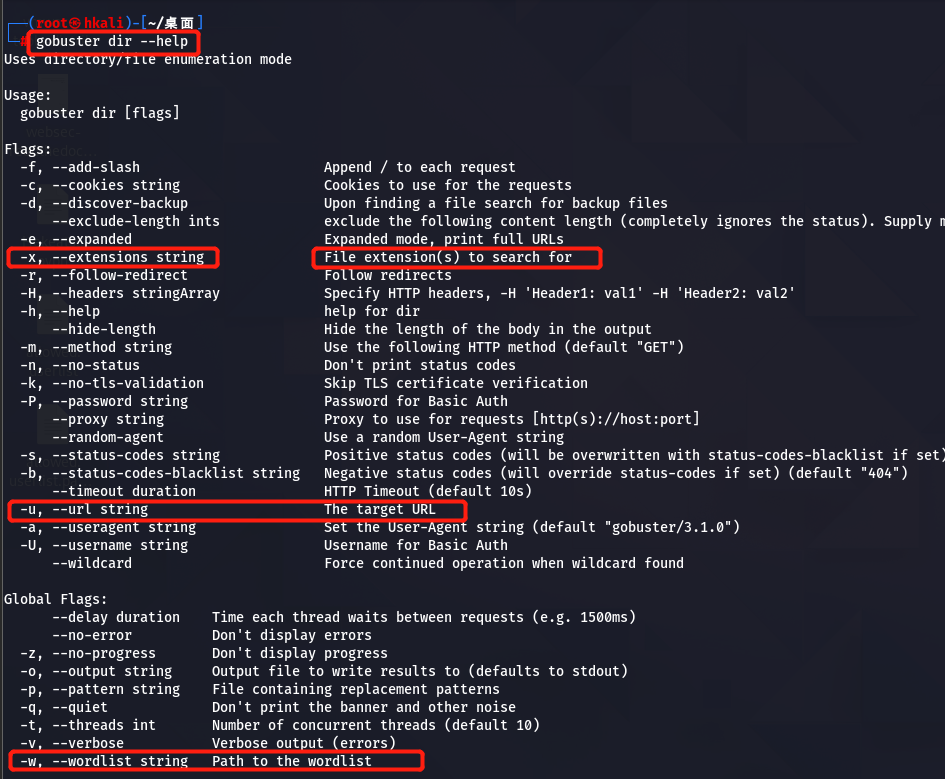

TASK8

第八题: 我们可以使用gobuster加上什么参数来指定我们正在寻找的特定文件类型?

使用命令查看:

gobuster dir --help或者gobuster dir -h

由图可知,答案为:-x

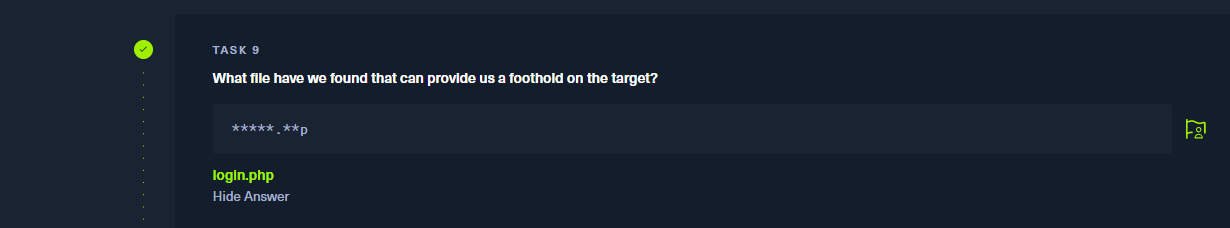

TASK9

第九题:我们找到了什么文件能让我们尝试初步访问目标?

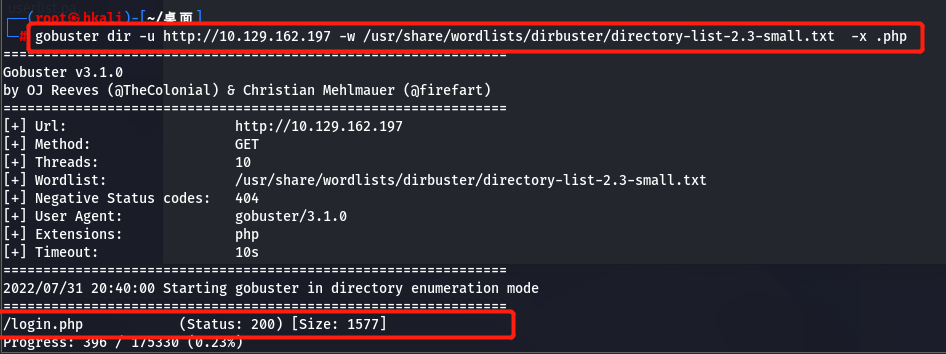

dirsearch,dirb,gobuster都能用于目录扫描,这些目录扫描工具的区别不大,使用效果主要看扫描所用的字典。

此处选择gobuster扫描目录:

gobuster dir -u http://10.129.162.197 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x .php

发现一个疑似登陆页面的php页面,按ctrl+c停止扫描。

由图可知,答案为: login.php

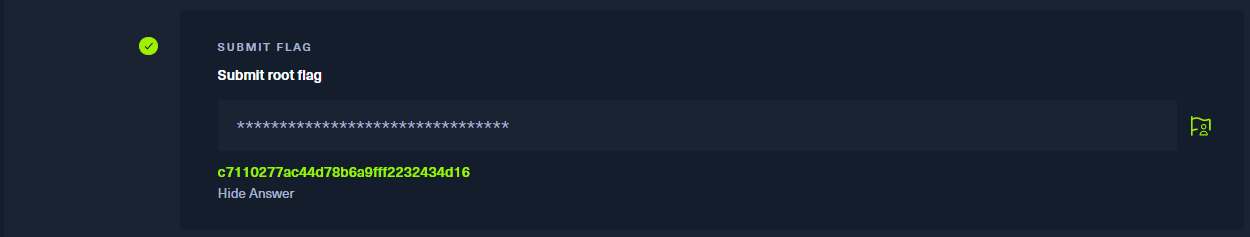

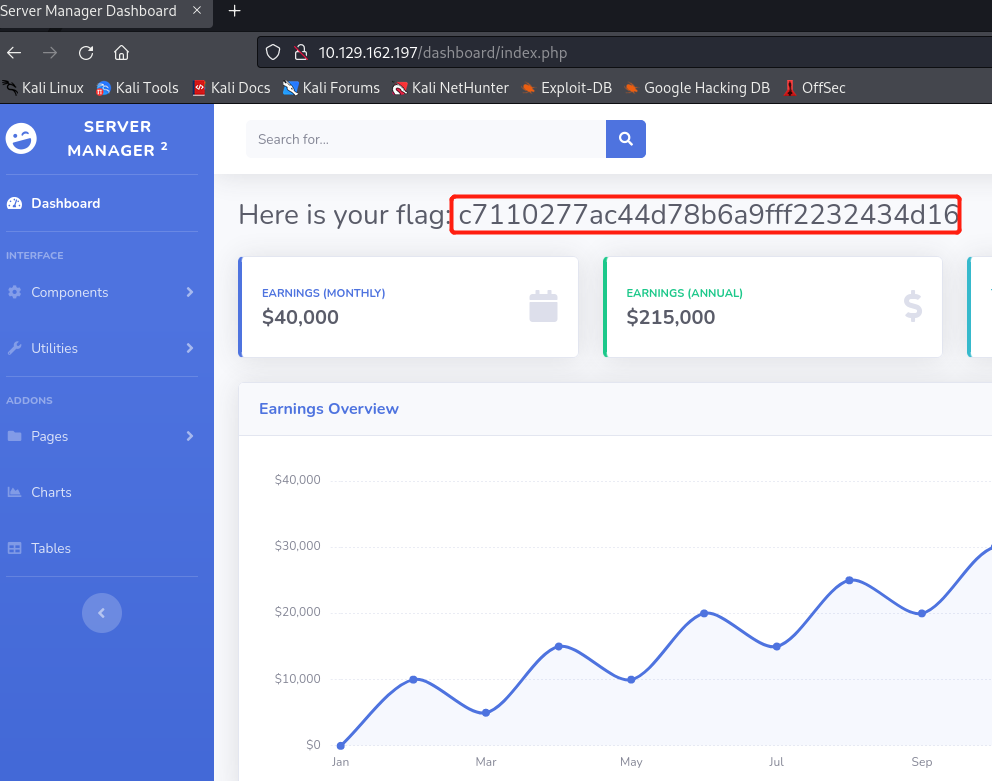

SUBMIT FLAG

在前文已经通过ftp下载了两个文件并查看了内容,发现疑似的用户名和密码;

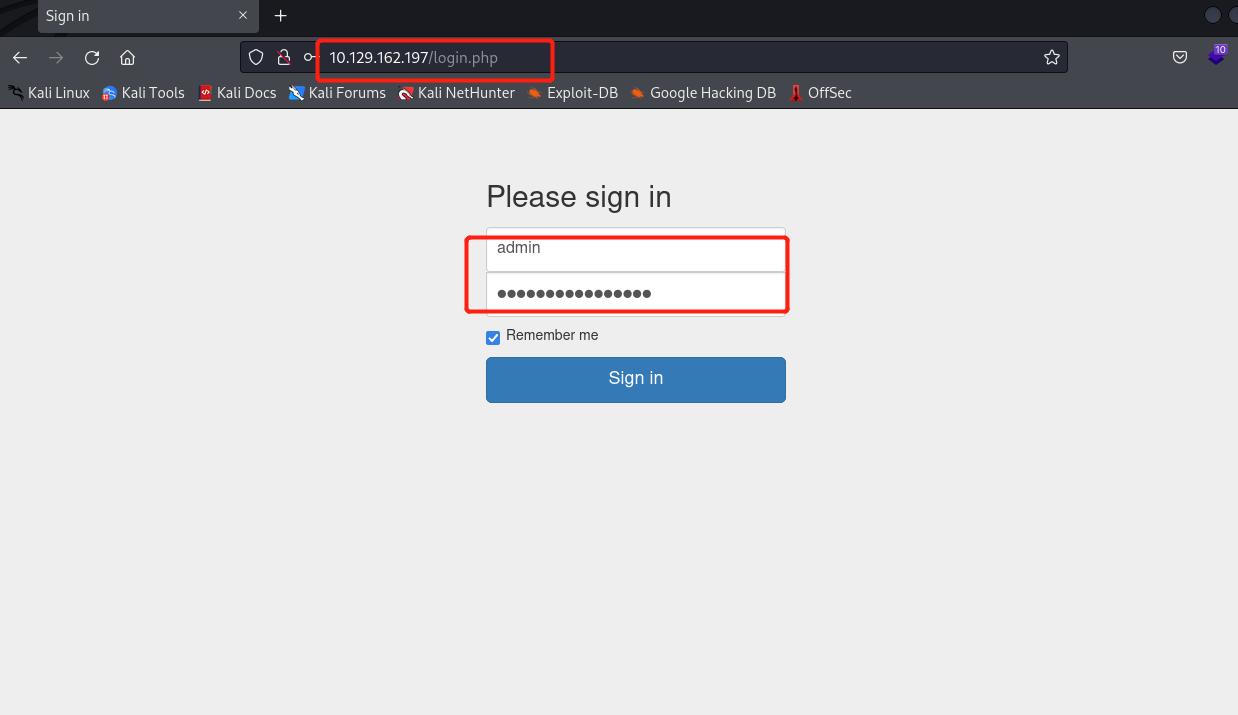

同时我们还通过使用gobuster扫描了目标站点目录,发现了一个疑似登陆页面login.php;

结合以上信息,我们可以使用已获取的账号admin以及密码值 尝试通过login.php页面进行登录:

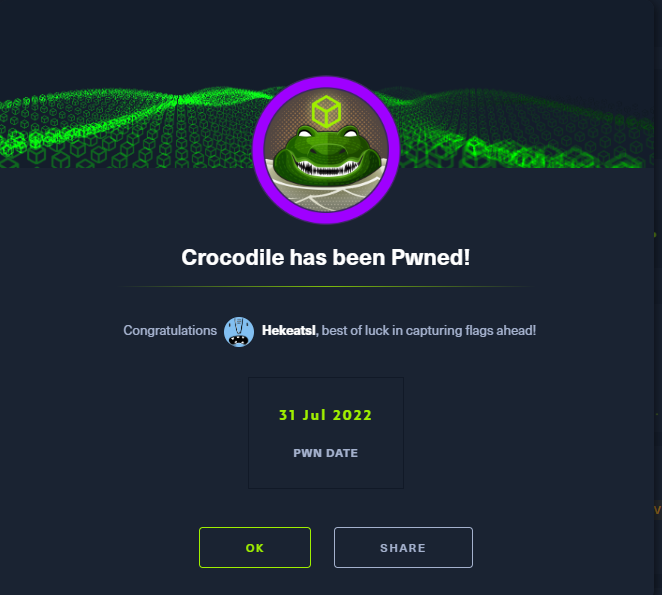

根据上图中的信息 提交flag,通关成功!!

二、工具介绍

指纹收集插件Wappalyzer

该工具可以在 Firefox -> Add-ons 搜索插件进行安装,Wappalyzer可以探测当前网站使用了哪些组件。

注意:免费版本的Wappalyzer插件使用效果有限。

靶机Crocodile

靶机Crocodile

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通