【HTB】Appointment

介绍

目录会显示在文章右侧。

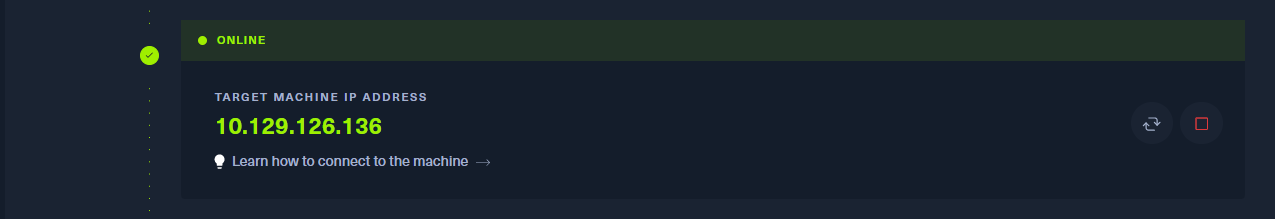

一、关卡Appointment

先创建实例:

TASK1

第一题:SQL的全称是?

SQL是结构化查询语言的缩写。

答案: Structured Query Language

TASK2

第二题:最常见的一种SQL漏洞类型是什么?

最常见的一种SQL漏洞类型为SQL注入漏洞

答案: SQL injection

TASK3

第三题:PII代表什么?

PII是个人可识别信息的缩写,在信息安全领域,PII被定义为:“可用于区分或追踪个人身份的信息,例如他们的姓名,社会安全号码,生物识别记录等,或与特定个人链接或可链接的其他个人或识别信息相结合,例如出生日期和地点,母亲的婚前姓氏等。”

答案: Personally Identifiable Information

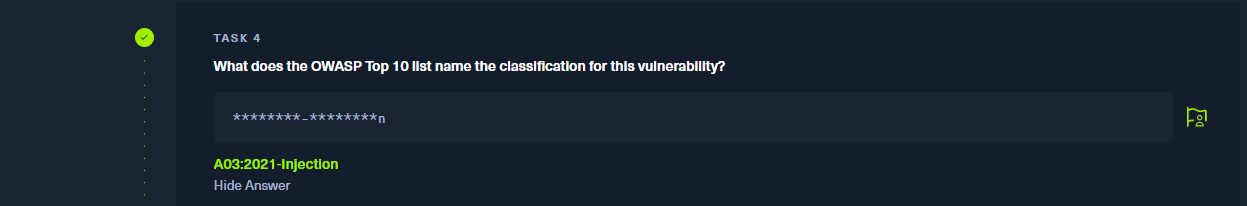

TASK4

第四题:OWASP top10列表对注入漏洞的命名为什么?

这个要查询OWASP top10的官网,2021年OWASP官网对注入类漏洞命名为:A03:2021-Injection

答案: A03:2021-Injection

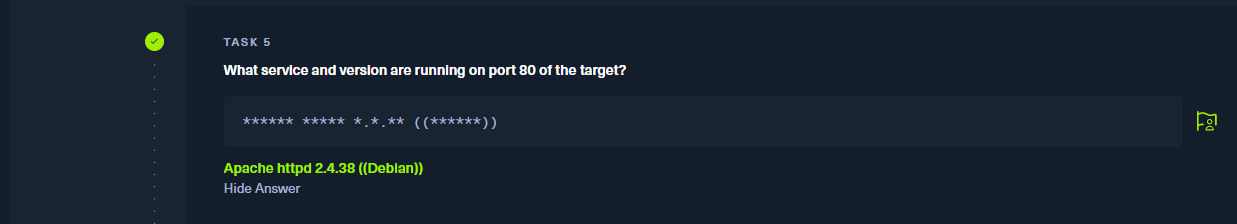

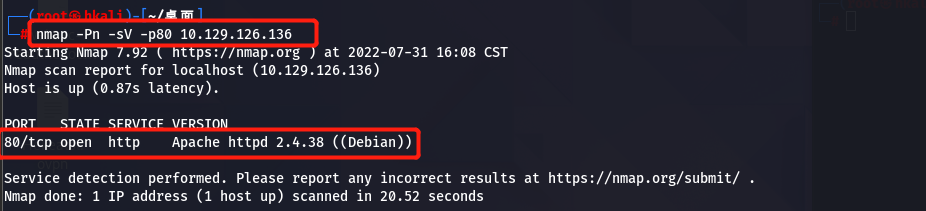

TASK5

第五题:目标的80端口上运行的服务和版本是什么?

输入命令:

nmap -Pn -sV -p80 10.129.126.136

答案: Apache httpd 2.4.38 ((Debian))

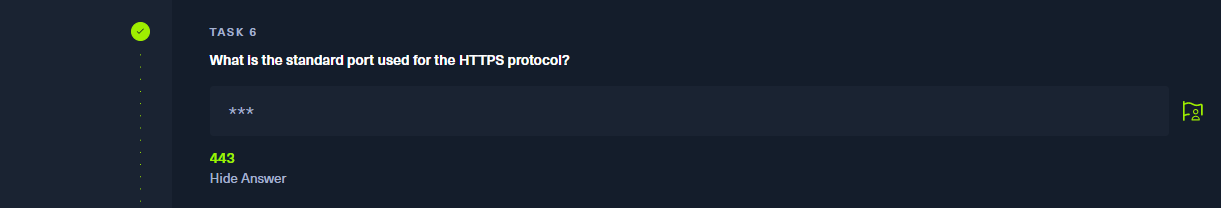

TASK6

第六题:HTTPS协议使用的标准端口是什么?

答案:443

TASK7

第七题:利用登录页面的一种基于运气的登录技巧是什么?

这里指的是暴力破解

答案: brute-forcing

TASK8

第八题:在web应用术语中,文件夹叫什么?

答案:directory

TASK9

第九题:“未找到”错误的响应代码是什么?

答案:404

TASK10

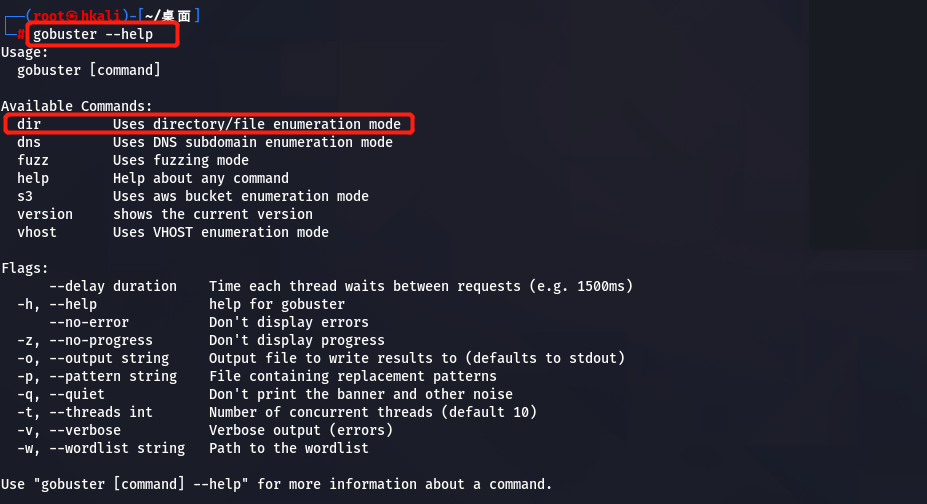

第十题:我们使用gobuster命令加上什么参数来表示 我们正在寻找的是目录,而不是子域?

gobuster是一个使用go语言编写的用于目录爆破的命令行工具。

输入命令可以查看gobuster的用法:

gobuster --help

答案:dir

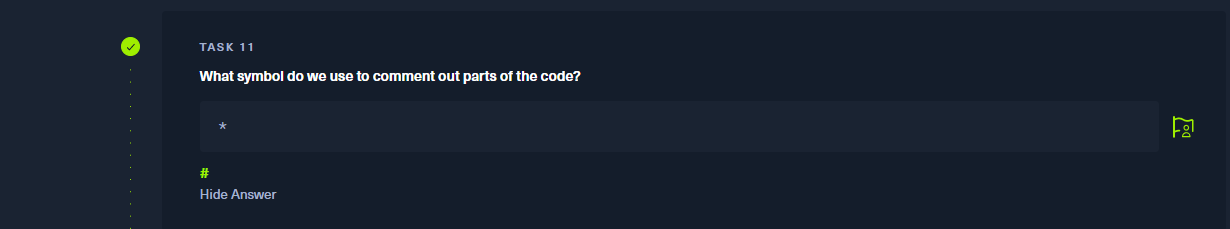

TASK11

第十一题:我们用什么符号来注释代码的某些部分?

此处指的是SQL语句中常用的注释符号

答案:#

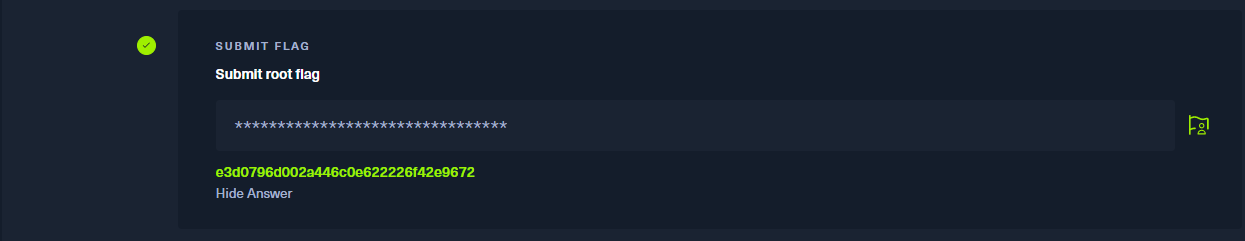

SUBMIT FLAG

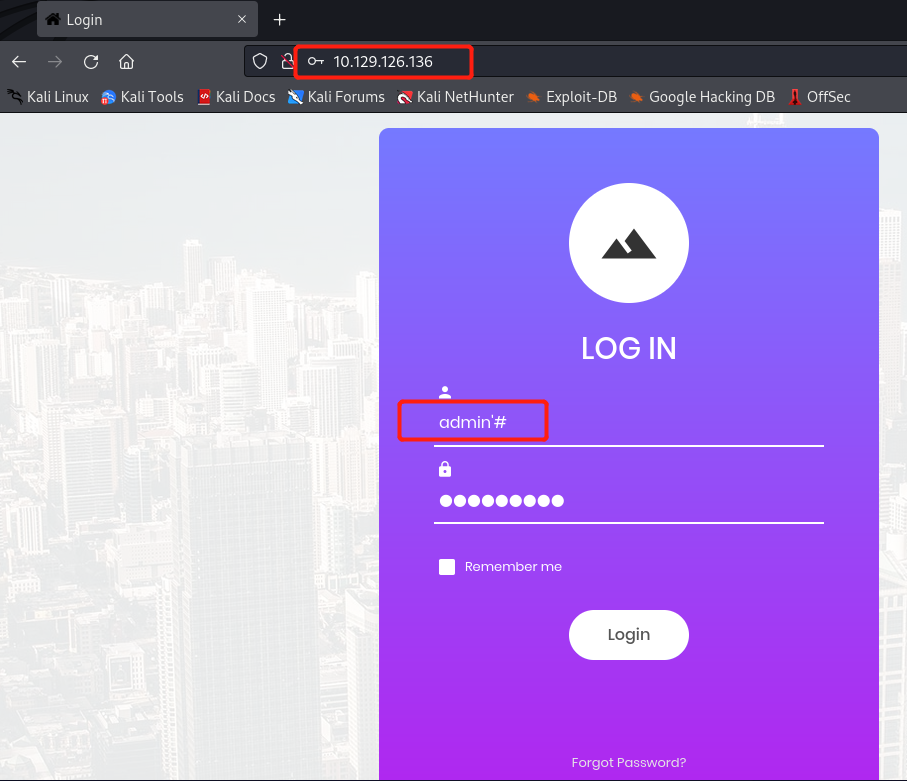

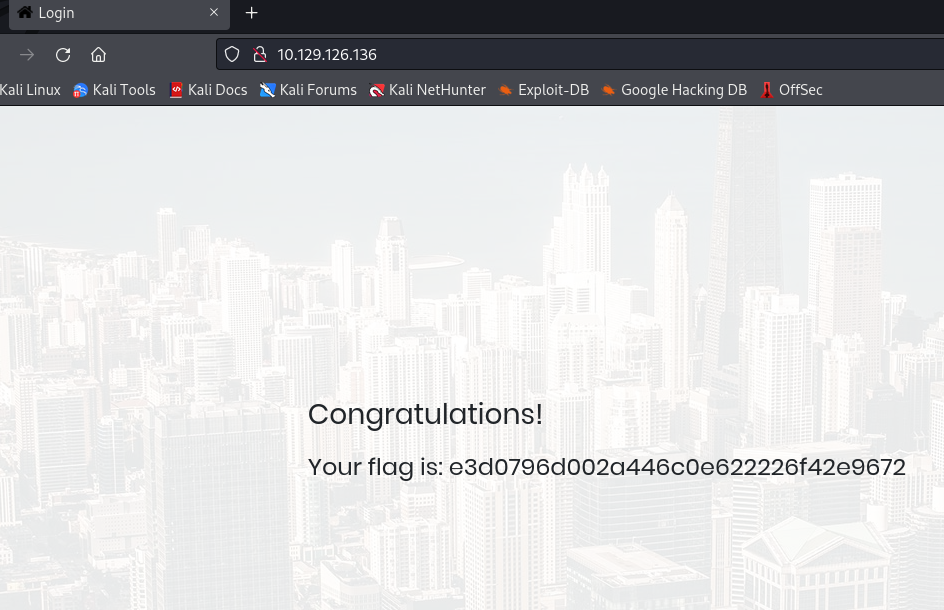

由于靶机上开启了http服务,我们在本地机的浏览器Url中输入目标IP地址,查看加载出来的网页内容--是一个登陆页面;

我们在登录页面尝试使用sql注入的万能登录语句,在账户栏输入:

admin'#

//admin为管理员默认账户名称,此处输入的数据会传递到后端的SQL语句中,使用单引号可以闭合输入的admin字段

//接着我们使用注释符号#来注释后端的SQl语句的password验证部分,所以我们可以随意输入密码 以进行登录。

密码随意输入,点击登陆,成功跳转界面并得到flag。

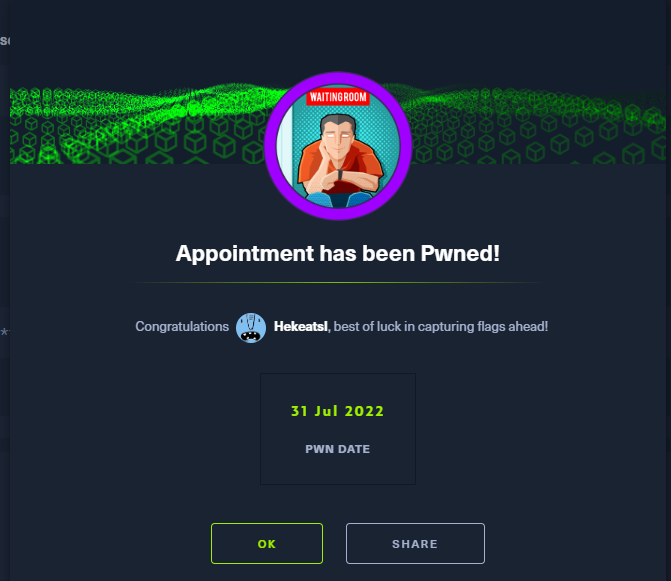

提交flag,成功通关!!

靶机Appointment

靶机Appointment

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通