摘要:  0x01 漏洞相关信息 产品介绍 HMS是孟加拉国Kabir Khyrul个人开发者的一种基于计算机或网络的医院管理系统。有助于管理医院或任何医疗机构的运作。 漏洞概述 2022年3月15日,CVE收录了编号CVE-2022-25491漏洞,该漏洞为在HMS v1.0版本中存在SQL注入漏洞,该 阅读全文

0x01 漏洞相关信息 产品介绍 HMS是孟加拉国Kabir Khyrul个人开发者的一种基于计算机或网络的医院管理系统。有助于管理医院或任何医疗机构的运作。 漏洞概述 2022年3月15日,CVE收录了编号CVE-2022-25491漏洞,该漏洞为在HMS v1.0版本中存在SQL注入漏洞,该 阅读全文

0x01 漏洞相关信息 产品介绍 HMS是孟加拉国Kabir Khyrul个人开发者的一种基于计算机或网络的医院管理系统。有助于管理医院或任何医疗机构的运作。 漏洞概述 2022年3月15日,CVE收录了编号CVE-2022-25491漏洞,该漏洞为在HMS v1.0版本中存在SQL注入漏洞,该 阅读全文

0x01 漏洞相关信息 产品介绍 HMS是孟加拉国Kabir Khyrul个人开发者的一种基于计算机或网络的医院管理系统。有助于管理医院或任何医疗机构的运作。 漏洞概述 2022年3月15日,CVE收录了编号CVE-2022-25491漏洞,该漏洞为在HMS v1.0版本中存在SQL注入漏洞,该 阅读全文

posted @ 2022-05-09 22:43

HOPEAMOR

阅读(2635)

评论(0)

推荐(1)

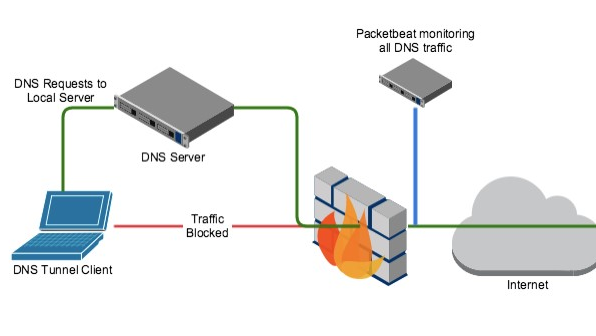

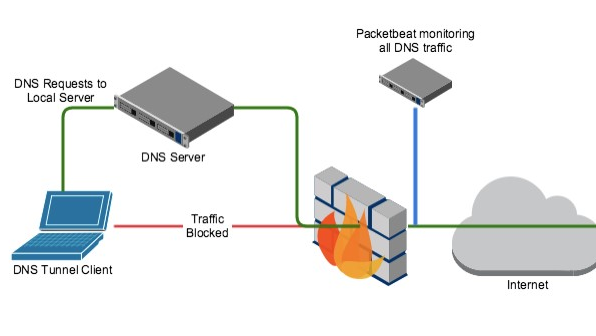

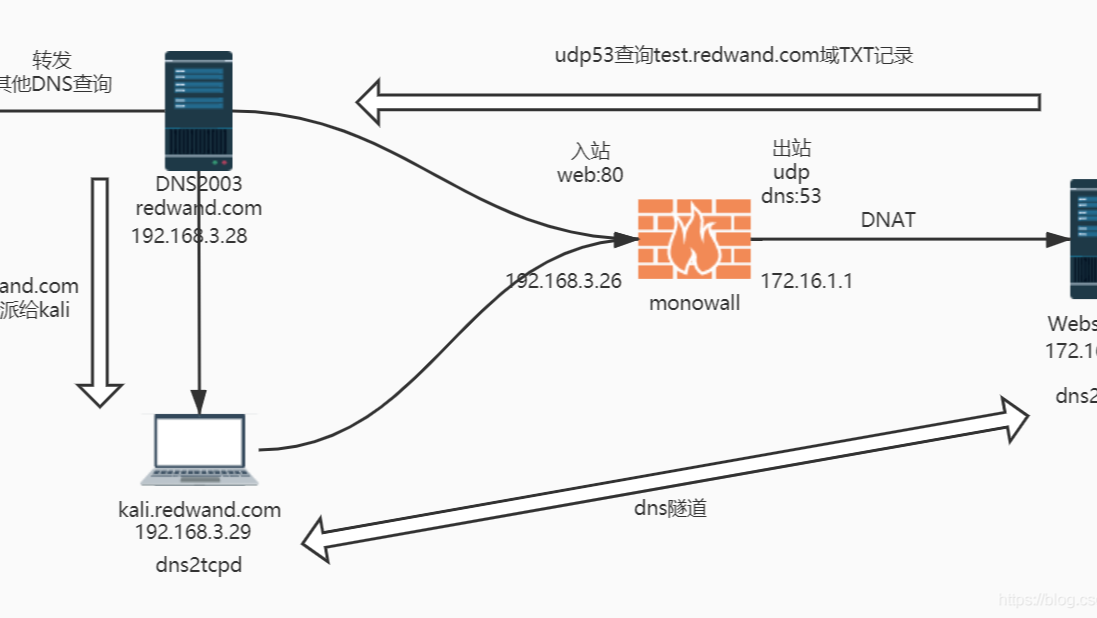

摘要:  0x01 前言 DNS是用来做域名解析的,是连接互联网的关键,故即使是企业内网,在防火墙高度关闭下,也有着很好的连通性,但是黑客却可以通过将其他协议的内容封装再DNS协议中,然后通过DNS请求和响应来传输数据和完成控制。 0x02 DNS隧道的方式 目前DNS隧道目前按照连接方式来分:直连隧道和中继 阅读全文

0x01 前言 DNS是用来做域名解析的,是连接互联网的关键,故即使是企业内网,在防火墙高度关闭下,也有着很好的连通性,但是黑客却可以通过将其他协议的内容封装再DNS协议中,然后通过DNS请求和响应来传输数据和完成控制。 0x02 DNS隧道的方式 目前DNS隧道目前按照连接方式来分:直连隧道和中继 阅读全文

0x01 前言 DNS是用来做域名解析的,是连接互联网的关键,故即使是企业内网,在防火墙高度关闭下,也有着很好的连通性,但是黑客却可以通过将其他协议的内容封装再DNS协议中,然后通过DNS请求和响应来传输数据和完成控制。 0x02 DNS隧道的方式 目前DNS隧道目前按照连接方式来分:直连隧道和中继 阅读全文

0x01 前言 DNS是用来做域名解析的,是连接互联网的关键,故即使是企业内网,在防火墙高度关闭下,也有着很好的连通性,但是黑客却可以通过将其他协议的内容封装再DNS协议中,然后通过DNS请求和响应来传输数据和完成控制。 0x02 DNS隧道的方式 目前DNS隧道目前按照连接方式来分:直连隧道和中继 阅读全文

posted @ 2022-05-09 21:53

HOPEAMOR

阅读(1192)

评论(0)

推荐(0)

0x01 dns2tcp绕过的原理 dns2tcp是一款基于c/s架构的软件,它可以将通信报文夹藏在udp协议的TXT解析记录中,进而形成dns隧道。dns隧道通过dns2tcpc对本地端口的监听,实现端口转发,进而对远程主机上的应用端口进行访问。大致了解了原理,下面我们通过一个模拟实验来学习一下d

0x01 dns2tcp绕过的原理 dns2tcp是一款基于c/s架构的软件,它可以将通信报文夹藏在udp协议的TXT解析记录中,进而形成dns隧道。dns隧道通过dns2tcpc对本地端口的监听,实现端口转发,进而对远程主机上的应用端口进行访问。大致了解了原理,下面我们通过一个模拟实验来学习一下d  1、下载安装包 打开官网,跳转至下载界面,选择对应版本的安装包,拷贝其链接,这里是手动安装,所以下载tgz安装包,如果要自动化安装,选择server的rpm自动安装包 https://www.mongodb.com/try/download/community 这里直接使用wget下载至服务器中,然

1、下载安装包 打开官网,跳转至下载界面,选择对应版本的安装包,拷贝其链接,这里是手动安装,所以下载tgz安装包,如果要自动化安装,选择server的rpm自动安装包 https://www.mongodb.com/try/download/community 这里直接使用wget下载至服务器中,然  浙公网安备 33010602011771号

浙公网安备 33010602011771号