文件上传fuzz工具-Upload_Auto_Fuzz

一、工具介绍

在日常遇到文件上传时,如果一个个去测,会消耗很多时间,如果利用工具去跑的话就会节省很多时间,本Burp Suite插件专为文件上传漏洞检测设计,提供自动化Fuzz测试,共300+条payload。

源地址:

https://github.com/T3nk0/Upload_Auto_Fuzz

二、功能特点

waf绕过功能

- 后缀变异:ASP/ASPX/PHP/JSP后缀混淆(空字节、双扩展名、特殊字符等)

- 内容编码:MIME编码、Base64编码、RFC 2047规范绕过

- 协议攻击:HTTP头拆分、分块传输编码、协议走私

系统特性

windwos特性

-

NTFS数据流(::$DATA)

-

保留设备名(CON, AUX)

-

长文件名截断

linux特性

- Apache多级扩展解析

- 路径遍历尝试

- 点号截断攻击

内容欺骗

- 魔术字节注入(GIF/PNG/PDF头)

- SVG+XSS组合攻击

- 文件内容混淆(注释插入、编码变异)

三、使用指南及效果

这里以uploads-labs为例,选择一个文件上传

然后burp开启拦截,抓包

右键选择

将这两个地方添加变量

点击payload选择此处

点击选择生成器,选择此处即可

取消勾选,默认是勾选的,如下

随后即可攻击,然后查看相应结果即可

四、安装教程

首先下载安装包,然后解压

打开burp,进入扩展设置点击添加

选择python然后选择下载的py文件即可

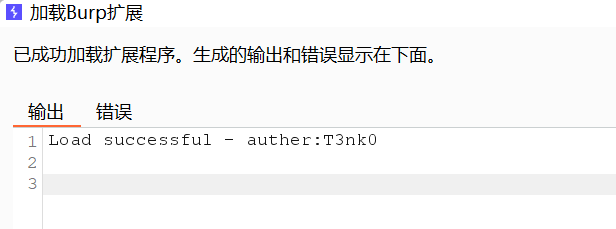

如下即成功导入

浙公网安备 33010602011771号

浙公网安备 33010602011771号