DVWA靶场搭建及错误解决教程

1.DVWA靶场搭建及错误解决教程

2.DVWA靶场Brute Force (暴力破解) 漏洞low(低),medium(中等),high(高),impossible(不可能的)所有级别通关教程及代码审计3.DVWA靶场Command Injection(命令注入) 漏洞所有级别通关教程及源码审计4.DVWA靶场File Inclusion (文件包含) 漏洞所有级别通关教程及源码解析5.DVWA靶场File Upload(文件上传) 漏洞所有级别通关教程及源码审计6.DVWA靶场Weak Session IDs(弱会话) 漏洞所有级别通关教程及源码审计7.DVWA靶场Insecure CAPTCHA(不安全验证)漏洞所有级别通关教程及源码审计8.DVWA靶场Open HTTP Redirect (重定向) 漏洞所有级别通关教程及源码审计9.DVWA靶场JavaScript Attacks漏洞low(低),medium(中等),high(高),impossible(不可能的)所有级别通关教程10.DVWA靶场CSP Bypass (漏洞绕过) 漏洞通关及源码审计11.DVWA靶场Authorisation Bypass (未授权绕过) 漏洞通关教程及源码审计12.DVWA靶场XSS漏洞通关教程及源码审计前言

DVWA(Damn Vulnerable Web Application)靶场是一个旨在帮助安全人员和开发人员学习和提高网络安全技能的开源项目。它是一个故意存在多种安全漏洞的 PHP/MySQL 网络应用程序,通常用于学习和测试各种网络攻击技术

工具下载链接:https://pan.quark.cn/s/49ef556eb32b

搭建教程

1. 事前准备

本文是这windows下进行靶场搭建,虚拟机下也是一样,都需要提前准备和phpstudy和靶场文件

2. 靶场安装

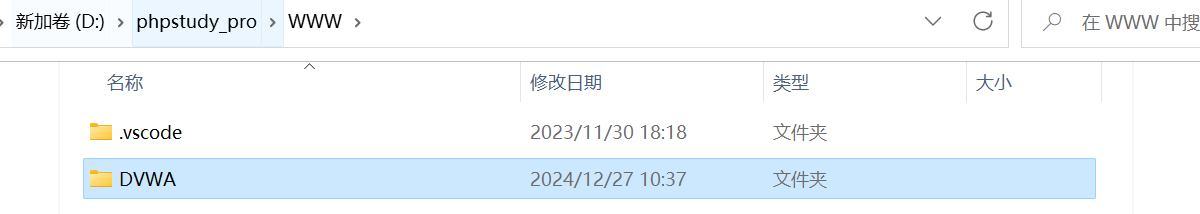

先将下载的文件解压到该文件夹下并改名为DVWA方便后续使用

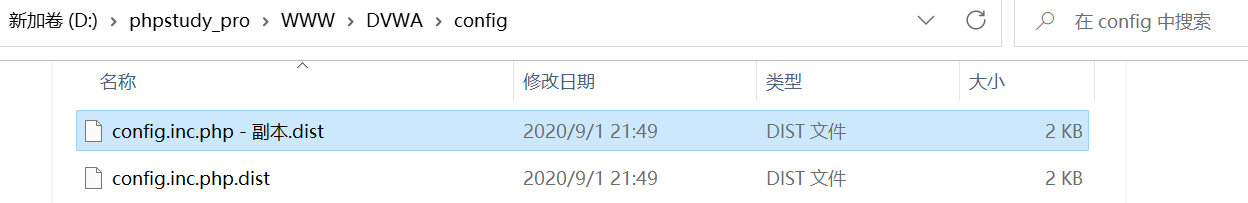

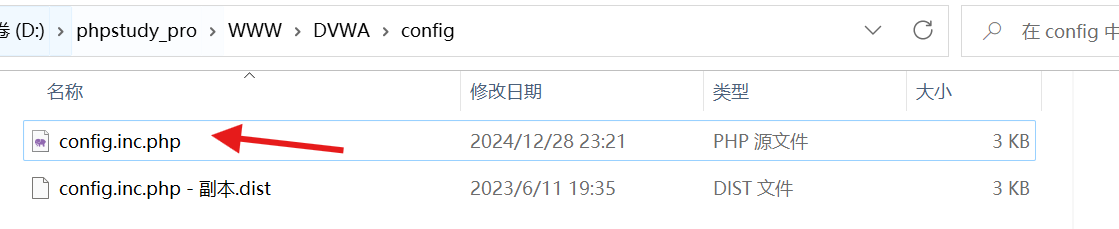

在该文件夹下复制并且粘贴一份config.inc.php.dist

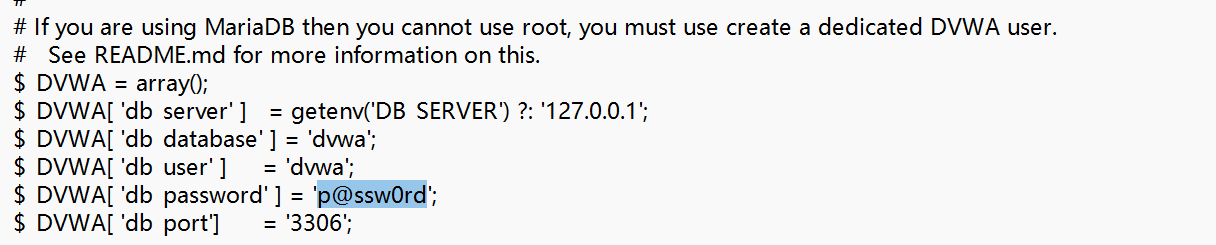

记事本打开config.inc.php.dist文件,密码修改为123456,然后保存

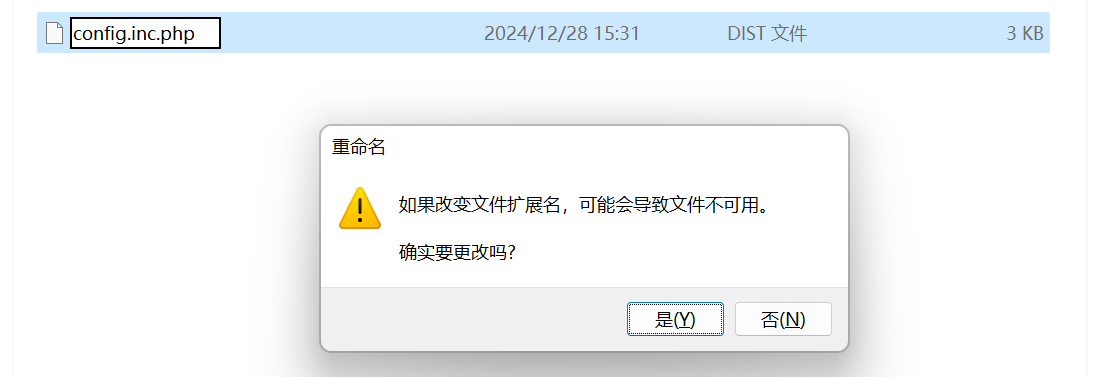

将此文件后缀删除

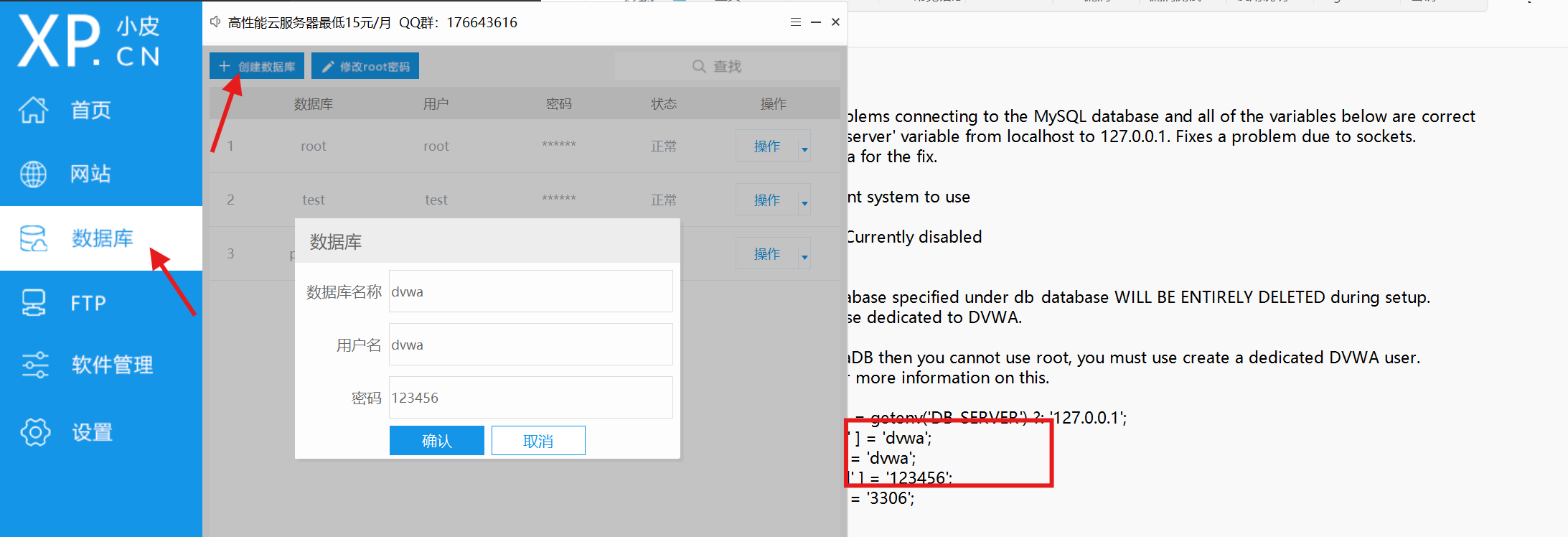

在phpstudy面板创建数据库,记得与上面文件里的内容对应

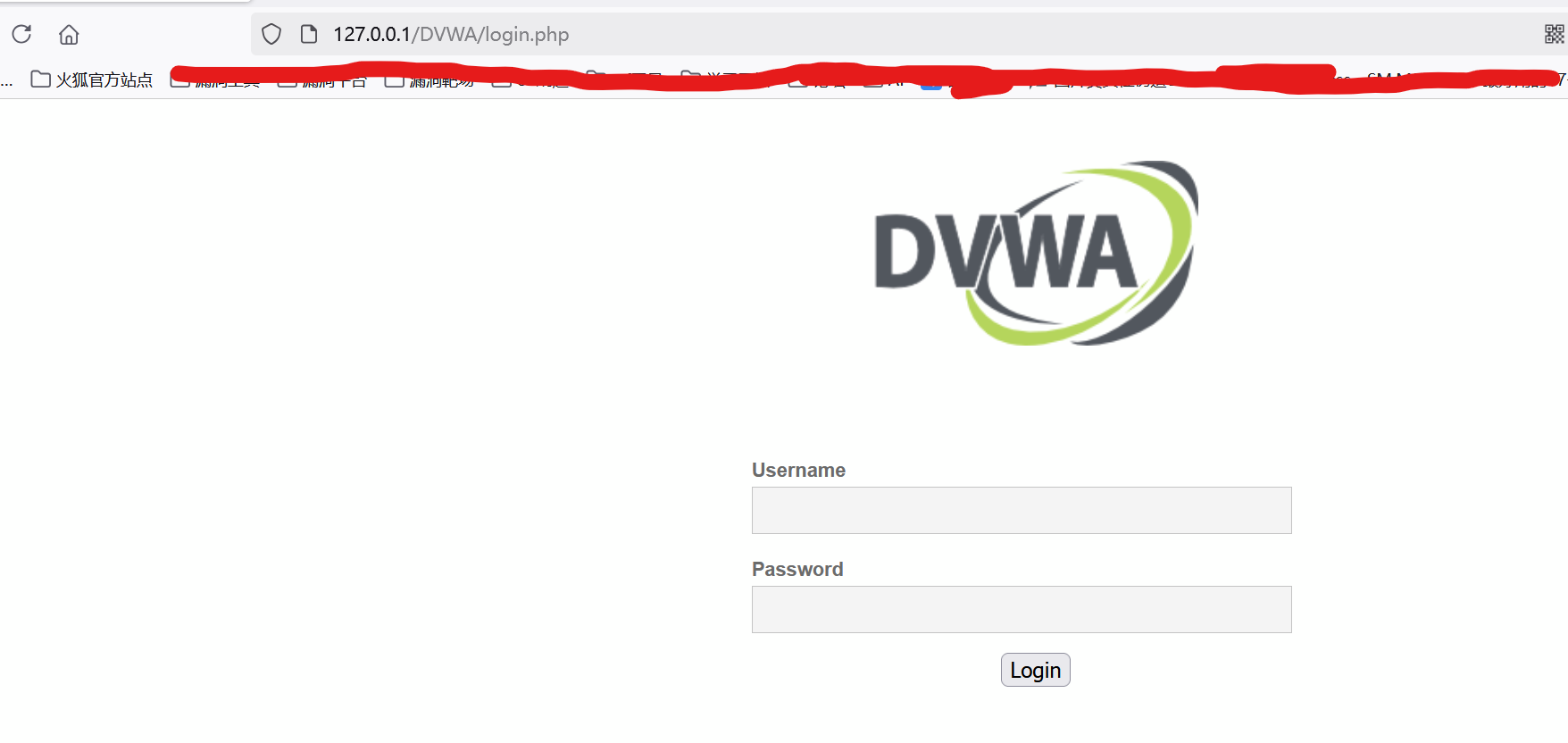

此时就可以正常访问了,账号密码为文件设置的账号密码,记得一致

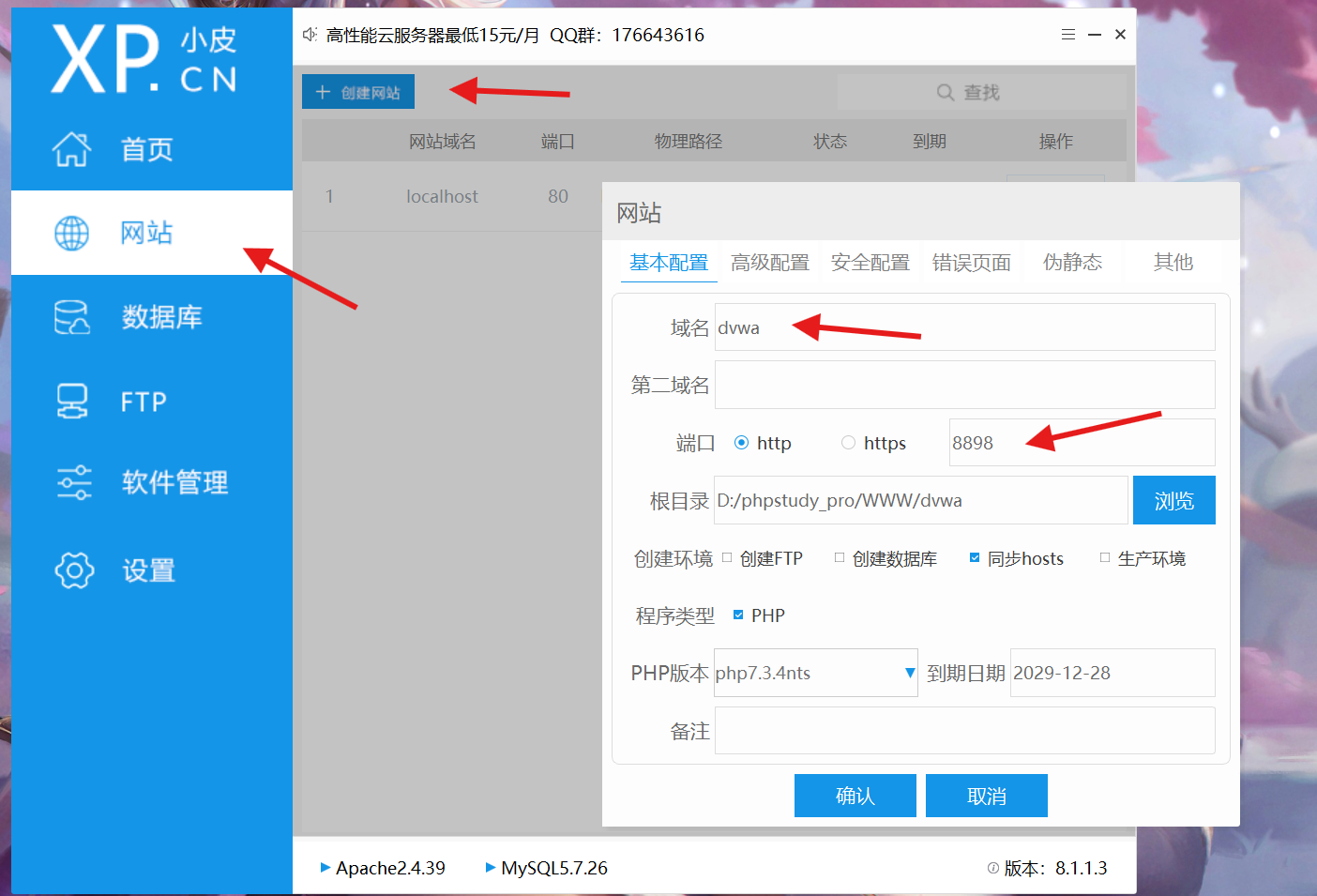

3. 靶场环境搭建

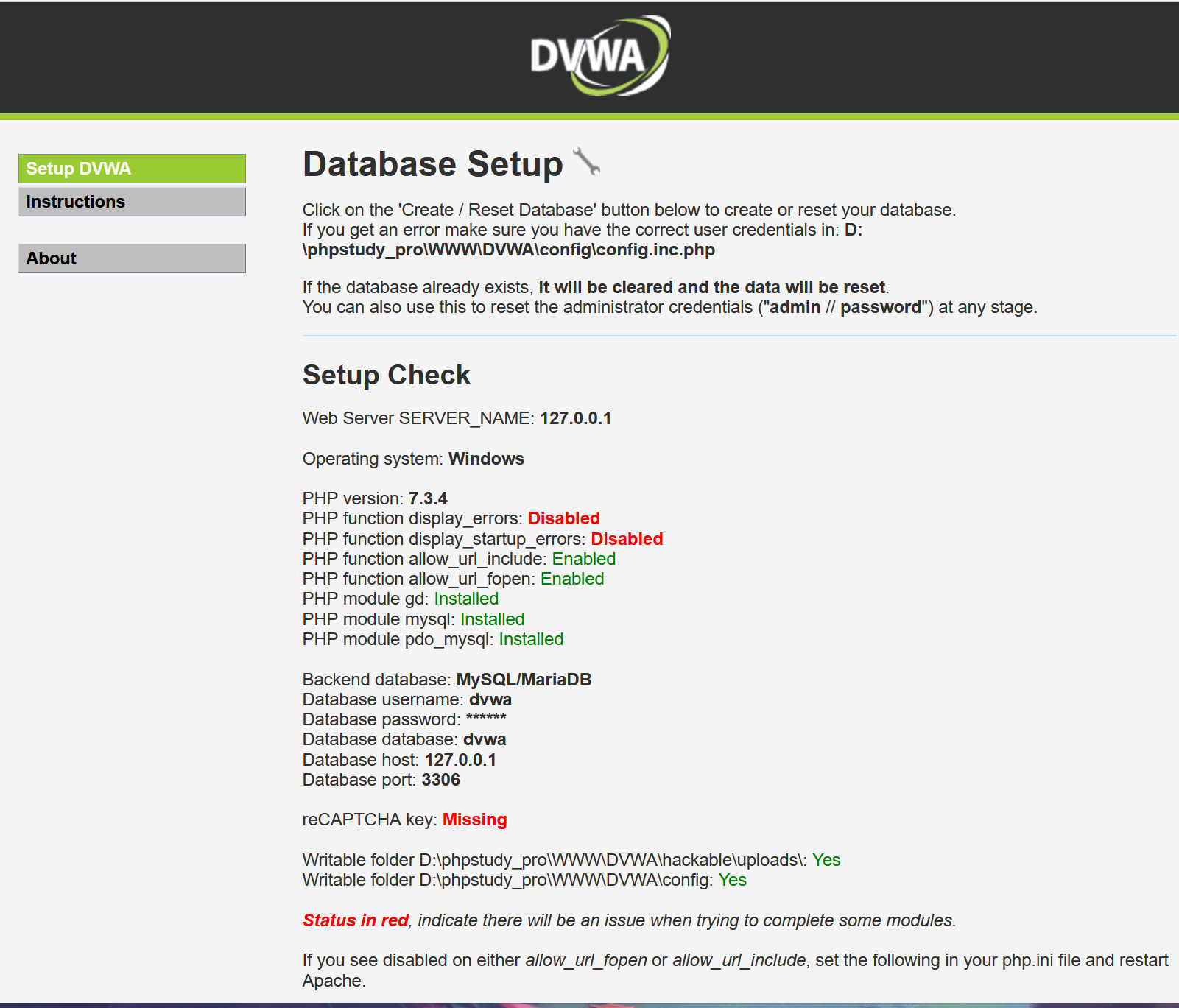

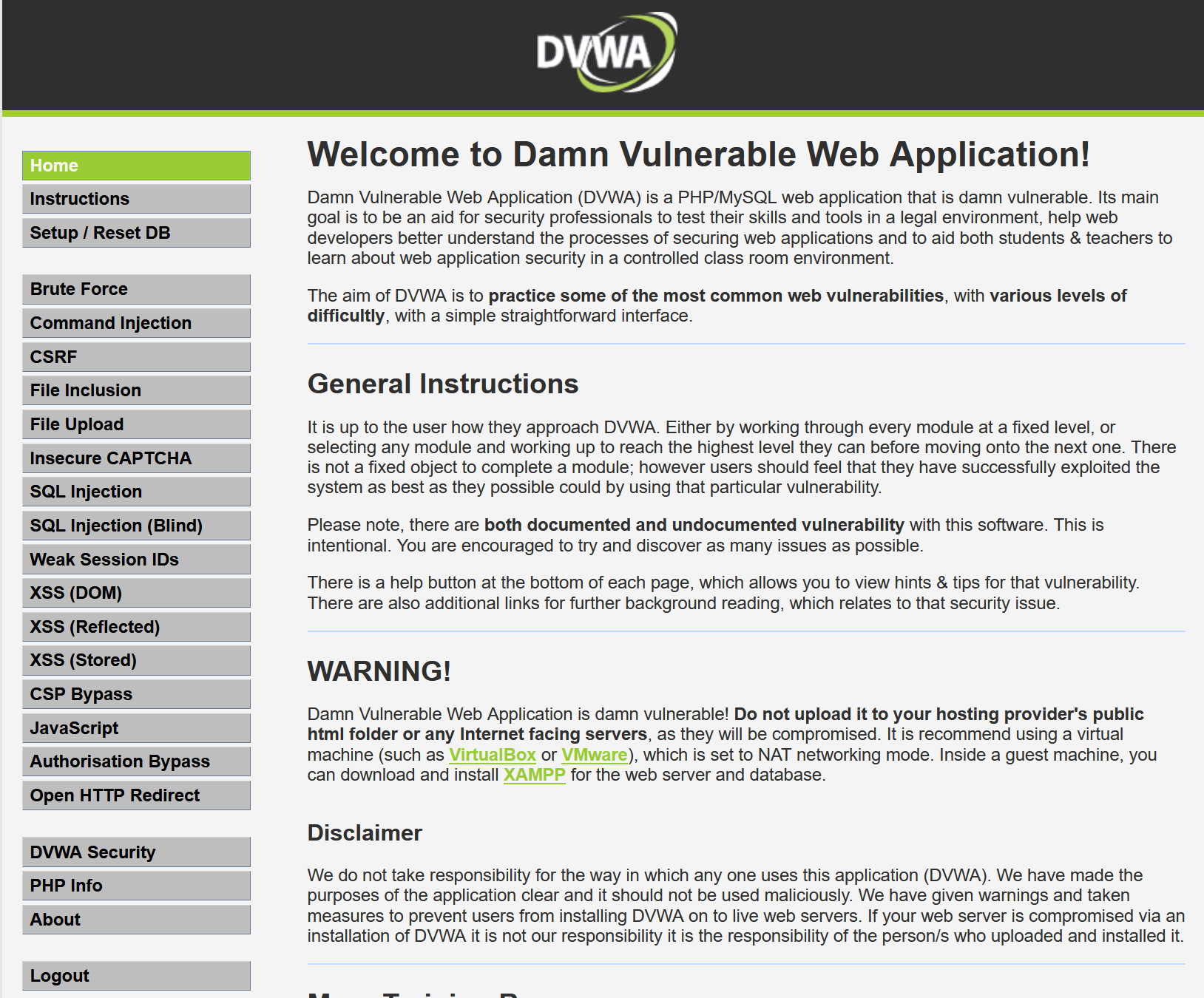

登录后界面如下

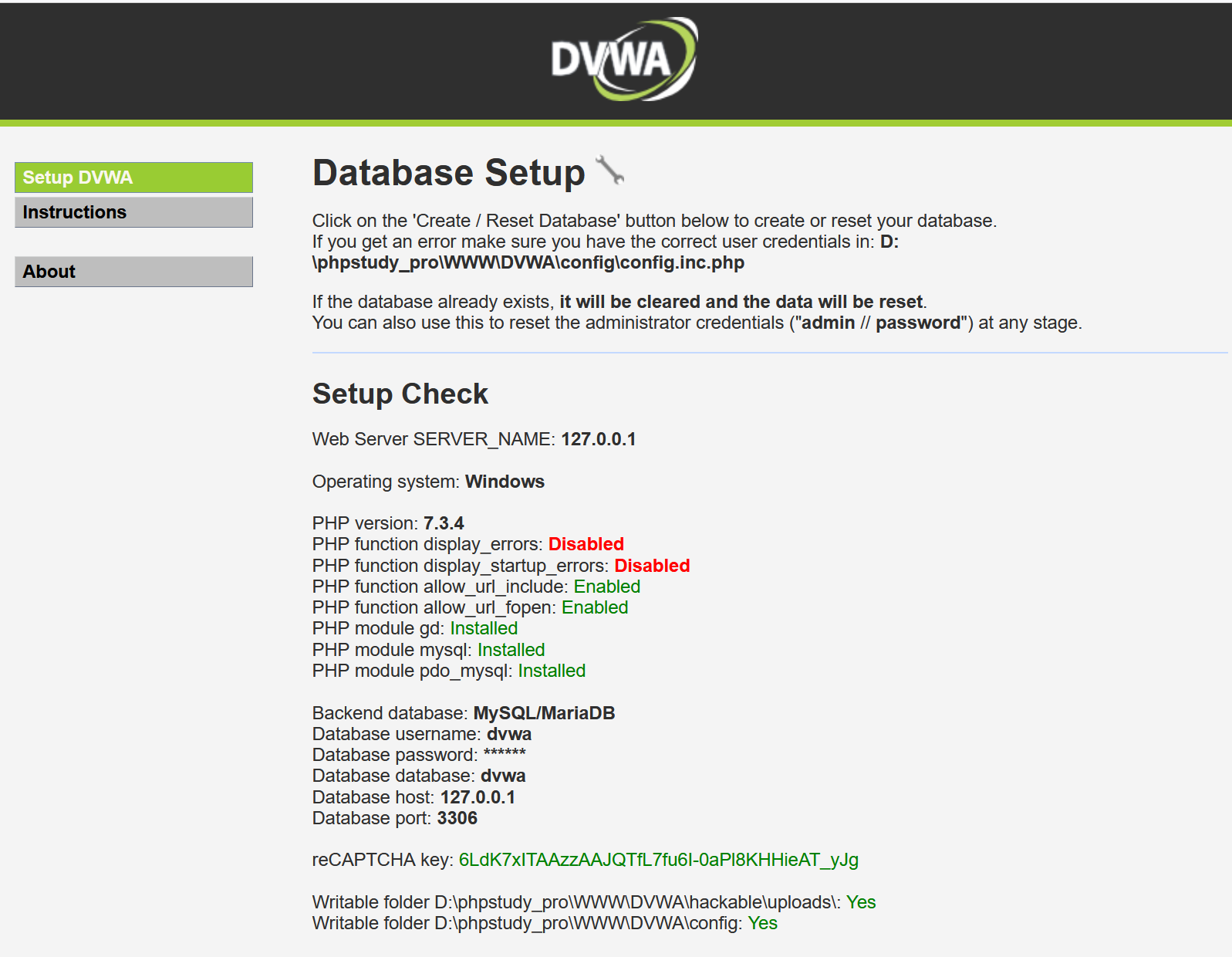

创建数据库

4. 初始化靶场

打开这个文件

复制如下内容到里面

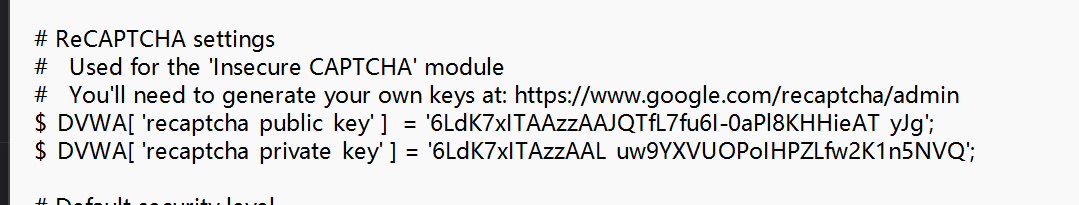

$_DVWA[ 'recaptcha_public_key' ] = '6LdK7xITAAzzAAJQTfL7fu6I-0aPl8KHHieAT_yJg';

$_DVWA[ 'recaptcha_private_key' ] = '6LdK7xITAzzAAL_uw9YXVUOPoIHPZLfw2K1n5NVQ';

回到浏览器刷新页面可以看到如下界面

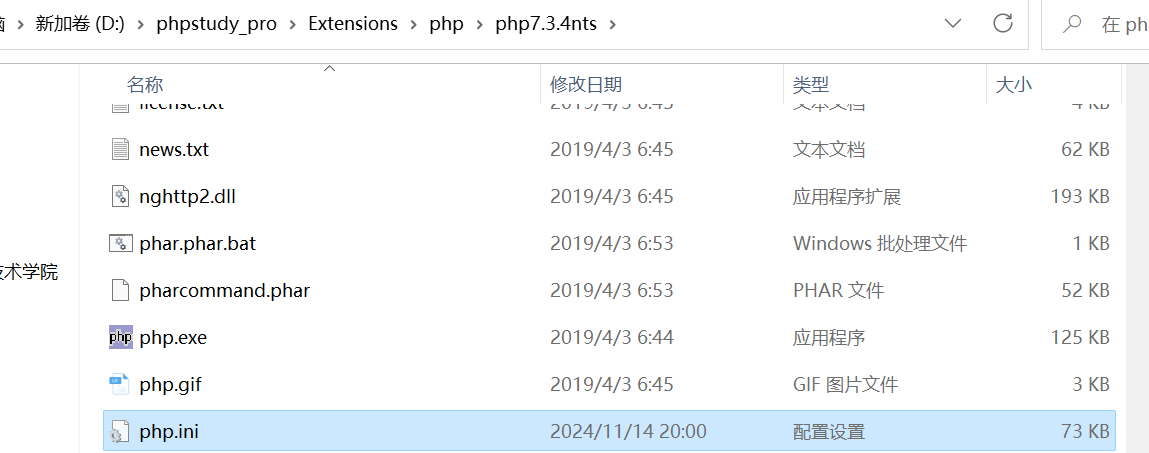

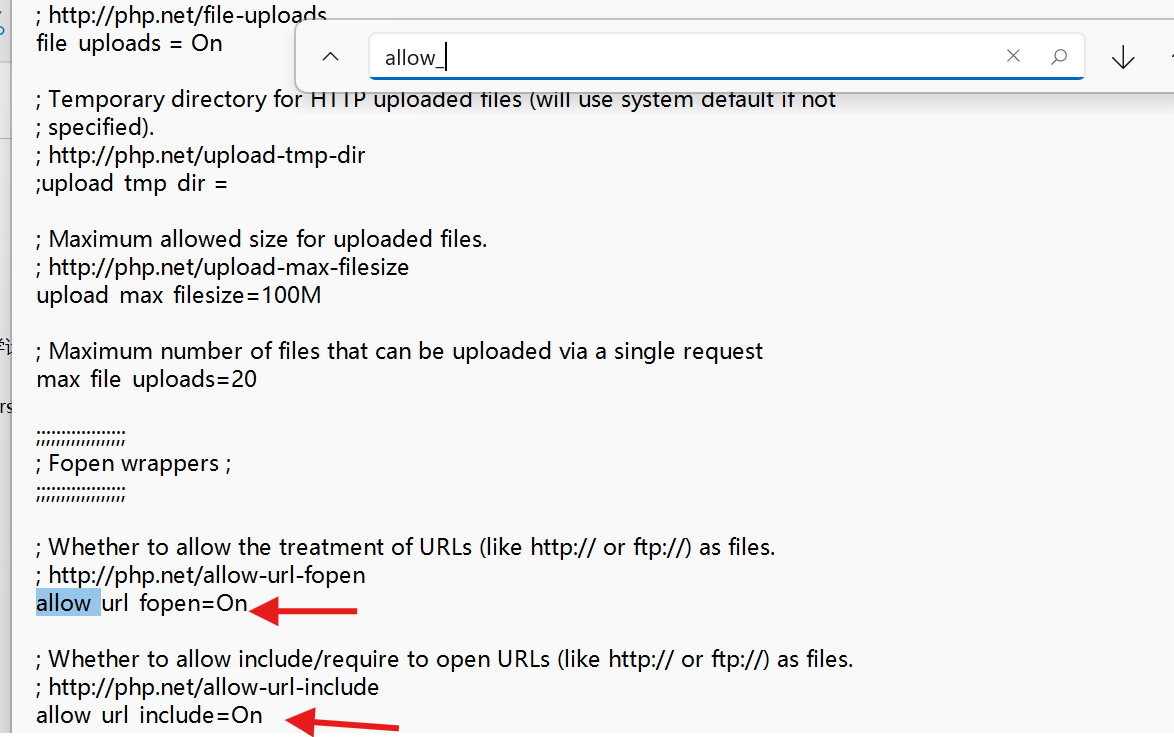

打开php.ini这个文件

搜索allow_改成On

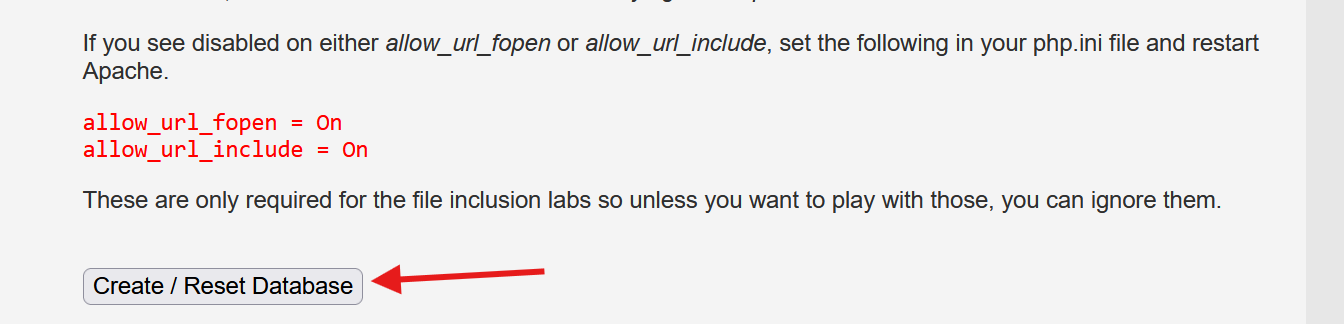

回到浏览器创建数据库

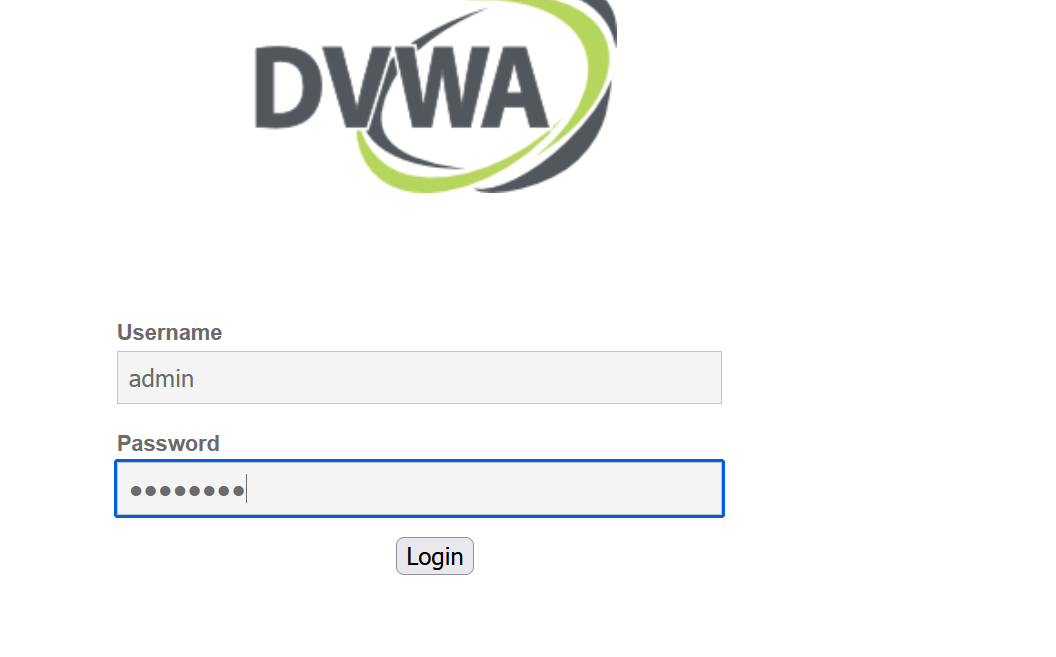

然后需要重新登录

账号:admin

密码:password

然后登录就可以了

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 记一次.NET内存居高不下排查解决与启示

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· .NET10 - 预览版1新功能体验(一)