HCIA-Security_V4.0 | 03_常见网络安全威胁及防范

1 企业网络安全威胁概览

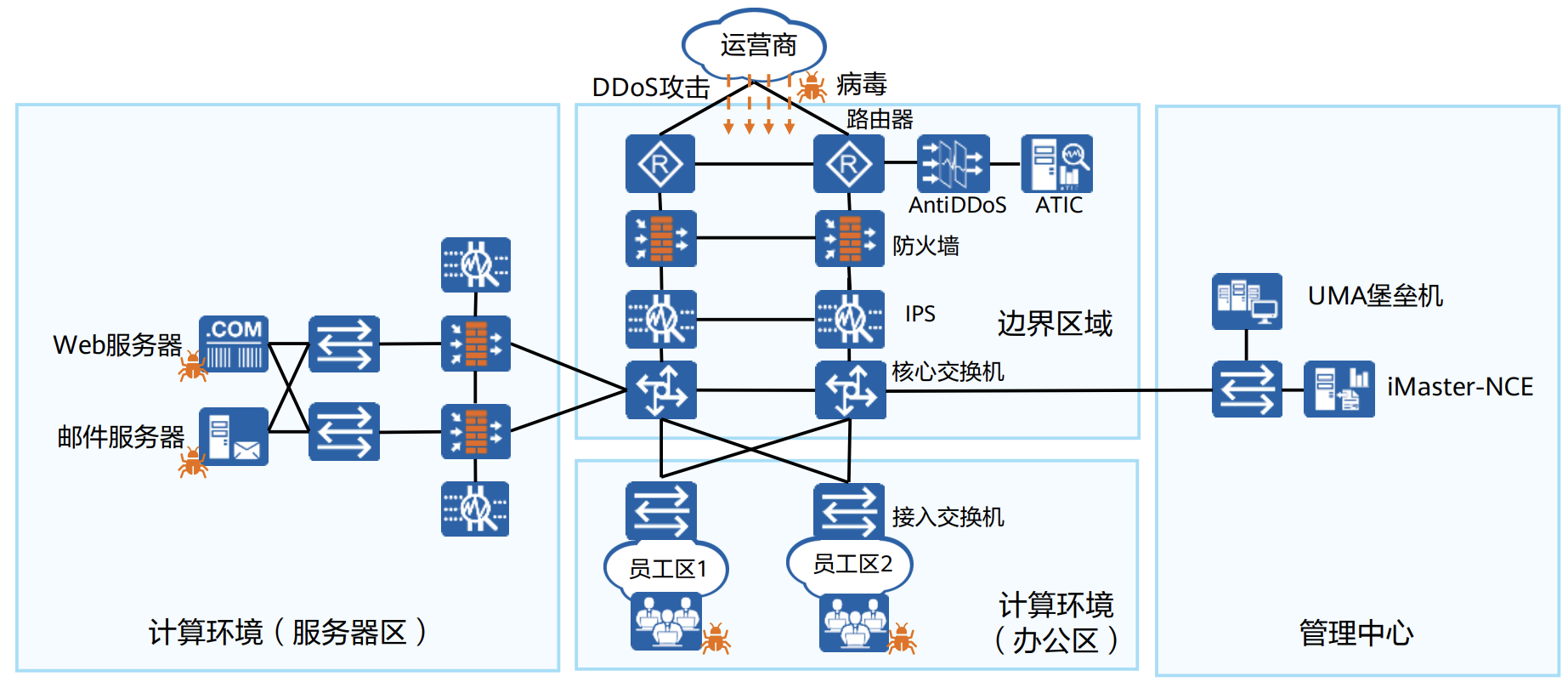

企业存在来自内部和外部的威胁,以下为典型的企业网络架构图:

企业通常采取管理和技术两方面的措施规避安全风险。

企业工程师会根据威胁来源将网络划分为不同区域:

- 通信网络架构

- 边界区域

- 计算环境

- 管理中心

企业不同区域的安全威胁及防范措施:

- 通信网络架构:

- 具备高可靠性保障业务的正常运行。

- 部署 VPN 等措施保障数据传输的机密性与完整性。

- 边界区域:

- 部署 AntiDDoS 方案应对 DoS 攻击。

- 部署防火墙设备起到网络隔离及流量控制的目的。

- IPS 设备则用于防范外网的病毒、入侵等威胁。

- 计算环境:

- 对终端进行安全加固,防范漏洞带来的威胁。

- 部署 IPS 设备应对外网的入侵行为。

- 部署终端 IPS 或杀毒软件应对病毒入侵。

- 管理中心:

- 通过堡垒机管控管理员的权限,降低恶意操作带来的影响,监控运维操作,做到运维过程可回溯。

- iMaster-NCE 管控员工权限,降低信息泄露的风险,同时防范非法接入。

上述网络方案中部署了如下网络设备:

- 路由器:同网段或跨网段通信设备,用于转发流量,构成网络的基础设备。

- 交换机:同网段通信设备,用于转发流量,构成网络的基础设备。

- 防火墙:最常见的安全设备,通常部署在企业出口处用于网络隔离或流量控制。

- IPS 设备:专业的入侵防御设备,通常部署在出口区域防火墙的后端,用于防范去往内网的安全威胁,在中大型企业中较为常见。

- AntiDDoS 设备:专业的 DDoS 防御设备,主要用于大型企业,如银行、互联网公司等 DDoS 重灾区,价格昂贵。

- UMA 堡垒机:专业的运维审计设备,主要用于管控管理员的操作权限及监控操作过程,企业通常根据需要部署。

- iMaster-NCE:企业中常见的准入控制设备,常与交换机/防火墙组成准入控制方案,对员工进行身份认证、授权访问资源及审计上网行为。

2 通信网络安全需求与方案

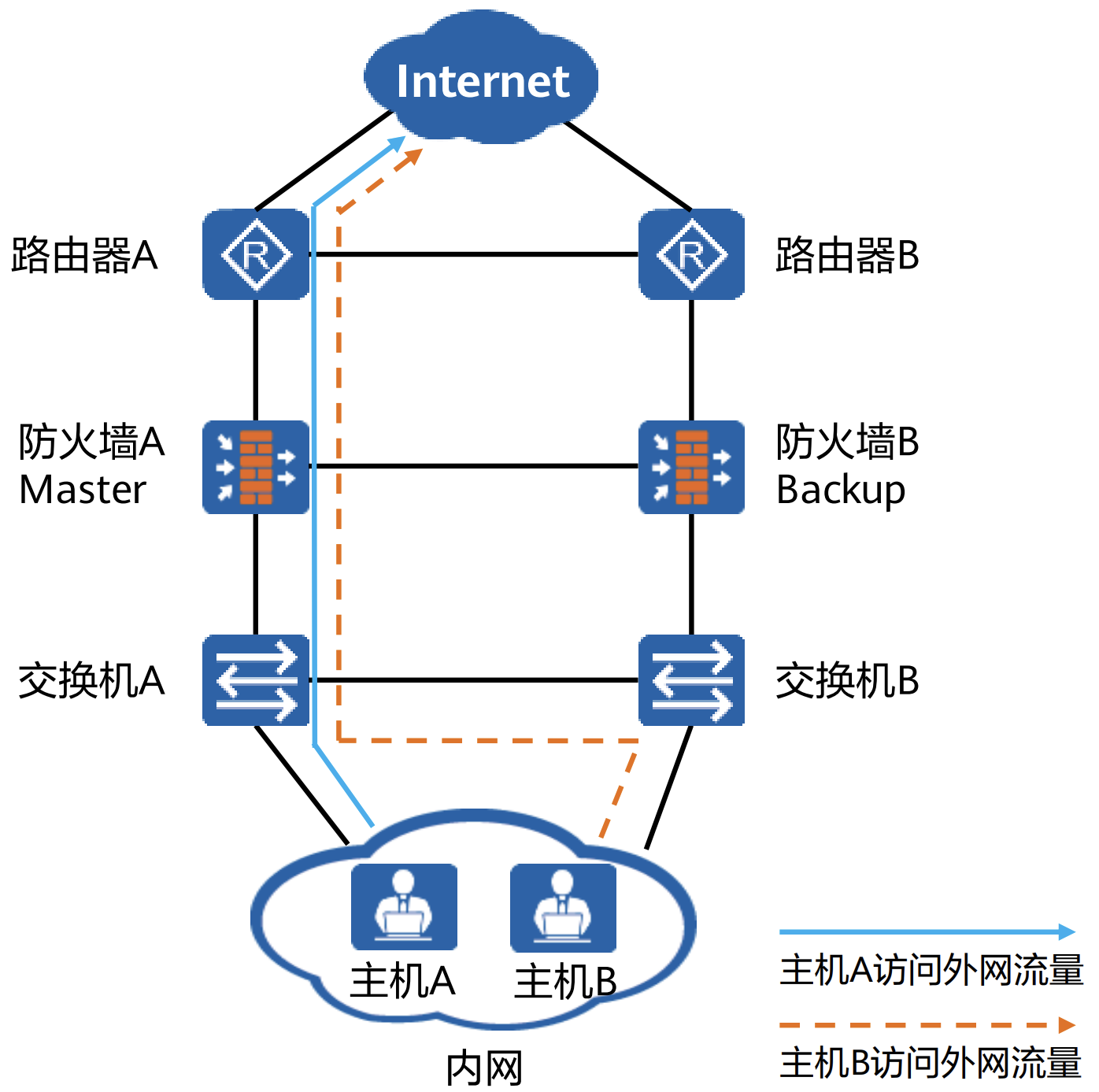

需求 1 - 网络架构可靠性

等保三级对网络架构的要求:应提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统的可用性。

防火墙应具备线路与设备的高可靠性:

需求 2 - 区域隔离

企业网络资源不能直接暴露在公网中。通常在出口处部署防火墙,防火墙通过将所连接的不同网络分隔在不同安全区域隔离内外网,通过地址转换技术在一定程度上隐藏内网 IP 地址。

- 安全区域:不同安全区域不能直接通信。若要放通不同区域的流量,则需要配置安全策略。

- 地址转换技术:将多个内网地址转换为 1 个或多个公网地址。

需求 3 - 信息保密性

面向出差员工或大型企业的分支机构,存在的风险有:

- 企业数据传输本身未加密或加密程度不够。

- 中间人攻击。

安全方案:

- 对于分支机构:使用 VPN 技术或向运营商购买专线。

- 对于出差员工:可以使用 L2TP over IPSec, SSL VPN 等方式安全地接入公司网络。

3 区域边界安全威胁与防护

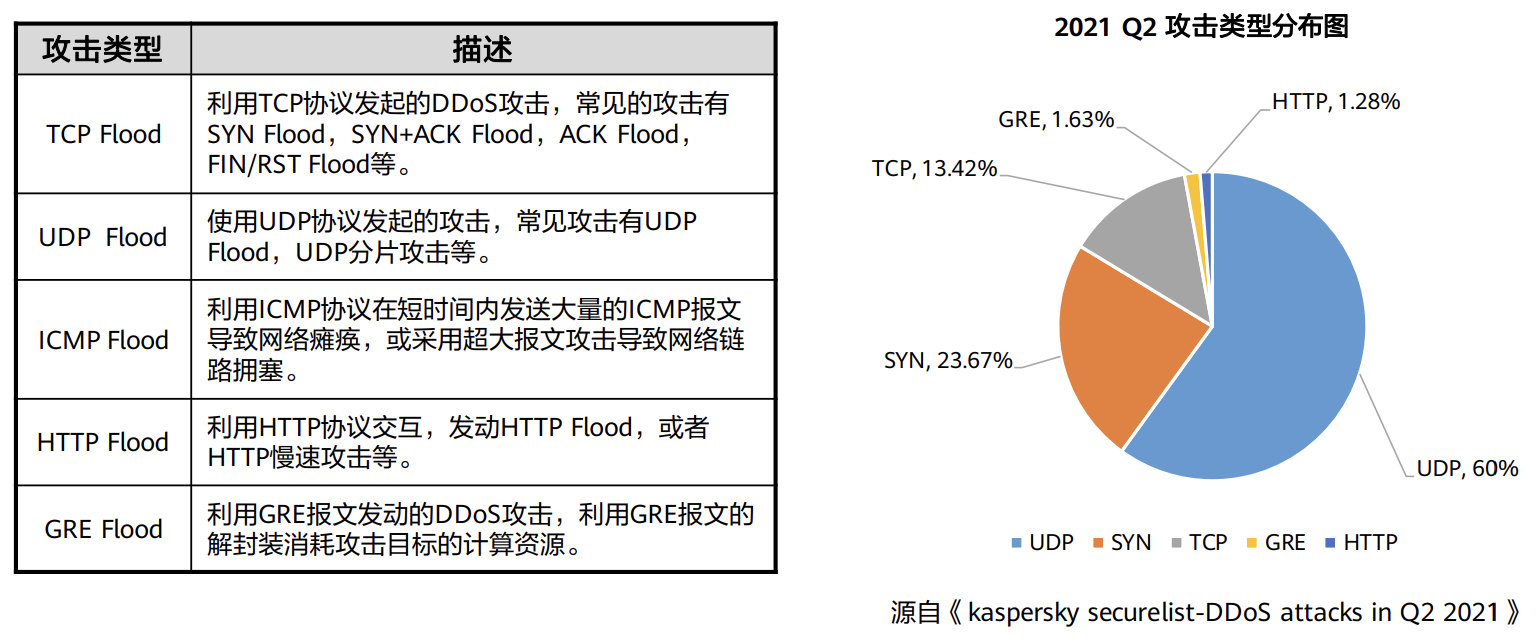

威胁 1 - DDoS 攻击(属 DoS 攻击)

种类

安全防范

AntiDDoS 设备有源认证、限流等不同的防御方式。

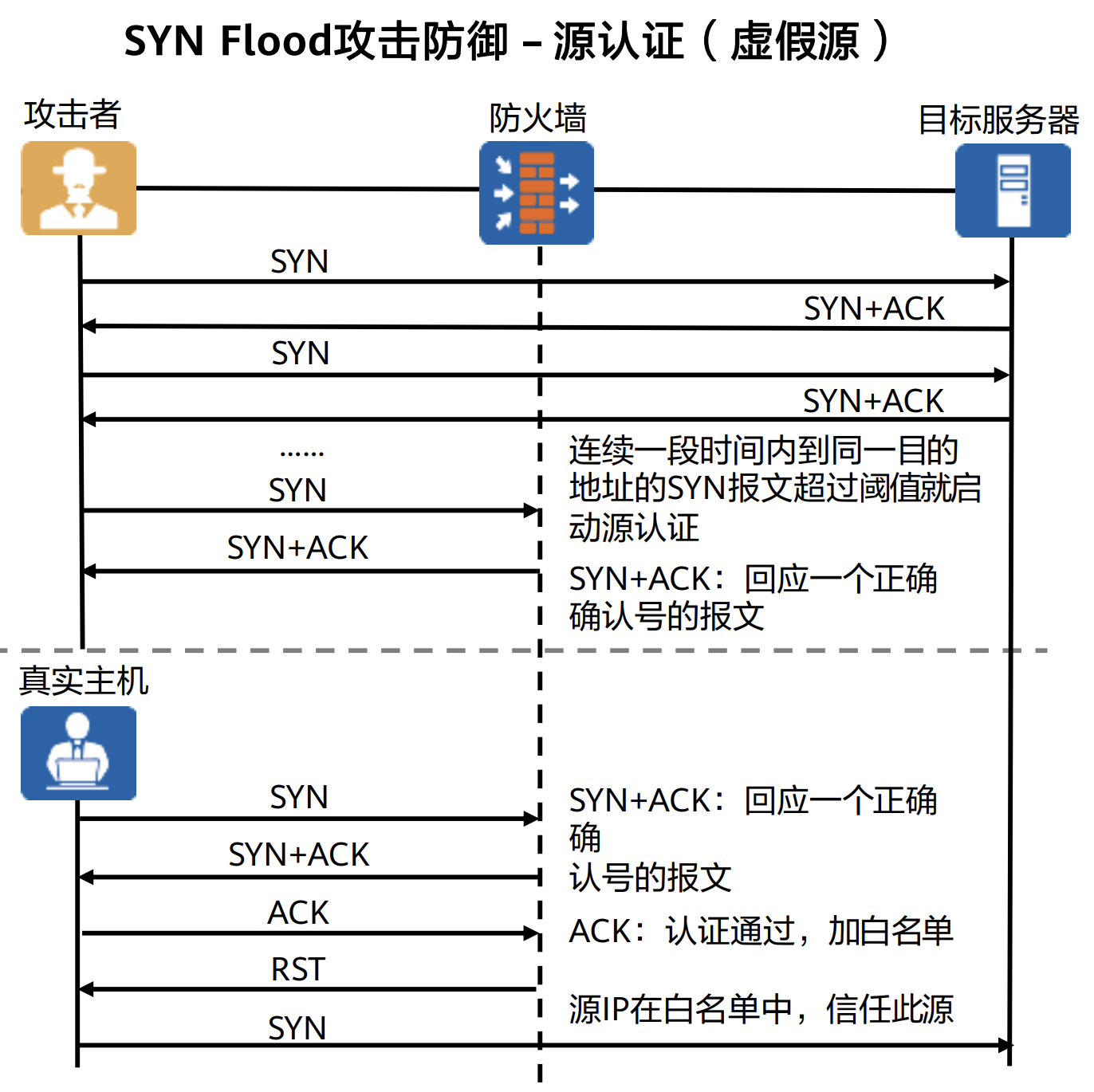

SYN Flood 源认证防御的工作原理:

- 防火墙和 AntiDDoS 设备同时部署时,DDoS 设备要部署在防火墙之前,以防大流量导致防火墙宕机。

- AntiDDoS 设备通过对报文源的真实性检查来防御 SYN Flood 攻击。

威胁 2 - 单包攻击(属 DoS 攻击)

通过发送单一类型的有缺陷的报文,使主机或服务器在处理这类报文时系统崩溃,或发送特殊控制报文、扫描类报文探测网络结构,为真正的攻击做准备。

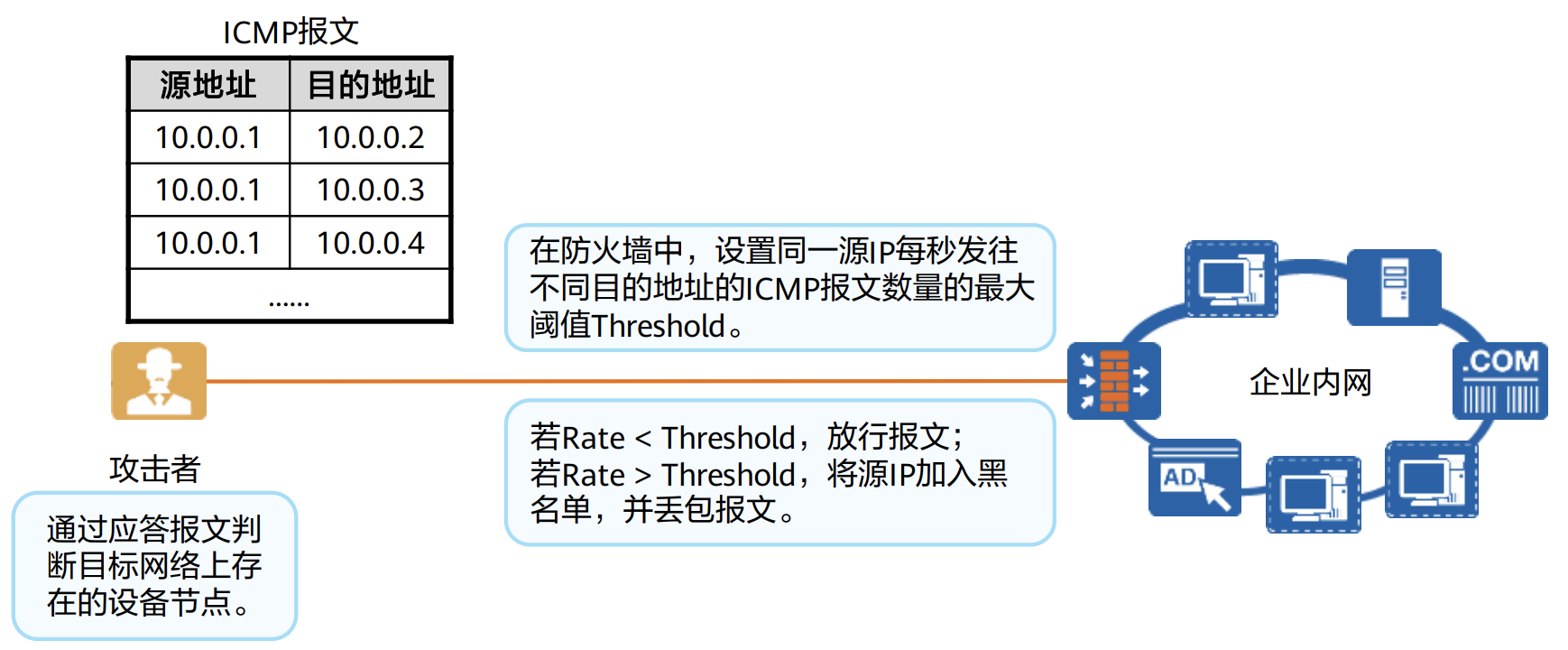

- 扫描型攻击

用 ICMP 报文探测目标地址,确定存活并联网目标;或对端口进行扫描探测,从而确认攻击方式。- IP Scan:IP 地址扫描工具

- 畸形报文攻击

发送大量缺陷报文造成处理主机或服务器崩溃。- Teardrop 攻击

- Smurf 攻击:通过发送 ICMP 应答请求,并将请求包的目的地址设为受害网络的广播地址。

- Land 攻击

- IP 欺骗

- 特殊报文控制类攻击

潜在攻击行为,通过发送特殊控制报文探测网络结构。- 超大 ICMP 报文控制攻击

- ICMP 重定向攻击

- ICMP 不可达报文攻击

- IP 报文控制攻击

- Tracert 报文攻击

安全防范

地址扫描攻击及防范原理:

Rate:同一源 IP 每秒发往不同目的地址的 ICMP 报文数量。

Threshold:临界点

威胁 3 - 用户行为不受控

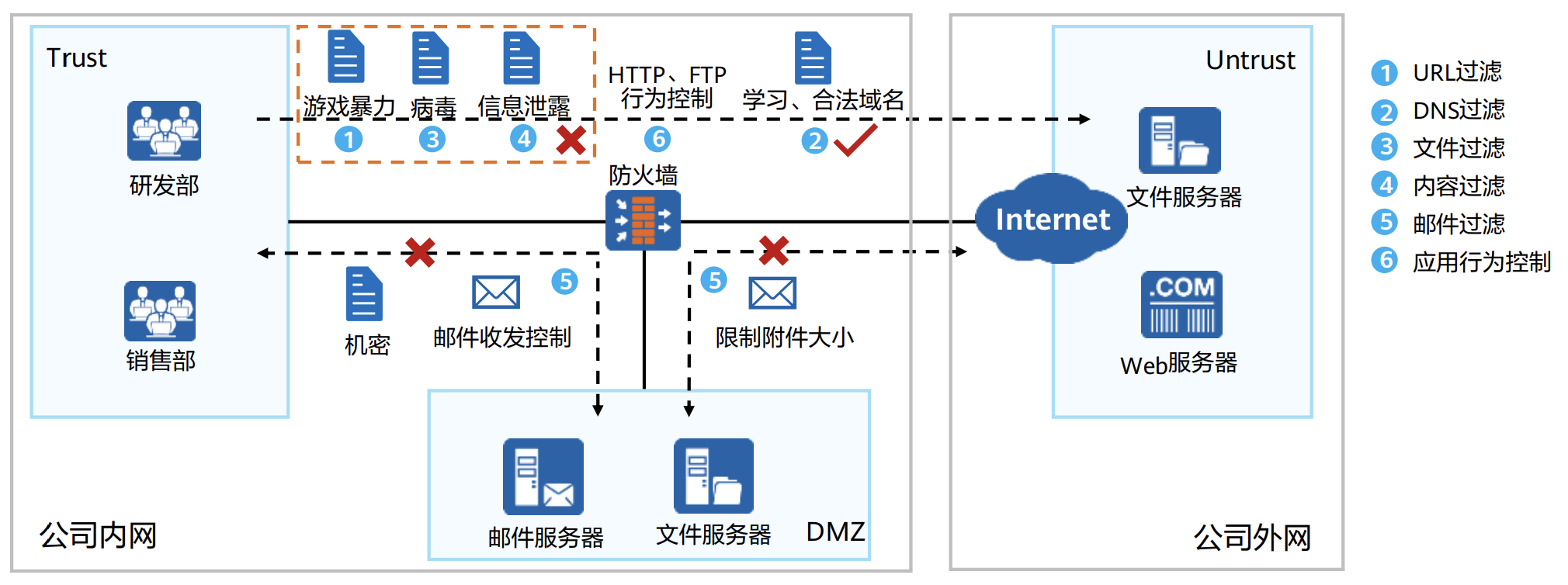

可通过 iMaster-NCE 管控用户的访问权限,或通过防火墙的内容过滤功能管控用户上网行为。

内容安全过滤:

- URL 过滤

- DNS 过滤

- 文件过滤

- 内容过滤

- 邮件过滤

- 应用行为控制功能

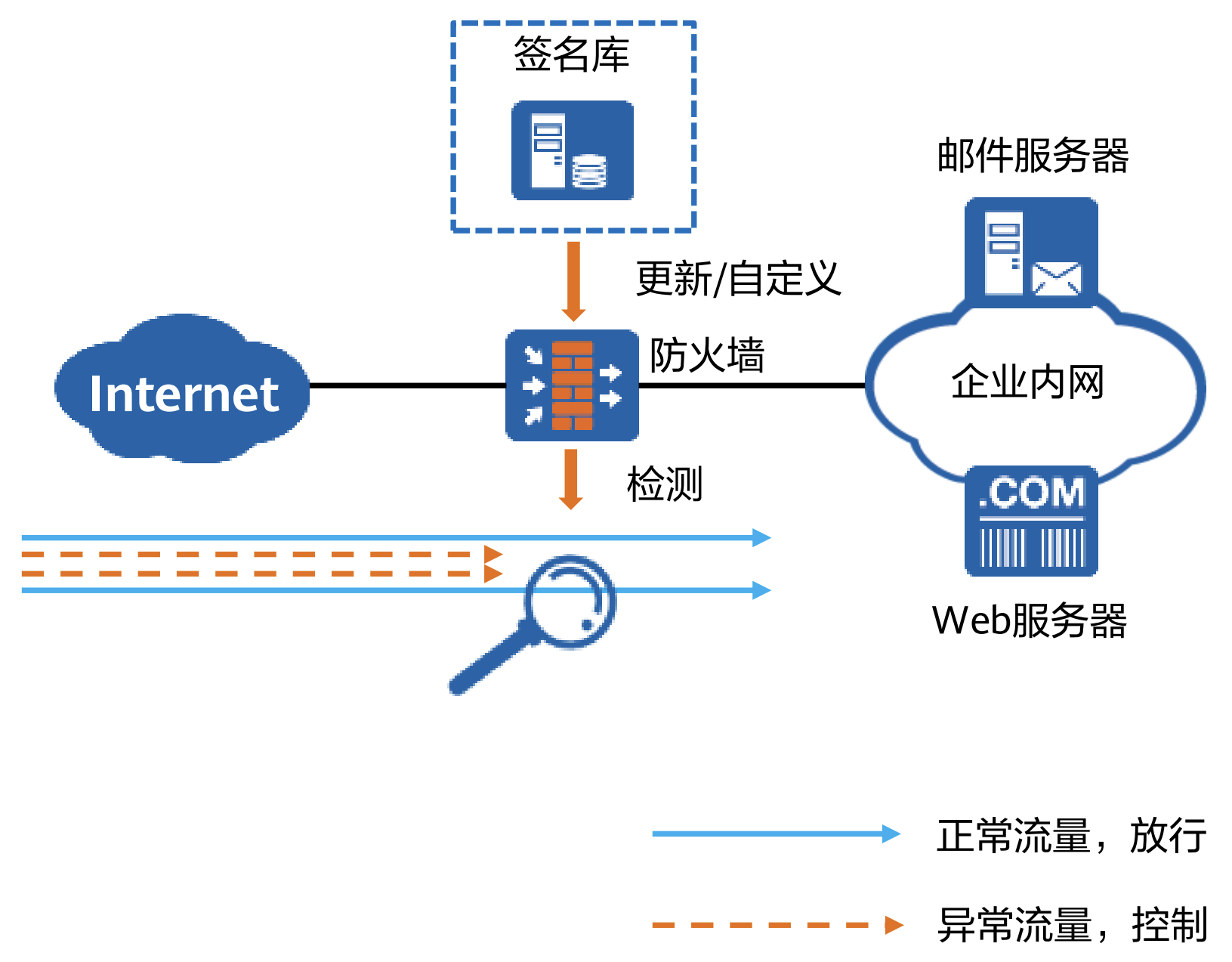

威胁 4 - 外部网络入侵行为

如病毒、SQL 注入和 DDoS 攻击等。

安全防范

可使用防火墙的入侵检测功能或 IPS 设备对网络入侵行为进行防御。

防火墙/ IPS 上的入侵防御功能将流经防火墙/ IPS 设备的流量与加载的签名库比对并根据危险程度进行相应处理,签名库是签名的集合。

签名:用来描述网络中存在的该入侵行为的特征,及设备需要对其采取的动作。

4 计算环境安全威胁与防护

终端软件漏洞

病毒感染企业终端后会横向扩散,最终导致大量终端设备感染。

CVE(Common Vulnerabilities and Exposures)是一个披露漏洞的平台,会提供编号作为漏洞对应的字符串式特征。

应对方式

- 及时打补丁、安装防病毒软件。

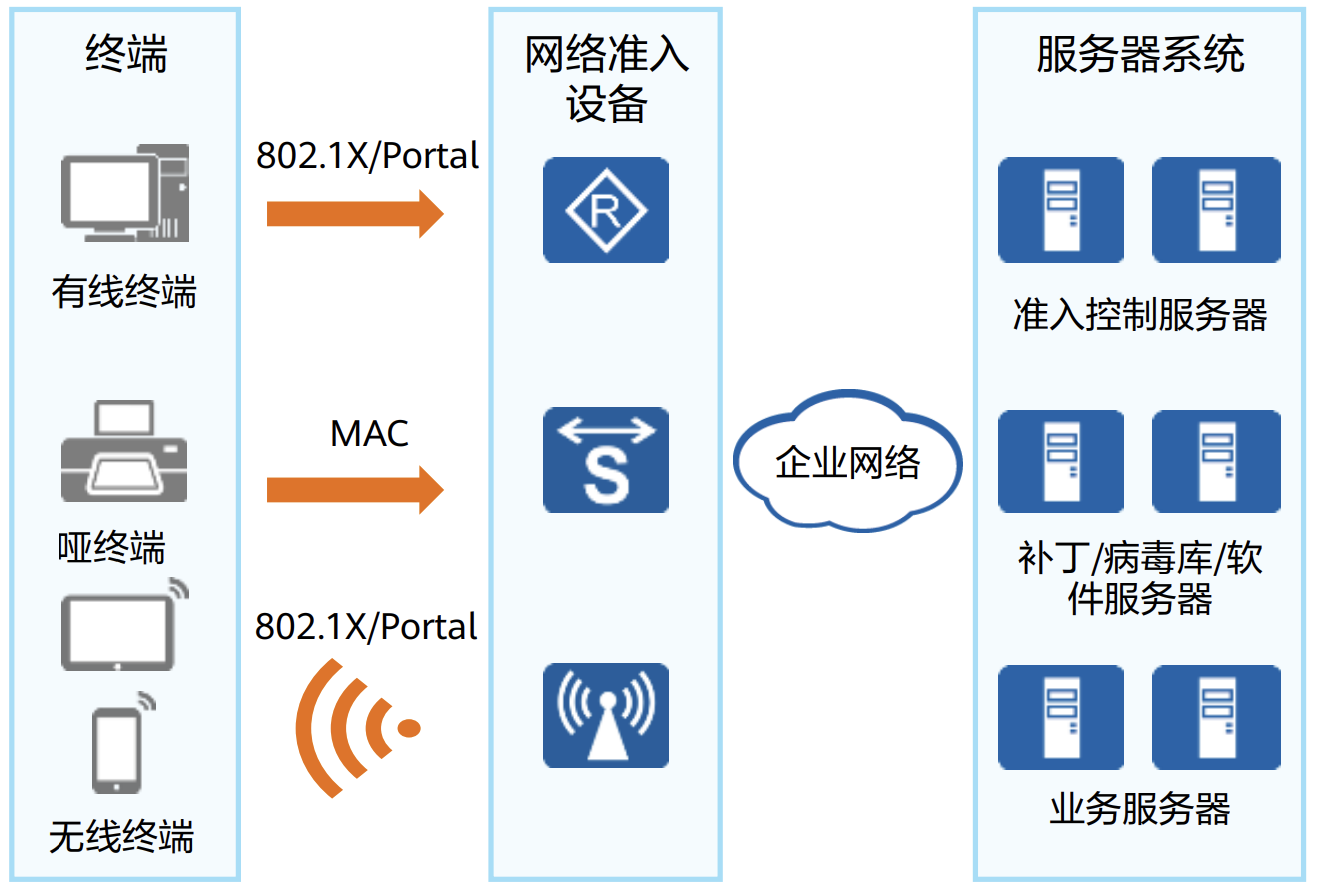

- 使用 NAC(Network Admission Control)方案,对企业网络自有的终端和外来接入的终端进行安全性检查,阻止不符合要求的终端接入网络。

- 使用漏扫工具进行风险评估,及时修复漏洞。

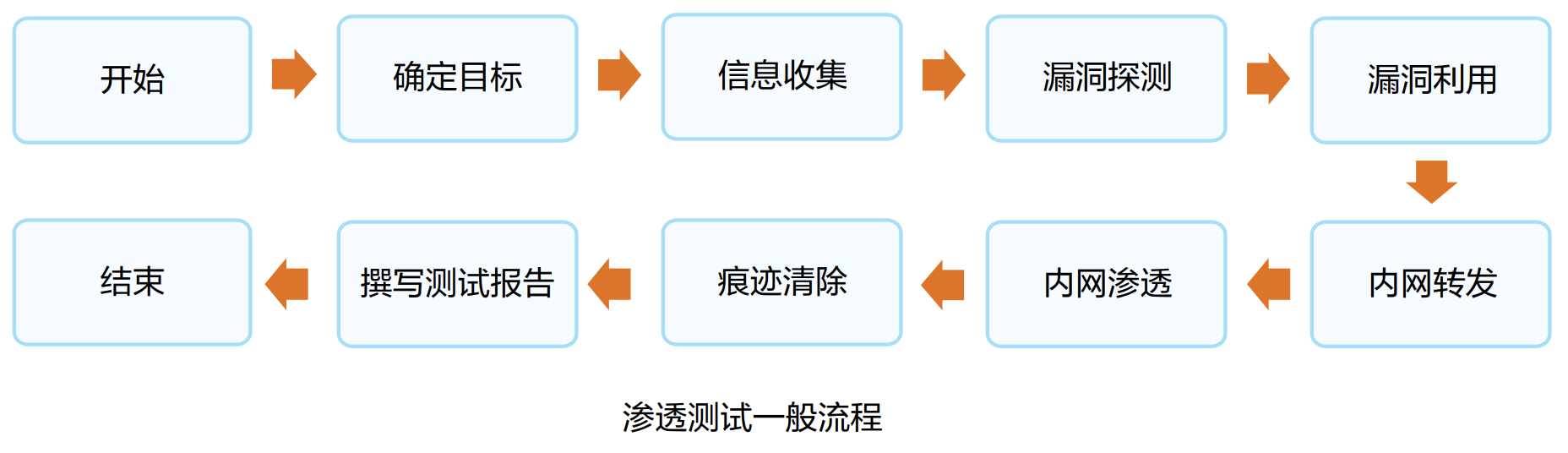

- 进行渗透测试,使用专业人士对企业网络系统安全性进行评估,并给出针对性的改进措施。

5 管理中心安全需求与方案

需求 1 - 管理员权限管控

安全方案

技术方面:

- 更严密的权限管理:对不同级别的企业员工设置不同权限的账号,对运维的权限遵循最小授权原则。如使用 UMA 统一运维审计系统管控管理员运维权限。

- 更可靠的备份机制:对已经造成生产环境和数据破坏的情况,可以快速恢复,尽量减少损失。

管理方面:

- 信息安全案例宣传提高员工安全意识。

- 对高安全需求的区域使用门禁系统。

- 心理辅导防止员工造成信息安全风险行为。

需求 2 - 上网权限管控

企业内部外来人员的非法接入和非授权访问可能导致业务系统遭受破坏、关键信息资产泄露的风险。

对于非法接入,可从技术和管理两方面入手:

- 使用网络准入控制方案。

- 对出入企业的人员进行严格的行政管理。

应对非法接入

华为 NAC 方案功能:

- 身份认证

- 访问控制

- 终端安全性检查

管控外来人员

管理手段:

- 外来访问人员需出示有效证件登记。

- 使用安保人员或设备控制外来人员及车辆的进入。

- 重要区域使用门禁系统。

- 禁止在计算机等设备私自插入 U 盘等存储设备。

技术手段:

- 创建访客网络隔离于企业办公网,供外来访问人员接入。

本文作者:Guanz

本文链接:https://www.cnblogs.com/Guanz/p/18417085

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步