HCIA-Security_V4.0 | 02_网络基础知识

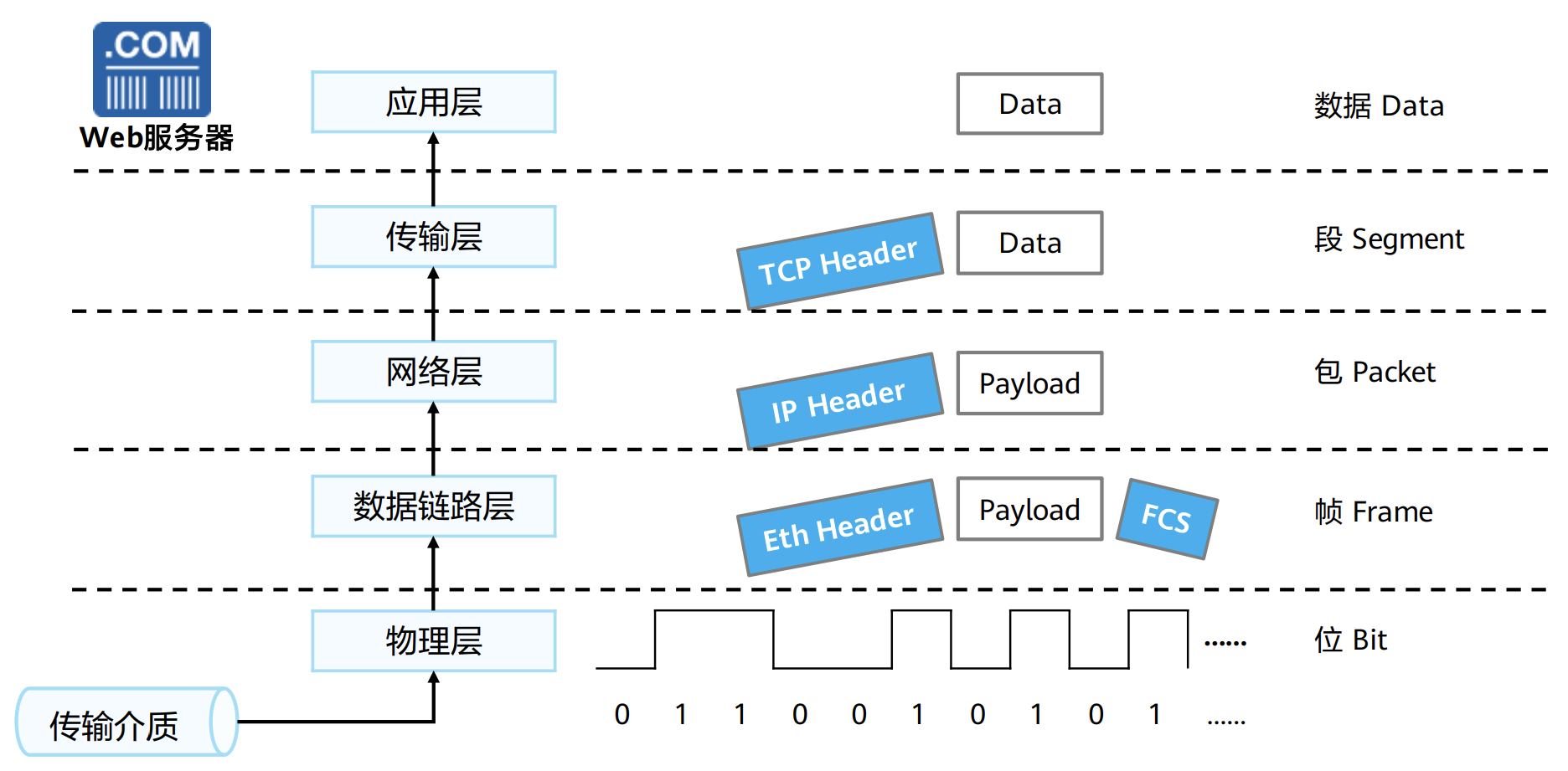

1 网络参考模型

1.1 OSI 参考模型和 TCP/IP 参考模型

1.1.1 OSI 参考模型

由下至上依次为:物理层、数据层、网络层、传输层、会话层、表示层、应用层。

1.1.2 TCP/IP 参考模型

由下至上依次为:物理层、数据链路层、网络层、传输层、应用层。

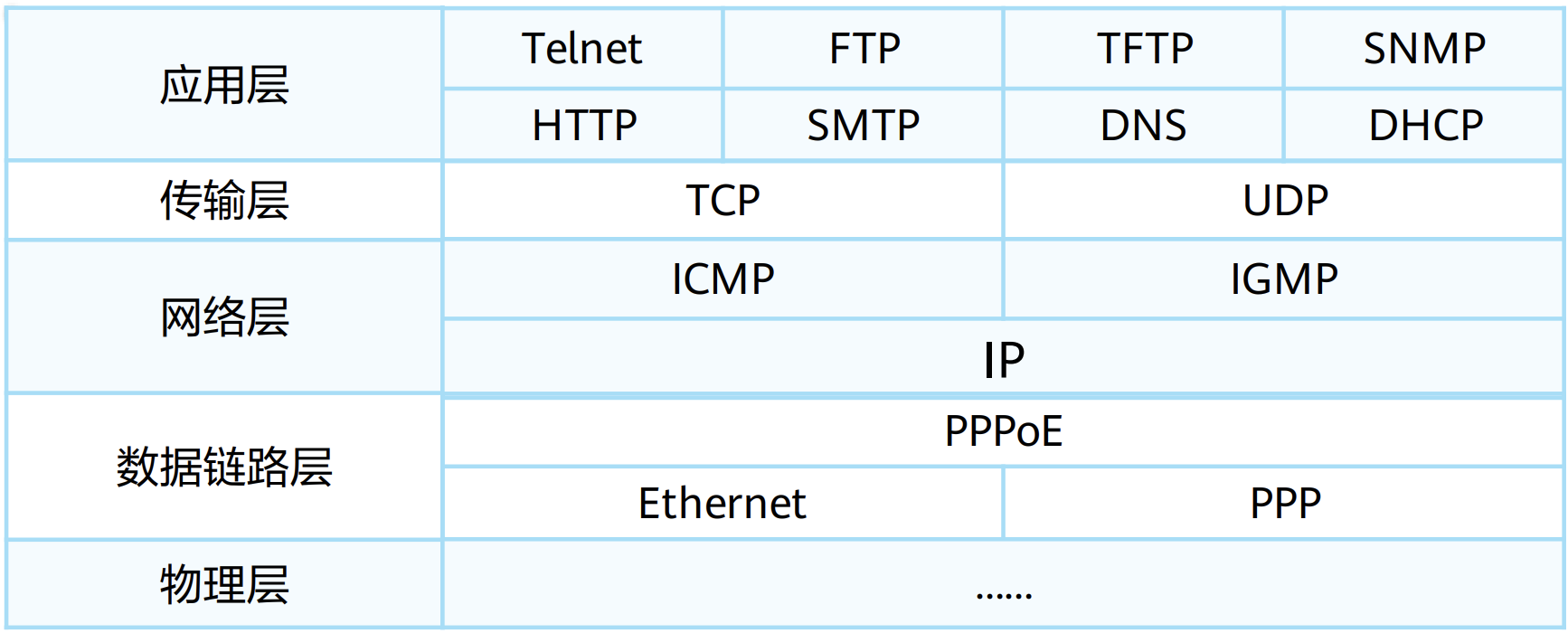

1.1.3 TCP/IP 协议栈常见协议

1.2 应用层(Data)

FTP

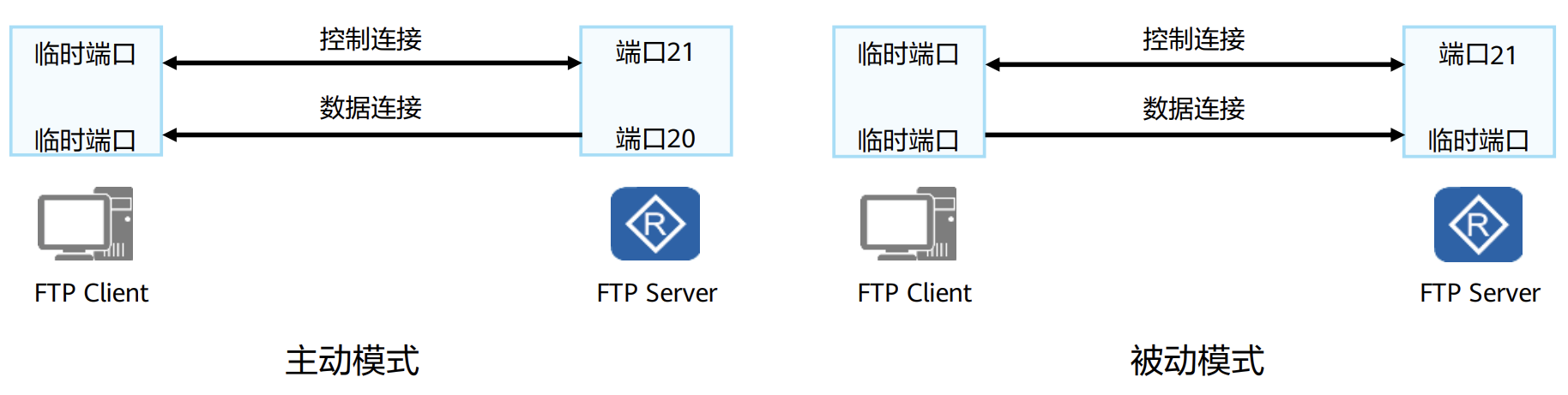

文件传输协议(File Transfer Protocol),用于文件的上传和下载,采用 C/S(客户端/服务器)结构。传输时需要建立控制连接和数据连接,数据明文传输。

FTP 连接的建立分为主动模式(FTP Port)与被动模式(FTP Passive)。主动模式由服务器发起数据连接,被动模式由客户端发起数据连接。

主动模式下,由于客户端存在防火墙,服务器的连接可能失败,但主动模式有利于管理 FTP 服务器(即 FTP 服务器只需要开启 21 端口的“准入”和 20 端口的“准出”即可);被动模式解决了连接上的问题,且利于对客户端的管理。

缺省(即默认)情况下,服务器端口 21 用于传输控制命令,20 用于传输数据命令。

主动模式建立连接过程:

- 服务器开启 21 端口,启动监听,等待连接。

- 客户端向服务器发送控制请求,服务器返回响应,控制连接建立。

- 客户端通过控制连接向服务器发送 PORT 命令,携带客户端建立临时数据连接的端口号。

- 服务器端打开 20 端口,建立数据连接。

被动模式建立连接过程:

- 服务器开启 21 端口,启动监听,等待连接。

- 客户端向服务器发送控制请求,服务器返回响应,控制连接建立。

- 客户端通过控制连接向服务器发送 PASV 命令,告知服务器处于被动模式。

- 服务器端发送临时数据连接端口号给客户端。

- 客户端与服务器端的临时端口建立连接。

SFTP

安全文件传输协议(Security File Transfer Protocol)通过 SSH(Security Shell)对传输的认证信息和数据提供加密。

SFTP 是一个单通道协议,目的端口号为 22。

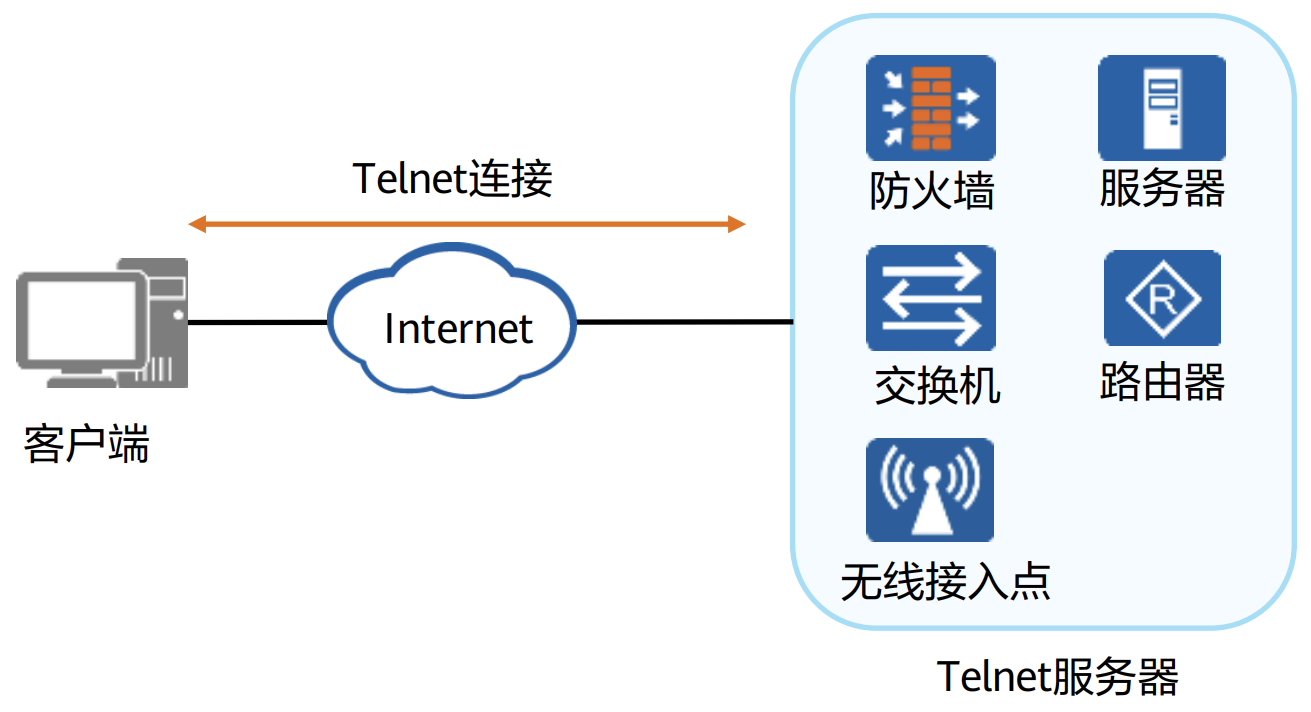

Telnet

为用户提供远程登录的标准协议,可实现在本地计算机上操作远程设备。用户通过 Telnet 客户端与 Telnet 服务器建立连接,在客户端输入的命令将在服务器运行,数据明文传输。

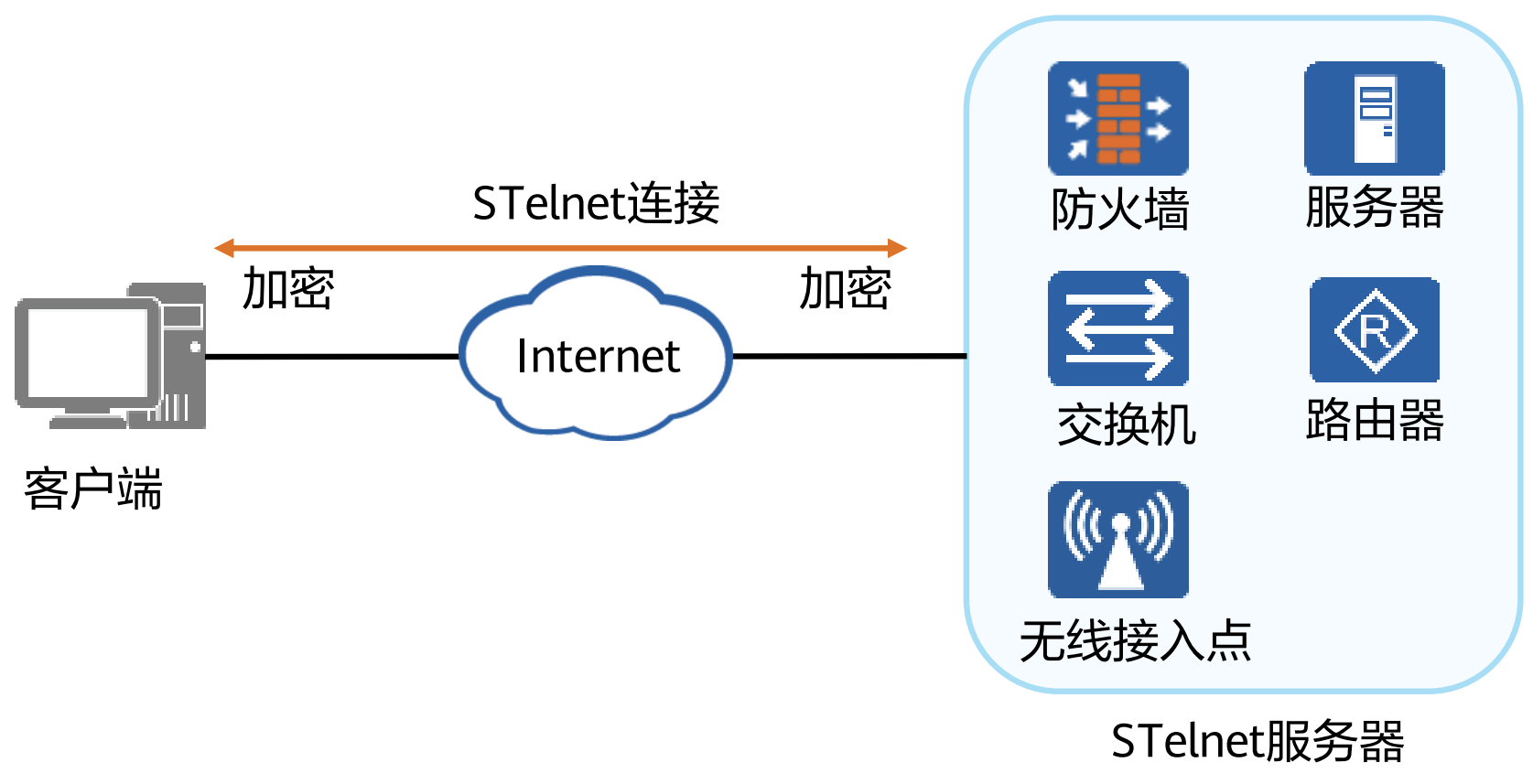

STelnet

由 SSH 支持的安全 Telnet 协议,客户端与服务器端建立连接的过程分为五个部分:

- 版本协商

- 算法协商

- 密钥交换

- 用户认证

- 会话交互

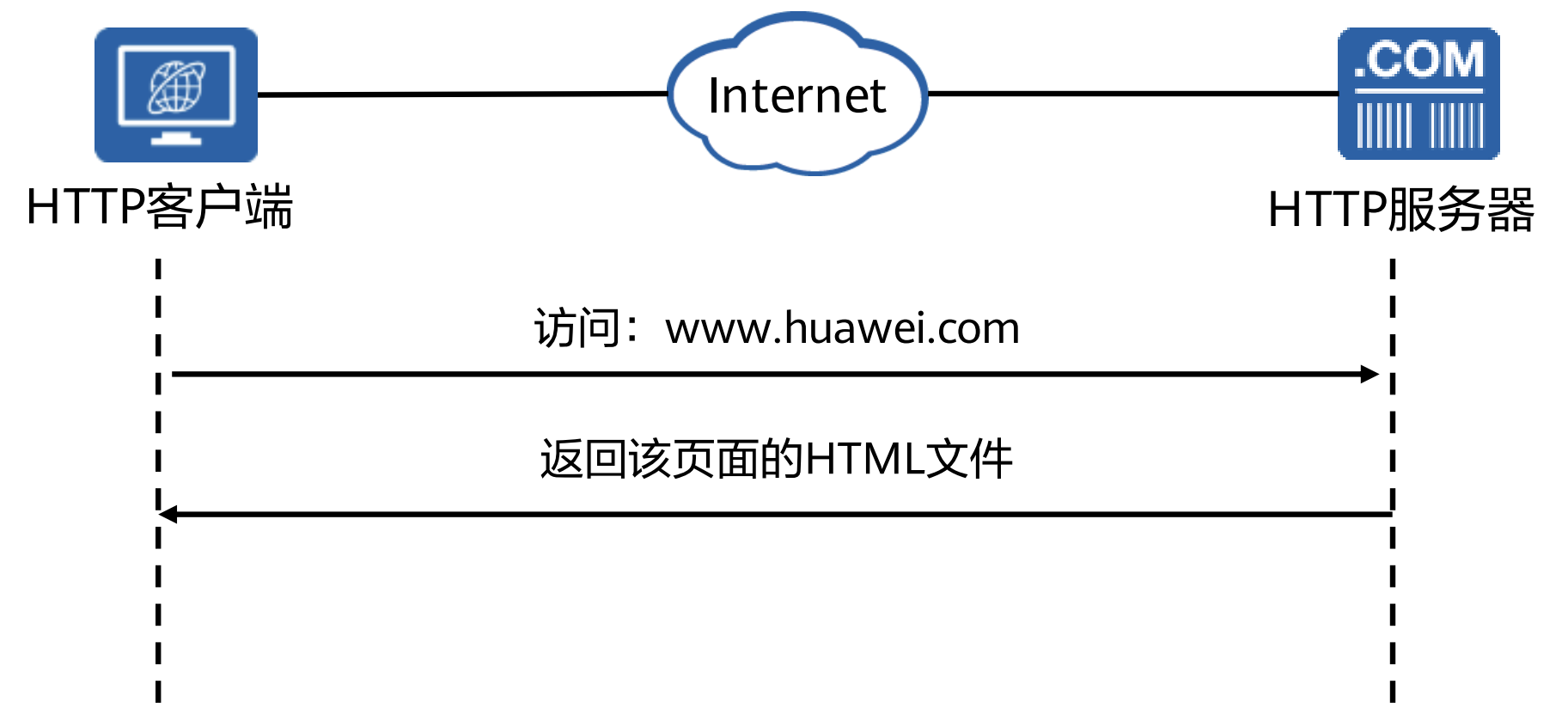

HTTP

超文本传输协议(Hyper Text Transfer Protocol),默认目的端口 80。

HTTPS

在 HTTP 的基础上加入 TLS(Transport Layer Security)协议,提供消息加密、身份验证和完整性校验,默认目的端口为 443。

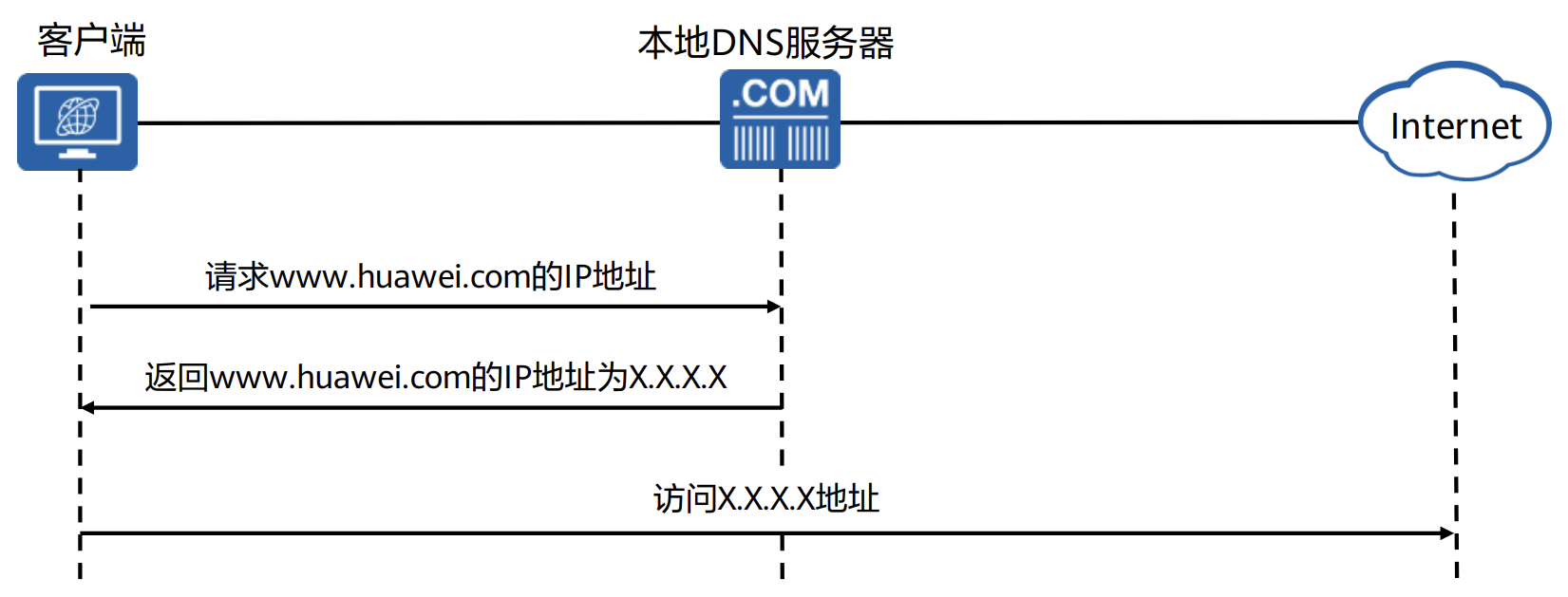

DNS

域名解析服务器(Domain Name System),用于进行域名与 IP 地址的转换。分为静态 DNS 和动态 DNS。静态 DNS 维护一张静态域名解析表,通过该表查询域名对应的 IP 地址;动态 DNS 通过域名解析服务器查询。

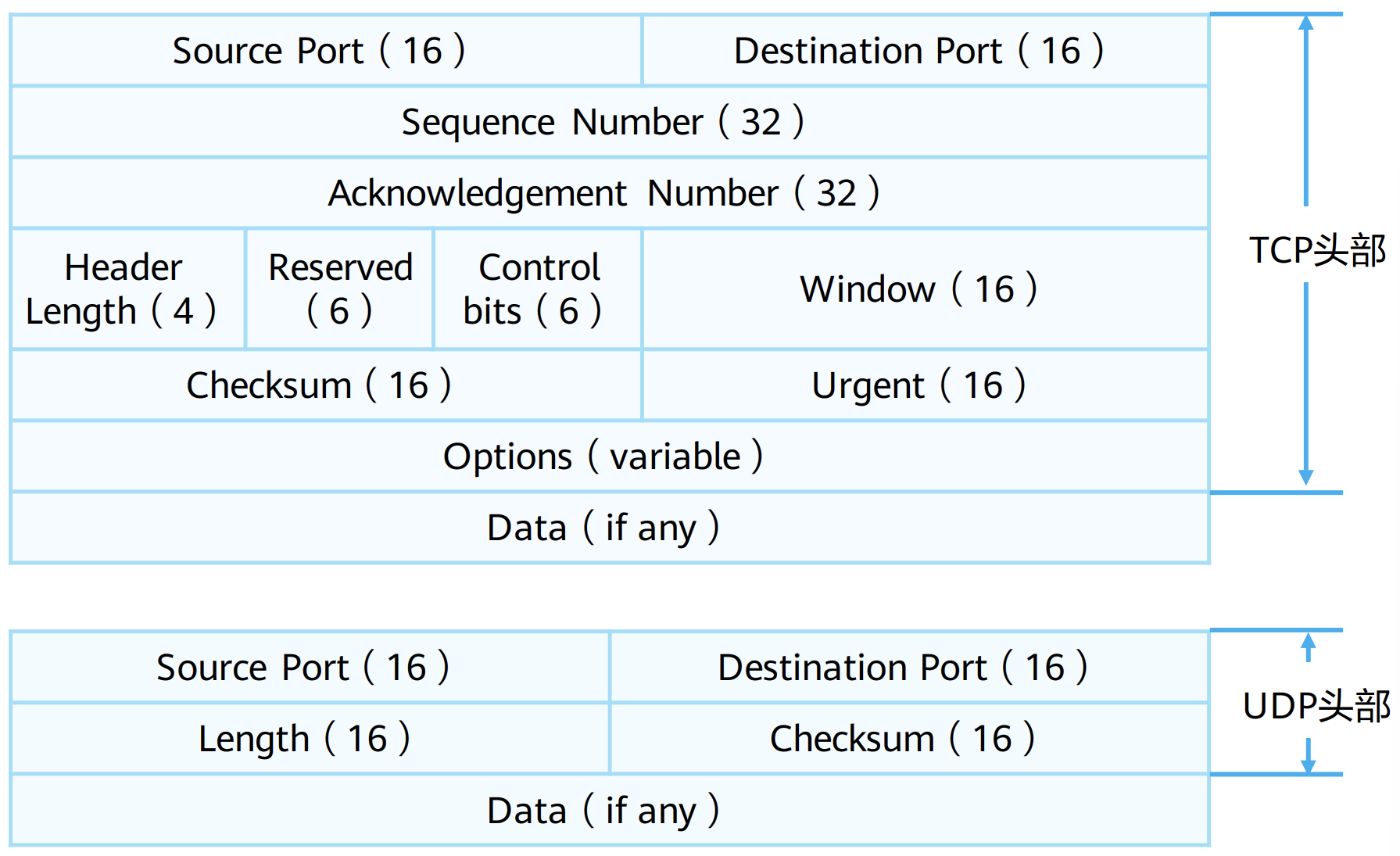

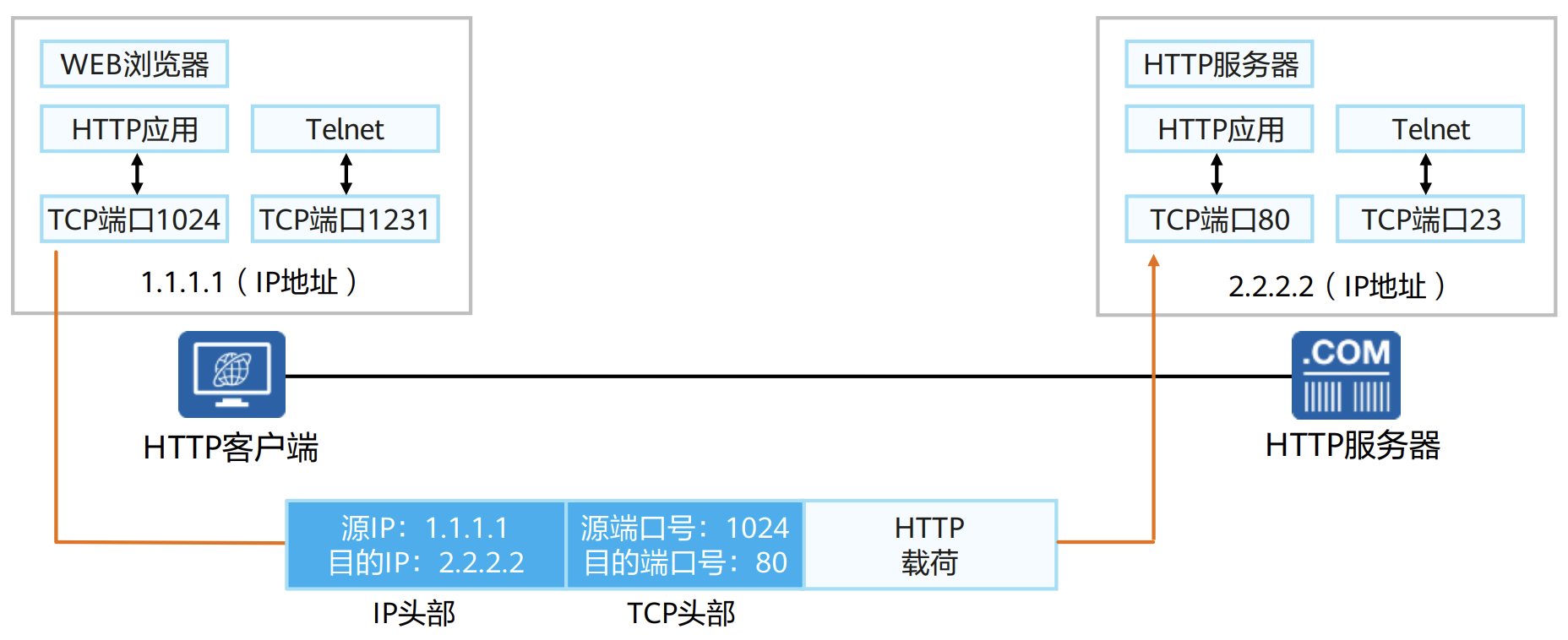

1.3 传输层(Segment)

TCP 和 UDP - 报文格式

TCP 和 UDP - 端口号

端口号用于区分不同的服务。

客户端使用的源端口一般随机分配,一般为系统中未被使用过且大于 1023 的端口。

客户端使用的目的端口由服务器的应用指定,端口号为服务端开启的应用(服务)所侦听的端口,如 HTTP 缺省使用 80。

1.4 网络层(Packet)

IP 报头的协议类型字段值

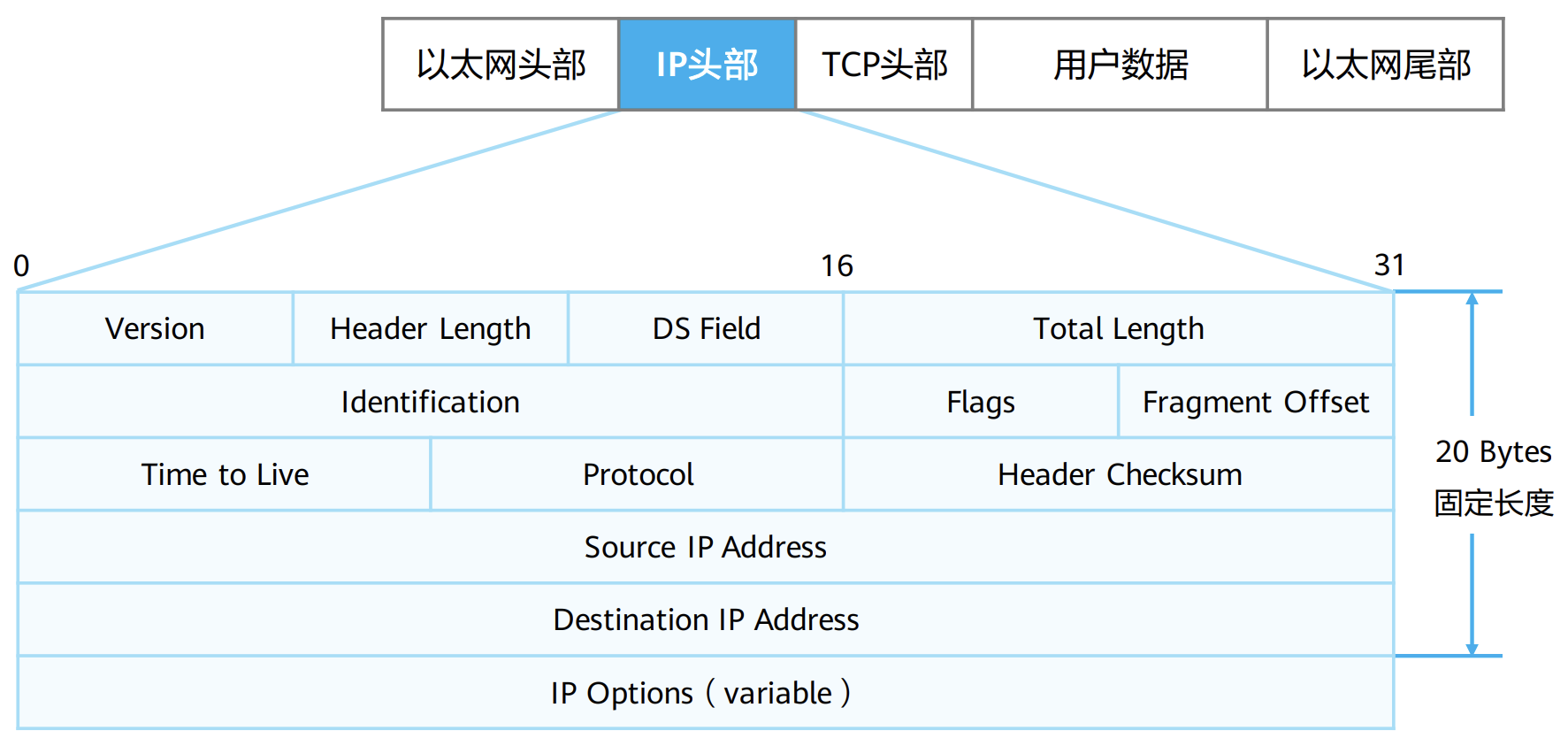

1.4.1 IP 报文

头部

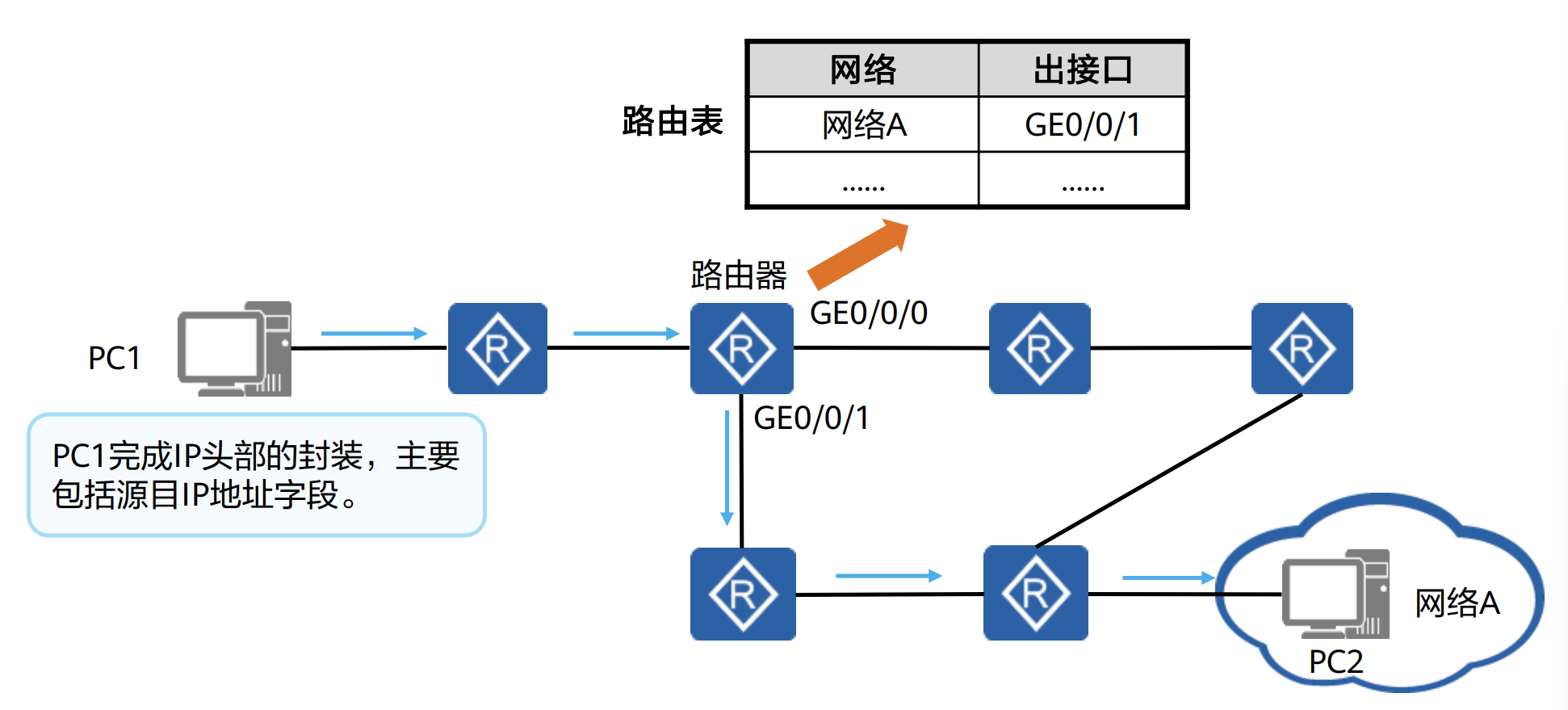

转发

源设备发出的报文携带源地址和目的地址,网络设备(如路由器)查找其维护的路由表以转发数据。

IP 协议工作时,需要如 OSPF、IS-IS、BGP 等各种路由协议帮助路由器建立路由表,ICMP 帮忙进行网络的控制和状态诊断。

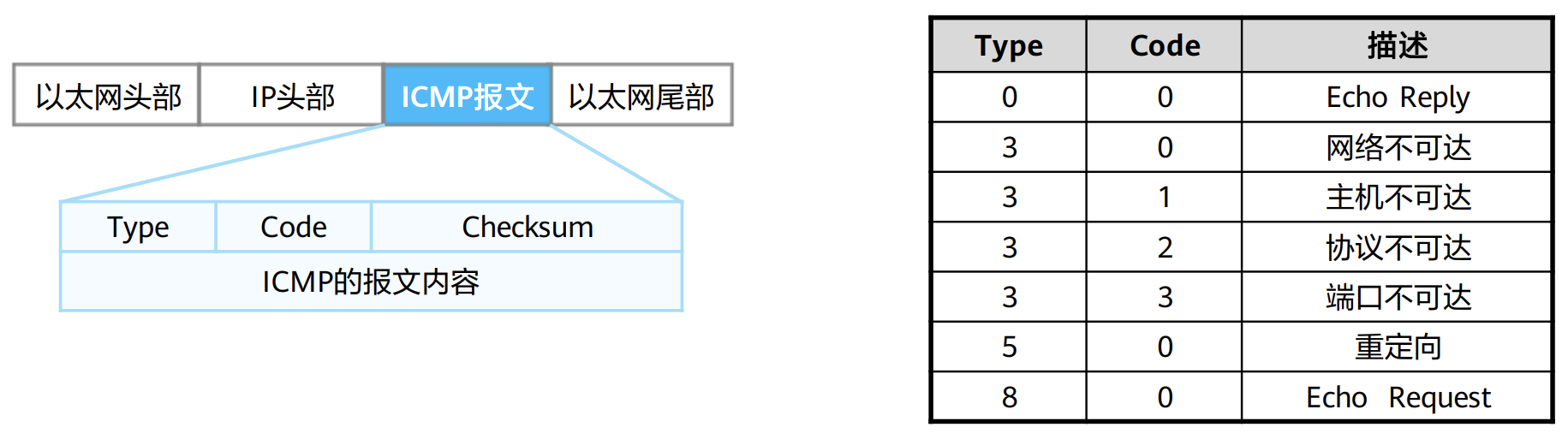

1.4.2 ICMP

协议

Internet 消息控制协议(Internet Control Message Protocol),是 IP 协议的辅助协议。用于传递各种差错和控制信息。

- ICMP 消息封装在 IP 报文中,IP 报文头部 Protocol 值为 1 时表示 ICMP 协议。

- 字段解析:

- Type 和 Code 决定消息格式。Type 决定消息类型,Code 决定消息字段。

- Checksum 校验和字段用于检测消息是否完整。

- 32 bit 的冗余字段一般情况下置零。其中

- 在 Echo 请求消息中作为标识符和序号字段,源端根据这两个字段将收到的回复消息与本端发送的 Echo 请求消息一一对应。

- Echo 请求消息包括 ICMP Echo Request 和 ICMP Echo Reply,分别用来查询和响应某些信息,进行差错检测。

- 在 ICMP 重定向报文中作为指定网关 IP 地址,主机根据这个地址将报文重定向到指定网关。

- 当路由器持有更好的路由信息时,路由器会通过 ICMP 重定向消息给发送端主机一个更合适的发送路由。

- 在 Echo 请求消息中作为标识符和序号字段,源端根据这两个字段将收到的回复消息与本端发送的 Echo 请求消息一一对应。

差错控制

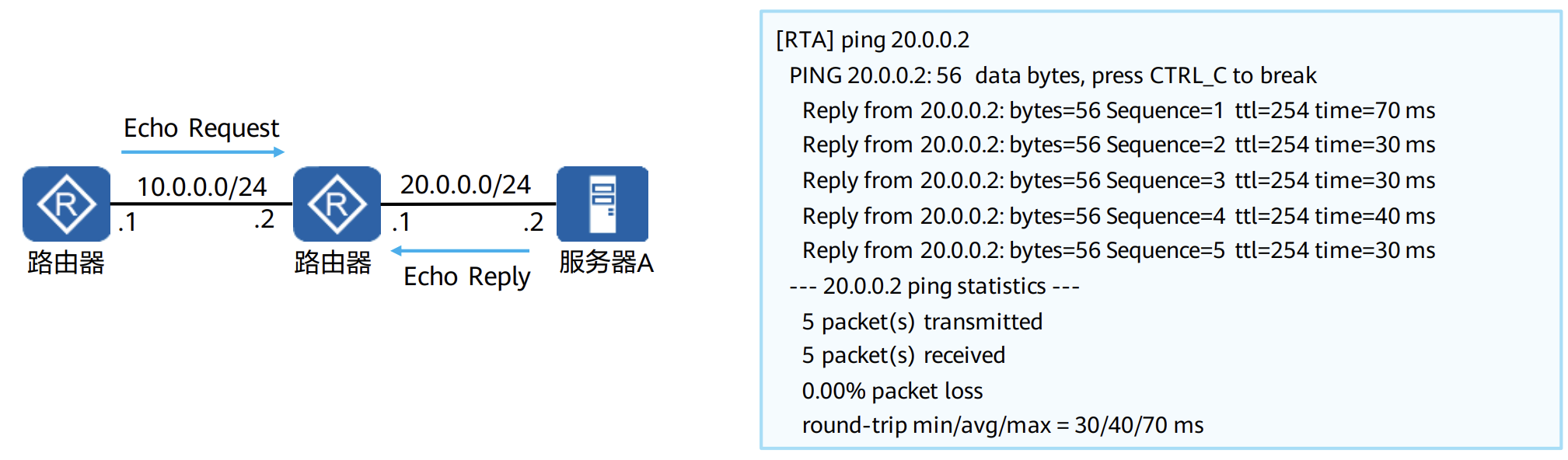

ICMP request(ICMP Echo Request)和 ICMP reply(ICMP Echo Reply)用于进行差错控制。

ping 是 ICMP 的一个典型应用,用于判断源和目的地之间的网络连通性。通过配置 ping 的不同参数,系统会构造发送对应的 ICMP 报文。

错误报告

ICMP 定义了各种错误信息,源设备可据此判断消息传输失败的原因。如当网络设备无法访问目标网络时,会自动发送 ICMP 目的不可达报文到发送端设备。

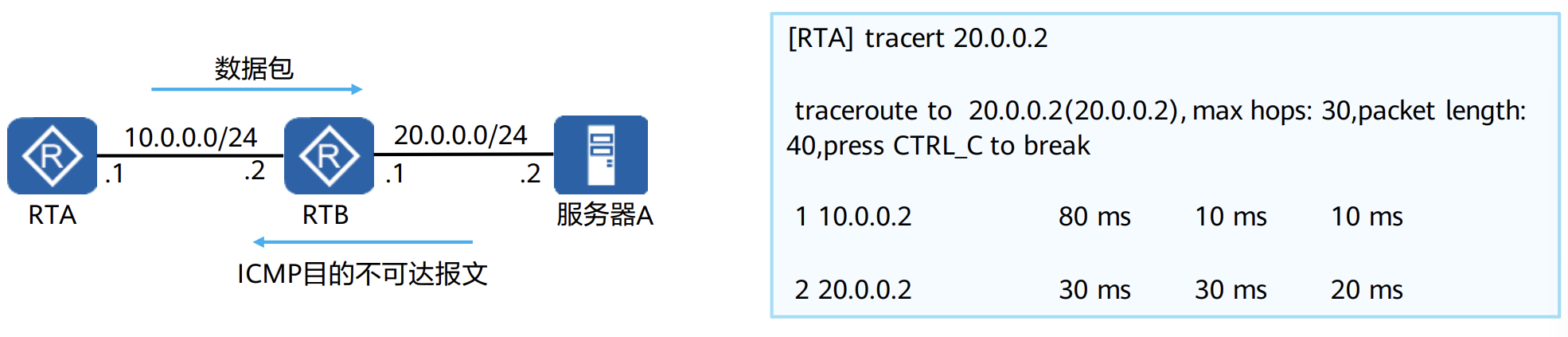

ICMP 的另一个典型应用是 Tracert,Tracert 可根据 TTL 判断报文的转发路径,同时可帮助管理员发现网络中的路由环路。

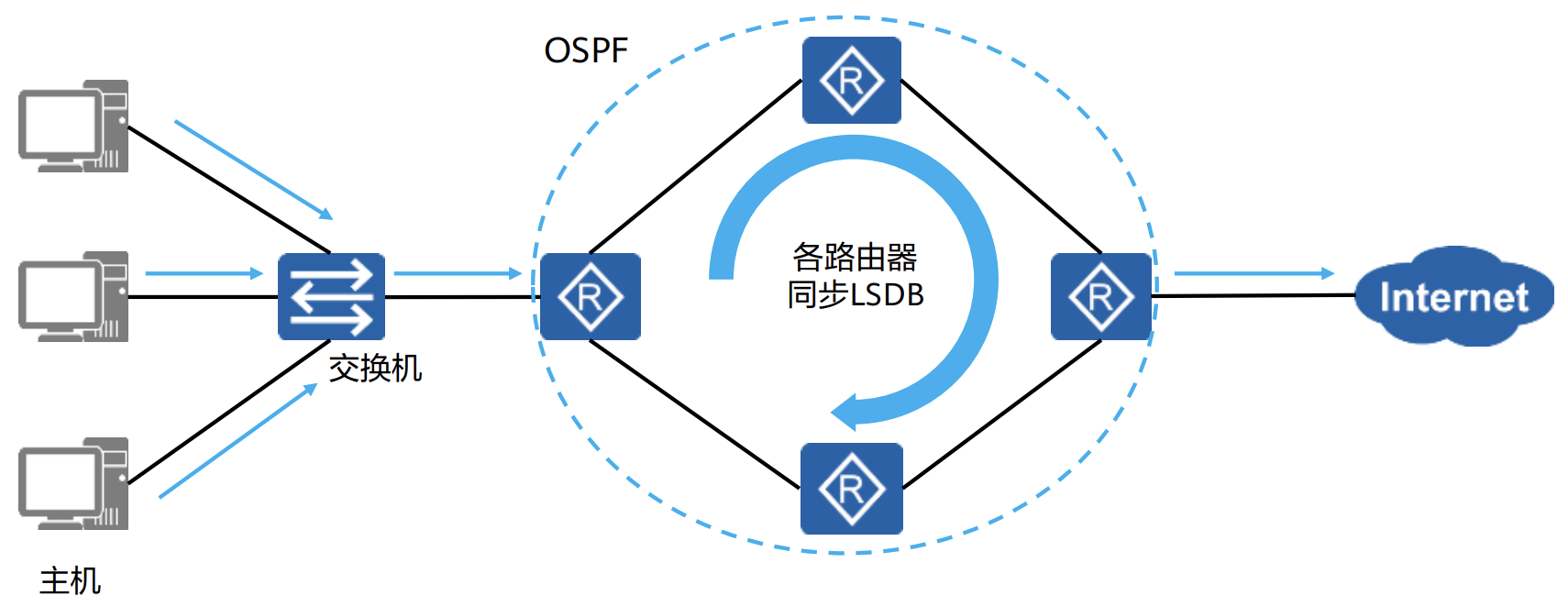

1.4.3 OSPF(Open Shortest Path First)

协议

路由转发方式分直连路由、动态路由、静态路由,动态路由是其中最常用的方式,而 OSPF 协议是企业中常用的一种动态路由协议。

不同 OSPF 通过链路状态计算路由,LSDB(Link State Database,链路状态数据库)用于存储这些信息。

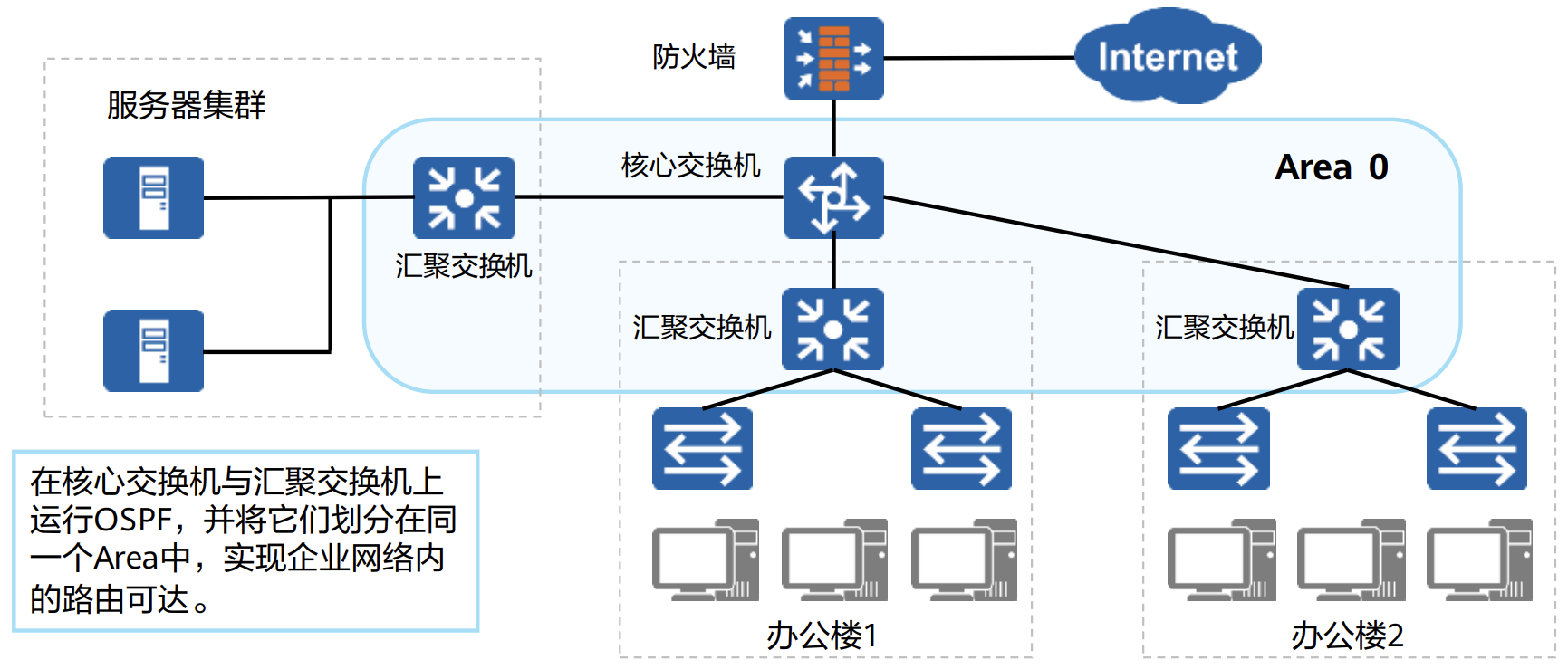

区域

- OSPF Area 用于标识一个 OSPF 区域,每个区域用 Area ID 表示。

- 区域分为骨干网络和非骨干网络,一般将出口设备和汇聚设备规划为骨干网络 Area0,将汇聚设备和非汇聚设备之间规划为非骨干网络,如 Area10, Area20 等。

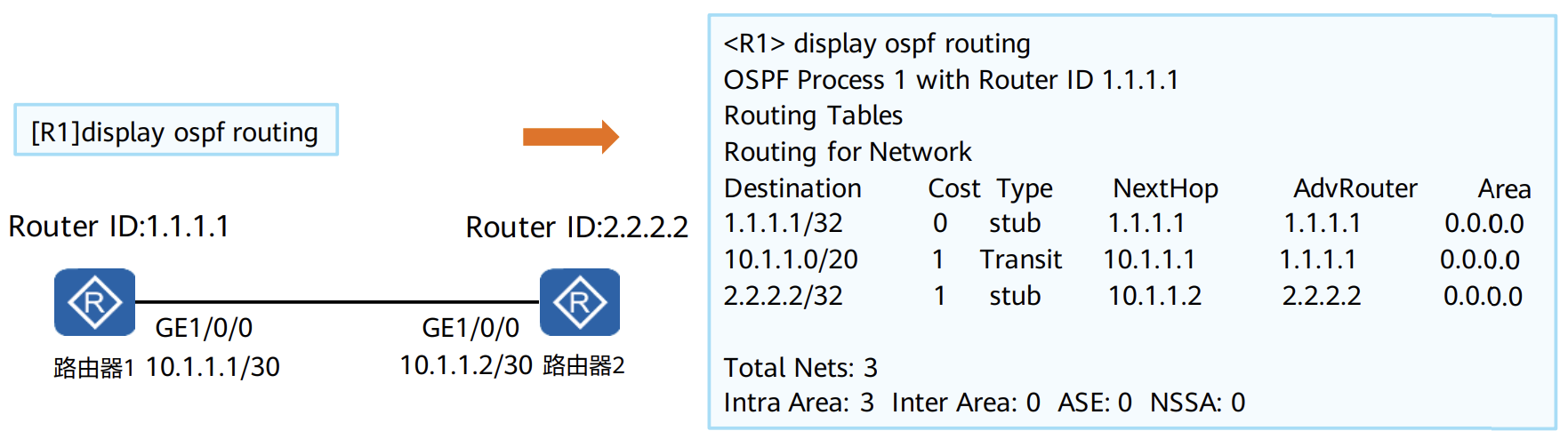

路由表

- 路由表包含 Destination、Cost、NextHop 等信息。

- LSA(Link-state advertisement,链路状态通告)

- Type 标识 LSA 的类型

- AdvRouter 标识发送 LSA 的路由器

- Area 用于标识一个 OSPF 的区域

- 通过

display ospf routing命令可查看 OSPF 路由表。

1.5 数据链路层(Frame)

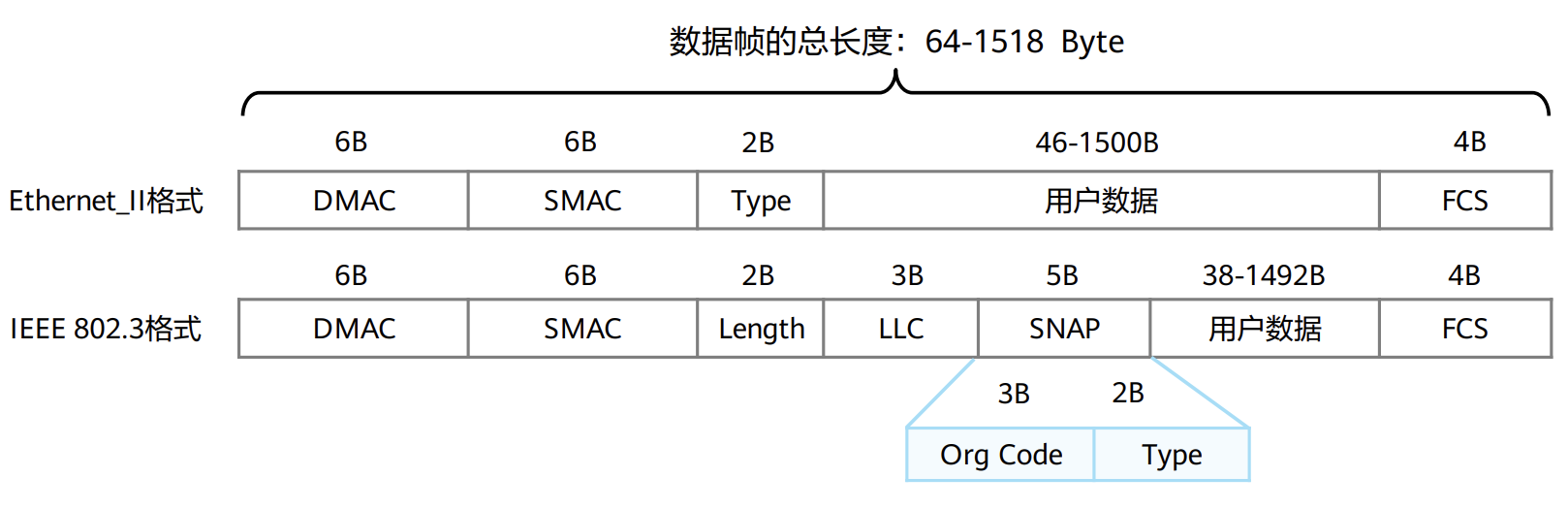

1.5.1 以太网帧结构

使用以太网帧。

MAC 地址有 48bit,如 00-1E-10-DD-DD-02,在网络中唯一标识一个网卡,用于同网段的通信。

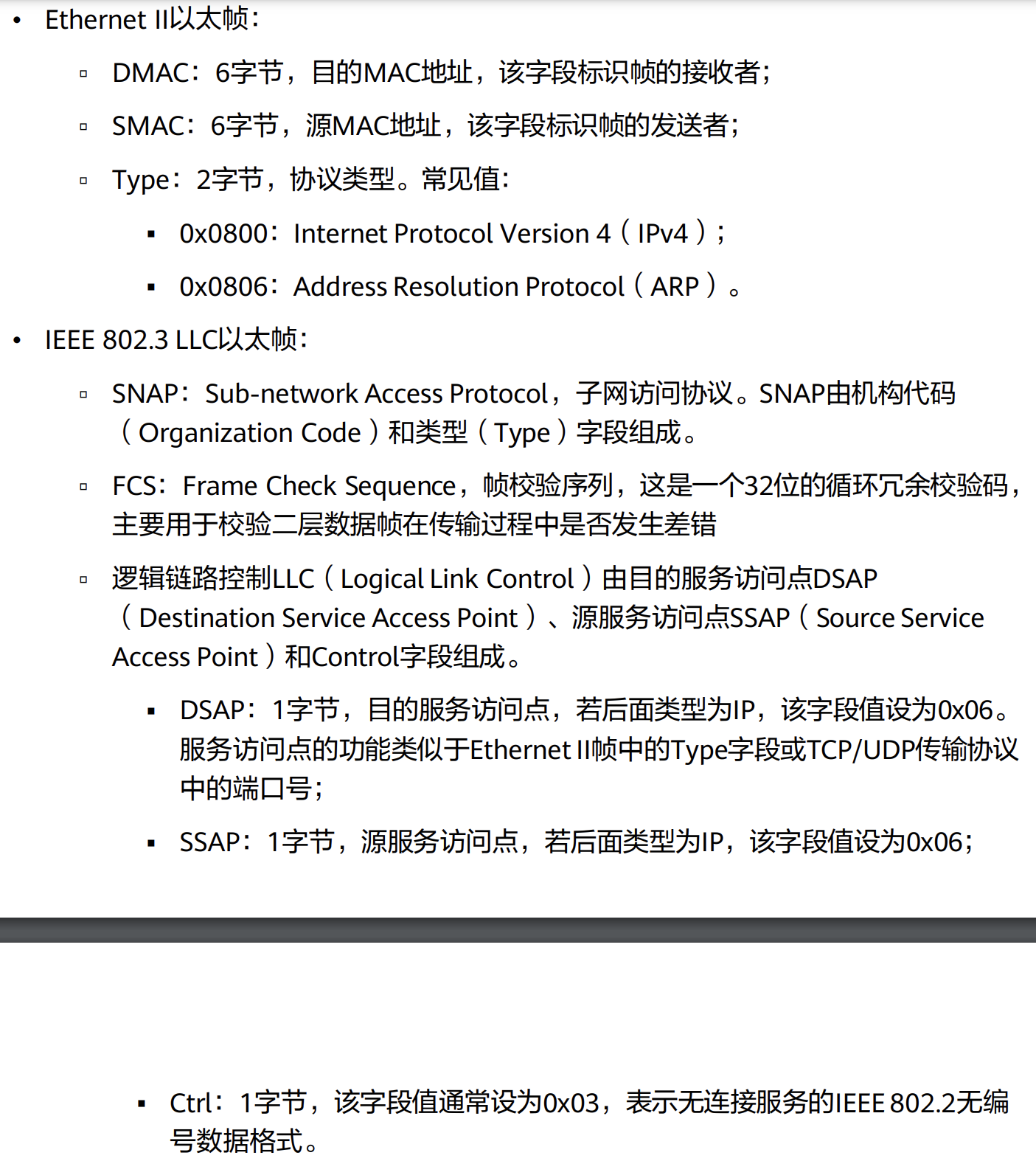

1.5.2 地址解析协议(ARP)

功能:

- 将 IP 地址解析为 MAC 地址

- 维护 IP 地址与 MAC 地址映射关系的缓存,即 ARP 表项

- 检测网络内重复的 IP 地址

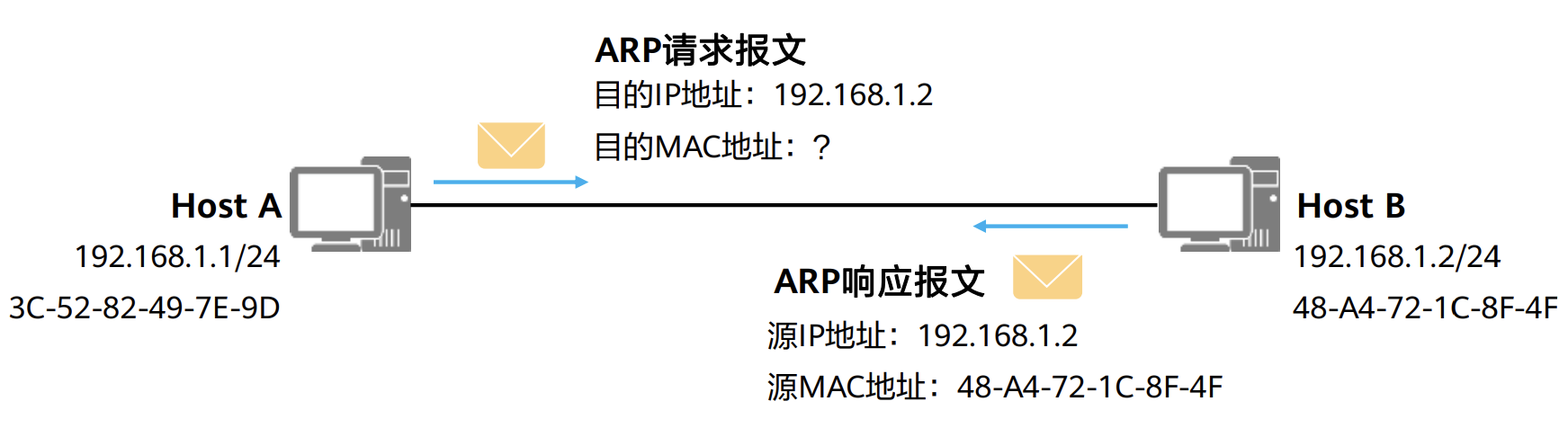

1.5.3 发送方数据封装

1.5.4 接收方数据解封装

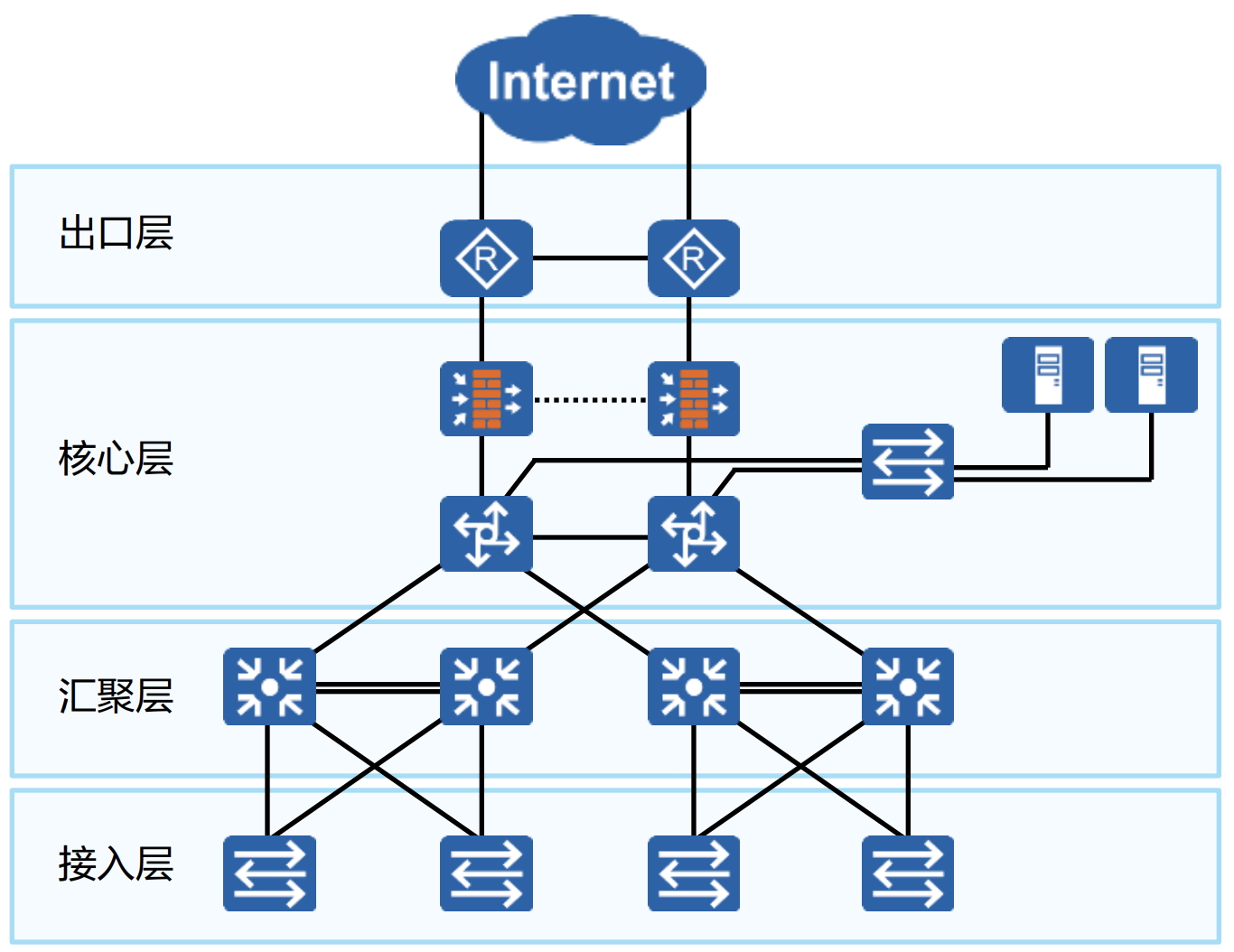

2 常见网络设备

2.1 企业园区网络典型架构

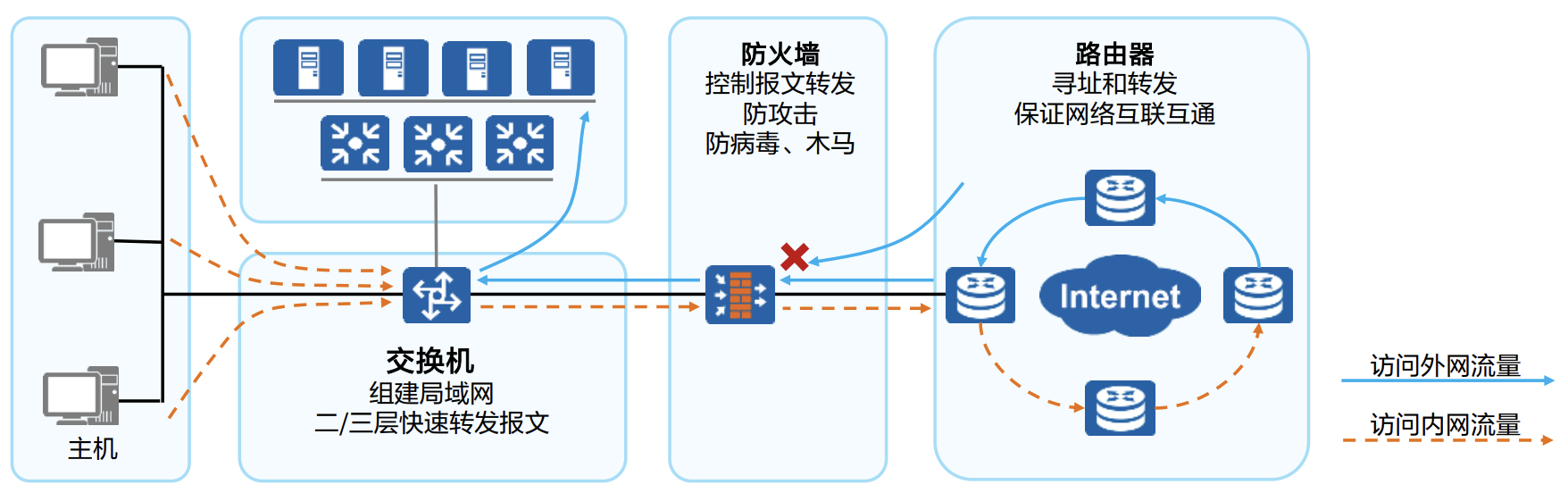

- 典型的企业园区网络通常由路由器、交换机、服务器、防火墙等组成。

- 交换机:同网段或跨网段设备

- 路由器:跨网段设备

- 防火墙:一般部署在网络边界

- 一般划分为接入层、汇聚层、核心层和出口层。

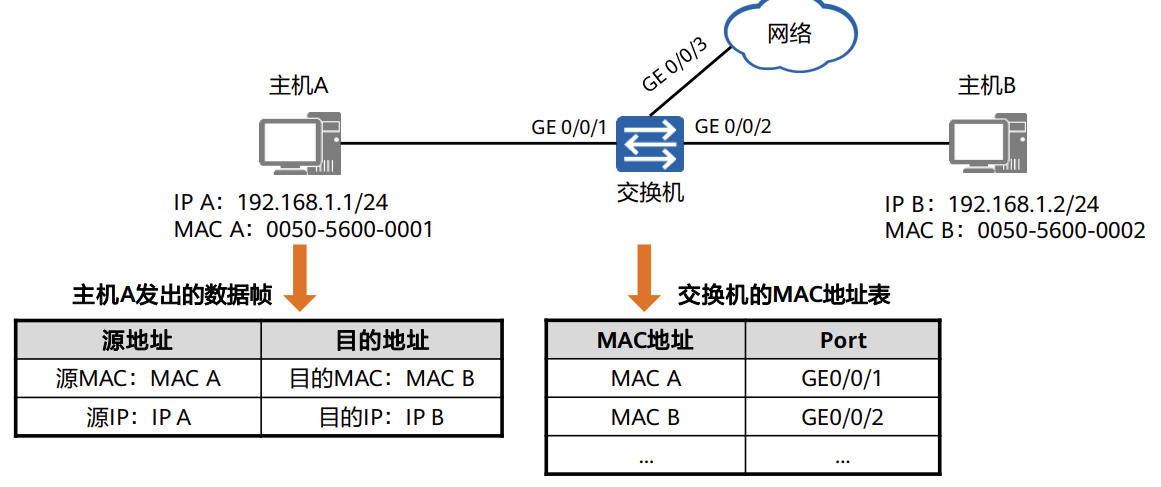

2.2 交换机

- 工作在第二层。

- 距离终端用户最近的网络设备,用于终端接入网络,可转发同网段内的数据帧。

- 通过将交换机不同接口划分至不同区域对不同冲突域进行隔离。

- 通过学习数据帧的源 MAC 地址来维护 MAC 地址与接口的对应关系,通过学习数据帧的目的 MAC 地址选择将数据帧转发至对应接口。

交换机的 MAC 地址表中,port 的 GE 是 Gigabit Ethernet 的缩写,是一种传输速率为 1Gbps 的以太网接口;0/0/1 分别表示交换机 ID(从 0 开始)/本交换机的插槽位(以 3926s 为例。前 24 个口为 0,第一个模块插槽为 1,第二个为 2)/接口数,即 ID 为 0 的交换机的第 0 个插槽位的第 1 个接口。

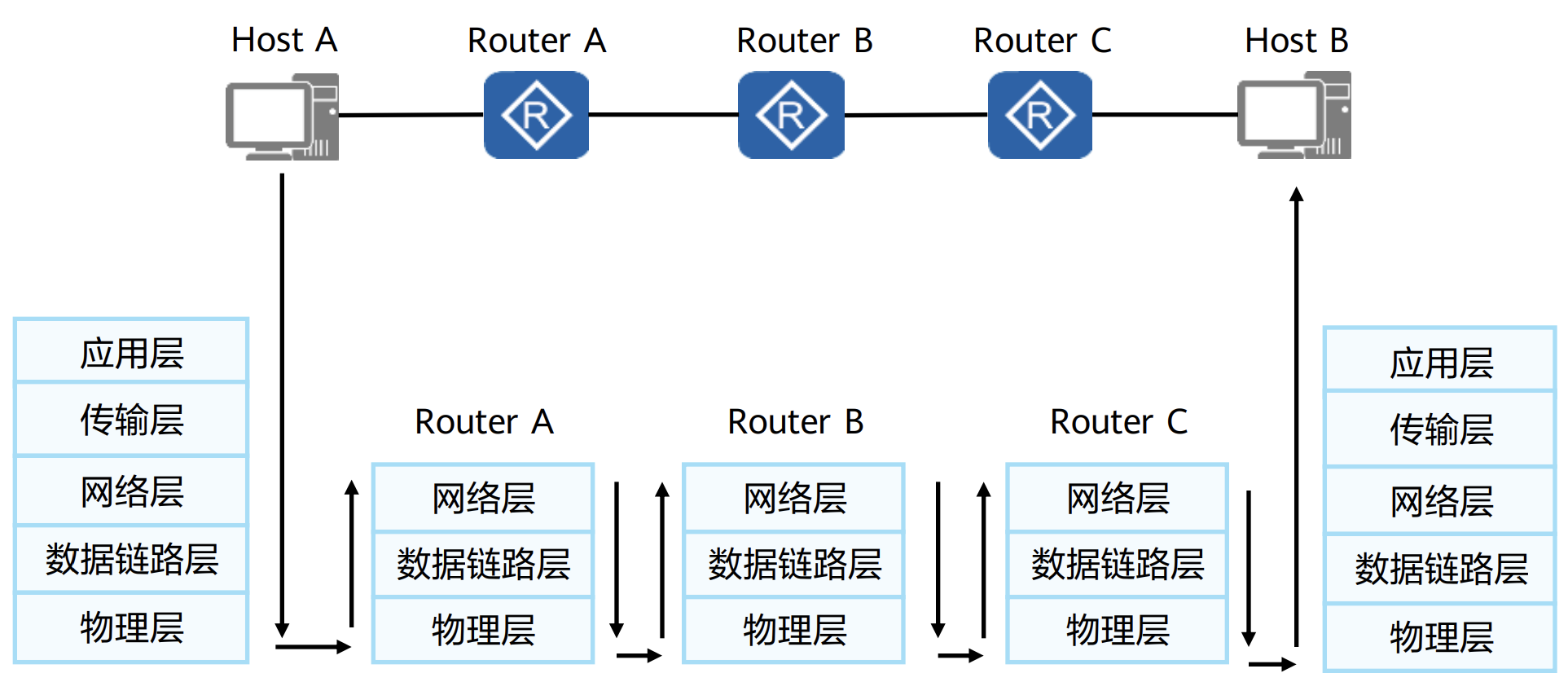

2.3 路由器

工作在网络层。

2.4 防火墙

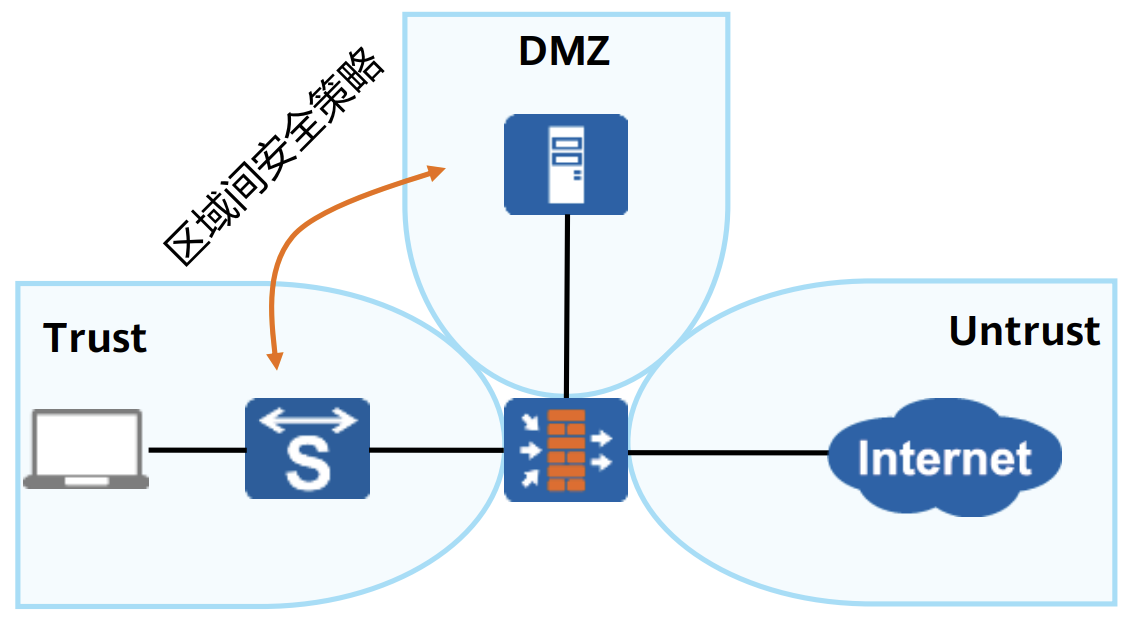

网络区域分为 Untrust(非受信区)、DMZ(非军事区)、Trust(受信区) 和 Local(本地区)。

防火墙部署在网络边界,对区域间的流量进行安全检查。

防火墙提供访问验证、数据加密、VPN技术、地址转换、身份验证等安全特性。

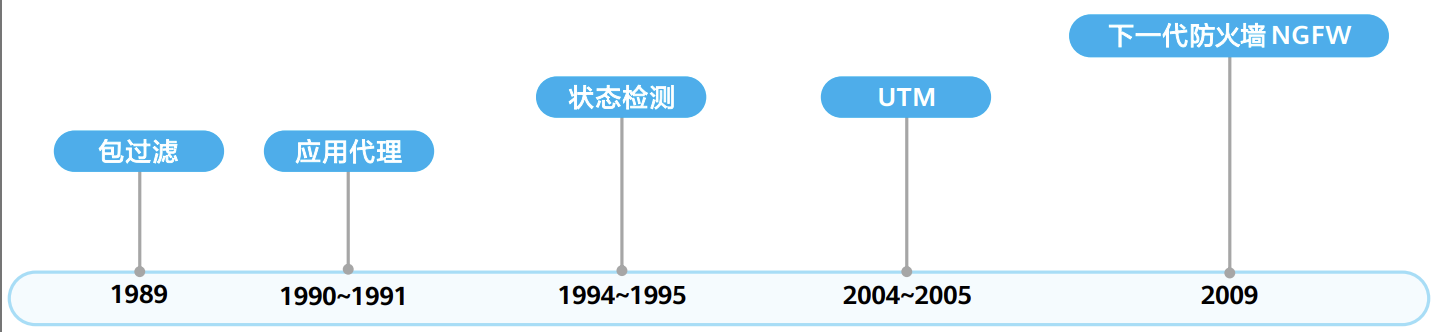

2.4.1 发展历史

包过滤防火墙 → 状态检测防火墙 → 下一代防火墙

2.4.2 功能

- 应用于大型网络出口、企业内部网络隔离、数据中心边界等。

- 功能:

- 隔离不同安全级别的网络

- 在不同安全级别的网络之间实现访问控制

- 用户身份认证

- 实现远程接入功能

- 数据加密和虚拟专用业务

- 执行网络地址转换

- 其他安全功能

2.5 防火墙与交换机、路由器的对比

- 防火墙部署在网络边界,路由器连接不同的网络,交换机用来组建局域网。

- 防火墙的本质是控制,路由器和交换机的本质是转发。

2.6 网络设备登录和配置

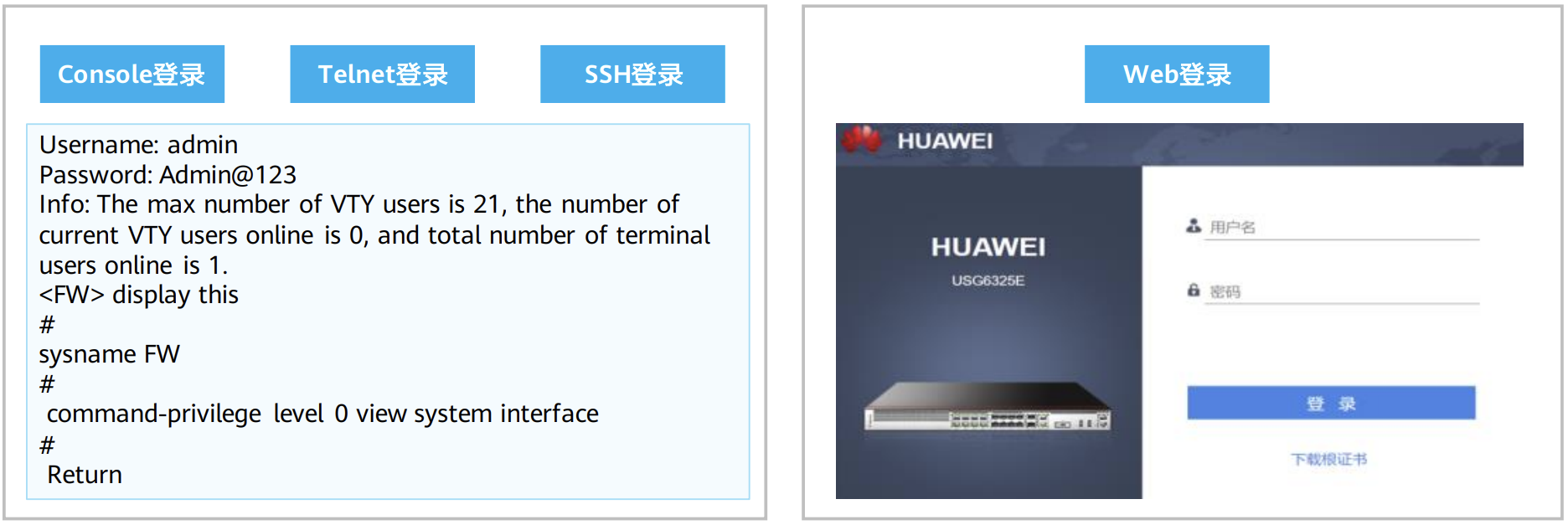

管理员对网络设备的配置,有命令行和 Web 界面两种方式。

防火墙默认登录接口 GigabitEthernet0/0/0,也称 MGMT 接口(Management port)。

Web 登录

- 缺省网址:

https://192.168.0.1:8443(或http://192.168.0.1) - 缺省用户名:admin

- 缺省密码:Admin@123

2.6.1 基本配置命令

-

配置接口 IP 地址

[FW]interface GigabitEthernet 0/0/1 [FW-GigabitEthernet0/0/1]ip address 10.102.0.1 255.255.255.0 用来给设备上的物理或逻辑接口配置 IP 地址。

-

查看当前运行的配置

<FW>display current-configuration -

配置文件保存

<FW>save -

查看保存的配置

<FW>display saved-configuration 要在接口运行 IP 服务,必须为接口配置一个 IP 地址。一个接口一般只需要一个 IP 地址, 接口配置的新的主 IP 地址将替代原来的主 IP 地址。

用户可以利用命令

ip address /*ip-address*/{/*mask*/|/*mask-length*/}[sub]为接口配置 IP 地址,这个命令中,mask 代表子网掩码,如 255.255.255.0,mask-length 代表的是掩码长度,如 24。这两者任取其一均可。Loopback(环回)接口是一个逻辑接口,可用来虚拟一个网络或者一个 IP 主机。在运行多种协议的时候,由于 Loopback 接口稳定可靠,所以也可以用来做管理接口。

在给物理接口配置 IP 地址时,需要关注该接口的物理状态。默认情况下,华为路由器和交换机的接口状态为 up;如果该接口曾被手动关闭,则在配置完 IP 地址后,应使用

undo shutdown命令打开该接口。 -

清除已保存的配置

<FW>reset saved-configuration -

查看系统启动配置参数

<FW>display startup -

配置系统下次启动时使用的配置文件

<FW>startup saved-configuration-file 设备升级时,可以提供此命令让设备下次启动时加载指定的配置文件。

-

配置设备重启

<FW>reboot reset saved-configuration命令用来清除配置文件或配置文件中的内容。执行该命令后,如果不使用命令startup saved-configuration /*configuration-file*/重新指定设备下次启动时使用的配置文件,也不使用save命令保存当前配置,则设备下次启动时会采用缺省的配置参数进行初始化。display startup命令用来查看设备本次及下次启动相关的系统软件、备份系统软件、配置文件、License 文件、补丁文件以及语音文件。startup saved-configuration /*configuration-file*/命令用来指定系统下次启动时使用的 配置文件,/*configuration-file*/参数为系统启动配置文件的名称。reboot命令用来重启设备,重启前提示用户是否保存配置。

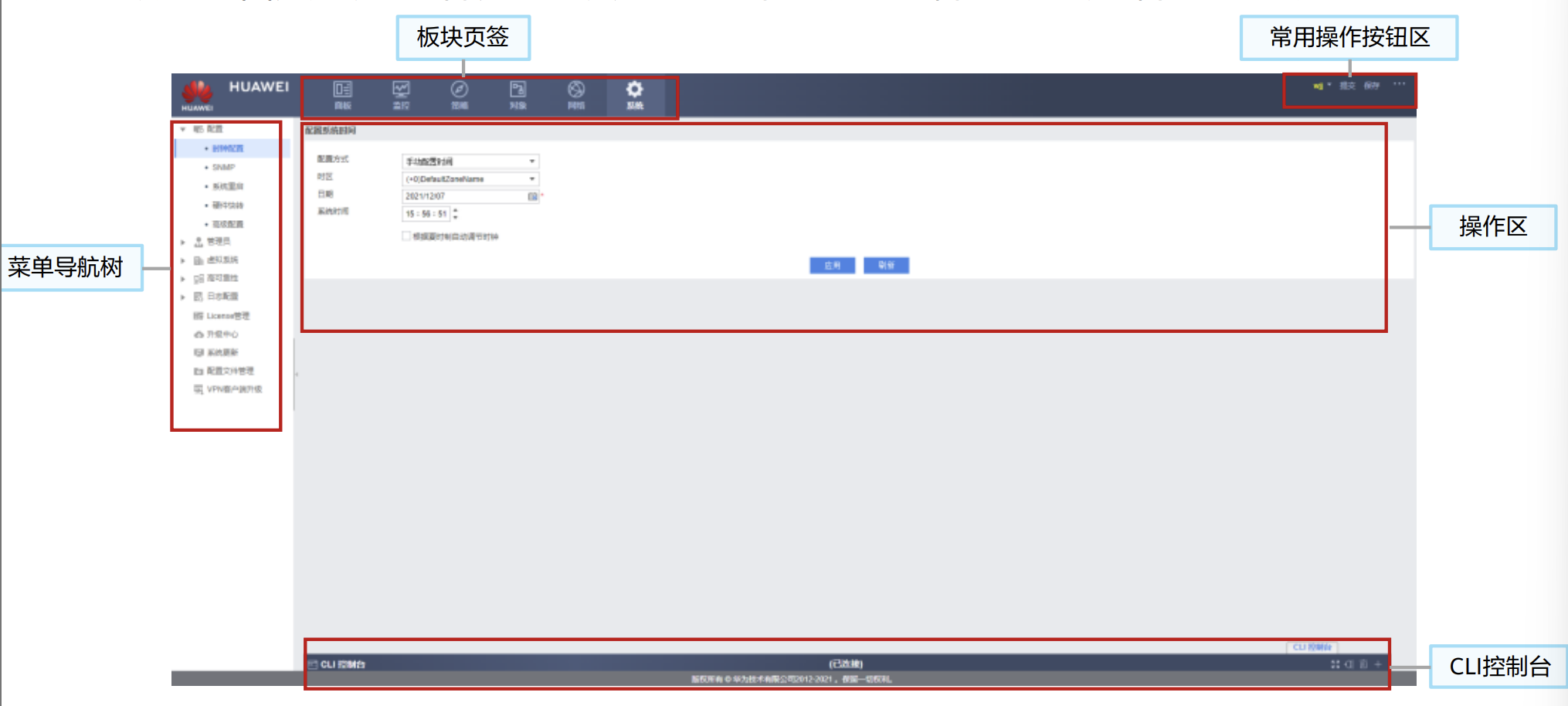

2.6.2 图形化界面

对防火墙各种功能分类显示:

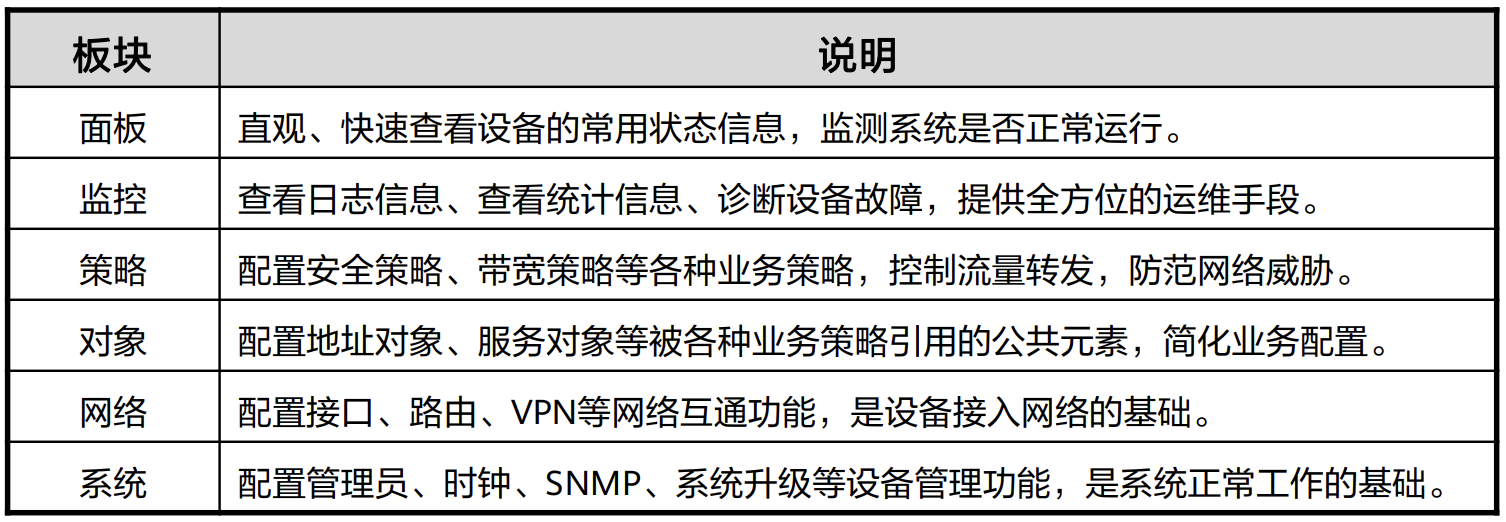

2.6.3 配置文件管理

“系统 > 配置文件管理”

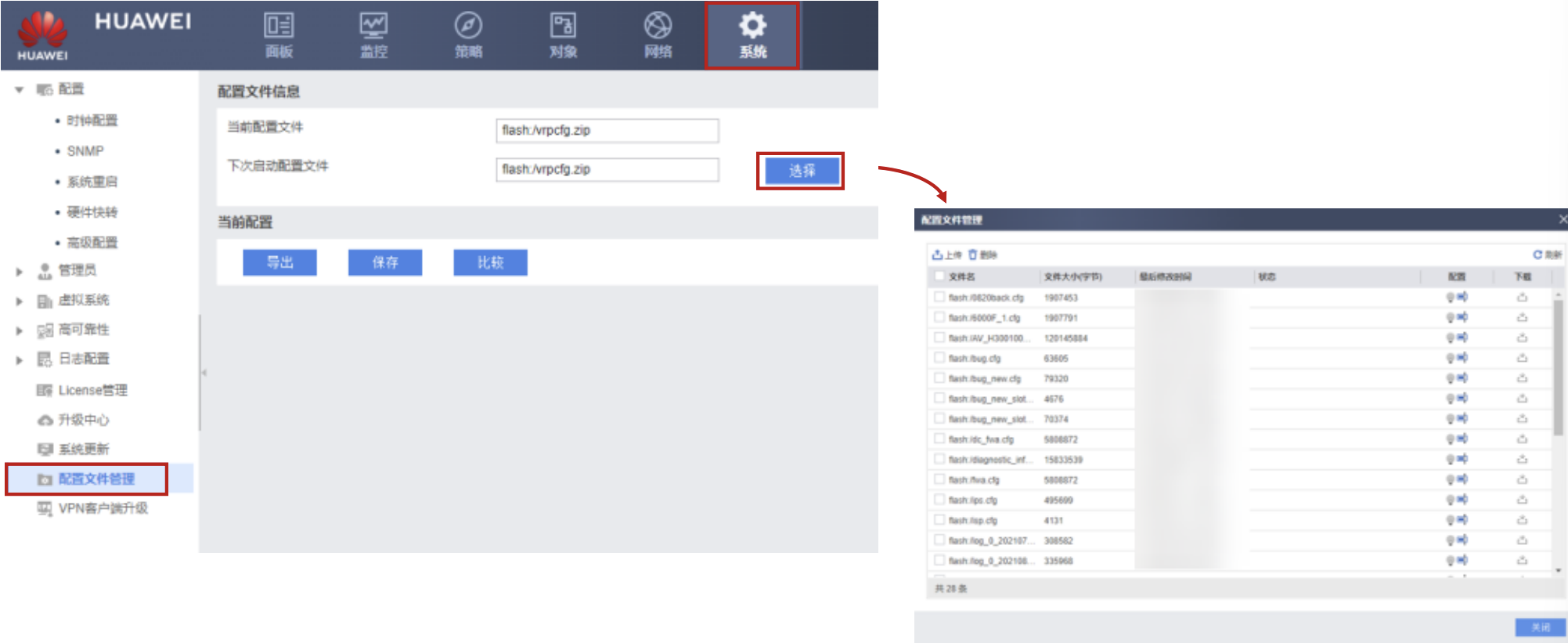

2.6.4 版本升级

“系统 > 系统更新”

本文作者:Guanz

本文链接:https://www.cnblogs.com/Guanz/p/18410250

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步