摘要:

buuctf-One Pointer PHP 题目给了源码: add_api.php: <?php include "user.php"; if($user=unserialize($_COOKIE["data"])){ $count[++$user->count]=1; if($count[]=1 阅读全文

摘要:

buuctf-Think-Java 题目给了附件,是几个class文件,反编译以后查看内容 其中导入了swagger框架,该框架提供了一个可视化的UI页面展示web应用的接口。方便调用和测试。访问/swagger-ui.html页面,得到接口如下: 审计反编译的代码,发现采用字符串拼接的方式构造sq 阅读全文

摘要:

### buuctf-Nextphp 打开题目,是一段简单的php代码: ```php system("echo Hello World>./test.txt"); echo file_get_contents("test.txt"); //输出结果为Hello World ?> ``` 在环境目录 阅读全文

摘要:

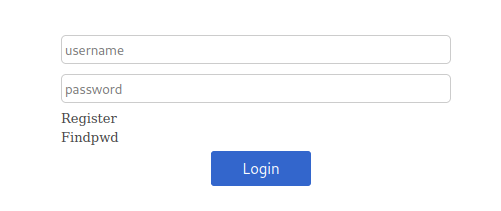

### 攻防世界-bug 启动环境发现有登陆、注册、找回密码三个功能  随便注册一个用户  在IndexController里有反序 阅读全文

摘要:

#### 1.缘起 在Java中,序列化是将对象转换成数据字节流,反序列化是将数据字节流转换成对象。由于Java的开发生态里各种第三方库组件相互依赖,当Java开发中常用的基础底层组件出现安全问题时,就会导致大量基于这些底层库构建的上游应用受到威胁。反序列化漏洞是在各种Java基础底层库里常见的漏洞 阅读全文

摘要:

JavaScript里只有对象的概念,每个对象都有一个私有属性指向另一个名为原型(prototype)的对象。原型对象也有自己的原型,层层向上直到一个对象的原型为null。null没有原型,是原型链(prototype chain)的最后一个节点。 ### \_\_proto\_\_和prototy 阅读全文